Xorist Ransomware

Trusselscorekort

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards er vurderingsrapporter for forskellige malware-trusler, som er blevet indsamlet og analyseret af vores forskningsteam. EnigmaSoft Threat Scorecards evaluerer og rangerer trusler ved hjælp af adskillige metrics, herunder virkelige og potentielle risikofaktorer, tendenser, frekvens, udbredelse og persistens. EnigmaSoft Threat Scorecards opdateres regelmæssigt baseret på vores forskningsdata og metrics og er nyttige for en bred vifte af computerbrugere, fra slutbrugere, der søger løsninger til at fjerne malware fra deres systemer, til sikkerhedseksperter, der analyserer trusler.

EnigmaSoft Threat Scorecards viser en række nyttige oplysninger, herunder:

Rangering: Rangeringen af en bestemt trussel i EnigmaSofts trusseldatabase.

Sværhedsgrad: Et objekts fastlagte sværhedsgrad, repræsenteret numerisk, baseret på vores risikomodelleringsproces og forskning, som forklaret i vores trusselsvurderingskriterier .

Inficerede computere: Antallet af bekræftede og formodede tilfælde af en bestemt trussel opdaget på inficerede computere som rapporteret af SpyHunter.

Se også Kriterier for trusselsvurdering .

| Trusselsniveau: | 100 % (Høj) |

| Inficerede computere: | 45 |

| Først set: | April 13, 2016 |

| Sidst set: | September 15, 2020 |

| Berørte operativsystemer: | Windows |

Xorist Ransomware er en familie ransomware trojanske heste, der tilbydes som RaaS (Ransomware as a Service). En sikker stigning i Xorist Ransomware-infektioner og anmodninger om hjælp til problemer med denne trussel blev bemærket af sikkerhedsanalytikere. Xorist Ransomware-varianterne oprettes ved hjælp af en ransomware-builder, der gør det let for svindlere at oprette en brugerdefineret version af denne ransomware-trussel hurtigt. Den lethed, hvormed Xorist Ransomware-varianter kan tilpasses, gør det vanskeligt for pc-sikkerhedsforskere at tilbyde løsninger, da der er utallige varianter af denne trussel ved hjælp af forskellige krypterede filudvidelser, kryptering, løsesummeddelelser og forskellige andre strategier. Heldigvis har pc-sikkerhedsanalytikere været i stand til at finde den ransomware-builder, der bruges til at oprette Xorist Ransomware-varianterne og oprette en dekrypteringsprogram til alle trusler i denne familie af ransomware-trojanske heste. Hvis dine filer er blevet krypteret af en variant af Xorist Ransomware, kan dekrypteringsværktøjet hjælpe dig med at gendanne dine filer uden at skulle betale løsesummen.

Indholdsfortegnelse

Xorist Ransomware og de mange varianter af denne trussel

Det er let at oprette en variant af Xorist Ransomware, hvis du har adgang til dens bygherre. I øjeblikket kaldes bygherren til Xorist Ransomware 'Encoder Builder v. 24', og den kan købes på underjordiske fora på det mørke web. Når løgnerne har bygherren, kan de udfylde forskellige afkrydsningsfelter og vælge deres ønskede muligheder for nemt at oprette en brugerdefineret version af Xorist Ransomware. De kan bruge deres valgte metode til at distribuere deres trusler, som inkluderer spam-e-mail-beskeder eller skadelige botnet. Xorist Ransomware-bygherren har en standard løsesumbesked, der indeholder muligheden for at sende en SMS-besked med et ID-nummer til et specifikt nummer. På denne måde kan svindlerne matche offeret til deres ID-nummer og sende dem adgangskoden for at dekryptere deres filer, når de har betalt løsesummen. Alle varianter af en specialdesignet Xorist Ransomware-eksekverbar bruger den samme adgangskode, som er valgt (og kan vælges tilfældigt), når Xorist Ransomware-varianten oprettes.

Ser man på standardindstillingerne for Xorist Ransomware Variant

Standardkrypteringsmuligheden for Xorist Ransomware-varianter er TEA, og standardadgangskoden er 4kuxF2j6JU4i18KGbEYLyK2d. Standardversionen af Xorist Ransomware bruger filtypen EnCiPhErEd. Standard løsesumnoten, der er knyttet til Xorist Ransomware, hedder HVORDAN DEECRYPT FILES.txt og indeholder følgende tekst:

Opmærksomhed! Alle dine filer er krypteret!

For at gendanne dine filer og få adgang til dem,

send en sms med teksten XXXX til ÅÅÅÅ-nummer.

Du har N forsøg på at indtaste koden.

Når dette antal er overskredet,

alle data irreversibelt ødelægges.

Vær forsigtig, når du indtaster koden!

Som standard målrettes Xorist Ransomware-varianter mod følgende udvidelser (mere kan tilføjes til listen):

* .zip, * .rar, * .7z, * .tar, * .gzip, * .jpg, * .jpeg, * .psd, * .cdr, * .dwg, * .max, * .bmp, *. gif, * .png, * .doc, * .docx, * .xls, * .xlsx, * .ppt, * .pptx, * .txt, * .pdf, * .djvu, * .htm, * .html, * .mdb, * .cer, * .p12, * .pfx, * .kwm, * .pwm, * .1cd, * .md, * .mdf, * .dbf, * .odt, * .vob, *. ifo, * .lnk, * .torrent, * .mov, * .m2v, * .3gp, * .mpeg, * .mpg, * .flv, * .avi, * .mp4, * .wmv, * .divx, * .mkv, * .mp3, * .wav, * .flac, * .ape, * .wma, * .ac3.

Con artister kan bruge Xorist Ransomware-builder til at ændre løsesumsteksten, krypterede filtypenavne, typer af filer, der er målrettet mod, antallet af adgangskodeforsøg, der skal vises, hvornår en løsesummeddelelse skal vises, TEA- eller XOR-kryptering, dekrypteringsadgangskoden, ikonet for trussels eksekverbare fil, om det berørte computersystems skrivebordsbillede skal ændres, automatisk opstart, hvis teksten på løsepenge skal slettes, om Xorist Ransomware skal pakkes ved hjælp af UPX osv. Xorist Ransomware er ikke en særlig sofistikeret ransomware Trojan infektion . Det faktum, at Xorist Ransomware er så meget tilpasses og let at oprette, kan udgøre en trussel om at bringe adskillige nye infektioner og svindlere til et allerede øget antal ransomware-infektioner.

Opdater 5. januar 2019 - BooM Ransomware

BooM Ransomware, eller som forfatteren kalder det 'Boom Ransomeware', er en krypteringstrojan, der indlæser en tilpasset version af Xorist Ransomware og en ny GUI (General User Interface). BooM Ransomware er produceret med Xorist Builder, men det adskiller sig fra de fleste versioner, som vi tidligere har optaget som Xorist-XWZ Ransomware og Xorist-Frozen Ransomware . BooM Ransomware menes at sprede sig blandt pc-brugere via spam-e-mails og falske hackingsværktøjer til sociale medietjenester. Ransomware-operatørerne rapporteres at bruge programmer som 'hack facebook 2019' til at levere trusselens nyttelast.

BooM Ransomware er kendt for at skabe en proces kaldet 'Tempsvchost.exe' og 'BooM.exe' på de inficerede enheder. BooM Ransomware er designet til at kryptere data som fotos, lyd, video, tekst, PDF-filer og databaser på de kompromitterede maskiner. BooM Ransomware krypterer filer og fjerner deres Shadow Volume-kopier lavet af Windows for at forhindre datagendannelse. Du skal dog kunne bruge sikkerhedskopier af data oprettet med andre sikkerhedskopieringstjenester, der er tilgængelige for Windows-brugere. BooM Ransomware opretter et programvindue med titlen 'Boom Ransomeware', en tekstnote kaldet 'HVORDAN DECRYPT FILES.txt' og efterlader en baggrund på skrivebordet for at informere ofrene om, hvad der skete med deres data. De berørte filer modtager udvidelsen '.Boom', og noget lignende 'Anthem 2019.mp4' omdøbes til 'Anthem 2019.mp4.Boom.'

Desktop-baggrunden fra BooM Ransomware er en sort skærm med rød tekst på toppen, der lyder:

'ooooops Du er blevet inficeret med en virus Boom Ransomeware

Alle dine filer er krypteret For at dekryptere koderen. indtast PIN-kode

For at vise dig adgangskoden til at dekryptere filer

vi ses snart '

Programvinduet inkluderer et nyt ikon - et rødt låsikon, brugerens kontonavn og et link til en konto på Facebook, der tilhører en person ved navn Mohamed Naser Ahmed. I skrivende stund har brugeren ændret navnet til 'Ibrahim Rady', og siden forbliver aktiv. Teksten i vinduet 'Boom Ransomeware' lyder:

'Velkommen

i Boom Ransomeware

Ooooops Alle dine filer er blevet

Krypteret med adgangskode

For at vise adgangskoden skal du først indtaste PIN-koden

Vi ses snart

adgangskode ::: [TEKSTBOKS] [Kopi | KNAP]

Indtast PIN [TEXT BOX] [Vis adgangskode | KNAP]

[Hent PIN | KNAP] '

Mærkeligt nok vælger operatørerne af BooM Ransomware at forhandle med de inficerede brugere via Facebook. Ovenstående note - 'HVORDAN DEKRYPTERER FILER.txt' - kan findes på skrivebordet og indeholder følgende meddelelse:

'Sådan dekrypteres filer

Få din pin

Pur det i virussen

For at udtrække adgangskoden til at dekryptere filerne

I en mappe på skrivebordet

Sæt det derefter i en adgangskode i det lille vindue, der viser dig

Til pin

Tal med mig på Facebook

Mit navn = Mohamed Naser Ahmed

mit ID = 100027091457754 '

Imidlertid opdagede computerforskere en hårdkodet PIN-kode og adgangskode i BooM Ransomware. PC-brugere, der muligvis er kompromitteret under den første frigivelse af BooM Ransomware, kan prøve at indtaste PIN-koden '34584384186746875497' og adgangskoden 'B3ht4w316MsyQS47Sx18SA4q' i programvinduet 'Boom Ransomeware'. Vi er ikke sikre på, om den nævnte PIN-kode og adgangskode vil fungere for alle, men du skal prøve dem. Betal ikke penge til de konti, der fremmes gennem BooM Ransomware, og undgå kontakt med potentielle "dekrypteringstjenester", der betales i Bitcoin. Det er bedre at få hjælp fra en computertekniker og din foretrukne cybersikkerhedsleverandør. Det kan være muligt at afkode de data, der er berørt af BooM Ransomware, hvis du kontakter eksperter, der arbejder med Ransomware-prøver.

Registreringsnavne til BooM Ransomware inkluderer:

Artemis! E8E07496DF53

HEUR / QVM11.1.5569.Malware.Gen

Malware @ # 38vlyeighbrin

Løsepenge: Win32 / Sorikrypt.A

Ransom_Sorikrypt.R014C0DLN18

TR / Ransom.Xorist.EJ

TrojWare.Win32.Kryptik.ER@4o1ar2

Trojan (001f8f911)

Trojan-Ransom.Win32.Xorist.ln

Trojan.GenericKD.40867299 (B)

Trojan.Ransom.AIG

Trojan.Win32.Xorist.4! C

ondsindet.92f093

ondsindet_tillid_100% (W)

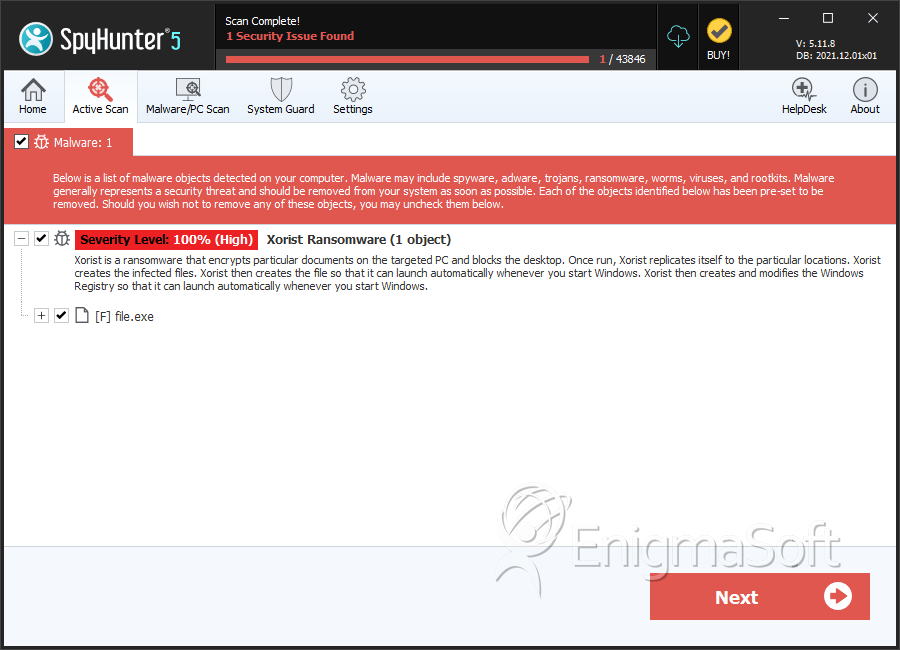

SpyHunter registrerer og fjerner Xorist Ransomware

Detaljer om filsystem

| # | Filnavn | MD5 |

Detektioner

Detektioner: Antallet af bekræftede og mistænkte tilfælde af en bestemt trussel, der er opdaget på inficerede computere, som rapporteret af SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | e9db7fe38dfea5668c74d6f192ae847b | 1 |

| 2. | file.exe | 27def0c68ee542333a8a99995429273a | 1 |

| 3. | file.exe | 1a2bcbcf04aeb44e406cc0b12e095fb4 | 0 |