Xorist Ransomware

Bedreigingsscorekaart

EnigmaSoft Threat-scorekaart

EnigmaSoft Threat Scorecards zijn beoordelingsrapporten voor verschillende malwarebedreigingen die zijn verzameld en geanalyseerd door ons onderzoeksteam. EnigmaSoft Threat Scorecards evalueren en rangschikken bedreigingen met behulp van verschillende statistieken, waaronder reële en potentiële risicofactoren, trends, frequentie, prevalentie en persistentie. EnigmaSoft Threat Scorecards worden regelmatig bijgewerkt op basis van onze onderzoeksgegevens en statistieken en zijn nuttig voor een breed scala aan computergebruikers, van eindgebruikers die oplossingen zoeken om malware van hun systemen te verwijderen tot beveiligingsexperts die bedreigingen analyseren.

EnigmaSoft Threat Scorecards geven een verscheidenheid aan nuttige informatie weer, waaronder:

Rangschikking: de rangorde van een bepaalde bedreiging in de bedreigingsdatabase van EnigmaSoft.

Ernstniveau: het vastgestelde ernstniveau van een object, numeriek weergegeven, op basis van ons risicomodelleringsproces en onderzoek, zoals uitgelegd in onze dreigingsbeoordelingscriteria .

Geïnfecteerde computers: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers, zoals gerapporteerd door SpyHunter.

Zie ook Criteria voor dreigingsevaluatie .

| Dreigingsniveau: | 100 % (Hoog) |

| Geïnfecteerde computers: | 45 |

| Eerst gezien: | April 13, 2016 |

| Laatst gezien: | September 15, 2020 |

| Beïnvloede besturingssystemen: | Windows |

De Xorist Ransomware is een familie-ransomware-Trojaanse paarden die worden aangeboden als RaaS (Ransomware as a Service). Een duidelijke toename van het aantal Xorist Ransomware-infecties en verzoeken om hulp bij problemen met deze dreiging werd opgemerkt door beveiligingsanalisten. De Xorist Ransomware-varianten worden gemaakt met behulp van een ransomware-builder die het gemakkelijk maakt voor oplichters om snel een aangepaste versie van deze ransomware-dreiging te maken. Het gemak waarmee de Xorist Ransomware-varianten kunnen worden aangepast, maakt het voor pc-beveiligingsonderzoekers moeilijk om oplossingen aan te bieden, aangezien er talloze varianten van deze dreiging zijn, waarbij verschillende gecodeerde bestandsextensies, codering, losgeldberichten en verschillende andere strategieën worden gebruikt. Gelukkig hebben pc-beveiligingsanalisten de ransomwarebouwer kunnen vinden die wordt gebruikt om de Xorist Ransomware-varianten te maken en een decodeerder te maken voor alle bedreigingen in deze familie van ransomwaretrojans. Als uw bestanden zijn gecodeerd door een variant van de Xorist Ransomware, kan het decoderingsprogramma u helpen uw bestanden te herstellen zonder het losgeld te hoeven betalen.

Inhoudsopgave

De Xorist Ransomware en de vele varianten van deze bedreiging

Het is gemakkelijk om een variant van de Xorist Ransomware te maken als u toegang heeft tot de bouwer ervan. Momenteel heet de bouwer voor de Xorist Ransomware 'Encoder Builder v. 24' en kan deze worden gekocht op ondergrondse forums op het Dark Web. Zodra de oplichters de bouwer hebben, kunnen ze verschillende selectievakjes invullen en hun gewenste opties selecteren om eenvoudig een aangepaste versie van de Xorist Ransomware te maken. Ze kunnen hun favoriete methode gebruiken om hun bedreigingen te verspreiden, waaronder spam-e-mailberichten of schadelijke botnets. De Xorist Ransomware-builder heeft een standaard losgeldbericht dat de optie bevat om een sms-bericht met een ID-nummer naar een specifiek nummer te sturen. Op deze manier kunnen de fraudeurs het slachtoffer koppelen aan hun ID-nummer en hen het wachtwoord sturen om hun bestanden te decoderen zodra ze het losgeld hebben betaald. Alle varianten van een op maat ontworpen uitvoerbaar bestand van Xorist Ransomware zullen hetzelfde wachtwoord gebruiken, dat is geselecteerd (en willekeurig kan worden geselecteerd) bij het maken van de Xorist Ransomware-variant.

Een kijkje nemen in de standaardinstellingen van de Xorist Ransomware-variant

De standaard versleutelingsoptie voor de Xorist Ransomware-varianten is TEA, en het standaardwachtwoord is 4kuxF2j6JU4i18KGbEYLyK2d. De standaardversie van de Xorist Ransomware gebruikt de bestandsextensie EnCiPhErEd. De standaard losgeldbrief die is gekoppeld aan de Xorist Ransomware heet HOE FILES.txt te decoderen en bevat de volgende tekst:

Aandacht! Al uw bestanden zijn versleuteld!

Om uw bestanden te herstellen en ze te openen,

stuur een sms met de tekst XXXX naar YYYY-nummer.

U heeft N pogingen om de code in te voeren.

Wanneer dat aantal is overschreden,

alle gegevens worden onomkeerbaar vernietigd.

Wees voorzichtig bij het invoeren van de code!

Standaard richten de Xorist Ransomware-varianten zich op de volgende extensies (er kunnen er meer aan de lijst worden toegevoegd):

* .zip, * .rar, * .7z, * .tar, * .gzip, * .jpg, * .jpeg, * .psd, * .cdr, * .dwg, * .max, * .bmp, *. gif, * .png, * .doc, * .docx, * .xls, * .xlsx, * .ppt, * .pptx, * .txt, * .pdf, * .djvu, * .htm, * .html, * .mdb, * .cer, * .p12, * .pfx, * .kwm, * .pwm, * .1cd, * .md, * .mdf, * .dbf, * .odt, * .vob, *. ifo, * .lnk, * .torrent, * .mov, * .m2v, * .3gp, * .mpeg, * .mpg, * .flv, * .avi, * .mp4, * .wmv, * .divx, * .mkv, * .mp3, * .wav, * .flac, * .ape, * .wma, * .ac3.

Oplichters kunnen de Xorist Ransomware-builder gebruiken om de tekst van het losgeldbriefje, de gecodeerde bestandsextensies, de soorten bestanden waarop wordt gericht, het aantal toegestane wachtwoordpogingen, wanneer het losgeldbericht moet worden weergegeven, TEA- of XOR-codering, het decoderingswachtwoord, het pictogram voor de het uitvoerbare bestand van de bedreiging, of het bureaubladbeeld van het getroffen computersysteem moet worden gewijzigd, automatisch opstarten, of tekst losgeldnotities moeten worden verwijderd, of de Xorist Ransomware moet worden ingepakt met UPX, enz. De Xorist Ransomware is geen bijzonder geavanceerde ransomware Trojan-infectie . Het feit dat de Xorist Ransomware zo sterk aanpasbaar en gemakkelijk te maken is, kan de dreiging vormen van het binnenhalen van talloze nieuwe infecties en oplichters voor een al groter aantal ransomware-infecties.

Update 5 januari 2019 - BooM Ransomware

De BooM Ransomware, of zoals de auteur het noemt de 'Boom Ransomeware', is een encryptie-trojan die een aangepaste versie van de Xorist Ransomware en een nieuwe GUI (General User Interface) laadt. De BooM Ransomware wordt geproduceerd met de Xorist Builder, maar verschilt van de meeste versies die we eerder hebben opgenomen, zoals de Xorist-XWZ Ransomware en de Xorist-Frozen Ransomware . Aangenomen wordt dat de BooM Ransomware zich onder pc-gebruikers verspreidt via spam-e-mails en valse hacktools voor sociale-mediadiensten. De ransomware-operators gebruiken naar verluidt programma's als 'hack facebook 2019' om de lading van de dreiging te leveren.

Het is bekend dat de BooM Ransomware een proces maakt genaamd 'Tempsvchost.exe' en 'BooM.exe' op de geïnfecteerde apparaten. De BooM Ransomware is ontworpen om gegevens zoals foto's, audio, video, tekst, pdf's en databases op de gecompromitteerde machines te versleutelen. De BooM Ransomware codeert bestanden en verwijdert hun schaduwvolumekopieën gemaakt door Windows om gegevensherstel te voorkomen. U moet echter gegevensback-ups kunnen gebruiken die zijn gemaakt met andere back-upservices die beschikbaar zijn voor Windows-gebruikers. De BooM Ransomware creëert een programmavenster met de naam 'Boom Ransomeware', een tekstnotitie genaamd 'HOE TE DECODEREN FILES.txt' en laat een bureaubladachtergrond achter om slachtoffers te informeren over wat er met hun gegevens is gebeurd. De betrokken bestanden krijgen de extensie '.Boom' en zoiets als 'Anthem 2019.mp4' wordt hernoemd naar 'Anthem 2019.mp4.Boom'.

De bureaubladachtergrond die wordt geboden door de BooM Ransomware is een zwart scherm met rode tekst bovenaan met de tekst:

'ooooops Je bent besmet met een virus Boom Ransomeware

Al uw bestanden zijn gecodeerd om de encoder te decoderen. voer Pin-code in

Om u het wachtwoord te tonen om bestanden te decoderen

tot ziens'

Het programmavenster bevat een nieuw pictogram - een rood slotpictogram, de accountnaam van de gebruiker en een link naar een account op Facebook van iemand genaamd Mohamed Naser Ahmed. Op het moment van schrijven heeft de gebruiker de naam gewijzigd in 'Ibrahim Rady' en blijft de pagina actief. De tekst in het venster 'Boom Ransomeware' luidt:

'Welkom

in Boom Ransomeware

Ooooops Al uw bestanden zijn geweest

Versleuteld met wachtwoord

Om het wachtwoord te tonen, voert u eerst de pincode in

Tot ziens

wachtwoord ::: [TEXT BOX] [Kopiëren | BUTTON]

Voer pincode in [TEXT BOX] [Toon wachtwoord | BUTTON]

[Pincode ophalen | BUTTON] '

Vreemd genoeg kiezen de exploitanten van de BooM Ransomware ervoor om via Facebook met de geïnfecteerde gebruikers te onderhandelen. De bovenstaande opmerking - 'HOE TE DECODEREN FILES.txt' - is te vinden op het bureaublad en bevat het volgende bericht:

'Hoe bestanden te decoderen

Pak je pin

Pur het in het virus

Om het wachtwoord te extraheren om de bestanden te decoderen

In een map op uw bureaublad

Voer het vervolgens in een wachtwoord in in het kleine venster dat u zal laten zien

Voor pin

Praat met me op Facebook

Mijn naam = Mohamed Naser Ahmed

mijn ID = 100027091457754 '

Computeronderzoekers ontdekten echter een hardgecodeerde pincode en wachtwoord in de BooM Ransomware. Pc-gebruikers die mogelijk zijn gecompromitteerd tijdens de eerste release van de BooM Ransomware, kunnen proberen de pincode '34584384186746875497' en het wachtwoord 'B3ht4w316MsyQS47Sx18SA4q' in te voeren in het programmavenster 'Boom Ransomeware'. We weten niet zeker of de eerder genoemde pincode en het wachtwoord voor iedereen zouden werken, maar u moet ze proberen. Betaal geen geld aan de accounts die worden gepromoot via de BooM Ransomware en vermijd contact met potentiële "decoderingsdiensten" die in Bitcoin worden betaald. Het is beter om hulp te krijgen van een computertechnicus en uw favoriete cyberbeveiligingsleverancier. Het kan mogelijk zijn om de gegevens die worden beïnvloed door de BooM Ransomware te decoderen als u contact opneemt met experts die met Ransomware-voorbeelden werken.

Detectie namen voor de BooM Ransomware zijn onder meer:

Artemis! E8E07496DF53

HEUR / QVM11.1.5569.Malware.Gen

Malware @ # 38vlyeighbrin

Losgeld: Win32 / Sorikrypt.A

Ransom_Sorikrypt.R014C0DLN18

TR / Ransom.Xorist.EJ

TrojWare.Win32.Kryptik.ER@4o1ar2

Trojaans (001f8f911)

Trojan-Ransom.Win32.Xorist.ln

Trojan.GenericKD.40867299 (B)

Trojan.Ransom.AIG

Trojan.Win32.Xorist.4! C

kwaadaardig.92f093

malicious_confidence_100% (W)

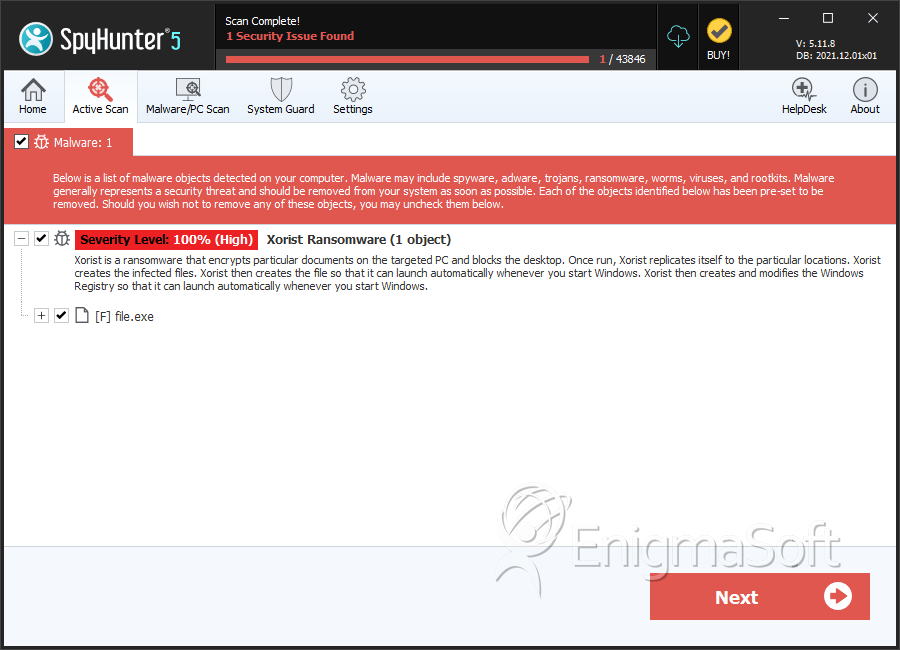

SpyHunter detecteert en verwijdert Xorist Ransomware

Bestandssysteemdetails

| # | Bestandsnaam | MD5 |

Detecties

Detecties: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers zoals gerapporteerd door SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | e9db7fe38dfea5668c74d6f192ae847b | 1 |

| 2. | file.exe | 27def0c68ee542333a8a99995429273a | 1 |

| 3. | file.exe | 1a2bcbcf04aeb44e406cc0b12e095fb4 | 0 |