Xorist Ransomware

Karta wyników zagrożenia

Karta wyników zagrożeń EnigmaSoft

EnigmaSoft Threat Scorecards to raporty oceniające różne zagrożenia złośliwym oprogramowaniem, które zostały zebrane i przeanalizowane przez nasz zespół badawczy. EnigmaSoft Threat Scorecards ocenia i klasyfikuje zagrożenia przy użyciu kilku wskaźników, w tym rzeczywistych i potencjalnych czynników ryzyka, trendów, częstotliwości, rozpowszechnienia i trwałości. Karty oceny zagrożeń EnigmaSoft są regularnie aktualizowane na podstawie danych i wskaźników naszych badań i są przydatne dla szerokiego grona użytkowników komputerów, od użytkowników końcowych poszukujących rozwiązań do usuwania złośliwego oprogramowania ze swoich systemów po ekspertów ds. bezpieczeństwa analizujących zagrożenia.

Karty wyników zagrożeń EnigmaSoft wyświetlają wiele przydatnych informacji, w tym:

Ranking: Ranking konkretnego zagrożenia w bazie danych zagrożeń EnigmaSoft.

Poziom ważności: Określony poziom ważności obiektu, przedstawiony liczbowo, na podstawie naszego procesu modelowania ryzyka i badań, jak wyjaśniono w naszych Kryteriach oceny zagrożeń .

Zainfekowane komputery: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

Zobacz także Kryteria oceny zagrożeń .

| Poziom zagrożenia: | 100 % (Wysoka) |

| Zainfekowane komputery: | 45 |

| Pierwszy widziany: | April 13, 2016 |

| Ostatnio widziany: | September 15, 2020 |

| Systemy operacyjne, których dotyczy problem: | Windows |

Xorist Ransomware to rodzina trojanów ransomware, które są oferowane jako RaaS (Ransomware as a Service). Wyraźny wzrost liczby infekcji Xorist Ransomware i próśb o pomoc w kwestiach związanych z tym zagrożeniem został zauważony przez analityków bezpieczeństwa. Warianty Xorist Ransomware są tworzone przy użyciu narzędzia do tworzenia ransomware, które ułatwia oszustom szybkie tworzenie niestandardowej wersji tego zagrożenia ransomware. Łatwość, z jaką można dostosować warianty Xorist Ransomware, utrudnia badaczom bezpieczeństwa komputerów PC oferowanie rozwiązań, ponieważ istnieją niezliczone warianty tego zagrożenia, wykorzystujące różne zaszyfrowane rozszerzenia plików, szyfrowanie, wiadomości z okupem i różne inne fortele. Na szczęście analitycy bezpieczeństwa komputerów PC byli w stanie znaleźć konstruktora ransomware, który jest używany do tworzenia wariantów Xorist Ransomware i stworzyć dekrypter dla wszystkich zagrożeń z tej rodziny trojanów ransomware. Jeśli Twoje pliki zostały zaszyfrowane przez wariant Xorist Ransomware, narzędzie deszyfrujące może pomóc Ci odzyskać pliki bez konieczności płacenia okupu.

Spis treści

Xorist Ransomware i wiele wariantów tego zagrożenia

Łatwo jest stworzyć wariant Xorist Ransomware, jeśli masz dostęp do jego kreatora. Obecnie konstruktor Xorist Ransomware nazywa się „Encoder Builder v. 24" i można go kupić na podziemnych forach w Dark Web. Gdy oszuści będą mieli kreatora, mogą wypełnić różne pola wyboru i wybrać żądane opcje, aby łatwo utworzyć niestandardową wersję Xorist Ransomware. Mogą wykorzystać wybraną przez siebie metodę do rozpowszechniania swoich zagrożeń, które obejmują wiadomości e-mail będące spamem lub szkodliwe botnety. Konstruktor Xorist Ransomware ma domyślną wiadomość z żądaniem okupu, która zawiera opcję wysłania wiadomości tekstowej SMS z numerem identyfikacyjnym na określony numer. W ten sposób oszuści mogą dopasować ofiarę do jej numeru identyfikacyjnego i wysłać jej hasło do odszyfrowania plików po zapłaceniu okupu. Wszystkie warianty specjalnie zaprojektowanego pliku wykonywalnego Xorist Ransomware będą używać tego samego hasła, które zostało wybrane (i może być wybrane losowo) podczas tworzenia wariantu Xorist Ransomware.

Spojrzenie na domyślne ustawienia wariantu Xorist Ransomware

Domyślną opcją szyfrowania dla wariantów Xorist Ransomware jest TEA, a domyślne hasło to 4kuxF2j6JU4i18KGbEYLyK2d. Domyślna wersja Xorist Ransomware używa rozszerzenia pliku EnCiPhErEd. Domyślna notatka dotycząca okupu powiązana z Xorist Ransomware nosi nazwę JAK ODSZYFROWAĆ PLIKI.txt i zawiera następujący tekst:

Uwaga! Wszystkie twoje pliki są zaszyfrowane!

Aby przywrócić pliki i uzyskać do nich dostęp,

wyślij SMS o treści XXXX na numer YYYY.

Masz N prób wprowadzenia kodu.

Kiedy ta liczba zostanie przekroczona,

wszystkie dane są nieodwracalnie niszczone.

Zachowaj ostrożność podczas wpisywania kodu!

Domyślnie warianty Xorist Ransomware będą atakować następujące rozszerzenia (do listy można dodać więcej):

*.zip, *.rar, *.7z, *.tar, *.gzip, *.jpg, *.jpeg, *.psd, *.cdr, *.dwg, *.max, *.bmp, *. gif, *.png, *.doc, *.docx, *.xls, *.xlsx, *.ppt, *.pptx, *.txt, *.pdf, *.djvu, *.htm, *.html, *.mdb, *.cer, *.p12, *.pfx, *.kwm, *.pwm, *.1cd, *.md, *.mdf, *.dbf, *.odt, *.vob, *. ifo, *.lnk, *.torrent, *.mov, *.m2v, *.3gp, *.mpeg, *.mpg, *.flv, *.avi, *.mp4, *.wmv, *.divx, *.mkv, *.mp3, *.wav, *.flac, *.ape, *.wma, *.ac3.

Oszuści mogą używać narzędzia Xorist Ransomware do zmiany tekstu żądania okupu, zaszyfrowanych rozszerzeń plików, typów docelowych plików, dozwolonej liczby prób podania hasła, czasu wyświetlenia wiadomości o okupie, szyfrowania TEA lub XOR, hasła odszyfrowywania, ikony plik wykonywalny zagrożenia, czy zmienić obraz pulpitu systemu komputerowego, którego dotyczy problem, automatyczne uruchamianie, czy należy usunąć tekstowe notatki dotyczące okupu, czy Xorist Ransomware powinien być spakowany przy użyciu UPX itp. Xorist Ransomware nie jest szczególnie wyrafinowaną infekcją trojana ransomware . Jednak fakt, że Xorist Ransomware jest tak wysoce konfigurowalny i łatwy w tworzeniu, może stwarzać zagrożenie wprowadzenia wielu nowych infekcji i oszustów na już zwiększoną liczbę infekcji ransomware.

Aktualizacja 5 stycznia 2019 r. — BooM Ransomware

BooM Ransomware, lub jak jego autor nazywa go „Boom Ransomeware", to trojan szyfrujący, który ładuje dostosowaną wersję Xorist Ransomware i nowy GUI (General User Interface). BooM Ransomware jest produkowany za pomocą Xorist Builder, ale różni się od większości wersji, które zarejestrowaliśmy wcześniej, takich jak Xorist-XWZ Ransomware i Xorist-Frozen Ransomware . Uważa się, że BooM Ransomware rozprzestrzenia się wśród użytkowników komputerów PC za pośrednictwem wiadomości spamowych i fałszywych narzędzi hakerskich do serwisów społecznościowych. Donosi się, że operatorzy ransomware używają programów takich jak „hack facebook 2019", aby dostarczać ładunek zagrożenia.

Wiadomo, że BooM Ransomware tworzy na zainfekowanych urządzeniach proces o nazwie „Tempsvchost.exe" i „BooM.exe". BooM Ransomware jest przeznaczony do szyfrowania danych, takich jak zdjęcia, audio, wideo, tekst, pliki PDF i bazy danych na zaatakowanych maszynach. BooM Ransomware szyfruje pliki i usuwa ich kopie woluminów w tle wykonane przez system Windows, aby zapobiec odzyskiwaniu danych. Powinieneś jednak mieć możliwość korzystania z kopii zapasowych danych utworzonych za pomocą innych usług tworzenia kopii zapasowych dostępnych dla użytkowników systemu Windows. BooM Ransomware tworzy okno programu zatytułowane „Boom Ransomeware", notatkę tekstową o nazwie „JAK ODSZYFROWAĆ PLIKI.txt" i pozostawia tło obrazu pulpitu, aby poinformować ofiary o tym, co stało się z ich danymi. Pliki, których dotyczy problem, otrzymują rozszerzenie „.Boom", a nazwa „Anthem 2019.mp4" zostaje zmieniona na „Anthem 2019.mp4.Boom".

Tło pulpitu dostarczane przez BooM Ransomware to czarny ekran z czerwonym tekstem u góry, który brzmi:

„Oooops Zostałeś zainfekowany wirusem Boom Ransomeware

Wszystkie twoje pliki zostały zaszyfrowane, aby odszyfrować koder. Wpisz PIN

Aby pokazać Ci hasło do odszyfrowania plików

do zobaczenia wkrótce'

W oknie programu pojawiła się nowa ikona — czerwona ikona kłódki, nazwa konta użytkownika oraz link do konta na Facebooku należącego do niejakiego Mohameda Nasera Ahmeda. W chwili pisania tego tekstu użytkownik zmienił nazwę na „Ibrahim Rady" i strona pozostaje aktywna. Tekst w oknie „Boom Ransomeware" brzmi:

'Witamy

w Boom Ransomeware

Ups, wszystkie twoje pliki zostały

Zaszyfrowane hasłem

Aby wyświetlić hasło, które najpierw wpisujesz kod PIN

Do zobaczenia wkrótce

hasło::: [POLE TEKSTOWE] [Kopiuj|PRZYCISK]

Wprowadź PIN [POLE TEKSTOWE] [Pokaż hasło|PRZYCISK]

[Pobierz PIN|PRZYCISK]'

Co dziwne, operatorzy BooM Ransomware decydują się na negocjacje z zainfekowanymi użytkownikami za pośrednictwem Facebooka. Wspomniana powyżej notatka — „JAK ODSZYFROWAĆ PLIKI.txt" — znajduje się na pulpicie i zawiera następujący komunikat:

'Jak odszyfrować pliki

Zdobądź swoją pinezkę

Pozbądź się wirusa

Aby wyodrębnić hasło do odszyfrowania plików

W folderze na pulpicie

Następnie umieść go w haśle w małym oknie, które Cię pokaże

na pin

Porozmawiaj ze mną na Facebooku

Nazywam się Mohamed Naser Ahmed

mój identyfikator = 100027091457754'

Jednak badacze komputerowi odkryli zakodowany PIN i hasło w BooM Ransomware. Użytkownicy komputerów PC, którzy mogli zostać naruszeni podczas pierwszego wydania BooM Ransomware, mogą próbować wprowadzić kod PIN „34584384186746875497" i hasło „B3ht4w316MsyQS47Sx18SA4q" w oknie programu „Boom Ransomeware". Nie jesteśmy pewni, czy wspomniany wcześniej PIN i hasło będą działać dla wszystkich, ale powinieneś je wypróbować. Nie płać pieniędzy na konta promowane przez BooM Ransomware i unikaj kontaktu z potencjalnymi „usługami odszyfrowywania" płatnymi w Bitcoin. Lepiej uzyskać pomoc od technika komputerowego i preferowanego dostawcy cyberbezpieczeństwa. Może być możliwe odszyfrowanie danych, których dotyczy BooM Ransomware, jeśli skontaktujesz się z ekspertami pracującymi z próbkami Ransomware.

Nazwy wykrywania BooM Ransomware obejmują:

Artemis!E8E07496DF53

HEUR/QVM11.1.5569.Gen.złośliwego oprogramowania

Malware@#38vlyeighbrin

Okup: Win32/Sorikrypt.A

Ransom_Sorikrypt.R014C0DLN18

TR/Okup.Xorist.EJ

TrojWare.Win32.Kryptik.ER@4o1ar2

Trojan ( 001f8f911 )

Trojan-Ransom.Win32.Xorist.ln

Trojan.GenericKD.40867299 (B)

Trojan.Ransom.AIG

Trojan.Win32.Xorist.4!c

złośliwy.92f093

złośliwe_ufność_100% (W)

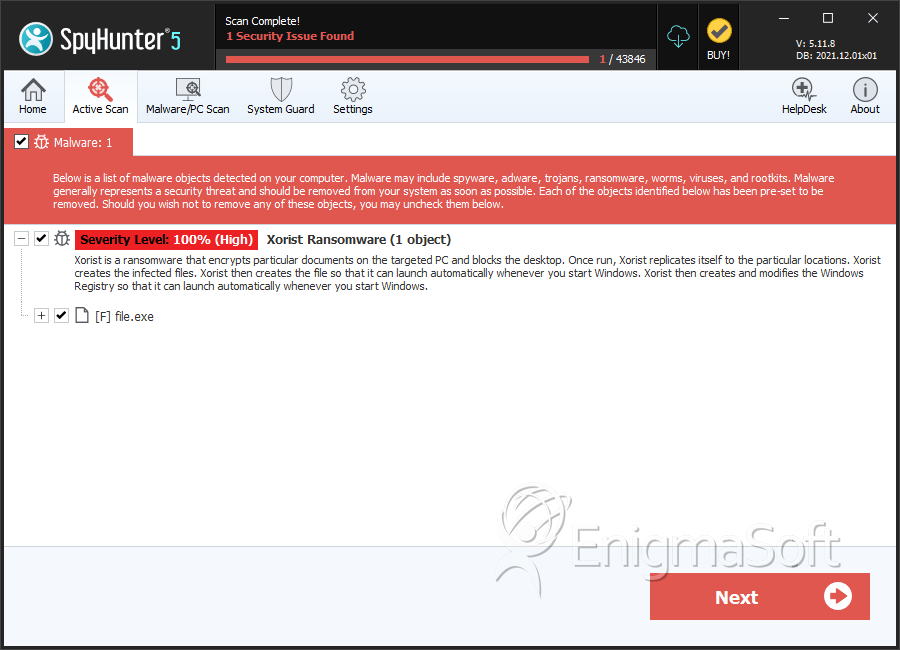

SpyHunter wykrywa i usuwa Xorist Ransomware

Szczegóły systemu plików

| # | Nazwa pliku | MD5 |

Wykrycia

Wykrycia: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | e9db7fe38dfea5668c74d6f192ae847b | 1 |

| 2. | file.exe | 27def0c68ee542333a8a99995429273a | 1 |

| 3. | file.exe | 1a2bcbcf04aeb44e406cc0b12e095fb4 | 0 |