Xorist勒索软件

威胁评分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威胁记分卡是针对不同恶意软件威胁的评估报告,由我们的研究团队收集和分析。 EnigmaSoft 威胁记分卡使用多个指标对威胁进行评估和排名,包括现实世界和潜在风险因素、趋势、频率、普遍性和持续性。 EnigmaSoft 威胁记分卡会根据我们的研究数据和指标定期更新,对广泛的计算机用户有用,从寻求解决方案以从系统中删除恶意软件的最终用户到分析威胁的安全专家。

EnigmaSoft 威胁记分卡显示各种有用的信息,包括:

排名: EnigmaSoft 威胁数据库中特定威胁的排名。

严重性级别:根据我们的风险建模过程和研究,确定的对象的严重性级别,以数字形式表示,如我们的威胁评估标准中所述。

受感染计算机: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

另请参阅威胁评估标准。

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 45 |

| 初见: | April 13, 2016 |

| 最后一次露面: | September 15, 2020 |

| 受影响的操作系统: | Windows |

Xorist勒索软件是作为RaaS(勒索软件即服务)提供的家庭勒索软件木马。安全分析师注意到,Xorist勒索软件感染数量显着增加,并且针对与此威胁有关的问题寻求帮助。 Xorist勒索软件变体是通过使用勒索软件构建器创建的,它使骗子可以轻松地快速创建此勒索软件威胁的自定义版本。 Xorist Ransomware变体易于定制,使得PC安全研究人员很难提供解决方案,因为存在无数种这种威胁的变体,使用了不同的加密文件扩展名,加密,勒索消息和各种其他策略。幸运的是,PC安全分析人员已经能够找到用于创建Xorist Ransomware变体的勒索软件生成器,并为该勒索软件木马家族中的所有威胁创建解密器。如果您的文件已通过Xorist勒索软件的变体加密,则解密实用程序可以帮助您恢复文件而无需支付赎金。

目录

Xorist勒索软件和此威胁的许多变体

如果可以访问Xorist Ransomware的构建器,则很容易创建它的变体。目前,用于Xorist Ransomware的构建器称为" Encoder Builder v。24",可以在Dark Web的地下论坛上购买。一旦骗子获得了构建器,他们就可以填写各种复选框并选择所需的选项,以轻松创建Xorist Ransomware的自定义版本。他们可以使用自己选择的方法来分发威胁,其中包括垃圾邮件或有害的僵尸网络。 Xorist勒索软件构建器具有默认的勒索便条消息,其中包含将ID号码发送到特定号码的SMS短信的选项。这样,欺诈者就可以将受害者与他们的ID号进行匹配,并在他们支付了赎金后向他们发送密码以解密其文件。定制设计的Xorist Ransomware可执行文件的所有变体都将使用相同的密码,该密码在创建Xorist Ransomware变体时会被选择(可以随机选择)。

查看Xorist勒索软件变体默认设置

Xorist Ransomware变体的默认加密选项是TEA,默认密码是4kuxF2j6JU4i18KGbEYLyK2d。 Xorist Ransomware的默认版本使用文件扩展名EnCiPhErEd。与Xorist勒索软件关联的默认勒索便笺名为HOW TO DECRYPT FILES.txt,其中包括以下文本:

注意力!您的所有文件都已加密!

要还原文件并访问它们,

请发送带有XXXX到YYYY号码的短信。

您有N次尝试输入密码。

当超过该数字时,

所有数据不可逆转地被破坏。

输入密码时要小心!

默认情况下,Xorist Ransomware变体将针对以下扩展(可能会添加更多扩展名):

* .zip,*。rar,*。7z,*。tar,*。gzip,*。jpg,*。jpeg,*。psd,*。cdr,*。dwg,*。max,*。bmp,*。 gif,*。png,*。doc,*。docx,*。xls,*。xlsx,*。ppt,*。pptx,*。txt,*。pdf,*。djvu,*。htm,*。html, * .mdb,*。cer,*。p12,*。pfx,*。kwm,*。pwm,*。1cd,*。md,*。mdf,*。dbf,*。odt,*。vob,*。 ifo,*。lnk,*。torrent,*。mov,*。m2v,*。3gp,*。mpeg,*。mpg,*。flv,*。avi,*。mp4,*。wmv,*。divx, * .mkv,*。mp3,*。wav,*。flac,*。ape,*。wma,*。ac3。

骗子可以使用Xorist勒索软件生成器来更改勒索便笺文本,加密的文件扩展名,目标文件的类型,允许的密码尝试次数,何时显示勒索消息,TEA或XOR加密,解密密码,威胁的可执行文件,是否更改受影响的计算机系统的桌面映像,自动启动,是否应丢弃文本赎金记录,是否应使用UPX包装Xorist勒索软件等。Xorist勒索软件不是特别复杂的勒索软件Trojan感染。但是,Xorist勒索软件的高度可定制性和易于创建的事实可能带来威胁,带来了许多新的感染,并且骗子也受到了越来越多的勒索软件感染。

2019年1月5日更新— BooM Ransomware

BooM Ransomware或其作者称其为" Boom Ransomeware",是一种加密木马,可加载Xorist Ransomware的自定义版本和新的GUI(常规用户界面)。 BooM Ransomware是使用Xorist Builder生成的,但是它与我们先前记录的大多数版本(例如Xorist-XWZ Ransomware和Xorist-Frozen Ransomware)不同。据信,BooM Ransomware通过垃圾邮件和社交媒体服务的伪造黑客工具在PC用户中传播。据报道,勒索软件运营商使用诸如``hack facebook 2019''之类的程序来提供威胁有效载荷。

已知BooM Ransomware会在受感染的设备上创建一个名为" Tempsvchost.exe"和" BooM.exe"的进程。 BooM Ransomware旨在对受感染机器上的照片,音频,视频,文本,PDF和数据库等数据进行加密。 BooM Ransomware会加密文件并删除Windows制作的卷影副本,以防止数据恢复。但是,您应该能够使用通过Windows用户可用的其他备份服务创建的数据备份。 BooM Ransomware创建一个名为" Boom Ransomeware"的程序窗口,该文本窗口名为" HOW TO DECRYPT FILES.txt",并留下一个桌面图像背景,以告知受害者其数据所发生的情况。受影响的文件具有'.Boom'扩展名,并且类似" Anthem 2019.mp4"的名称已重命名为" Anthem 2019.mp4.Boom"。

BooM Ransomware提供的桌面背景是黑屏,顶部带有红色文本,显示为:

'ooooops,您已经感染了Boom Ransomeware病毒

您的所有文件均已加密,以解密编码器。输入PIN码

向您显示解密文件的密码

再见'

该程序窗口包括一个新图标-一个红色锁定图标,用户的帐户名以及指向Facebook上名为Mohamed Naser Ahmed的某人的帐户的链接。在撰写本文时,用户已将名称更改为" Ibrahim Rady",并且页面保持活动状态。 " Boom Ransomeware"窗口中的文本显示为:

'欢迎

在Boom Ransomeware中

糟糕,您的所有文件都被保存了

用密码加密

要显示密码,请先输入PIN码

再见

密码::: [文本框] [复制|按钮]

输入PIN码[文本框] [显示密码|按钮]

[获取PIN |按钮]'

奇怪的是,BooM Ransomware的运营商选择通过Facebook与受感染的用户进行协商。上面提到的注释" HOW TO DECRYPT FILES.txt"可以在桌面上找到,并包含以下消息:

'如何解密文件

得到你的针

在病毒中纯化

为了提取密码解密文件

在桌面上的文件夹中

然后在小窗口中将其放入密码中,该密码将显示给您

对于别针

在Facebook上与我交谈

我的名字=穆罕默德·纳赛尔·艾哈迈德(Mohamed Naser Ahmed)

我的ID = 100027091457754'

但是,计算机研究人员在BooM Ransomware中发现了硬编码的PIN和密码。在初始版本的BooM Ransomware期间可能受到感染的PC用户可以尝试在" Boom Ransomeware"程序窗口中输入PIN" 34584384186746875875"和密码" B3ht4w316MsyQS47Sx18SA4q"。我们不确定前面提到的PIN和密码是否对所有人都适用,但是您应该尝试一下。不要向通过BooM Ransomware推广的帐户付款,并避免与用比特币支付的潜在"解密服务"联系。最好从计算机技术人员和您首选的网络安全供应商那里获得帮助。如果您联系使用Ransomware示例的专家,则可能可以解码受BooM Ransomware影响的数据。

BooM Ransomware的检测名称包括:

Artemis!E8E07496DF53

HEUR / QVM11.1.5569.Malware.Gen

恶意软件@#38vlyeighbrin

赎金:Win32 / Sorikrypt.A

Ransom_Sorikrypt.R014C0DLN18

TR / Ransom.Xorist.EJ

TrojWare.Win32.Kryptik.ER@4o1ar2

木马(001f8f911)

Trojan-Ransom.Win32.Xorist.ln

Trojan.GenericKD.40867299(B)

木马赎金

Trojan.Win32.Xorist.4!c

恶意的92f093

恶意信任度100%(W)

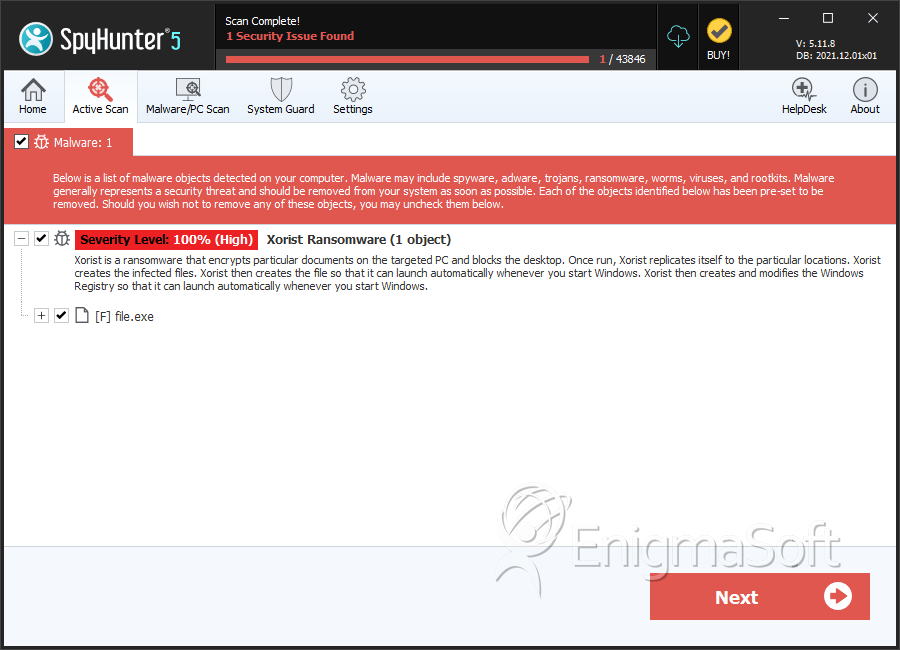

SpyHunter 检测并删除 Xorist勒索软件

文件系统详情

| # | 文件名 | MD5 |

检测

检测数: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

|

|---|---|---|---|

| 1. | file.exe | e9db7fe38dfea5668c74d6f192ae847b | 1 |

| 2. | file.exe | 27def0c68ee542333a8a99995429273a | 1 |

| 3. | file.exe | 1a2bcbcf04aeb44e406cc0b12e095fb4 | 0 |