Xorist Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 45 |

| Visto pela Primeira Vez: | April 13, 2016 |

| Visto pela Última Vez: | September 15, 2020 |

| SO (s) Afetados: | Windows |

O Xorist Ransomware é uma família de Trojans ransomware que são oferecidos como RcS (Ransomware como Serviço). Um aumento acentuado nas infecções pelo Xorist Ransomware e pedidos de ajuda com problemas envolvendo essa ameaça foram percebidos pelos analistas de segurança. As variantes do Xorist Ransomware são elaboradas usando um criador de ransomware que facilita a criação rápida de uma versão personalizada dessa ameaça de ransomware. A facilidade com que as variantes do Xorist Ransomware podem ser personalizadas torna difícil para os pesquisadores de segurança do PC oferecerem soluções, uma vez que existem inúmeras variantes dessa ameaça usando diferentes extensões de arquivos criptografados, criptografia, mensagens de resgate e vários outros estratagemas. Felizmente, os analistas de segurança do PC conseguiram encontrar o construtor de ransomware que é usado para criar as variantes do Xorist Ransomware e elaborar um desencriptador para todas as ameaças desta família de trojans ransomware. Se os seus arquivos foram criptografados por uma variante do Xorist Ransomware, o utilitário de descriptografia pode ajudá-lo a recuperar os seus arquivos sem ter que pagar o resgate.

Índice

O Xorist Ransomware e as Muitas Variantes dessa Ameaça

É fácil criar uma variante do Xorist Ransomware se você tiver acesso ao seu construtor. Atualmente, o construtor do Xorist Ransomware é chamado de 'Encoder Builder v. 24' e pode ser comprado em fóruns subterrâneos na Dark Web. Uma vez que os golpistas adquirem o construtor, eles podem preencher várias caixas de seleção e selecionar as opções desejadas para criar facilmente uma versão personalizada do Xorist Ransomware. Eles podem usar o seu método de escolha para distribuir as suas ameaças, que incluem mensagens de e-mail de spam ou botnets prejudiciais. O construtor do Xorist Ransomware possui uma mensagem com uma nota de resgate padrão que contém a opção de enviar uma mensagem de texto SMS com um número de identificação para um número específico. Dessa forma, os fraudadores podem combinar as vítimas com os seus números de identificação e enviar-lhes a senha para descriptografar os seus arquivos depois de terem pago o resgate. Todas as variantes de um executável personalizado do Xorist Ransomware usarão a mesma senha, que é selecionada (e pode ser selecionada aleatoriamente) ao criar a variante do Xorist Ransomware.

Examinando as Configuraçōes da Variante Padrão do Xorist Ransomware

A opção de criptografia padrão para as variantes do Xorist Ransomware é TEA e a senha padrão é 4kuxF2j6JU4i18KGbEYLyK2d. A versão padrão do Xorist Ransomware usa a extensão de arquivo EnCiPhErEd. A nota de resgate padrão associada ao Xorist Ransomware é denominada 'COMO DECODIFICAR ARQUIVOS.txt e inclui o seguinte texto:

Atenção! Todos os seus arquivos estão criptografados!

Para restaurar os seus arquivos e acessá-los,

envie um SMS com o texto XXXX para o número YYYY.

Você tem N tentativas para inserir o código.

Quando esse número for excedido,

todos os dados serão irreversivelmente destruídos.

Tenha cuidado ao inserir o código!

Por padrão, as variantes do Xorist Ransomware terão como alvo as seguintes extensões (outras podem ser adicionados à lista):

*.zip, *.rar, *.7z, *.tar, *.gzip, *.jpg, *.jpeg, *.psd, *.cdr, *.dwg, *.max, *.bmp, *.gif, *.png, *.doc, *.docx, *.xls, *.xlsx, *.ppt, *.pptx, *.txt, *.pdf, *.djvu, *.htm, *.html, *.mdb, *.cer, *.p12, *.pfx, *.kwm, *.pwm, *.1cd, *.md, *.mdf, *.dbf, *.odt, *.vob, *.ifo, *.lnk, *.torrent, *.mov, *.m2v, *.3gp, *.mpeg, *.mpg, *.flv, *.avi, *.mp4, *.wmv, *.divx, *.mkv, *.mp3, *.wav, *.flac, *.ape, *.wma, *.ac3.

Os golpistas podem usar o construtor do Xorist Ransomware para alterar o texto da nota de resgate, as extensões de arquivos criptografadas, os tipos de arquivos visados, a quantidade de tentativas de senha permitidas quando da exibição da mensagem de resgate, a criptografia TEA ou XOR, a senha de descriptografia, o ícone para o arquivo executável da ameaça, seja para alterar a imagem da área de trabalho do computador afetado, a inicialização automática, se as notas de resgate de texto deverem ser descartadas, se o Xorist Ransomware deve ser empacotado usando o UPX, etc. O Xorist Ransomware não é uma infecção por Trojan ransomware particularmente sofisticado. No entanto, o fato de que o Xorist Ransomware é tão altamente personalizável e fácil de criar pode representar uma ameaça de trazer inúmeras novas infecções e golpistas para um número já muito grande de infecções por ransomware.

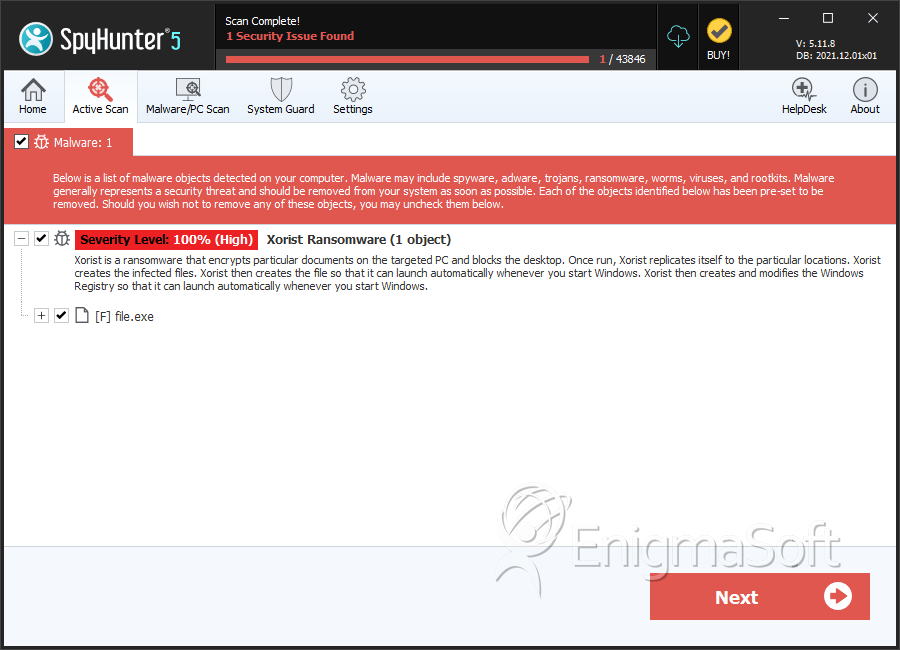

SpyHunter detecta e remove Xorist Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | e9db7fe38dfea5668c74d6f192ae847b | 1 |

| 2. | file.exe | 27def0c68ee542333a8a99995429273a | 1 |

| 3. | file.exe | 1a2bcbcf04aeb44e406cc0b12e095fb4 | 0 |