Crysis Ransomware

Bedreigingsscorekaart

EnigmaSoft Threat-scorekaart

EnigmaSoft Threat Scorecards zijn beoordelingsrapporten voor verschillende malwarebedreigingen die zijn verzameld en geanalyseerd door ons onderzoeksteam. EnigmaSoft Threat Scorecards evalueren en rangschikken bedreigingen met behulp van verschillende statistieken, waaronder reële en potentiële risicofactoren, trends, frequentie, prevalentie en persistentie. EnigmaSoft Threat Scorecards worden regelmatig bijgewerkt op basis van onze onderzoeksgegevens en statistieken en zijn nuttig voor een breed scala aan computergebruikers, van eindgebruikers die oplossingen zoeken om malware van hun systemen te verwijderen tot beveiligingsexperts die bedreigingen analyseren.

EnigmaSoft Threat Scorecards geven een verscheidenheid aan nuttige informatie weer, waaronder:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Ernstniveau: het vastgestelde ernstniveau van een object, numeriek weergegeven, op basis van ons risicomodelleringsproces en onderzoek, zoals uitgelegd in onze dreigingsbeoordelingscriteria .

Geïnfecteerde computers: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers, zoals gerapporteerd door SpyHunter.

Zie ook Criteria voor dreigingsevaluatie .

| Popularity Rank: | 10,732 |

| Dreigingsniveau: | 100 % (Hoog) |

| Geïnfecteerde computers: | 36,677 |

| Eerst gezien: | February 19, 2016 |

| Laatst gezien: | October 24, 2025 |

| Beïnvloede besturingssystemen: | Windows |

Crysis Ransomware is een malwarebedreiging die bestanden op geïnfecteerde computers vergrendelt en vervolgens losgeld eist in ruil voor een decoderingssleutel. Bestanden die door Crysis zijn versleuteld, worden ontoegankelijk voor de gebruiker en de gegevens die erin zijn opgeslagen, kunnen nauwelijks worden hersteld omdat de malware een geavanceerde methode gebruikt om de bestanden op de computer van het slachtoffer te versleutelen. Bijwerkingen van deze infectie zijn ook een algehele trage prestatie van de computer, evenals bepaalde tools en applicaties die niet goed werken. De Crysis-ransomware treft alleen computers met het Windows-besturingssysteem en verscheen voor het eerst in maart 2016. Sindsdien hebben cyberbeveiligingsonderzoekers veel verschillende varianten en versies van deze gevaarlijke ransomware geïdentificeerd, en aangezien sommige sterk lijken op andere belangrijke bedreigingen, zoals Dharma en Arena ransomware, hebben de experts besloten om al deze bedreigingen de Crysis / Dharma Ransomware-familie te noemen. Net als andere malware uit de familie, voegt Crysis een specifieke extensie toe aan de gecodeerde bestanden, maar de extensies variëren afhankelijk van welke specifieke variant van de malware de computer heeft geïnfecteerd.

Vanwege de uitgebreide schadelijke mogelijkheden moet Crysis zo snel mogelijk worden verwijderd nadat het is ontdekt, en pc-beveiligingsexperts adviseren om nooit contact op te nemen met de cybercriminelen en nooit het vereiste losgeld te betalen, aangezien er geen garantie is dat ze u de beloofde decoderingssleutel. De distributiekanalen van de Crysis-ransomware zijn ook door de jaren heen geëvolueerd. Hoewel spam-e-mails met kwaadaardige bijlagen en beschadigde koppelingen aanvankelijk het belangrijkste distributiemiddel waren voor deze gevaarlijke ransomware, vertrouwen de aanvallers momenteel niet op social engineering-technieken om de aanvallen uit te voeren.

Inhoudsopgave

Manieren van distributie

Sinds september 2016 wordt Crysis voornamelijk verspreid via zwak beveiligde Remote Desktop Protocols (RDP's), waarbij de eerste aanvallen van dat soort zijn geregistreerd in Australië en Nieuw-Zeeland. Om via dit kanaal een computer te hacken, scannen aanvallers eerst het internet op onbeschermde RDP's en maken vervolgens verbinding met hen op poort 3389 door het benodigde Windows-wachtwoord te kraken voor beheerderstoegang tot het systeem. Vervolgens installeren ze de malware handmatig op het doelsysteem, waardoor ze het kwaadaardige script ook kunnen uitvoeren op alle andere randapparatuur die op de gehackte computer is aangesloten, en op andere computers die op hetzelfde netwerk zijn aangesloten.

Ransomware van de Crysis-familie was aanvankelijk vooral gericht op individuele pc-gebruikers, maar sinds begin februari hebben cybersecurity-onderzoekers een nieuwe trend vastgesteld in de ontwikkeling van de malwarefamilie. Afgezien van de duizelingwekkende groei van het aantal aanvallen en de wereldwijde uitbreiding van de ransomware, hebben de aanvallers ook hun strategie gewijzigd en richten ze zich nu vooral op grote bedrijven en grote instellingen. Voor dat doel proberen de hackers tijdens het scannen naar open RDP-poorten nu te achterhalen of de computers die op een bepaald netwerk zijn aangesloten, bedrijfscomputers zijn, in welk geval de kans groter is dat ze doorgaan met de aanval. Logischerwijs is de reden voor die verschuiving het feit dat bedrijven eerder geneigd zijn om een hoog bedrag aan losgeld te betalen om hun gegevens terug te krijgen.

Technische data

Zoals eerder vermeld, wordt de malware handmatig op de doelcomputer geïnstalleerd. Echter, vóór de daadwerkelijke installatie, en vóór het begin van het coderingsproces, laten de ransomware-eigenaren enkele keylogging-programma's vallen waarmee ze de activiteiten van het slachtoffer kunnen volgen en algemene systeemgegevens en persoonlijke gegevens met betrekking tot de specifieke gebruiker kunnen verzamelen. Precies door dergelijke inloggegevens te verzamelen en te monitoren, kunnen de hackers de omvang van de aanval vergroten en andere apparaten of bronnen die op hetzelfde netwerk zijn aangesloten in gevaar brengen. Tegelijkertijd stellen de verzamelde gegevens de hackers ook in staat om het bedrag van het vereiste losgeld aan te passen, afhankelijk van of hun slachtoffer een individuele gebruiker of een bedrijf is. Als gevolg hiervan kan dit bedrag oplopen tot duizenden dollars als de Crysis-ransomwarevariant bijvoorbeeld een groot bedrijfsnetwerk heeft geraakt.

Na installatie is een van de eerste acties die door de ransomware worden uitgevoerd, het maken van zijn eigen opstartsleutels in het Windows-register, evenals kopieën van de code in mappen met legitieme Windows-bestanden, zoals C: \ Windows \ System32, C: \ Program Data , C: \ Program Files en C: \ Users \ Programs \ Startup. Dit wordt gedaan om de persistentie van de malware te waarborgen en om de codering van recentelijk gemaakte bestanden mogelijk te maken. Kwaadaardige bestanden, processen en registersleutels die tot Crysis behoren, kunnen willekeurig verschillende namen hebben, dus het is moeilijk om ze onmiddellijk te herkennen en ze te onderscheiden van legitieme objecten die tot het Windows-besturingssysteem behoren. Dit is een van de redenen waarom voor het verwijderen van deze ransomware doorgaans een professionele tool voor het opschonen van malware vereist is.

De volgende stap in de routine van Crysis is om alle bestanden op de harde schijf van de geïnfecteerde computer te scannen en ze te vergelijken met een ingebouwde lijst met bestanden die geschikt zijn voor versleuteling. Bijna alle populaire bestandsindelingen zijn in die lijst opgenomen, zodat de malware erin slaagt alle bestanden te identificeren en te versleutelen die mogelijk waardevolle gebruikersgegevens in welke vorm dan ook kunnen bevatten. Bovendien is Crysis een echte high-profile ransomware-bedreiging geworden, aangezien de nieuwste versies in staat zijn om bijna elk afzonderlijk bestand op de geïnfecteerde machine te versleutelen, inclusief systeembestanden zonder extensie en uitvoerbare bestanden, en dat ongeacht de bestandslocatie - op vaste, verwijderbare of netwerkschijven. Dit is nog nooit eerder vertoond in andere gevallen van ransomware, en het bewijst de angstaanjagende kwaadaardige capaciteiten van de Crysis / Dharma-ransomwarefamilie. Wat betreft de coderingsengine die wordt gebruikt door de Crysis-ransomware, zoals typisch voor de hele ransomwarefamilie, gebruikt Crysis een combinatie van RSA-codering en AES-128-coderingsalgoritmen waarbij de privésleutel wordt opgeslagen op de server van de hackers. Sinds de eerste verschijning in 2016 hebben de verschillende ransomware-bedreigingen van de Crysis-familie verschillende extensies aan de gecodeerde bestanden toegevoegd. In chronologische volgorde vanaf de allereerste versie zijn deze extensies: .crysis, .dharma, .wallet, .onion, .arena, .cobra,, java, .arrow, .bip, .cmb, .brr,. gamma, .bkp, .monro, .boost, .adobe, .cccmn, .AUDIT, .tron. De nieuwste versie van Crysis die medio november van dit jaar werd gedetecteerd, voegt de .Back- en .Bear-extensies toe aan de vergrendelde bestanden, terwijl in sommige gevallen ook het contactadres van de aanvallers wordt toegevoegd aan de naam van de gecodeerde bestanden. als een uniek slachtoffer-ID dat individueel voor elke geïnfecteerde gebruiker wordt gegenereerd.

Nadat de codering is voltooid, maakt Crysis losgeldnotities in de vorm van tekstbestanden waarin de malware-eigenaren uitleggen hoe ze door het slachtoffer moeten worden gecontacteerd en hoe het losgeld moet worden betaald. De malware maakt doorgaans twee bestanden voor de losgeldbrief: een HTML-bestand dat automatisch wordt geopend en de standaardafbeelding op het bureaublad van de gebruiker vervangt, en een TXT-bestand dat op het bureaublad wordt geplaatst, en in sommige gevallen ook in een geïnfecteerde map. Deze losgeldnota-bestanden kunnen de namen Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt, info.hta, Files encrypted !!. Txt heten, terwijl de losgeldnota zelf het volgende vermeldt:

"Let op! Uw computer is aangevallen door een virus-encoder.

Al uw bestanden zijn cryptografisch sterk versleuteld, zonder de originele sleutel is herstellen onmogelijk! Om de decoder en de originele sleutel te krijgen, moet u ons een e-mail sturen naar: dalailama2015@protonmail.ch met als onderwerp "encryptie" met vermelding van uw ID.

Schrijf in het hoesje, verspil uw en onze tijd niet aan lege bedreigingen.

Antwoorden op brieven alleen geschikte mensen zijn niet voldoende negeren.

PS: alleen als je binnen 48 uur geen reactie van het eerste e-mailadres hebt ontvangen, gebruik dan dit alternatieve e-mailadres goldman0@india.com. "

Uit onderzoek blijkt dat de twee e-mailadressen die in het losgeldbriefje van Crysis worden vermeld, behoren tot domeinen in Tsjechië en India, maar hieruit kan niet worden geconcludeerd dat de malware ook uit deze landen afkomstig is. Een versie die eind 2017 verscheen, instrueert zijn slachtoffers om contact op te nemen met een ander e-mailadres voor betalingsinstructies, namelijk cranbery@colorendgrace.com. Andere bekende adressen die door de malware worden gebruikt om met zijn slachtoffers te communiceren, zijn onder meer Decryptallfiles@india.com, Tree_of_life@india.com, mailrepa.lotos@aol.com, Guardware@india.com.

Gratis decoderingstools zijn vrijgegeven voor bepaalde versies die vóór mei 2017 zijn uitgebracht, terwijl het voor de rest van de varianten niet ongebruikelijk is dat de gecodeerde bestanden alleen kunnen worden hersteld via back-ups. Dit komt van een andere kwaadaardige activiteit die Crysis kan uitvoeren - het kan worden geprogrammeerd om schaduwvolumekopieën en systeemherstelpunten te verwijderen, waardoor het herstel van de gecodeerde gegevens onmogelijk is zonder een professionele back-uphersteloplossing. Deze malware kan ook extra Trojaanse paarden en andere bedreigingen inzetten op de geïnfecteerde computer, waardoor de aanvallers bijvoorbeeld alle gebruikersactiviteiten in realtime kunnen bespioneren. Populaire kwaadaardige payloads die door de Crysis-ransomware worden achtergelaten, omvatten ook cryptocurrency-mijnwerkers, keyloggers en andere virussen.

Preventie- en verwijderingstechnieken

Om een infectie met de Crysis-ransomware te voorkomen, wordt aanbevolen sterke wachtwoorden te gebruiken voor de communicatiekanalen van uw computer. Bovendien wordt gebruikers geadviseerd om een betrouwbaar anti-malwareprogramma te installeren, een firewall in te schakelen en hun systeem op elk moment up-to-date te houden. Een Crysis-ransomware-infectie kan ook worden voorkomen door verantwoordelijk en veilig gedrag op internet, waaronder het vermijden van verdachte websites die schadelijke inhoud kunnen bevatten, het negeren van e-mailbijlagen van onbekende afzenders en het downloaden van bestanden, programma's en software-updates alleen van geautoriseerde bronnen. Regelmatig back-ups maken van alle belangrijke gegevens is ook een must, omdat dat soms de enige manier is waarop bestanden die door een dergelijke ransomwarebedreiging zijn vergrendeld, kunnen worden hersteld nadat de malware van het systeem is verwijderd.

Als een computer eenmaal is geïnfecteerd met Crysis, wordt het niet aanbevolen om deze te verwijderen zonder een professionele verwijderingshulpprogramma. Dit type malware laat zijn kwaadaardige bestanden in de kern van het Windows-besturingssysteem vallen, beïnvloedt cruciale legitieme Windows-applicaties en -processen en maakt het moeilijk voor een onervaren gebruiker om deze te lokaliseren en te verwijderen zonder de normale werking van de computer te verstoren. Het is van cruciaal belang om uw pc volledig te reinigen van de Crysis-ransomware, want als een deel van de malware op het systeem achterblijft, kan het gemakkelijk weer beginnen met het versleutelen van bestanden.

Wanneer de Crysis Ransomware een computer binnendringt, scant het de getroffen harde schijven op zoek naar bestanden om te versleutelen. In de configuratie-instellingen bevat de Crysis Ransomware een lijst met bestandsextensies waarnaar het zoekt. Veelvoorkomende bestandstypen die worden versleuteld tijdens een Crysis Ransomware-aanval zijn onder meer:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf , .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo,. itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc , .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset,. forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, portemonnee, .wotreplay, .xxx, .desc,. py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2 , .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg , .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps.

De '.AUF File Extension' Ransomware is een trojan voor het versleutelen van bestanden waarvan de aanvallen de meeste van uw bestanden snel ontoegankelijk kunnen maken. Dit komt omdat deze dreiging is geprogrammeerd om een veilig algoritme voor bestandsvergrendeling te gebruiken dat een uniek gegenereerde coderingssleutel gebruikt om de inhoud van populaire bestandsindelingen zoals documenten, afbeeldingen, video's, archieven en andere te vergrendelen. De naam van alle versleutelde gegevens wordt gewijzigd in de extensie '.AUF', zodat bijvoorbeeld een bestand met de naam 'backup.rar' na de aanval de naam 'backup.rar.AUF' krijgt.

De '.AUF File Extension' Ransomware is geïdentificeerd als een licht gewijzigde variant van de Crysis Ransomware en dit betekent helaas dat de slachtoffers niet kunnen vertrouwen op een gratis decryptor om hen te helpen bij het herstellen van hun bestanden. Nadat de '.AUF File Extension' Ransomware zijn aanval heeft uitgevoerd, laat het een losgeldbriefje vallen met als doel de slachtoffers contactgegevens en instructies te geven over wat ze moeten doen als ze hun bestanden opnieuw willen kunnen gebruiken. Het slechte nieuws is dat de oplossing die de aanvallers bieden vrij duur is: ze eisen een Bitcoin-betaling in ruil voor hun decoderingssoftware. We raden af om geld te sturen naar anonieme cybercriminelen die zojuist uw computer hebben geïnfecteerd met malware, omdat het voor hen heel gemakkelijk zou zijn om het geld aan te nemen zonder u er iets voor terug te geven. Het e-mailadres dat wordt gebruikt voor dit specifieke lid van de Crysis Ransomware-familie is Decisivekey@tutanota.com.

Als slachtoffer van de '.AUF File Extension' Ransomware, zou u niet eens moeten overwegen om contact op te nemen met de aanvallers, omdat het onwaarschijnlijk is dat hier iets goeds uit zal voortkomen. In plaats daarvan moet u onmiddellijk een betrouwbare anti-malwaretool uitvoeren en de scanner gebruiken om alle bestanden te verwijderen die zijn gekoppeld aan de '.AUF File Extension' Ransomware. Wanneer deze taak is voltooid, moet u doorgaan naar de laatste stap van het herstelproces, waarvoor u uw bestanden moet herstellen vanaf een back-up of alternatieve hulpprogramma's voor bestandsherstel moet gebruiken.

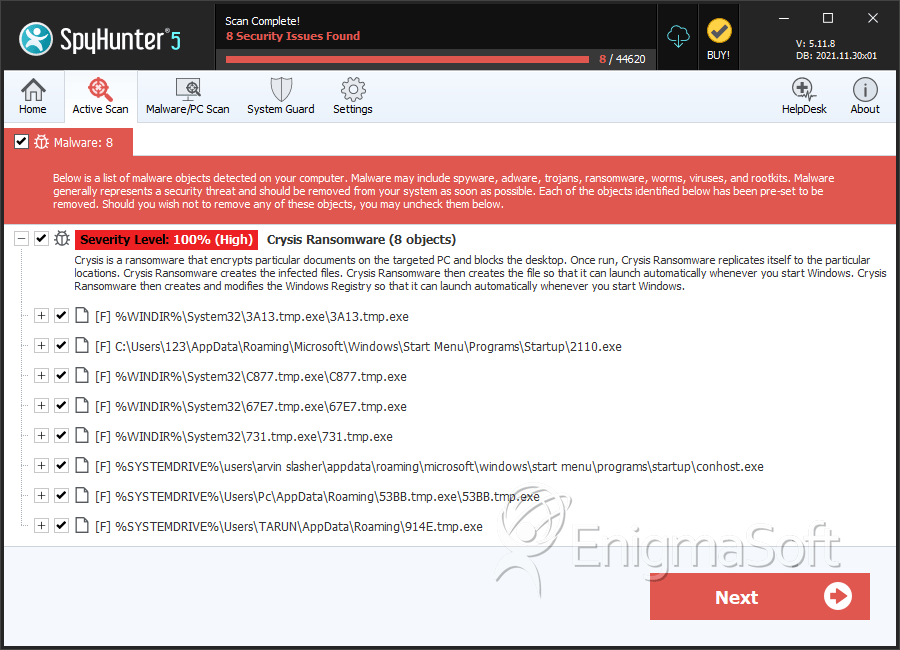

SpyHunter detecteert en verwijdert Crysis Ransomware

Bestandssysteemdetails

| # | Bestandsnaam | MD5 |

Detecties

Detecties: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers zoals gerapporteerd door SpyHunter.

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 104 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 14 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 5 |

| 25. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 2 |

| 26. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 27. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 28. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |