Virus proxy

Il Proxy Virus, noto anche come MITM Proxy Virus, è un tipo di programma intrusivo destinato agli utenti Mac. L'applicazione è nota per le sue funzionalità di dirottamento del browser. I criminali informatici utilizzano tecniche di distribuzione dubbie per diffondere questo programma potenzialmente indesiderato (PUP), spesso provocando un'infiltrazione silenziosa nei computer senza il consenso esplicito degli utenti. È essenziale che gli utenti riconoscano che i PUP, come il Proxy Virus, possono funzionare come adware, bombardando gli utenti con pubblicità intrusive. Inoltre, tendono a registrare l'attività di navigazione, compromettendo potenzialmente la privacy e la sicurezza degli utenti.

Sommario

Come funziona il virus proxy una volta installato?

L'installazione iniziale dell'adware sembra di routine, ma al momento dell'installazione gli utenti riscontrano un messaggio pop-up ingannevole che chiede loro di aggiornare il proprio browser web Safari. Facendo clic su "OK", un altro pop-up richiede agli utenti di inserire le credenziali del proprio account. Questa azione apparentemente innocua potrebbe inavvertitamente concedere all'applicazione dubbia l'autorizzazione a controllare il browser Safari.

Inoltre, gli installatori non autorizzati eseguono uno "script bash" progettato per connettere un server remoto e scaricare un archivio .zip. Una volta scaricato, l'archivio viene estratto e un file .plist in esso contenuto viene copiato nella directory LaunchDaemons.

Il file .plist contiene un riferimento a un altro file denominato "Titanium.Web.Proxy.Examples.Basic.Standard". Inoltre, dopo il successivo riavvio vengono eseguiti due script supplementari ("change_proxy.sh" e "trust_cert.sh"). Lo script "change_proxy.sh" altera le impostazioni del proxy di sistema per utilizzare un proxy HTTP/S su "localhost:8003".

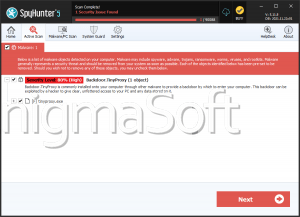

D'altra parte, lo script "trust_cert.sh" installa un certificato SSL affidabile nel portachiavi. Questa infezione è orchestrata dai criminali informatici che sfruttano Titanium Web Proxy, un proxy HTTP(S) asincrono open source scritto in C Sharp (C#). In particolare, Titanium Web Proxy è multipiattaforma e gli consente di funzionare su vari sistemi operativi, incluso MacOS.

L'obiettivo principale di questa infezione è dirottare i motori di ricerca, consentendo ai criminali informatici di manipolare i risultati delle ricerche su Internet. Questo approccio si discosta dall’uso convenzionale di motori di ricerca falsi; invece, i criminali informatici sfruttano le applicazioni di dirottamento del browser per modificare impostazioni come l'URL della nuova scheda, il motore di ricerca predefinito e la home page assegnandole a URL specifici.

Motori di ricerca falsi e browser hijacker spesso comportano maggiori rischi per la privacy e la sicurezza

I siti Web sponsorizzati spesso imitano l'aspetto di motori di ricerca noti e legittimi come Bing, Yahoo e Google, facendoli apparire ordinari a prima vista. Tuttavia, questi motori di ricerca falsi possono generare risultati di ricerca che indirizzano gli utenti verso siti Web potenzialmente non sicuri. Inoltre, gli utenti potrebbero notare modifiche nelle impostazioni del browser, in particolare attraverso frequenti reindirizzamenti a siti dubbi, segnalando una potenziale manipolazione.

Anche se i criminali informatici affrontano sfide nell’impiego di strumenti come Proxy Virus, li trovano più affidabili per le loro attività nefande. Potrebbero anche ricorrere alla modifica del contenuto di motori di ricerca legittimi per fornire risultati di ricerca falsi. Ad esempio, sebbene il sito web del motore di ricerca Google appaia autentico nella sua interezza, incluso URL, intestazione e piè di pagina, l'infezione altera la sezione dei risultati, inducendo gli utenti a credere di visualizzare risultati di ricerca legittimi.

Questo comportamento ingannevole può esporre gli utenti a varie infezioni ad alto rischio poiché potrebbero visitare involontariamente siti Web non sicuri. Inoltre, i criminali informatici sfruttano tali tattiche per indirizzare il traffico verso siti Web specifici, consentendo loro di trarre profitto dagli introiti pubblicitari.

La presenza del virus proxy potrebbe compromettere gravemente l'esperienza di navigazione e aumentare la probabilità di ulteriori infezioni del computer. Le applicazioni adware pubblicano comunemente annunci pubblicitari, inclusi coupon, banner e popup, che possono reindirizzare gli utenti a siti Web dubbi.

Inoltre, l'adware potrebbe avere la capacità di raccogliere informazioni sensibili sull'utente come indirizzi IP, URL di siti Web visitati, pagine visualizzate e query di ricerca. Questi dati vengono spesso condivisi con terze parti, compresi i criminali informatici, che li sfruttano a scopo di lucro. Di conseguenza, il tracciamento non autorizzato delle informazioni dell’utente comporta notevoli rischi per la privacy, portando potenzialmente al furto di identità o ad altre gravi conseguenze.

I PUP fanno molto affidamento su pratiche di distribuzione discutibili

I PUP fanno molto affidamento su pratiche di distribuzione discutibili per infiltrarsi nei sistemi degli utenti senza il loro esplicito consenso. Ecco alcuni metodi chiave che utilizzano:

- Software in bundle : i PUP sono spesso forniti in bundle con download di software legittimi. Gli utenti potrebbero involontariamente installare il PUP insieme al software desiderato senza rendersene conto, poiché tendono a correre attraverso il processo di installazione senza rivedere attentamente i termini e le condizioni o deselezionare le offerte opzionali.

- Pubblicità ingannevole : i PUP vengono spesso promossi tramite pubblicità ingannevoli, che possono apparire come offerte o promozioni legittime che invogliano gli utenti a scaricare e installare il software. Questi annunci pubblicitari spesso utilizzano linguaggio o immagini fuorvianti per indurre gli utenti a fare clic su di essi.

Nel complesso, i PUP utilizzano una serie di pratiche di distribuzione discutibili per infiltrarsi di nascosto nei sistemi degli utenti, sfruttando la mancanza di consapevolezza, fretta e fiducia degli utenti nelle fonti software. Comprendendo queste tattiche, gli utenti possono adottare misure proattive per proteggersi dalle installazioni di software indesiderato.