Proxy virus

Proxy virus, koji se naziva i MITM proxy virus, vrsta je nametljivog programa namijenjenog korisnicima Maca. Aplikacija je poznata po svojim funkcijama otimanja preglednika. Kibernetički kriminalci koriste sumnjive distribucijske tehnike za širenje ovog potencijalno neželjenog programa (PUP), što često rezultira tihom infiltracijom u računala bez izričitog pristanka korisnika. Bitno je da korisnici prepoznaju da PUP-ovi, poput Proxy virusa, mogu funkcionirati kao adware, bombardirajući korisnike nametljivim reklamama. Osim toga, skloni su bilježenju aktivnosti pregledavanja, što potencijalno ugrožava privatnost i sigurnost korisnika.

Sadržaj

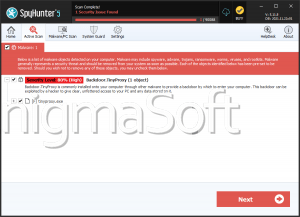

Kako proxy virus radi nakon instaliranja?

Početna instalacija reklamnog softvera čini se rutinskom, ali nakon instalacije korisnici nailaze na varljivu skočnu poruku koja ih poziva da ažuriraju svoj Safari web preglednik. Nakon klika na "U redu", drugi skočni prozor traži od korisnika da unesu vjerodajnice svog računa. Ova naizgled bezazlena radnja može sumnjivoj aplikaciji nenamjerno dati autorizaciju za kontrolu Safari preglednika.

Nadalje, lažni instalateri izvršavaju 'bash skriptu' dizajniranu za povezivanje udaljenog poslužitelja i preuzimanje .zip arhive. Nakon preuzimanja, arhiva se izdvaja, a .plist datoteka koja se nalazi u njoj kopira se u direktorij LaunchDaemons.

Datoteka .plist sadrži referencu na drugu datoteku pod nazivom 'Titanium.Web.Proxy.Examples.Basic.Standard.' Dodatno, dvije dodatne skripte ('change_proxy.sh' i 'trust_cert.sh') se izvršavaju nakon naknadnog ponovnog pokretanja. Skripta 'change_proxy.sh' mijenja sistemske proxy postavke za korištenje HTTP/S proxyja na 'localhost:8003.'

S druge strane, skripta 'trust_cert.sh' instalira pouzdani SSL certifikat u privjesak ključeva. Ovu infekciju orkestriraju kibernetički kriminalci koji koriste Titanium Web Proxy, asinkroni HTTP(S) proxy otvorenog koda napisan u C Sharpu (C#). Naime, Titanium Web Proxy je višeplatformski, što mu omogućuje rad na različitim operativnim sustavima, uključujući MacOS.

Primarni cilj ove infekcije je otimanje tražilica, omogućujući kibernetičkim kriminalcima da manipuliraju rezultatima internetskog pretraživanja. Ovaj pristup odstupa od konvencionalne upotrebe lažnih tražilica; umjesto toga, kibernetički kriminalci koriste aplikacije za otimanje preglednika kako bi izmijenili postavke kao što su URL nove kartice, zadana tražilica i početna stranica dodjeljujući ih određenim URL-ovima.

Lažne tražilice i otmičari preglednika često dovode do povećanih rizika privatnosti i sigurnosti

Promovirana web-mjesta često oponašaju izgled dobro poznatih i legitimnih tražilica poput Binga, Yahooa i Googlea, čineći ih uobičajenima na prvi pogled. Međutim, te lažne tražilice mogu generirati rezultate pretraživanja koji usmjeravaju korisnike na potencijalno nesigurna web-mjesta. Osim toga, korisnici mogu primijetiti promjene u postavkama preglednika, osobito čestim preusmjeravanjem na sumnjive stranice, što ukazuje na potencijalnu manipulaciju.

Dok se kibernetički kriminalci suočavaju s izazovima u korištenju alata poput proxy virusa, smatraju ih pouzdanijima za svoje opake aktivnosti. Također mogu pribjeći modificiranju sadržaja legitimnih tražilica kako bi isporučili lažne rezultate pretraživanja. Na primjer, iako se web stranica tražilice Google čini originalnom u cijelosti, uključujući URL, zaglavlje i podnožje, infekcija mijenja odjeljak s rezultatima, varajući korisnike da povjeruju da gledaju legitimne rezultate pretraživanja.

Ovo prijevarno ponašanje može izložiti korisnike raznim visokorizičnim infekcijama jer mogu nesvjesno posjetiti nesigurna web mjesta. Štoviše, kibernetički kriminalci iskorištavaju takve taktike za usmjeravanje prometa na određene web stranice, omogućujući im da profitiraju putem prihoda od oglašavanja.

Prisutnost proxy virusa mogla bi ozbiljno poremetiti iskustvo pregledavanja i povećati vjerojatnost daljnjih infekcija računala. Adware aplikacije obično poslužuju oglase, uključujući kupone, bannere i skočne prozore, koji mogu preusmjeriti korisnike na sumnjiva web-mjesta.

Nadalje, reklamni softver može imati sposobnost prikupljanja osjetljivih korisničkih podataka kao što su IP adrese, URL-ovi posjećenih web stranica, pregledane stranice i upiti za pretraživanje. Ti se podaci često dijele s trećim stranama, uključujući kibernetičke kriminalce, koji ih iskorištavaju za financijsku dobit. Posljedično, neovlašteno praćenje korisničkih podataka predstavlja značajne rizike za privatnost, potencijalno dovodeći do krađe identiteta ili drugih ozbiljnih posljedica.

PUP-ovi se uvelike oslanjaju na upitne prakse distribucije

PUP-ovi se uvelike oslanjaju na upitne distribucijske prakse za infiltraciju u sustave korisnika bez njihovog izričitog pristanka. Evo nekoliko ključnih metoda koje koriste:

- Softver u paketu : PUP-ovi su često u paketu s legalnim preuzimanjima softvera. Korisnici mogu nesvjesno instalirati PUP uz željeni softver, a da toga nisu svjesni, jer su skloni žuriti kroz proces instalacije bez pažljivog pregledavanja uvjeta i odredbi ili poništavanja odabira opcijskih ponuda.

- Varljivo oglašavanje : PUP-ovi se često promoviraju putem lažnih oglasa, koji se mogu pojaviti kao legitimne ponude ili promocije koje potiču korisnike da preuzmu i instaliraju softver. Ovi oglasi često koriste lažan jezik ili vizualne elemente kako bi prevarili korisnike da kliknu na njih.

Općenito, PUP-ovi koriste niz upitnih distribucijskih praksi kako bi se potajno infiltrirali u korisničke sustave, iskorištavajući nedostatak svijesti korisnika, žurbe i povjerenja u izvore softvera. Razumijevanjem ovih taktika korisnici mogu poduzeti proaktivne mjere kako bi se zaštitili od instaliranja neželjenog softvera.