Proxy virus

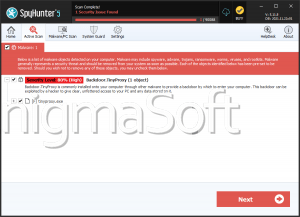

Proxy Virus, také označovaný jako MITM Proxy Virus, je typ rušivého programu zaměřeného na uživatele Mac. Aplikace je notoricky známá svými funkcemi umožňujícími unést prohlížeč. Kyberzločinci používají k šíření tohoto potenciálně nežádoucího programu (PUP) pochybné distribuční techniky, což často vede k tiché infiltraci do počítačů bez výslovného souhlasu uživatelů. Je nezbytné, aby si uživatelé uvědomili, že PUP, jako je Proxy Virus, mohou fungovat jako adware a bombardovat uživatele rušivými reklamami. Navíc jsou náchylné k zaznamenávání aktivity při prohlížení, což může ohrozit soukromí a bezpečnost uživatelů.

Obsah

Jak funguje proxy virus po instalaci?

Počáteční instalace adwaru se zdá být rutinní, ale po instalaci se uživatelům zobrazí klamavá vyskakovací zpráva s výzvou k aktualizaci webového prohlížeče Safari. Po kliknutí na „OK“ další vyskakovací okno vyzve uživatele k zadání přihlašovacích údajů k účtu. Tato zdánlivě neškodná akce může neúmyslně udělit pochybné aplikaci oprávnění ovládat prohlížeč Safari.

Nečestní instalátoři navíc spouštějí „bash skript“ určený k připojení vzdáleného serveru a stažení archivu .zip. Po stažení je archiv extrahován a soubor .plist v něm obsažený je zkopírován do adresáře LaunchDaemons.

Soubor .plist obsahuje odkaz na jiný soubor s názvem 'Titanium.Web.Proxy.Examples.Basic.Standard.' Po následném restartu se navíc provedou dva doplňkové skripty ('change_proxy.sh' a 'trust_cert.sh'). Skript 'change_proxy.sh' mění systémová nastavení proxy tak, aby využíval HTTP/S proxy na 'localhost:8003.'

Na druhou stranu skript 'trust_cert.sh' nainstaluje do klíčenky důvěryhodný certifikát SSL. Tato infekce je organizována kyberzločinci, kteří využívají Titanium Web Proxy, open-source asynchronní HTTP(S) proxy napsaný v C Sharp (C#). Titanium Web Proxy je zejména multiplatformní, což mu umožňuje pracovat na různých operačních systémech, včetně MacOS.

Primárním cílem této infekce je unést vyhledávače a umožnit kyberzločincům manipulovat s výsledky vyhledávání na internetu. Tento přístup se odchyluje od konvenčního používání falešných vyhledávačů; místo toho využívají kyberzločinci aplikace pro ukradení prohlížeče k úpravě nastavení, jako je adresa URL nové karty, výchozí vyhledávač a domovská stránka, a to tak, že je přiřadí ke konkrétním adresám URL.

Falešné vyhledávače a únosci prohlížečů často vedou ke zvýšeným rizikům ochrany soukromí a zabezpečení

Propagované webové stránky často napodobují vzhled známých a legitimních vyhledávačů, jako jsou Bing, Yahoo a Google, takže na první pohled vypadají obyčejně. Tyto falešné vyhledávače však mohou generovat výsledky vyhledávání, které uživatele nasměrují na potenciálně nebezpečné webové stránky. Uživatelé si navíc mohou všimnout změn v nastavení svého prohlížeče, zejména prostřednictvím častých přesměrování na pochybné stránky, což signalizuje potenciální manipulaci.

Zatímco kyberzločinci čelí problémům s používáním nástrojů, jako je Proxy Virus, považují je za spolehlivější pro své nekalé aktivity. Mohou se také uchýlit k úpravě obsahu legitimních vyhledávačů, aby poskytovaly falešné výsledky vyhledávání. Přestože se například webová stránka vyhledávače Google jeví jako pravá v celém svém rozsahu, včetně adresy URL, záhlaví a zápatí, infekce změní sekci výsledků a klame uživatele, aby uvěřili, že si prohlížejí legitimní výsledky vyhledávání.

Toto klamavé chování může uživatele vystavit různým vysoce rizikovým infekcím, protože mohou nevědomky navštívit nebezpečné webové stránky. Kyberzločinci navíc využívají takové taktiky k tomu, aby přivedli návštěvnost na konkrétní webové stránky, což jim umožňuje profitovat z příjmů z reklamy.

Přítomnost Proxy Virus by mohla vážně narušit zážitek z prohlížení a zvýšit pravděpodobnost dalších počítačových infekcí. Adwarové aplikace běžně zobrazují reklamy, včetně kuponů, bannerů a vyskakovacích oken, které mohou uživatele přesměrovat na pochybné webové stránky.

Kromě toho může mít adware schopnost shromažďovat citlivé informace o uživatelích, jako jsou adresy IP, adresy URL navštívených webových stránek, zobrazené stránky a vyhledávací dotazy. Tato data jsou často sdílena s třetími stranami, včetně kyberzločinců, kteří je využívají k finančnímu zisku. V důsledku toho představuje neoprávněné sledování uživatelských informací značná rizika pro ochranu soukromí, což může vést ke krádeži identity nebo jiným vážným následkům.

Štěňata se silně spoléhají na sporné distribuční praktiky

PUP silně spoléhají na pochybné distribuční praktiky, aby pronikly do systémů uživatelů bez jejich výslovného souhlasu. Zde jsou některé klíčové metody, které používají:

- Balený software : PUP jsou často dodávány s legitimním stahováním softwaru. Uživatelé mohou nevědomky nainstalovat PUP spolu s požadovaným softwarem, aniž by si to uvědomovali, protože mají tendenci uspěchat instalační proces, aniž by pečlivě prostudovali podmínky nebo zrušili výběr volitelných nabídek.

- Klamavá reklama : Štěňata jsou často propagována prostřednictvím klamavých reklam, které se mohou jevit jako legitimní nabídky nebo propagace lákající uživatele ke stažení a instalaci softwaru. Tyto reklamy často používají zavádějící jazyk nebo vizuální prvky, aby přiměly uživatele, aby na ně klikli.

Celkově PUP používají různé pochybné distribuční praktiky, aby tajně pronikly do systémů uživatelů a těžily z nedostatečné informovanosti uživatelů, spěchu a důvěry ve zdroje softwaru. Po pochopení těchto taktik mohou uživatelé přijmout proaktivní opatření k ochraně před nežádoucími instalacemi softwaru.