Proxy Virus

Ang Proxy Virus, na tinutukoy din bilang MITM Proxy Virus, ay isang uri ng mapanghimasok na programa na nagta-target sa mga user ng Mac. Ang application ay kilala para sa mga pag-andar ng pag-hijack ng browser. Gumagamit ang mga cybercriminal ng mga kahina-hinalang diskarte sa pamamahagi upang ipalaganap ang Potensyal na Hindi Gustong Programa (PUP), na kadalasang nagreresulta sa isang tahimik na pagpasok sa mga computer nang walang tahasang pahintulot ng mga user. Mahalagang kilalanin ng mga user na ang mga PUP, tulad ng Proxy Virus, ay maaaring gumana bilang adware, na nagbobomba sa mga user ng mga mapanghimasok na advertisement. Bukod pa rito, sila ay may posibilidad na mag-record ng aktibidad sa pagba-browse, na posibleng makompromiso ang privacy at seguridad ng mga user.

Talaan ng mga Nilalaman

Paano Gumagana ang Proxy Virus Kapag Na-install?

Ang unang pag-install ng adware ay lumilitaw na routine, ngunit sa pag-install, ang mga user ay nakatagpo ng isang mapanlinlang na pop-up na mensahe na nag-uudyok sa kanila na i-update ang kanilang Safari web browser. Sa pag-click sa 'OK,' isa pang pop-up ang humihiling sa mga user na ipasok ang kanilang mga kredensyal sa account. Ang tila hindi nakapipinsalang pagkilos na ito ay maaaring hindi sinasadyang magbigay ng kahina-hinalang awtorisasyon ng application na kontrolin ang Safari browser.

Higit pa rito, ang mga rogue installer ay nagpapatupad ng 'bash script' na idinisenyo upang kumonekta sa isang malayuang server at mag-download ng isang .zip archive. Kapag na-download na, ang archive ay na-extract, at ang isang .plist file na nakapaloob dito ay makokopya sa LaunchDaemons directory.

Ang .plist file ay naglalaman ng reference sa isa pang file na pinangalanang 'Titanium.Web.Proxy.Examples.Basic.Standard.' Bukod pa rito, dalawang pandagdag na script ('change_proxy.sh' at 'trust_cert.sh') ay isinasagawa kasunod ng kasunod na pag-reboot. Binabago ng script na 'change_proxy.sh' ang mga setting ng proxy ng system upang gumamit ng HTTP/S proxy sa 'localhost:8003.'

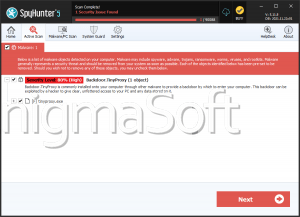

Sa kabilang banda, ang 'trust_cert.sh' na script ay nag-i-install ng pinagkakatiwalaang SSL certificate sa keychain. Ang impeksyong ito ay inayos ng mga cybercriminal na gumagamit ng Titanium Web Proxy, isang open-source na asynchronous na HTTP(S) na proxy na nakasulat sa C Sharp (C#). Kapansin-pansin, ang Titanium Web Proxy ay cross-platform, na nagpapahintulot dito na gumana sa iba't ibang mga operating system, kabilang ang MacOS.

Ang pangunahing layunin ng impeksyong ito ay ang pag-hijack ng mga search engine, na nagbibigay-daan sa mga cybercriminal na manipulahin ang mga resulta ng paghahanap sa Internet. Ang diskarte na ito ay lumihis mula sa kumbensyonal na paggamit ng mga pekeng search engine; sa halip, ginagamit ng mga cybercriminal ang mga application sa pag-hijack ng browser upang baguhin ang mga setting gaya ng URL ng bagong tab, default na search engine, at homepage sa pamamagitan ng pagtatalaga sa kanila sa mga partikular na URL.

Ang mga Pekeng Search Engine at Mga Hijacker ng Browser ay Madalas na Humahantong sa Tumaas na Mga Panganib sa Privacy at Seguridad

Ang mga pino-promote na website ay kadalasang ginagaya ang hitsura ng mga kilalang at lehitimong search engine tulad ng Bing, Yahoo, at Google, na ginagawang pangkaraniwan ang mga ito sa unang tingin. Gayunpaman, ang mga pekeng search engine na ito ay maaaring makabuo ng mga resulta ng paghahanap na nagdidirekta sa mga user sa mga potensyal na hindi ligtas na website. Bukod pa rito, maaaring mapansin ng mga user ang mga pagbabago sa kanilang mga setting ng browser, lalo na sa pamamagitan ng madalas na pag-redirect sa mga kahina-hinalang site, na nagpapahiwatig ng potensyal na pagmamanipula.

Habang ang mga cybercriminal ay nahaharap sa mga hamon sa paggamit ng mga tool tulad ng Proxy Virus, nalaman nilang mas maaasahan ang mga ito para sa kanilang masasamang aktibidad. Maaari rin nilang baguhin ang nilalaman ng mga lehitimong search engine upang maghatid ng mga pekeng resulta ng paghahanap. Halimbawa, kahit na ang website ng search engine ng Google ay mukhang tunay sa kabuuan nito, kabilang ang URL, header, at footer, binabago ng impeksyon ang seksyon ng mga resulta, na nililinlang ang mga user sa paniniwalang tumitingin sila ng mga lehitimong resulta ng paghahanap.

Ang mapanlinlang na gawi na ito ay maaaring maglantad sa mga user sa iba't ibang mga impeksyong may mataas na peligro dahil maaari nilang hindi sinasadyang bumisita sa mga hindi ligtas na website. Higit pa rito, sinasamantala ng mga cybercriminal ang gayong mga taktika upang humimok ng trapiko sa mga partikular na website, na nagbibigay-daan sa kanila na kumita sa pamamagitan ng kita sa advertising.

Ang pagkakaroon ng Proxy Virus ay maaaring malubhang makagambala sa karanasan sa pagba-browse at mapataas ang posibilidad ng karagdagang mga impeksyon sa computer. Ang mga adware application ay karaniwang naghahatid ng mga ad, kabilang ang mga kupon, banner, at pop-up, na maaaring mag-redirect ng mga user sa mga kahina-hinalang website.

Higit pa rito, maaaring may kakayahan ang adware na mangolekta ng sensitibong impormasyon ng user gaya ng mga IP address, binisita na URL ng website, tiningnang pahina, at mga query sa paghahanap. Ang data na ito ay madalas na ibinabahagi sa mga ikatlong partido, kabilang ang mga cybercriminal, na nagsasamantala dito para sa pinansiyal na pakinabang. Dahil dito, ang hindi awtorisadong pagsubaybay sa impormasyon ng user ay nagdudulot ng malalaking panganib sa privacy, na posibleng humahantong sa pagnanakaw ng pagkakakilanlan o iba pang malubhang kahihinatnan.

Lubos na Umaasa ang mga PUP sa Mga Kaduda-dudang Kasanayan sa Pamamahagi

Lubos na umaasa ang mga PUP sa mga kaduda-dudang kasanayan sa pamamahagi upang makalusot sa mga system ng mga user nang walang tahasang pahintulot nila. Narito ang ilang pangunahing paraan na ginagamit nila:

- Naka-bundle na Software : Ang mga PUP ay kadalasang kasama ng mga lehitimong pag-download ng software. Maaaring hindi sinasadya ng mga user na i-install ang PUP sa tabi ng ninanais na software nang hindi nila namamalayan, dahil madalas silang magmadali sa proseso ng pag-install nang hindi maingat na sinusuri ang mga tuntunin at kundisyon o inaalis sa pagkakapili ang mga opsyonal na alok.

- Mapanlinlang na Advertising : Ang mga PUP ay madalas na pino-promote sa pamamagitan ng mga mapanlinlang na advertisement, na maaaring lumabas bilang mga lehitimong alok o promosyon na nakakaakit sa mga user na i-download at i-install ang software. Ang mga advertisement na ito ay kadalasang gumagamit ng mapanlinlang na wika o mga visual upang linlangin ang mga user na i-click ang mga ito.

Sa pangkalahatan, gumagamit ang mga PUP ng iba't ibang kaduda-dudang mga kasanayan sa pamamahagi upang palihim na mapasok ang mga sistema ng mga user, na ginagamit ang kawalan ng kamalayan, pagmamadali, at pagtitiwala ng mga user sa mga mapagkukunan ng software. Sa pamamagitan ng pag-unawa sa mga taktikang ito, ang mga user ay maaaring gumawa ng mga proactive na hakbang upang protektahan ang kanilang sarili mula sa mga hindi gustong pag-install ng software.