Malware proxy Trojan

I siti Web non autorizzati che funzionano come piattaforme per software piratato sono stati identificati come la fonte principale di app trojanizzate che infettano gli utenti macOS con un nuovo malware Trojan-Proxy. Questo malware consente agli aggressori di generare entrate creando una rete di server proxy o intraprendendo attività illecite per conto della vittima. Tali attività possono includere il lancio di attacchi a siti Web, aziende e individui, nonché l'acquisto di armi da fuoco, farmaci e altri articoli illegali.

Gli esperti di sicurezza informatica hanno scoperto prove che suggeriscono che questo malware rappresenta una minaccia multipiattaforma. Ciò è confermato dagli artefatti scoperti sia per i sistemi Windows che per quelli Android, che erano associati a strumenti piratati.

Sommario

Il malware Trojan-Proxy è in grado di infettare i dispositivi macOS

Le varianti macOS della campagna si diffondono mascherandosi da strumenti multimediali, di modifica delle immagini, di recupero dati e di produttività legittimi. Ciò indica che gli individui alla ricerca di software piratato diventano il punto focale dell’attacco. A differenza delle loro controparti autentiche, che vengono distribuite come file immagine disco (.DMG), le versioni contraffatte vengono fornite come programmi di installazione .PKG. Questi programmi di installazione includono uno script post-installazione che attiva attività dannose dopo il processo di installazione. Poiché gli installatori in genere richiedono le autorizzazioni di amministratore, lo script eseguito eredita queste autorizzazioni.

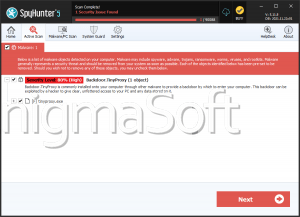

L'obiettivo finale della campagna è quello di liberare il Trojan-Proxy, che si maschera da processo WindowServer su macOS per eludere il rilevamento. WindowServer funge da processo di sistema fondamentale responsabile della gestione di Windows e del rendering dell'interfaccia utente grafica (GUI) delle applicazioni.

Il proxy trojan attende furtivamente le istruzioni degli aggressori

Dopo l'esecuzione sul dispositivo compromesso, il malware tenta di acquisire l'indirizzo IP del server Command-and-Control (C2) per la connessione tramite DNS-over-HTTPS (DoH). Ciò si ottiene crittografando le richieste e le risposte DNS utilizzando il protocollo HTTPS.

Successivamente il Trojan-Proxy stabilisce la comunicazione con il server C2 ed attende ulteriori istruzioni. Elabora i messaggi in arrivo per estrarre informazioni come l'indirizzo IP a cui connettersi, il protocollo da utilizzare e il messaggio da trasmettere. Ciò indica la sua capacità di funzionare come proxy tramite TCP o UDP, reindirizzando il traffico attraverso l'host infetto.

Secondo le informazioni fornite dai ricercatori, il malware Trojan-Proxy può essere fatto risalire al 28 aprile 2023. Per contrastare tali minacce, si consiglia vivamente agli utenti di provare a non scaricare software da fonti non attendibili.

Le minacce trojan potrebbero essere programmate per eseguire un'ampia gamma di azioni non sicure

Il malware trojan presenta una serie diversificata di rischi per gli utenti a causa della sua natura ingannevole e sfaccettata. Si consiglia vivamente agli utenti di implementare un approccio di sicurezza completo sui propri dispositivi o rischiare di subire conseguenze significative in caso di infezione da trojan:

- Payload nascosti : i trojan si mascherano da software o file legittimi, inducendo gli utenti a installare involontariamente codice dannoso. I payload nascosti possono includere ransomware, spyware, keylogger o altri tipi di software distruttivo.

- Furto di dati : i trojan spesso mirano a raccogliere informazioni particolari, tra cui credenziali di accesso, dati finanziari o dettagli personali. Queste informazioni raccolte possono essere sfruttate per vari scopi non sicuri, tra cui furto di identità, frode finanziaria o accesso non autorizzato ad account sensibili.

- Accesso remoto : alcuni trojan sono progettati per garantire l'accesso remoto non autorizzato a un utente malintenzionato. Una volta distribuito il trojan, l'aggressore acquisisce il controllo del sistema infetto, consentendogli di manipolare file, installare malware aggiuntivo o persino utilizzare il dispositivo compromesso in attacchi su larga scala.

- Formazione di botnet : i trojan possono contribuire alla creazione di botnet. Le botnet sono reti di computer manomessi controllati da una singola entità. Queste botnet possono essere utilizzate per varie attività non sicure, come il lancio di attacchi DDoS (Distributed Denial of Service), la diffusione di spam o la partecipazione ad altre minacce informatiche coordinate.

- Danni al sistema : i trojan possono essere programmati per causare danni diretti al sistema di un utente eliminando file, modificando le impostazioni o rendendo il sistema inutilizzabile. Ciò può comportare una significativa perdita di dati e interrompere le normali attività informatiche.

- Servizi proxy : alcuni trojan funzionano come server proxy, consentendo agli aggressori di instradare il loro traffico Internet attraverso il sistema infetto. Ciò può essere sfruttato per condurre attività dannose nascondendo la vera fonte degli attacchi, rendendo difficile per le autorità risalire all’origine.

- Propagazione di altri malware : i trojan spesso fungono da veicoli per diffondere altri tipi di malware. Una volta all'interno di un sistema, possono scaricare e installare ulteriore software dannoso, aggravando le minacce affrontate dall'utente.

Per mitigare i rischi associati al malware Trojan, si consiglia agli utenti di adottare solide pratiche di sicurezza informatica, incluso l'uso di software anti-malware affidabili, aggiornamenti regolari del sistema e prestare attenzione quando si scaricano file o si fa clic su collegamenti, soprattutto da fonti non attendibili.