Proxy virus

Proxy Virus, også kaldet MITM Proxy Virus, er en type påtrængende program rettet mod Mac-brugere. Applikationen er berygtet for sine browser-hijacking-funktioner. Cyberkriminelle anvender tvivlsomme distributionsteknikker til at udbrede dette Potentielt uønskede program (PUP), hvilket ofte resulterer i en tavs infiltration i computere uden brugernes udtrykkelige samtykke. Det er vigtigt for brugerne at erkende, at PUP'er, ligesom Proxy Virus, kan fungere som adware, og bombardere brugere med påtrængende reklamer. Derudover er de tilbøjelige til at optage browsingaktivitet, hvilket potentielt kompromitterer brugernes privatliv og sikkerhed.

Indholdsfortegnelse

Hvordan fungerer proxy-virussen, når den er installeret?

Den indledende installation af adware virker rutinemæssig, men efter installationen støder brugerne på en vildledende pop-up-meddelelse, der beder dem om at opdatere deres Safari-webbrowser. Når du klikker på 'OK', opfordrer en anden pop-up brugerne til at indtaste deres kontooplysninger. Denne tilsyneladende uskadelige handling kan utilsigtet give den tvivlsomme applikation tilladelse til at styre Safari-browseren.

Desuden udfører useriøse installatører et 'bash-script' designet til at forbinde en fjernserver og downloade et .zip-arkiv. Når det er downloadet, udpakkes arkivet, og en .plist-fil indeholdt i det kopieres til LaunchDaemons-mappen.

.plist-filen indeholder en reference til en anden fil med navnet 'Titanium.Web.Proxy.Examples.Basic.Standard.' Derudover udføres to supplerende scripts ('change_proxy.sh' og 'trust_cert.sh') efter den efterfølgende genstart. 'change_proxy.sh'-scriptet ændrer systemproxy-indstillingerne til at bruge en HTTP/S-proxy på 'localhost:8003'.

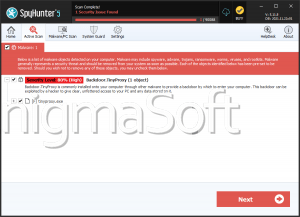

På den anden side installerer 'trust_cert.sh'-scriptet et betroet SSL-certifikat i nøgleringen. Denne infektion er orkestreret af cyberkriminelle, der udnytter Titanium Web Proxy, en open source asynkron HTTP(S)-proxy skrevet i C Sharp (C#). Navnlig er Titanium Web Proxy på tværs af platforme, hvilket gør det muligt at operere på forskellige operativsystemer, inklusive MacOS.

Det primære formål med denne infektion er at kapre søgemaskiner, hvilket gør det muligt for cyberkriminelle at manipulere internetsøgeresultater. Denne tilgang afviger fra den konventionelle brug af falske søgemaskiner; i stedet udnytter cyberkriminelle browser-kapring applikationer til at ændre indstillinger såsom den nye fane URL, standard søgemaskine og hjemmeside ved at tildele dem til specifikke URL'er.

Falske søgemaskiner og browserkaprere fører ofte til øgede privatlivs- og sikkerhedsrisici

Promoverede websteder efterligner ofte udseendet af velkendte og legitime søgemaskiner som Bing, Yahoo og Google, hvilket får dem til at se almindelige ud ved første øjekast. Disse falske søgemaskiner kan dog generere søgeresultater, der leder brugerne til potentielt usikre websteder. Derudover kan brugere bemærke ændringer i deres browserindstillinger, især gennem hyppige omdirigeringer til tvivlsomme websteder, hvilket signalerer potentiel manipulation.

Mens cyberkriminelle står over for udfordringer med at bruge værktøjer som Proxy Virus, finder de, at de er mere pålidelige for deres uhyggelige aktiviteter. De kan også ty til at ændre indholdet af legitime søgemaskiner for at levere falske søgeresultater. For eksempel, selvom Google-søgemaskinens websted fremstår ægte i sin helhed, inklusive URL, sidehoved og sidefod, ændrer infektionen resultatsektionen, og bedrager brugerne til at tro, at de ser legitime søgeresultater.

Denne vildledende adfærd kan udsætte brugere for forskellige højrisikoinfektioner, da de uforvarende kan besøge usikre websteder. Ydermere udnytter cyberkriminelle sådanne taktikker til at drive trafik til specifikke websteder, hvilket gør dem i stand til at tjene penge gennem annonceindtægter.

Tilstedeværelsen af proxy-virus kan alvorligt forstyrre browsingoplevelsen og øge sandsynligheden for yderligere computerinfektioner. Adware-applikationer serverer ofte reklamer, herunder kuponer, bannere og pop-ups, som kan omdirigere brugere til tvivlsomme websteder.

Desuden kan adware have mulighed for at indsamle følsomme brugeroplysninger såsom IP-adresser, besøgte websteds-URL'er, viste sider og søgeforespørgsler. Disse data deles ofte med tredjeparter, herunder cyberkriminelle, som udnytter dem til økonomisk vinding. Som følge heraf udgør uautoriseret sporing af brugeroplysninger betydelige privatlivsrisici, der potentielt kan føre til identitetstyveri eller andre alvorlige konsekvenser.

HVALPE er stærkt afhængige af tvivlsom distributionspraksis

PUP'er er stærkt afhængige af tvivlsom distributionspraksis for at infiltrere brugernes systemer uden deres udtrykkelige samtykke. Her er nogle af de vigtigste metoder, de bruger:

- Medfølgende software : PUP'er er ofte bundtet med lovlige softwaredownloads. Brugere kan uforvarende installere PUP'en sammen med den ønskede software uden at være klar over det, da de har tendens til at haste gennem installationsprocessen uden omhyggeligt at gennemgå vilkårene og betingelserne eller fravælge valgfrie tilbud.

- Vildledende annoncering : PUP'er promoveres ofte gennem vildledende annoncer, som kan fremstå som legitime tilbud eller kampagner, der lokker brugerne til at downloade og installere softwaren. Disse annoncer bruger ofte vildledende sprog eller billeder for at narre brugere til at klikke på dem.

Alt i alt anvender PUP'er en række tvivlsomme distributionspraksisser til i det skjulte at infiltrere brugernes systemer og udnytte brugernes manglende bevidsthed, hastværk og tillid til softwarekilder. Ved at forstå disse taktikker kan brugere tage proaktive foranstaltninger for at beskytte sig selv mod uønskede softwareinstallationer.