矩陣勒索軟件

威脅評分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威脅記分卡是我們的研究團隊收集和分析的不同惡意軟件威脅的評估報告。 EnigmaSoft 威脅記分卡使用多種指標對威脅進行評估和排名,包括現實世界和潛在的風險因素、趨勢、頻率、普遍性和持續性。 EnigmaSoft 威脅記分卡根據我們的研究數據和指標定期更新,對范圍廣泛的計算機用戶非常有用,從尋求解決方案以從其係統中刪除惡意軟件的最終用戶到分析威脅的安全專家。

EnigmaSoft 威脅記分卡顯示各種有用的信息,包括:

排名:特定威脅在 EnigmaSoft 的威脅數據庫中的排名。

嚴重級別:根據我們的風險建模過程和研究確定的對象嚴重級別,以數字表示,如我們的威脅評估標準中所述。

受感染的計算機:根據 SpyHunter 的報告,在受感染的計算機上檢測到的特定威脅的已確認和疑似案例的數量。

另請參閱威脅評估標準。

| 排行: | 16,954 |

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 2,830 |

| 初见: | December 2, 2016 |

| 最后一次露面: | September 18, 2023 |

| 受影响的操作系统: | Windows |

PC安全研究人員於2018年4月3日觀察到Matrix Ransomware(一種加密勒索軟件木馬)。受害者可能已通過使用垃圾郵件來將Matrix Ransomware發送到他們的計算機,該垃圾郵件中包含損壞的文件附件,這些附件使用宏腳本下載。並將Matrix Ransomware安裝到受害者的計算機上。 Matrix Ransomware有兩個版本,均用於加密受害者的文件,然後受害者應支付贖金,以獲取解密密鑰。在大多數加密勒索軟件木馬中都觀察到此行為。 Matrix Ransomware可以輕鬆識別其加密的文件,因為Matrix Ransomware會將文件擴展名" .matrix"添加到文件名中。

目錄

矩陣勒索軟件攻擊的後果是什麼

諸如Matrix Ransomware之類的特洛伊木馬使用強大的加密算法來使文件無法訪問。 Matrix Ransomware將以用戶生成的文件作為攻擊目標,其中可能包括具有以下擴展名的文件:

.3dm,.3g2,.3gp,.7zip,.aaf,.accdb,.aep,.aepx,.aet,.ai,.aif,.as,.as3,.asf,.asp,.asx,.avi ,.bmp,.c,.class,.cpp,.cs,.csv,.dat,.db,.dbf,.doc,.docb,.docm,.docx,.dot,.dotm,.dotx 、. dwg,.dxf,.efx,.eps,.fla,.flv,.gif,.h,.idml,.iff,.indb,.indd,.indl,.indt,.inx,.jar,.java, .jpeg,.jpg,.js,.m3u,.m3u8,.m4u,.max,.mdb,.mid,.mkv,.mov,.mp3,.mp4,.mpa,.mpeg,.mpg,.msg ,.pdb,.pdf,.php,.plb,.pmd,.png,.pot,.potm,.potx,.ppam,.ppj,.pps,.ppsm,.ppsx,.ppt,.pptm 、. pptx,.prel,.prproj,.ps,.psd,.py,.ra,.rar,.raw,.rb,.rtf,.sdf,.sdf,.ses,.sldm,.sldx,.sql, .svg,.swf,.tif,.txt,.vcf,.vob,.wav,.wma,.wmv,.wpd,.wps,.xla,.xlam,.xll,.xlm,.xls,.xlsb ,.xlsm,.xlsx,.xlt,.xltm,.xltx,.xlw,.xml,.xqx,.xqx,.zip。

Matrix Ransomware完成文件加密之後,Windows操作系統將無法識別這些文件,並且當PC用戶嘗試打開它們時,它們將顯示為空白圖標並顯示錯誤消息。 Matrix勒索軟件將要求受害者通過電子郵件聯繫其操作員以支付大量贖金,以換取解密密鑰。 Matrix Ransomware的不同變體使用不同的聯繫電子郵件,並且以下電子郵件地址已與Matrix Ransomware關聯:

files4463@tuta.io

files4463@protonmail.ch

files4463@gmail.com

restorfile@tutanote.com

restorfile@protonmail.com

restorfile@qq.com

Matrix Ransomware以HTA文件的形式提供贖金記錄,該文件在受感染的計算機上顯示以下消息:

'您的文件發生了什麼?

您的文檔,數據庫,備份,網絡文件夾和其他重要文件已使用RSA-2048和AES-128密碼加密。有關RSA和AES的更多信息,可以在這裡找到:

h [tt] p://en.wikipedia [。] org / wiki / RSA(密碼系統)

h [tt] p://en.wikipedia [。] org / wiki /高級加密標準

這意味著您將無法再使用它們,除非使用您的個人解密密鑰對它們進行解密!沒有您的個人密鑰和特殊軟件,數據恢復是不可能的!如果您遵循我們的指示,我們保證您可以快速安全地解密所有文件!

如果您想恢復文件,請寫信給我們:[STRING OF EMAILS]在郵件的主題行中寫上您的個人ID:[編輯]

我們建議您在每3封電子郵件中發送一條消息,原因是由於多種原因該消息可能無法到達其預期的收件人!請用英語寫信給我們或使用專業的翻譯!如果要還原文件,則必須支付比特幣的解密費用。價格取決於您寫給我們的速度。

如果您喜歡實時消息傳遞,可以通過網頁h [tt] ps:// bitmsg [。] me從網絡瀏覽器向我們發送Bitmessages。

處理Matrix Ransomware

不幸的是,一旦Matrix Ransomware對文件進行加密,它們將不再可恢復。因此,有必要讓計算機用戶採取措施以確保他們能夠優先保護自己的數據免受這些威脅。抵禦Matrix Ransomware等威脅的最佳方法是進行文件備份,這將使受害者有機會恢復其文件。

更新2018年11月14日— Matrix-FASTA勒索軟件

Matrix-FASTA勒索軟件是Matrix系列的變種,Matrix系列是於2018年4月出現的一系列勒索軟件威脅,自首次發布以來已出現各種變體。像其他Matrix變體一樣,Matrix-FASTA勒索軟件旨在加密受害者的文件,然後要求受害者支付贖金。至關重要的是,計算機用戶必須採取措施保護其PC免受Matrix-FASTA勒索軟件和類似攻擊的侵害。

Matrix-FASTA勒索軟件木馬如何工作

Matrix-FASTA勒索軟件通常通過使用垃圾郵件附件發送到受害者的計算機。將Matrix-FASTA勒索軟件安裝到受害者的計算機上之後,Matrix-FASTA勒索軟件將加密在受害者的計算機上找到的用戶生成的文件,其中可能包括帶有以下文件擴展名的文件:

.jpg,.jpeg,.raw,.tif,.gif,.png,.bmp,.3dm,.max,.accdb,.db,.dbf,.mdb,.pdb,.sql,.dwg,.dxf ,.cpp,.cs,.h,.php,.asp,.rb,.java,.jar,.class,.py,.js,.aaf,.aep,.aepx,.plb,.prel 、. prproj,.aet,.ppj,.psd,.indd,.indl,.indt,.indb,.inx,.idml,.pmd,.xqx,.xqx,.ai,.eps,.ps,.svg, .swf,.fla,.as3,.as,.txt,.doc,.dot,.docx,.docm,.dotx,.dotm,.docb,.rtf,.wpd,.wps,.msg,.pdf ,.xls,.xlt,.xlm,.xlsx,.xlsm,.xltx,.xltm,.xlsb,.xla,.xlam,.xll,.xlw,.ppt,.pot,.pps,.pptx 、. pptm,.potx,.potm,.ppam,.ppsx,.ppsm,.sldx,.sldm,.wav,.mp3,.aif,.iff,.m3u,.m4u,.mid,.mpa,.wma, .ra,.avi,.mov,.mp4,.3gp,.mpeg,.3g2,.asf,.asx,.flv,.mpg,.wmv,.vob,.m3u8,.dat,.csv,.efx ,.sdf,.vcf,.xml,.ses,.qbw,.qbb,.qbm,.qbi,.qbr,.cnt,.des,.v30,.qbo,.ini,.lgb,.qwc 、. qbp,.aif,.qba,.tlg,.qbx,.qby,.1pa,.qpd,.txt,.set,.iif,.nd,.rtp,.tlg,.wav,.qsm,.qss, .qst,.fx0,.fx1,.mx0,.fpx,.fxr,.fim,.ptb,.ai,.pfb,.cgn,.vsd 、. cdr,.cmx,.cpt,.csl,.cur,.des,.dsf,.ds4,.drw,.eps,.ps,.prn,.gif,.pcd,.pct,.pcx,.plt ,.rif,.svg,.swf,.tga,.tiff,.psp,.ttf,.wpd,.wpg,.wi,.raw,.wmf,.txt,.cal,.cpx,.shw 、. clk,.cdx,.cdt,.fpx,.fmv,.img,.gem,.xcf,.pic,.mac,.met,.pp4,.pp5,.ppf,.nap,.pat,.ps, .prn,.sct,.vsd,.wk3,.wk4,.xpm,.zip,.rar。

Matrix-FASTA勒索軟件攻擊將以某種方式損壞目標數據,如果沒有解密密鑰,該數據將無法恢復,這意味著數據可能會永久丟失。犯罪分子將試圖迫使受害者支付贖金,以換取Matrix-FASTA勒索軟件攻擊所破壞的數據。

Matrix-FASTA勒索軟件如何交付給受害者

Matrix-FASTA勒索軟件變種於2018年11月14日首次發現。該勒索軟件家族中有多個變種已於2018年發布。像其他Matrix變體一樣,Matrix-FASTA勒索軟件的最常見交付方式是受害者的計算機通過垃圾郵件附件,該附件使用嵌入式宏腳本將Matrix-FASTA勒索軟件下載並安裝到受害者的計算機上。要求受害者提供付款的Matrix-FASTA勒索軟件贖金票據要求受害者通過電子郵件地址" fastbk@qq.com"與罪犯聯繫,以恢復受影響的數據。 Matrix-FASTA勒索軟件通過將文件擴展名" .FASTA"添加到受攻擊加密的每個文件中,來標記受攻擊加密的文件。 Matrix-FASTA Ransomware還將通過用Matrix-FASTA Ransomware電子郵件聯繫地址和一串加密字符替換文件名來重命名被攻擊加密的文件。典型的Matrix-FASTA Ransomware贖金在300到1,000美元之間。

保護您的數據免受Matrix-FASTA Ransomware等威脅的威脅

防範Matrix-FASTA Ransomware等威脅的最佳方法是將文件備份存儲在安全的位置。安全專家建議計算機用戶將其數據的備份副本存儲在雲或外部存儲設備中。除文件備份外,計算機用戶還應使用安全程序攔截Matrix-FASTA Ransomware感染,或在安裝後將其刪除。

2018年10月22日更新— Matrix-GMPF勒索軟件

Matrix-GMPF勒索軟件被歸類為Matrix勒索軟件的略微修改版本,該版本於2018年4月發布。該新變體已於2018年10月22日發布,並已添加到AV數據庫中。網絡威脅以顯示給受感染用戶的文件標記" .GMPF"命名。早期版本的名稱相似,包括Matrix-THDA勒索軟件和Matrix-ITLOCK勒索軟件 。 Matrix-GMPF勒索軟件旨在使用AES和RSA密碼,並使受感染設備上的數據不可讀。然後,向用戶顯示一個名為"#GMPF-README#.txt"的文本文件,並要求將電子郵件發送到" GetMyPass@qq.com"電子郵件帳戶。對該威脅進行了編程,以通過TOR網絡將解密密鑰發送給程序員,並防止第三方發現對受影響數據進行解密的方法。您可以通過查看加密文件的名稱來識別它們。 Matrix-GMPF勒索軟件木馬使用[GetMyPass@qq.com]模型。<8個隨機字符8個隨機字符> .GMPF-標記加密對象。例如," Hanuman.pptx"可以重命名為[GetMyPass@qq.com] .Z2VuZXJp-YwdGV89t.GMPF。"如上所述,勒索消息以"#GMPF-README#.txt"的形式提供,您可以將其加載到Microsoft的記事本中並閱讀以下內容:

'您的文件發生了什麼?

您的文檔,數據庫,備份,網絡文件夾和其他重要文件已使用RSA-2048和AES-128密碼加密。有關RSA和AES的更多信息,可以在這裡找到:

h [tt] p://en.wikipedia [。] org / wiki / RSA(密碼系統)

h [tt] p://en.wikipedia [。] org / wiki /高級加密標準

這意味著您將無法再使用它們,除非使用您的個人解密密鑰對它們進行解密!沒有您的個人密鑰和特殊軟件,數據恢復是不可能的!如果您遵循我們的指示,我們保證您可以快速安全地解密所有文件!

如果要還原文件,請給我們寫電子郵件:getmypass@qq.com'

威脅作者經常切換電子郵件帳戶,以保持其運行正常並避免向電子郵件服務提供商發出警報。建議啟動數據備份以從潛在攻擊中恢復。 Matrix-GMPF勒索軟件的檢測名稱包括:

通用勒索矩陣

Ransom.Agent!8.6B7(雲)

勒索矩陣S3765495

Ransom_MATRIX.THAOOBAH

Troj / Matrix-K

W32 / Agent!tr

W32 / Generic.AC.41B59B!tr

惡意軟件(AI得分= 100)

2018年12月20日更新— Matrix-PRCP勒索軟件

安全研究人員在2018年聖誕節前的最後幾天確定了Matrix Ransomware的新變種Matrix-PRCP Ransomware。 Matrix的新分支將.PRCP擴展名應用於加密文件。

贖金記錄包含在名為"#README_PRCP#.rtf"的文件中。受害人可以用來與他們聯繫的新變種作者使用的電子郵件是radrigoman @ protonmail [。] com。看來此電子郵件也以勒索軟件擾亂文件的方式使用。 Matrix-PRCP勒索軟件使用以下模式'[radrigoman@protonmail.com]。[隨機字符串]-[隨機字符串] .PRCP重命名已加密的所有文件。

2019年1月14日更新— Matrix-GRHAN勒索軟件

Matrix-GRHAN勒索軟件是對自2018年4月開始出現的Matrix加密木馬系列的較小更新。與早期迭代相比,Matrix-GRHAN勒索軟件略有不同,唯一的區別是它使用了新的重命名模式。該威脅將修改後的AES-256密碼應用於圖像,音頻,視頻,文本和數據庫。 Matrix-GRHAN Ransomware處理的文件由模型[[greenelephan@qq.com]之後的通用白色圖標和功能名稱表示。

'您的文件發生了什麼?

您的文檔,數據庫,備份,網絡文件夾和其他重要文件已使用RSA-2048和AES-128密碼加密。有關RSA和AES的更多信息,可以在這裡找到:

h [tt] p://en.wikipedia [。] org / wiki / RSA(密碼系統)

h [tt] p://en.wikipedia [。] org / wiki /高級加密標準

這意味著您將無法再使用它們,除非使用您的個人解密密鑰對它們進行解密!沒有您的個人密鑰和特殊軟件,數據恢復是不可能的!如果您遵循我們的指示,我們保證您可以快速安全地解密所有文件!

如果要還原文件,請給我們寫信至:greenelephan@qq.com'

Matrix-GRHAN Ransomware木馬可能會干擾數據庫管理器和某些備份管理器的工作。網絡威脅旨在滲透並在公司網絡,服務器場和小型企業網絡上運行。建議確保沒有通過不安全連接連接到Internet的開放端口和服務。不建議通過'greenelephan@qq.com'和其他與Matrix-GRHAN Ransomware相關的渠道聯繫勒索軟件運營商。如果您已感染Matrix-GRHAN Ransomware,則應使用乾淨的備份並運行完整的系統掃描。認證專家和可信賴的安全產品應有助於消除這種威脅。

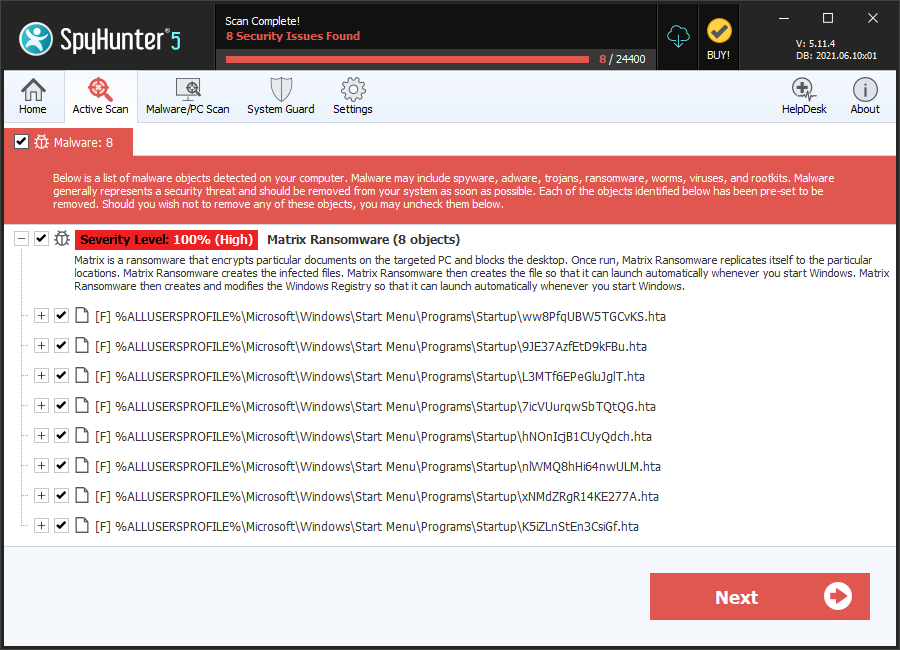

SpyHunter 检测并删除 矩陣勒索軟件

文件系統詳情

| # | 文件名 | MD5 |

偵測

檢測: SpyHunter 報告的在受感染計算機上檢測到的特定威脅的已確認和疑似案例數。

|

|---|---|---|---|

| 1. | ww8PfqUBW5TGCvKS.hta | 357ebe43792548be1256e67a8813ff36 | 70 |

| 2. | 9JE37AzfEtD9kFBu.hta | b0bd20328f7f8821206c874dde831b79 | 54 |

| 3. | L3MTf6EPeGluJglT.hta | b0f28cf9f05c5e25c20f04013fb6a696 | 46 |

| 4. | 7icVUurqwSbTQtQG.hta | c01b3084158ead651be3d6b006c31ddb | 43 |

| 5. | hNOnIcjB1CUyQdch.hta | b9649f26c37cb853b6d299a28db545bb | 34 |

| 6. | nlWMQ8hHi64nwULM.hta | 31cbcf227f72ed21e6c4464f507de6df | 34 |

| 7. | xNMdZRgR14KE277A.hta | a927a6983d9836760c9d0d185152f480 | 28 |

| 8. | K5iZLnStEn3CsiGf.hta | dbfa225d7f12f37f0174d8932e1caba2 | 27 |

| 9. | N9j8i4izeKqJNWw0.hta | e7d1927faef12edf45a3638cf3f8b8b2 | 26 |

| 10. | Bwbs92eNScj8boVR.hta | c71f3eefb61b981954235bf0076d3f0b | 25 |

| 11. | MwcHhEltJeCQfIX3.hta | e84253cda0b507e1349de162a14e3f5e | 25 |

| 12. | BjtY2tiEvEPe3Ry2.hta | 1cf10df2bb9a5b11801fc4274a76a08a | 25 |

| 13. | MLJbvD3qyJb4zIH0.hta | e43fa0ca398b13ac402214e07b4c48e7 | 25 |

| 14. | CHnXlFujjUUky3bQ.hta | 65e45e01bb979e4a7d66fa6b4a43b182 | 20 |

| 15. | EiQFMggycluaM2KN.hta | 88cf3be3d48adc65412d9ccc8675c723 | 20 |

| 16. | xicv4xv3q21J45Wa.hta | c38d23e5779785cc13b1b92b1e4ab7c7 | 19 |

| 17. | bySuMRhTosRxNSVK.hta | 8c5b40e05cefde9fc15ff3e37f02c7b7 | 18 |

| 18. | 6GwJaYZhHMU12p5k.hta | f5ce39d833f444821c983e4729388c55 | 18 |

| 19. | uuHw7WEyukJ53uIF.hta | 9a3a780e1509f2f7ebd69bd4b5fd9e96 | 18 |

| 20. | xz8GmuIomid3j8xA.hta | 8a7aee85ee76f85128b6cec0b0a39658 | 17 |

| 21. | ebIxNHzdfyPxdNEi.hta | 2ba8f7c88debee948b54f4d278799c27 | 17 |

| 22. | 8J8Nq13d3SEnLFg5.hta | b0139d446e979eeac438789d89035013 | 17 |

| 23. | LARmeOIF7pqvE2Id.hta | 63a90494f3dbde0be1c6e966568e6bb9 | 17 |

| 24. | EPf93mYqDG8pOCfZ.hta | 5a6a4836670229fc3b83fa210c649d1b | 16 |

| 25. | ZDc4hrKMsjl8VvzD.hta | bac966c75a8034f4e4d9c3aef5227913 | 16 |

| 26. | 075f86e2db93138f3f3291bc8f362e5f54dfdeeb98b63026697b266fbebddb00 | 66c7ca7b642a531ea1f9bf611ef8f42b | 3 |

| 27. | bc39998bad128866015b7f0a2e160afba3629b3ef83fe84e664e9e117beeef75 | e4e2aa6df9a5ca1e7942472a13bcd79d | 2 |