Macierz ransomware

Karta wyników zagrożenia

Karta wyników zagrożeń EnigmaSoft

EnigmaSoft Threat Scorecards to raporty oceniające różne zagrożenia złośliwym oprogramowaniem, które zostały zebrane i przeanalizowane przez nasz zespół badawczy. EnigmaSoft Threat Scorecards ocenia i klasyfikuje zagrożenia przy użyciu kilku wskaźników, w tym rzeczywistych i potencjalnych czynników ryzyka, trendów, częstotliwości, rozpowszechnienia i trwałości. Karty oceny zagrożeń EnigmaSoft są regularnie aktualizowane na podstawie danych i wskaźników naszych badań i są przydatne dla szerokiego grona użytkowników komputerów, od użytkowników końcowych poszukujących rozwiązań do usuwania złośliwego oprogramowania ze swoich systemów po ekspertów ds. bezpieczeństwa analizujących zagrożenia.

Karty wyników zagrożeń EnigmaSoft wyświetlają wiele przydatnych informacji, w tym:

Ranking: Ranking konkretnego zagrożenia w bazie danych zagrożeń EnigmaSoft.

Poziom ważności: Określony poziom ważności obiektu, przedstawiony liczbowo, na podstawie naszego procesu modelowania ryzyka i badań, jak wyjaśniono w naszych Kryteriach oceny zagrożeń .

Zainfekowane komputery: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

Zobacz także Kryteria oceny zagrożeń .

| Zaszeregowanie: | 16,954 |

| Poziom zagrożenia: | 100 % (Wysoka) |

| Zainfekowane komputery: | 2,830 |

| Pierwszy widziany: | December 2, 2016 |

| Ostatnio widziany: | September 18, 2023 |

| Systemy operacyjne, których dotyczy problem: | Windows |

Badacze bezpieczeństwa komputerów PC zaobserwowali trojana Matrix Ransomware, trojana ransomware szyfrującego, 3 kwietnia 2018 r. Ofiary mogą otrzymać Matrix Ransomware na swoje komputery za pomocą wiadomości e-mail ze spamem, które będą zawierać uszkodzone załączniki plików, które do pobrania wykorzystują skrypty makr i zainstaluj Matrix Ransomware na komputerze ofiary. Matrix Ransomware ma dwie wersje, obie używane do szyfrowania plików ofiary, a następnie ofiary powinny zapłacić okup, aby otrzymać klucz odszyfrowywania. Takie zachowanie jest obserwowane w większości trojanów szyfrujących ransomware. Matrix Ransomware ułatwia rozpoznanie zaszyfrowanych plików, ponieważ Matrix Ransomware doda rozszerzenie pliku „.matrix" do nazw plików.

Spis treści

Jakie są konsekwencje ataku Matrix Ransomware

Trojany, takie jak Matrix Ransomware, wykorzystują silne algorytmy szyfrowania, aby uniemożliwić dostęp do plików. Matrix Ransomware zaatakuje plik wygenerowany przez użytkownika, który może zawierać pliki z następującymi rozszerzeniami:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, . dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, . pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

Gdy Matrix Ransomware zakończy szyfrowanie plików, system operacyjny Windows nie rozpozna tych plików i będą one wyświetlane jako puste ikony i wyświetlają komunikaty o błędach, gdy użytkownik komputera spróbuje je otworzyć. Matrix Ransomware zażąda, aby ofiara skontaktowała się ze swoimi operatorami za pośrednictwem poczty elektronicznej, aby zapłacić znaczny okup w zamian za klucz odszyfrowujący. Różne warianty Matrix Ransomware używają różnych kontaktowych adresów e-mail, a następujące adresy e-mail zostały powiązane z Matrix Ransomware:

files4463@tuta.io

files4463@protonmail.ch

files4463@gmail.com

restorfile@tutanote.com

restorfile@protonmail.com

restorfile@qq.com

Matrix Ransomware dostarcza żądanie okupu w postaci pliku HTA, który wyświetla następujący komunikat na zainfekowanym komputerze:

„CO SIĘ STAŁO Z TWOIMI PLIKAMI?

Twoje dokumenty, bazy danych, kopie zapasowe, foldery sieciowe i inne ważne pliki są szyfrowane za pomocą szyfrów RSA-2048 i AES-128. Więcej informacji na temat RSA i AES można znaleźć tutaj:

h[tt]p://en.wikipedia[.]org/wiki/RSA (kryptosystem)

h[tt]p://en.wikipedia[.]org/wiki/Zaawansowany standard szyfrowania

Oznacza to, że nie będziesz już mieć do nich dostępu, dopóki nie zostaną odszyfrowane za pomocą Twojego osobistego klucza deszyfrującego! Bez osobistego klucza i specjalnego oprogramowania odzyskanie danych jest niemożliwe! Jeśli będziesz postępować zgodnie z naszymi instrukcjami, gwarantujemy, że możesz szybko i bezpiecznie odszyfrować wszystkie swoje pliki!

Jeśli chcesz odzyskać swoje pliki, napisz do nas na e-mail: [CIĄG E-MAILI] W temacie wiadomości wpisz swój dowód osobisty: [EDYTOWANO]

Zalecamy wysłanie wiadomości W KAŻDYM Z NASZYCH 3 E-MAILI, ponieważ wiadomość może nie dotrzeć do adresata z różnych powodów! . Napisz do nas po angielsku lub skorzystaj z profesjonalnego tłumacza! Jeśli chcesz przywrócić swoje pliki, musisz zapłacić za odszyfrowanie w Bitcoinach. Cena zależy od tego, jak szybko do nas napiszesz.

Jeśli wolisz wiadomości na żywo, możesz wysyłać nam Bitmessages z przeglądarki internetowej za pośrednictwem strony h[tt]ps://bitmsg[.]me".

Radzenie sobie z oprogramowaniem ransomware Matrix

Niestety, gdy Matrix Ransomware zaszyfruje pliki, nie będzie można ich już odzyskać. Z tego powodu konieczne jest, aby użytkownicy komputerów podjęli kroki, aby zapobiegawczo chronić swoje dane przed tymi zagrożeniami. Najlepszą ochroną przed zagrożeniami, takimi jak Matrix Ransomware, jest posiadanie kopii zapasowych plików, co da ofiarom możliwość odzyskania swoich plików.

Aktualizacja 14 listopada 2018 r. — Matrix-FASTA Ransomware

Matrix-FASTA Ransomware to wariant z rodziny Matrix, rodziny zagrożeń ransomware, która pojawiła się w kwietniu 2018 r. i pojawiła się w różnych wariantach od czasu ich pierwszego wydania. Matrix-FASTA Ransomware, podobnie jak inne warianty Matrix, jest przeznaczony do szyfrowania plików ofiar, a następnie żądania od ofiary zapłaty okupu. Bardzo ważne jest, aby użytkownicy komputerów podjęli kroki w celu ochrony swoich komputerów przed oprogramowaniem ransomware Matrix-FASTA i podobnymi atakami.

Jak działa trojan ransomware Matrix-FASTA

Ransomware Matrix-FASTA jest zazwyczaj dostarczane do komputera ofiary za pomocą załączników spamu. Po zainstalowaniu Matrix-FASTA Ransomware na komputerze ofiary, Matrix-FASTA Ransomware zaszyfruje wygenerowane przez użytkownika pliki, które znajdzie na komputerze ofiary, które mogą zawierać pliki z następującymi rozszerzeniami:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, . prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, . pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, . qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, . cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, . clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

Atak Matrix-FASTA Ransomware uszkodzi docelowe dane w taki sposób, że nie będzie można ich odzyskać bez klucza deszyfrującego, co oznacza, że mogą zostać trwale utracone. Przestępcy będą próbowali zmusić ofiarę do zapłacenia okupu w zamian za dane naruszone przez atak Matrix-FASTA Ransomware.

W jaki sposób oprogramowanie ransomware Matrix-FASTA jest dostarczane swoim ofiarom

Wariant Matrix-FASTA Ransomware został po raz pierwszy zaobserwowany 14 listopada 2018 r. W tej rodzinie oprogramowania ransomware pojawiło się kilka wariantów, które zostały wydane w 2018 r. Podobnie jak w przypadku innych wariantów Matrix , najczęstszy sposób dostarczania oprogramowania Matrix-FASTA Ransomware komputery ofiar za pomocą załączników do wiadomości spamowych, które wykorzystują wbudowane skrypty makr do pobierania i instalowania oprogramowania Matrix-FASTA Ransomware na komputerze ofiary. Żądanie okupu Matrix-FASTA Ransomware, które wymaga zapłaty od ofiary, prosi ofiarę o skontaktowanie się z przestępcami za pośrednictwem adresu e-mail „fastbk@qq.com" w celu przywrócenia danych, których dotyczy problem. Ransomware Matrix-FASTA oznacza pliki zaszyfrowane przez atak, dodając rozszerzenie „.FASTA" do każdego pliku zaszyfrowanego przez atak. Matrix-FASTA Ransomware zmieni również nazwy plików zaszyfrowanych przez atak, zastępując nazwy plików adresem kontaktowym e-mail Matrix-FASTA Ransomware i ciągiem zaszyfrowanych znaków. Typowy okup Matrix-FASTA Ransomware wynosi od 300 do 1000 USD.

Ochrona danych przed zagrożeniami, takimi jak oprogramowanie ransomware Matrix-FASTA

Najlepszą ochroną przed zagrożeniami, takimi jak Matrix-FASTA Ransomware, jest przechowywanie kopii zapasowych plików w bezpiecznym miejscu. Specjaliści ds. bezpieczeństwa doradzają użytkownikom komputerów, aby posiadali kopie zapasowe swoich danych przechowywane w chmurze lub na zewnętrznym urządzeniu pamięci. Oprócz kopii zapasowych plików, użytkownicy komputerów powinni również używać programu zabezpieczającego, aby przechwycić infekcję Matrix-FASTA Ransomware lub usunąć ją po zainstalowaniu.

Aktualizacja 22 października 2018 r. — Matrix-GMPF Ransomware

Matrix-GMPF Ransomware jest sklasyfikowany jako nieznacznie zmodyfikowana wersja Matrix Ransomware, która została wydana w kwietniu 2018 r. Nowy wariant został zgłoszony 22 października 2018 r. i dodany do baz danych AV. Nazwa cyberzagrożenia pochodzi od znacznika pliku wyświetlanego zaatakowanym użytkownikom — „.GMPF". Wcześniejsze wersje miały podobne nazwy i zawierały Matrix-THDA Ransomware i Matrix-ITLOCK Ransomware . Oprogramowanie Matrix-GMPF Ransomware zostało stworzone do używania szyfrów AES i RSA i uniemożliwiania odczytu danych na zainfekowanych urządzeniach. Następnie użytkownikom pokazywany jest plik tekstowy o nazwie '#GMPF-README#.txt' i proszeni są o wysłanie wiadomości e-mail na konto e-mail 'GetMyPass@qq.com'. Zagrożenie jest zaprogramowane tak, aby wysyłać klucz odszyfrowujący do programistów za pośrednictwem sieci TOR i uniemożliwiać stronom trzecim znalezienie sposobu na odszyfrowanie danych, których dotyczy problem. Zaszyfrowane pliki można rozpoznać po ich nazwach. Trojan Matrix-GMPF Ransomware wykorzystuje model — [GetMyPass@qq.com]..GMPF — do oznaczania zaszyfrowanych obiektów. Na przykład nazwa „Hanuman.pptx" może zostać zmieniona na [GetMyPass@qq.com].Z2VuZXJp-YwdGV89t.GMPF". Jak wspomniano powyżej, wiadomość z żądaniem okupu jest dostarczana jako „#GMPF-README#.txt", którą można załadować do Notatnika firmy Microsoft i przeczytać następujące informacje:

„CO SIĘ STAŁO Z TWOIMI PLIKAMI?

Twoje dokumenty, bazy danych, kopie zapasowe, foldery sieciowe i inne ważne pliki są szyfrowane za pomocą szyfrów RSA-2048 i AES-128. Więcej informacji na temat RSA i AES można znaleźć tutaj:

h[tt]p://en.wikipedia[.]org/wiki/RSA (kryptosystem)

h[tt]p://en.wikipedia[.]org/wiki/Zaawansowany standard szyfrowania

Oznacza to, że nie będziesz już mieć do nich dostępu, dopóki nie zostaną odszyfrowane za pomocą Twojego osobistego klucza deszyfrującego! Bez osobistego klucza i specjalnego oprogramowania odzyskanie danych jest niemożliwe! Jeśli będziesz postępować zgodnie z naszymi instrukcjami, gwarantujemy, że możesz szybko i bezpiecznie odszyfrować wszystkie swoje pliki!

Jeśli chcesz przywrócić swoje pliki, napisz do nas na e-mail: getmypass@qq.com'

Autorzy zagrożeń często zmieniają konta e-mail, aby utrzymać działanie swoich operacji i uniknąć alarmowania dostawców usług pocztowych. Zaleca się uruchamianie kopii zapasowych danych w celu odzyskania sprawności po potencjalnych atakach. Nazwy wykrywania dla ransomware Matrix-GMPF obejmują:

Ogólny.Ransom.Matrix.B38FC644

Agent okupu! 8.6B7 (CHMURA)

Okup.Macierz.S3765495

Ransom_MATRIX.THAOOBAH

Troj/Macierz-K

W32/Agent!Tr

W32/Generic.AC.41B59B!tr

złośliwe oprogramowanie (wynik AI=100)

Aktualizacja 20 grudnia 2018 r. — Matrix-PRCP Ransomware

Badacze bezpieczeństwa wskazali nowy wariant Matrix Ransomware w ciągu ostatnich kilku dni przed Bożym Narodzeniem 2018 r. o nazwie Matrix-PRCP Ransomware. Nowa gałąź systemu Matrix stosuje rozszerzenie .PRCP do zaszyfrowanych plików.

Żądanie okupu znajduje się w pliku o nazwie „#README_PRCP#.rtf". Adres e-mail używany przez autorów nowego wariantu, za pomocą którego ofiary mogą się z nimi skontaktować, to radrigoman@protonmail[.]com. Wygląda na to, że ten e-mail jest również używany w sposobie, w jaki ransomware szyfruje pliki. Matrix-PRCP Ransomware zmienia nazwy wszystkich zaszyfrowanych plików przy użyciu następującego wzorca „[radrigoman@protonmail.com].[losowy ciąg znaków]-[losowy ciąg znaków].PRCP.

Aktualizacja 14 stycznia 2019 r. — Matrix-GRHAN Ransomware

Oprogramowanie ransomware Matrix-GRHAN to niewielka aktualizacja linii trojanów szyfrujących Matrix, która zaczęła pojawiać się w kwietniu 2018 r. Oprogramowanie ransomware Matrix-GRHAN różni się bardzo nieznacznie od wcześniejszych iteracji, a jedyną zauważalną różnicą jest to, że wykorzystuje nowy wzorzec zmiany nazwy. Zagrożenie stosuje zmodyfikowany szyfr AES-256 do obrazów, audio, wideo, tekstu i baz danych. Pliki przetwarzane przez oprogramowanie ransomware Matrix-GRHAN są reprezentowane przez ogólne białe ikony i nazwy funkcji zgodnie z modelem „[greenelephan@qq.com]..GRHAN". Na przykład nazwa „Jotunheim.docx" może zostać zmieniona na „[greenelephan@qq.com].VC6NJ9-XWI88P.GRHAN", a użytkownicy nie będą mogli odzyskać danych po ataku przy użyciu migawek woluminów w tle. Zagrożenie jest znane z korzystania z usługi Shadow Volume Service i usuwania punktów przywracania systemu, a także ostatnio utworzonych migawek Shadow Volume. Zgłoszono, że oprogramowanie ransomware Matrix-GRHAN upuszcza plik '!README_GRHAN!.rtf' na zainfekowane systemy i wyświetla następujący komunikat:

„CO SIĘ STAŁO Z TWOIMI PLIKAMI?

Twoje dokumenty, bazy danych, kopie zapasowe, foldery sieciowe i inne ważne pliki są szyfrowane za pomocą szyfrów RSA-2048 i AES-128. Więcej informacji na temat RSA i AES można znaleźć tutaj:

h[tt]p://en.wikipedia[.]org/wiki/RSA (kryptosystem)

h[tt]p://en.wikipedia[.]org/wiki/Zaawansowany standard szyfrowania

Oznacza to, że nie będziesz już mieć do nich dostępu, dopóki nie zostaną odszyfrowane za pomocą Twojego osobistego klucza deszyfrującego! Bez osobistego klucza i specjalnego oprogramowania odzyskanie danych jest niemożliwe! Jeśli będziesz postępować zgodnie z naszymi instrukcjami, gwarantujemy, że możesz szybko i bezpiecznie odszyfrować wszystkie swoje pliki!

Jeśli chcesz przywrócić swoje pliki, napisz do nas na e-mail: greenelephan@qq.com'

Trojan Matrix-GRHAN Ransomware może zakłócać pracę menedżerów baz danych i niektórych menedżerów kopii zapasowych. Cyber-zagrożenie ma na celu infiltrację i uruchomienie sieci firmowych, farm serwerów i sieci małych firm. Zaleca się upewnienie się, że nie ma otwartych portów i usług, które są połączone z Internetem przez niezabezpieczone połączenia. Nie zaleca się kontaktowania się z operatorami oprogramowania ransomware za pośrednictwem adresu 'greenelephan@qq.com' i innych kanałów, które mogą być powiązane z oprogramowaniem Matrix-GRHAN Ransomware. Powinieneś używać czystych kopii zapasowych i uruchamiać pełne skanowanie systemu, jeśli zostałeś zainfekowany przez Matrix-GRHAN Ransomware. Usunięcie tego zagrożenia powinno być ułatwione przez certyfikowanych ekspertów i zaufane produkty zabezpieczające.

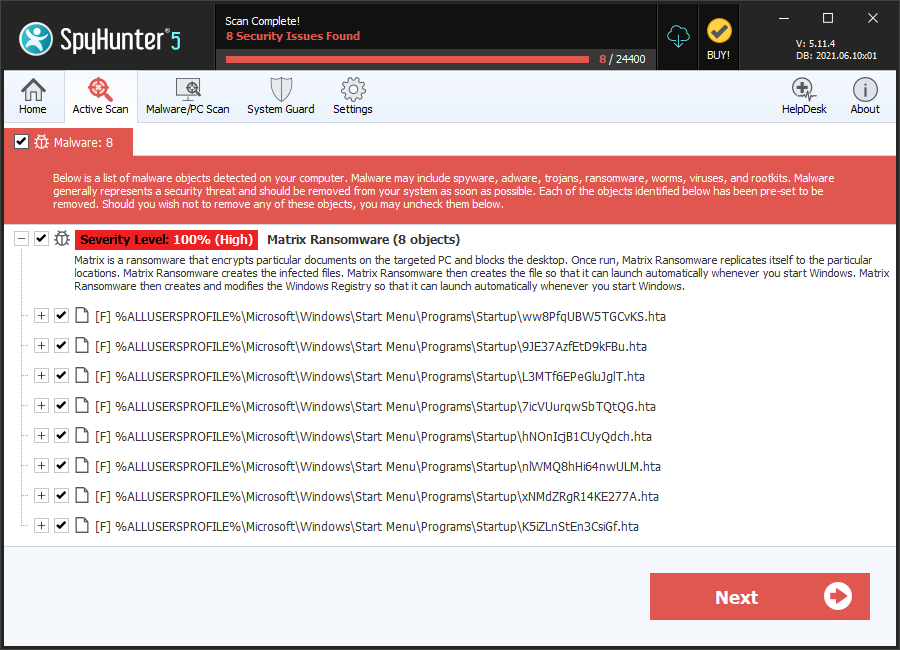

SpyHunter wykrywa i usuwa Macierz ransomware

Szczegóły systemu plików

| # | Nazwa pliku | MD5 |

Wykrycia

Wykrycia: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

|

|---|---|---|---|

| 1. | ww8PfqUBW5TGCvKS.hta | 357ebe43792548be1256e67a8813ff36 | 70 |

| 2. | 9JE37AzfEtD9kFBu.hta | b0bd20328f7f8821206c874dde831b79 | 54 |

| 3. | L3MTf6EPeGluJglT.hta | b0f28cf9f05c5e25c20f04013fb6a696 | 46 |

| 4. | 7icVUurqwSbTQtQG.hta | c01b3084158ead651be3d6b006c31ddb | 43 |

| 5. | hNOnIcjB1CUyQdch.hta | b9649f26c37cb853b6d299a28db545bb | 34 |

| 6. | nlWMQ8hHi64nwULM.hta | 31cbcf227f72ed21e6c4464f507de6df | 34 |

| 7. | xNMdZRgR14KE277A.hta | a927a6983d9836760c9d0d185152f480 | 28 |

| 8. | K5iZLnStEn3CsiGf.hta | dbfa225d7f12f37f0174d8932e1caba2 | 27 |

| 9. | N9j8i4izeKqJNWw0.hta | e7d1927faef12edf45a3638cf3f8b8b2 | 26 |

| 10. | Bwbs92eNScj8boVR.hta | c71f3eefb61b981954235bf0076d3f0b | 25 |

| 11. | MwcHhEltJeCQfIX3.hta | e84253cda0b507e1349de162a14e3f5e | 25 |

| 12. | BjtY2tiEvEPe3Ry2.hta | 1cf10df2bb9a5b11801fc4274a76a08a | 25 |

| 13. | MLJbvD3qyJb4zIH0.hta | e43fa0ca398b13ac402214e07b4c48e7 | 25 |

| 14. | CHnXlFujjUUky3bQ.hta | 65e45e01bb979e4a7d66fa6b4a43b182 | 20 |

| 15. | EiQFMggycluaM2KN.hta | 88cf3be3d48adc65412d9ccc8675c723 | 20 |

| 16. | xicv4xv3q21J45Wa.hta | c38d23e5779785cc13b1b92b1e4ab7c7 | 19 |

| 17. | bySuMRhTosRxNSVK.hta | 8c5b40e05cefde9fc15ff3e37f02c7b7 | 18 |

| 18. | 6GwJaYZhHMU12p5k.hta | f5ce39d833f444821c983e4729388c55 | 18 |

| 19. | uuHw7WEyukJ53uIF.hta | 9a3a780e1509f2f7ebd69bd4b5fd9e96 | 18 |

| 20. | xz8GmuIomid3j8xA.hta | 8a7aee85ee76f85128b6cec0b0a39658 | 17 |

| 21. | ebIxNHzdfyPxdNEi.hta | 2ba8f7c88debee948b54f4d278799c27 | 17 |

| 22. | 8J8Nq13d3SEnLFg5.hta | b0139d446e979eeac438789d89035013 | 17 |

| 23. | LARmeOIF7pqvE2Id.hta | 63a90494f3dbde0be1c6e966568e6bb9 | 17 |

| 24. | EPf93mYqDG8pOCfZ.hta | 5a6a4836670229fc3b83fa210c649d1b | 16 |

| 25. | ZDc4hrKMsjl8VvzD.hta | bac966c75a8034f4e4d9c3aef5227913 | 16 |

| 26. | 075f86e2db93138f3f3291bc8f362e5f54dfdeeb98b63026697b266fbebddb00 | 66c7ca7b642a531ea1f9bf611ef8f42b | 3 |

| 27. | bc39998bad128866015b7f0a2e160afba3629b3ef83fe84e664e9e117beeef75 | e4e2aa6df9a5ca1e7942472a13bcd79d | 2 |