Matrix Ransomware

Bedreigingsscorekaart

EnigmaSoft Threat-scorekaart

EnigmaSoft Threat Scorecards zijn beoordelingsrapporten voor verschillende malwarebedreigingen die zijn verzameld en geanalyseerd door ons onderzoeksteam. EnigmaSoft Threat Scorecards evalueren en rangschikken bedreigingen met behulp van verschillende statistieken, waaronder reële en potentiële risicofactoren, trends, frequentie, prevalentie en persistentie. EnigmaSoft Threat Scorecards worden regelmatig bijgewerkt op basis van onze onderzoeksgegevens en statistieken en zijn nuttig voor een breed scala aan computergebruikers, van eindgebruikers die oplossingen zoeken om malware van hun systemen te verwijderen tot beveiligingsexperts die bedreigingen analyseren.

EnigmaSoft Threat Scorecards geven een verscheidenheid aan nuttige informatie weer, waaronder:

Rangschikking: de rangorde van een bepaalde bedreiging in de bedreigingsdatabase van EnigmaSoft.

Ernstniveau: het vastgestelde ernstniveau van een object, numeriek weergegeven, op basis van ons risicomodelleringsproces en onderzoek, zoals uitgelegd in onze dreigingsbeoordelingscriteria .

Geïnfecteerde computers: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers, zoals gerapporteerd door SpyHunter.

Zie ook Criteria voor dreigingsevaluatie .

| Rangschikking: | 16,954 |

| Dreigingsniveau: | 100 % (Hoog) |

| Geïnfecteerde computers: | 2,830 |

| Eerst gezien: | December 2, 2016 |

| Laatst gezien: | September 18, 2023 |

| Beïnvloede besturingssystemen: | Windows |

PC-beveiligingsonderzoekers observeerden de Matrix Ransomware, een encryptie-ransomware-trojan, op 3 april 2018. Slachtoffers kunnen de Matrix Ransomware op hun machines laten bezorgen door het gebruik van spam-e-mailberichten, die beschadigde bestandsbijlagen bevatten, die macroscripts gebruiken om te downloaden en installeer de Matrix Ransomware op de computer van het slachtoffer. De Matrix Ransomware heeft twee versies, beide worden gebruikt om de bestanden van het slachtoffer te versleutelen, en vervolgens moet een losgeld worden betaald door de slachtoffers om een decoderingssleutel te krijgen. Dit gedrag wordt waargenomen bij de meeste Trojaanse paarden voor versleuteling van ransomware. De Matrix Ransomware maakt het gemakkelijk om de bestanden die het versleutelt te herkennen, omdat de Matrix Ransomware de bestandsextensie '.matrix' zal toevoegen aan de bestandsnamen.

Inhoudsopgave

Wat zijn de gevolgen van een Matrix Ransomware-aanval

Trojaanse paarden zoals de Matrix Ransomware gebruiken sterke versleutelingsalgoritmen om de bestanden ontoegankelijk te maken. De Matrix Ransomware richt zich bij zijn aanval op het door de gebruiker gegenereerde bestand, dat bestanden met de volgende extensies kan bevatten:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx,. dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm,. pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

Nadat de Matrix Ransomware klaar is met het versleutelen van de bestanden, zal het Windows-besturingssysteem deze bestanden niet herkennen en zullen ze verschijnen als lege pictogrammen en foutmeldingen weergeven wanneer de pc-gebruiker ze probeert te openen. De Matrix Ransomware zal eisen dat het slachtoffer via e-mail contact opneemt met zijn operators om een aanzienlijk losgeld te betalen in ruil voor de decoderingssleutel. Verschillende varianten van de Matrix Ransomware gebruiken verschillende e-mailadressen, en de volgende e-mailadressen zijn in verband gebracht met de Matrix Ransomware:

files4463@tuta.io

files4463@protonmail.ch

bestanden4463@gmail.com

restorfile@tutanote.com

restorfile@protonmail.com

restorfile@qq.com

De Matrix Ransomware levert zijn losgeldbrief af in de vorm van een HTA-bestand dat het volgende bericht op de geïnfecteerde computer weergeeft:

'WAT IS ER GEBEURD MET JE BESTANDEN?

Uw documenten, databases, back-ups, netwerkmappen en andere belangrijke bestanden worden versleuteld met RSA-2048 en AES-128 cijfers. Meer informatie over de RSA en AES is hier te vinden:

h [tt] p: //en.wikipedia [.] org / wiki / RSA (cryptosysteem)

h [tt] p: //en.wikipedia [.] org / wiki / Advanced Encryption Standard

Het betekent dat je er geen toegang meer toe hebt totdat ze zijn gedecodeerd met je persoonlijke decoderingssleutel! Zonder uw persoonlijke sleutel en speciale software is gegevensherstel onmogelijk! Als u onze instructies opvolgt, garanderen wij dat u al uw bestanden snel en veilig kunt decoderen!

Als u uw bestanden wilt herstellen, schrijf ons dan naar de e-mails: [STRING VAN E-MAILS] Schrijf in de onderwerpregel van uw bericht uw persoonlijke ID: [BEWERKT]

We raden u aan om uw bericht OP ELK VAN ONZE 3 E-MAILS te verzenden, omdat het bericht om verschillende redenen mogelijk niet de beoogde ontvanger bereikt! Schrijf ons in het Engels of gebruik een professionele vertaler! Als u uw bestanden wilt herstellen, moet u betalen voor decodering in Bitcoins. De prijs is afhankelijk van hoe snel u ons schrijft.

Als u de voorkeur geeft aan live berichten, kunt u ons Bitmessages sturen vanuit een webbrowser via de webpagina h [tt] ps: // bitmsg [.] Me. '

Omgaan met de Matrix Ransomware

Helaas, zodra de Matrix Ransomware de bestanden versleutelt, kunnen ze niet langer worden hersteld. Daarom is het noodzakelijk dat computergebruikers stappen ondernemen om ervoor te zorgen dat ze hun gegevens preventief tegen deze bedreigingen hebben beschermd. De beste bescherming tegen bedreigingen zoals de Matrix Ransomware is het maken van back-ups van bestanden, die de slachtoffers de mogelijkheid geven om hun bestanden te herstellen.

Update 14 november 2018 - Matrix-FASTA Ransomware

De Matrix-FASTA Ransomware is een variant in de Matrix-familie, een familie van ransomwarebedreigingen die in april 2018 opdoken en die sinds hun eerste release verschillende varianten hebben gezien. De Matrix-FASTA Ransomware is, net als andere Matrix-varianten, ontworpen om de bestanden van de slachtoffers te versleutelen en vervolgens losgeld van het slachtoffer te eisen. Het is van cruciaal belang dat computergebruikers stappen ondernemen om hun pc's te beschermen tegen de Matrix-FASTA Ransomware en soortgelijke aanvallen.

Hoe de Matrix-FASTA Ransomware Trojan werkt

De Matrix-FASTA Ransomware wordt meestal afgeleverd op de computer van het slachtoffer door het gebruik van spam-e-mailbijlagen. Zodra de Matrix-FASTA Ransomware is geïnstalleerd op de computer van het slachtoffer, zal de Matrix-FASTA Ransomware de door de gebruiker gegenereerde bestanden versleutelen die het op de computer van het slachtoffer vindt, waaronder mogelijk bestanden met de volgende bestandsextensies:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

De Matrix-FASTA Ransomware-aanval zal de beoogde gegevens zodanig beschadigen dat deze niet kunnen worden hersteld zonder de decoderingssleutel, wat betekent dat ze permanent verloren kunnen gaan. De criminelen zullen proberen het slachtoffer te dwingen losgeld te betalen in ruil voor de gegevens die zijn aangetast door de Matrix-FASTA Ransomware-aanval.

Hoe de Matrix-FASTA Ransomware wordt geleverd aan zijn slachtoffers

De Matrix-FASTA Ransomware-variant werd voor het eerst waargenomen op 14 november 2018. Er zijn verschillende varianten in deze ransomwarefamilie die in 2018 zijn uitgebracht. Net als andere Matrix- varianten is de meest voorkomende manier waarop de Matrix-FASTA Ransomware wordt afgeleverd aan de computers van de slachtoffers via spam-e-mailbijlagen, die ingesloten macro-scripts gebruiken om de Matrix-FASTA Ransomware te downloaden en op de computer van het slachtoffer te installeren. De Matrix-FASTA Ransomware losgeldbrief, die betaling van het slachtoffer eist, vraagt het slachtoffer om contact op te nemen met de criminelen via het e-mailadres 'fastbk@qq.com' om de getroffen gegevens te herstellen. De Matrix-FASTA Ransomware markeert de bestanden die door de aanval zijn versleuteld door de bestandsextensie '.FASTA' toe te voegen aan elk bestand dat door de aanval is versleuteld. De Matrix-FASTA Ransomware zal ook de bestanden hernoemen die door de aanval zijn versleuteld door de bestandsnamen te vervangen door het Matrix-FASTA Ransomware e-mailadres en een reeks versleutelde tekens. Een typisch Matrix-FASTA Ransomware-losgeld ligt tussen de 300 en 1.000 USD.

Uw gegevens beschermen tegen bedreigingen zoals de Matrix-FASTA Ransomware

De beste bescherming tegen bedreigingen zoals de Matrix-FASTA Ransomware is om back-ups van bestanden op een veilige locatie te bewaren. Beveiligingsspecialisten adviseren computergebruikers om reservekopieën van hun gegevens op te slaan in de cloud of op een extern geheugenapparaat. Afgezien van het maken van back-ups van bestanden, moeten computergebruikers ook een beveiligingsprogramma gebruiken om de Matrix-FASTA Ransomware-infectie te onderscheppen of deze te verwijderen nadat deze is geïnstalleerd.

Update 22 oktober 2018 - Matrix-GMPF Ransomware

De Matrix-GMPF Ransomware is gecategoriseerd als een licht gewijzigde versie van de Matrix Ransomware die in april 2018 werd uitgebracht. De nieuwe variant werd op 22 oktober 2018 gerapporteerd en toegevoegd aan AV-databases. De cyberdreiging is genoemd naar de bestandsmarkering die aan gecompromitteerde gebruikers wordt getoond - '.GMPF'. Eerdere versies hadden vergelijkbare namen en omvatten de Matrix-THDA Ransomware en de Matrix-ITLOCK Ransomware . De Matrix-GMPF Ransomware is gemaakt om de AES- en RSA-codes te gebruiken en de gegevens op de geïnfecteerde apparaten onleesbaar te maken. Vervolgens krijgen de gebruikers een tekstbestand te zien met de naam '# GMPF-README # .txt' en gevraagd om een e-mail te sturen naar het e-mailaccount 'GetMyPass@qq.com'. De dreiging is geprogrammeerd om de decoderingssleutel via het TOR-netwerk naar de programmeurs te sturen en te voorkomen dat derden een manier vinden om de betrokken gegevens te decoderen. U kunt de versleutelde bestanden herkennen door naar hun namen te kijken. De Matrix-GMPF Ransomware Trojan gebruikt het model - [GetMyPass@qq.com] .. GMPF - om de versleutelde objecten te markeren. 'Hanuman.pptx' kan bijvoorbeeld worden hernoemd naar [GetMyPass@qq.com] .Z2VuZXJp-YwdGV89t.GMPF. ' Zoals hierboven vermeld, wordt het losgeldbericht geleverd als '# GMPF-README # .txt', dat u in Microsoft's Kladblok kunt laden en het volgende kunt lezen:

'WAT IS ER GEBEURD MET JE BESTANDEN?

Uw documenten, databases, back-ups, netwerkmappen en andere belangrijke bestanden worden versleuteld met RSA-2048 en AES-128 cijfers. Meer informatie over de RSA en AES is hier te vinden:

h [tt] p: //en.wikipedia [.] org / wiki / RSA (cryptosysteem)

h [tt] p: //en.wikipedia [.] org / wiki / Advanced Encryption Standard

Het betekent dat je er geen toegang meer toe hebt totdat ze zijn gedecodeerd met je persoonlijke decoderingssleutel! Zonder uw persoonlijke sleutel en speciale software is gegevensherstel onmogelijk! Als u onze instructies opvolgt, garanderen wij dat u al uw bestanden snel en veilig kunt decoderen!

Als u uw bestanden wilt herstellen, schrijf ons dan naar de e-mails: getmypass@qq.com '

De auteurs van de bedreiging wisselen vaak van e-mailaccount om hun activiteiten draaiende te houden en om te voorkomen dat er alarm wordt geslagen bij e-mailserviceproviders. Het wordt aanbevolen om back-ups van gegevens op te starten om te herstellen van mogelijke aanvallen. Detectie namen voor de Matrix-GMPF Ransomware zijn onder meer:

Generiek. Losgeld.Matrix.B38FC644

Ransom.Agent! 8.6B7 (CLOUD)

Losgeld. Matrix.S3765495

Ransom_MATRIX.THAOOBAH

Troj / Matrix-K

W32 / Agent! Tr

W32 / Generic.AC.41B59B! Tr

malware (ai-score = 100)

Update 20 december 2018 - Matrix-PRCP Ransomware

Beveiligingsonderzoekers hebben de afgelopen dagen voor Kerstmis 2018 een nieuwe variant van de Matrix Ransomware ontdekt, Matrix-PRCP Ransomware. De nieuwe uitloper van Matrix past de .PRCP-extensie toe op de gecodeerde bestanden.

Het losgeldbriefje is opgenomen in een bestand met de naam "# README_PRCP # .rtf." Het e-mailadres dat wordt gebruikt door de auteurs van de nieuwe variant die slachtoffers kunnen gebruiken om contact met hen op te nemen, is radrigoman @ protonmail [.] Com. Het lijkt erop dat deze e-mail ook wordt gebruikt voor de manier waarop de ransomware bestanden versleutelt. De Matrix-PRCP Ransomware hernoemt alle bestanden die het heeft versleuteld door het volgende patroon te gebruiken '[radrigoman@protonmail.com]. [Willekeurige tekenreeks] - [willekeurige tekenreeks] .PRCP.

Update 14 januari 2019 - Matrix-GRHAN Ransomware

De Matrix-GRHAN Ransomware is een kleine update van de Matrix-lijn van versleutelingstrojans die begon te verschijnen in april 2018. De Matrix-GRHAN Ransomware verschilt heel licht in vergelijking met eerdere iteraties, en het enige opmerkelijke verschil is dat het een nieuw hernoemingspatroon gebruikt. De dreiging past een aangepast AES-256-cijfer toe op afbeeldingen, audio, video, tekst en databases. De bestanden die worden verwerkt door de Matrix-GRHAN Ransomware worden weergegeven door generieke witte pictogrammen en functienamen volgens het model '[greenelephan@qq.com] .. GRHAN.' 'Jotunheim.docx' kan bijvoorbeeld worden hernoemd naar '[greenelephan@qq.com] .VC6NJ9-XWI88P.GRHAN' en de gebruikers kunnen niet herstellen van de aanval met behulp van de Shadow Volume-snapshots. Van de dreiging is bekend dat deze de Shadow Volume Service gebruikt en de systeemherstelpunten verwijdert, evenals recentelijk gemaakte Shadow Volume-snapshots. De Matrix-GRHAN Ransomware zou '! README_GRHAN! .Rtf' naar de geïnfecteerde systemen droppen en het volgende bericht geven:

'WAT IS ER GEBEURD MET JE BESTANDEN?

Uw documenten, databases, back-ups, netwerkmappen en andere belangrijke bestanden worden versleuteld met RSA-2048 en AES-128 cijfers. Meer informatie over de RSA en AES is hier te vinden:

h [tt] p: //en.wikipedia [.] org / wiki / RSA (cryptosysteem)

h [tt] p: //en.wikipedia [.] org / wiki / Advanced Encryption Standard

Het betekent dat je er geen toegang meer toe hebt totdat ze zijn gedecodeerd met je persoonlijke decoderingssleutel! Zonder uw persoonlijke sleutel en speciale software is gegevensherstel onmogelijk! Als u onze instructies opvolgt, garanderen wij dat u al uw bestanden snel en veilig kunt decoderen!

Als u uw bestanden wilt herstellen, schrijf ons dan naar de e-mails: greenelephan@qq.com '

De Matrix-GRHAN Ransomware Trojan kan het werk van databasemanagers en sommige back-upbeheerders verstoren. De cyberdreiging is ontworpen om te infiltreren en te draaien op bedrijfsnetwerken, serverfarms en kleine bedrijfsnetwerken. Het wordt aanbevolen ervoor te zorgen dat er geen open poorten en services zijn die via onveilige verbindingen met internet zijn verbonden. Het wordt niet aanbevolen om contact op te nemen met de ransomware-operators via 'greenelephan@qq.com' en andere kanalen die mogelijk verband houden met de Matrix-GRHAN Ransomware. U moet schone back-ups gebruiken en volledige systeemscans uitvoeren als u geïnfecteerd bent met de Matrix-GRHAN Ransomware. Het verwijderen van deze dreiging moet worden vergemakkelijkt door gecertificeerde experts en vertrouwde beveiligingsproducten.

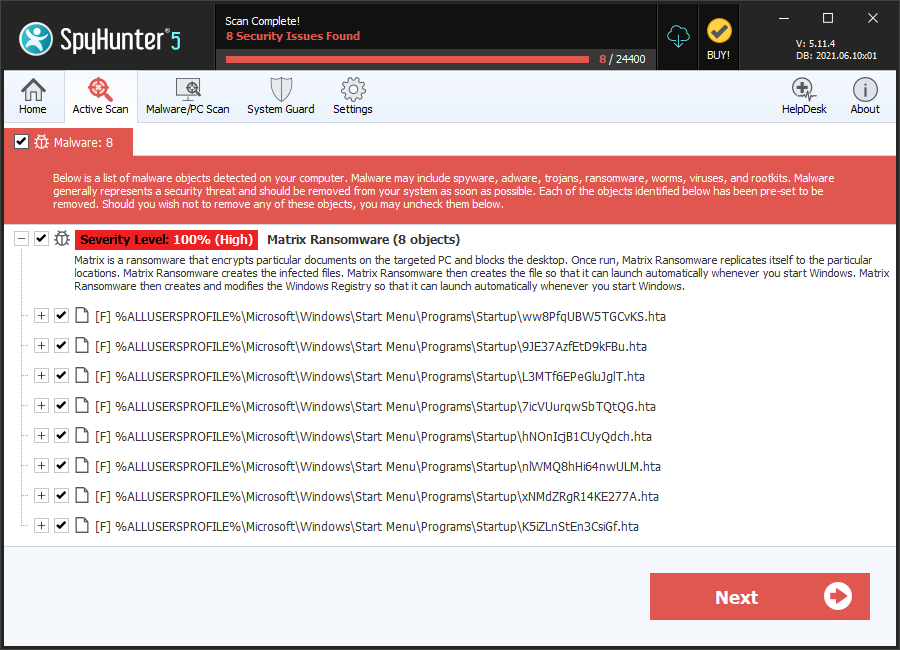

SpyHunter detecteert en verwijdert Matrix Ransomware

Bestandssysteemdetails

| # | Bestandsnaam | MD5 |

Detecties

Detecties: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers zoals gerapporteerd door SpyHunter.

|

|---|---|---|---|

| 1. | ww8PfqUBW5TGCvKS.hta | 357ebe43792548be1256e67a8813ff36 | 70 |

| 2. | 9JE37AzfEtD9kFBu.hta | b0bd20328f7f8821206c874dde831b79 | 54 |

| 3. | L3MTf6EPeGluJglT.hta | b0f28cf9f05c5e25c20f04013fb6a696 | 46 |

| 4. | 7icVUurqwSbTQtQG.hta | c01b3084158ead651be3d6b006c31ddb | 43 |

| 5. | hNOnIcjB1CUyQdch.hta | b9649f26c37cb853b6d299a28db545bb | 34 |

| 6. | nlWMQ8hHi64nwULM.hta | 31cbcf227f72ed21e6c4464f507de6df | 34 |

| 7. | xNMdZRgR14KE277A.hta | a927a6983d9836760c9d0d185152f480 | 28 |

| 8. | K5iZLnStEn3CsiGf.hta | dbfa225d7f12f37f0174d8932e1caba2 | 27 |

| 9. | N9j8i4izeKqJNWw0.hta | e7d1927faef12edf45a3638cf3f8b8b2 | 26 |

| 10. | Bwbs92eNScj8boVR.hta | c71f3eefb61b981954235bf0076d3f0b | 25 |

| 11. | MwcHhEltJeCQfIX3.hta | e84253cda0b507e1349de162a14e3f5e | 25 |

| 12. | BjtY2tiEvEPe3Ry2.hta | 1cf10df2bb9a5b11801fc4274a76a08a | 25 |

| 13. | MLJbvD3qyJb4zIH0.hta | e43fa0ca398b13ac402214e07b4c48e7 | 25 |

| 14. | CHnXlFujjUUky3bQ.hta | 65e45e01bb979e4a7d66fa6b4a43b182 | 20 |

| 15. | EiQFMggycluaM2KN.hta | 88cf3be3d48adc65412d9ccc8675c723 | 20 |

| 16. | xicv4xv3q21J45Wa.hta | c38d23e5779785cc13b1b92b1e4ab7c7 | 19 |

| 17. | bySuMRhTosRxNSVK.hta | 8c5b40e05cefde9fc15ff3e37f02c7b7 | 18 |

| 18. | 6GwJaYZhHMU12p5k.hta | f5ce39d833f444821c983e4729388c55 | 18 |

| 19. | uuHw7WEyukJ53uIF.hta | 9a3a780e1509f2f7ebd69bd4b5fd9e96 | 18 |

| 20. | xz8GmuIomid3j8xA.hta | 8a7aee85ee76f85128b6cec0b0a39658 | 17 |

| 21. | ebIxNHzdfyPxdNEi.hta | 2ba8f7c88debee948b54f4d278799c27 | 17 |

| 22. | 8J8Nq13d3SEnLFg5.hta | b0139d446e979eeac438789d89035013 | 17 |

| 23. | LARmeOIF7pqvE2Id.hta | 63a90494f3dbde0be1c6e966568e6bb9 | 17 |

| 24. | EPf93mYqDG8pOCfZ.hta | 5a6a4836670229fc3b83fa210c649d1b | 16 |

| 25. | ZDc4hrKMsjl8VvzD.hta | bac966c75a8034f4e4d9c3aef5227913 | 16 |

| 26. | 075f86e2db93138f3f3291bc8f362e5f54dfdeeb98b63026697b266fbebddb00 | 66c7ca7b642a531ea1f9bf611ef8f42b | 3 |

| 27. | bc39998bad128866015b7f0a2e160afba3629b3ef83fe84e664e9e117beeef75 | e4e2aa6df9a5ca1e7942472a13bcd79d | 2 |