मैट्रिक्स रैंसमवेयर

खतरा स्कोरकार्ड

एनिग्मा सॉफ्ट थ्रेट स्कोरकार्ड

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न मैलवेयर खतरों के लिए मूल्यांकन रिपोर्ट हैं जिन्हें हमारी शोध टीम द्वारा एकत्र और विश्लेषण किया गया है। EnigmaSoft थ्रेट स्कोरकार्ड वास्तविक दुनिया और संभावित जोखिम कारकों, प्रवृत्तियों, आवृत्ति, व्यापकता और दृढ़ता सहित कई मैट्रिक्स का उपयोग करके खतरों का मूल्यांकन और रैंक करता है। EnigmaSoft थ्रेट स्कोरकार्ड हमारे शोध डेटा और मेट्रिक्स के आधार पर नियमित रूप से अपडेट किए जाते हैं और कंप्यूटर उपयोगकर्ताओं की एक विस्तृत श्रृंखला के लिए उपयोगी होते हैं, अंतिम उपयोगकर्ताओं से लेकर सुरक्षा विशेषज्ञों तक खतरों का विश्लेषण करने के लिए अपने सिस्टम से मैलवेयर हटाने के लिए समाधान खोजते हैं।

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न प्रकार की उपयोगी जानकारी प्रदर्शित करते हैं, जिनमें शामिल हैं:

रैंकिंग: EnigmaSoft के थ्रेट डेटाबेस में किसी विशेष खतरे की रैंकिंग।

गंभीरता स्तर: हमारी जोखिम मॉडलिंग प्रक्रिया और अनुसंधान के आधार पर, जैसा कि हमारे खतरा आकलन मानदंड में बताया गया है, किसी वस्तु का निर्धारित गंभीरता स्तर, संख्यात्मक रूप से दर्शाया गया है।

संक्रमित कंप्यूटर: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

खतरा आकलन मानदंड भी देखें।

| रैंकिंग: | 16,954 |

| ख़तरा स्तर: | 100 % (उच्च) |

| संक्रमित कंप्यूटर: | 2,830 |

| पहले देखा: | December 2, 2016 |

| अंतिम बार देखा गया: | September 18, 2023 |

| ओएस (एस) प्रभावित: | Windows |

पीसी सुरक्षा शोधकर्ताओं ने 3 अप्रैल, 2018 को मैट्रिक्स रैनसमवेयर, एक एन्क्रिप्शन रैंसमवेयर ट्रोजन का अवलोकन किया। पीड़ितों के पास स्पैम ईमेल संदेशों के उपयोग के माध्यम से मैट्रिक्स रैनसमवेयर को उनकी मशीनों तक पहुंचाया जा सकता है, जिसमें दूषित फ़ाइल अटैचमेंट होंगे, जो डाउनलोड करने के लिए मैक्रो स्क्रिप्ट का उपयोग करते हैं। और पीड़ित के कंप्यूटर पर मैट्रिक्स रैनसमवेयर इंस्टॉल करें। मैट्रिक्स रैनसमवेयर के दो संस्करण हैं, दोनों का उपयोग पीड़ित की फाइलों को एन्क्रिप्ट करने के लिए किया जाता है, और फिर पीड़ितों द्वारा डिक्रिप्शन कुंजी देने के लिए फिरौती का भुगतान किया जाना चाहिए। यह व्यवहार अधिकांश एन्क्रिप्शन रैंसमवेयर ट्रोजन में देखा जाता है। मैट्रिक्स रैनसमवेयर उन फ़ाइलों को पहचानना आसान बनाता है जो इसे एन्क्रिप्ट करती हैं क्योंकि मैट्रिक्स रैनसमवेयर फाइल एक्सटेंशन '.matrix' को फाइलों के नामों में जोड़ देगा।

विषयसूची

मैट्रिक्स रैनसमवेयर अटैक के परिणाम क्या हैं?

मैट्रिक्स रैनसमवेयर जैसे ट्रोजन फाइलों को दुर्गम बनाने के लिए मजबूत एन्क्रिप्शन एल्गोरिदम का उपयोग करते हैं। मैट्रिक्स रैनसमवेयर अपने हमले में उपयोगकर्ता-जनित फ़ाइल को लक्षित करेगा, जिसमें निम्नलिखित एक्सटेंशन वाली फ़ाइलें शामिल हो सकती हैं:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, . dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, . pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip।

जब मैट्रिक्स रैनसमवेयर ने फाइलों को एन्क्रिप्ट करना समाप्त कर दिया है, तो विंडोज ऑपरेटिंग सिस्टम इन फाइलों को नहीं पहचान पाएगा, और जब पीसी उपयोगकर्ता उन्हें खोलने का प्रयास करेगा तो वे रिक्त आइकन के रूप में दिखाई देंगे और त्रुटि संदेश प्रदर्शित करेंगे। मैट्रिक्स रैनसमवेयर डिक्रिप्शन कुंजी के बदले में पर्याप्त फिरौती देने के लिए पीड़ित को ईमेल के माध्यम से अपने ऑपरेटरों से संपर्क करने की मांग करेगा। मैट्रिक्स रैनसमवेयर के विभिन्न प्रकार विभिन्न संपर्क ईमेल का उपयोग करते हैं, और निम्नलिखित ईमेल पते मैट्रिक्स रैनसमवेयर से जुड़े हुए हैं:

files4463@tuta.io

files4463@protonmail.ch

files4463@gmail.com

Restorfile@tutanote.com

Restorfile@protonmail.com

रिस्टोरफाइल@qq.com

मैट्रिक्स रैनसमवेयर एचटीए फाइल के रूप में अपना फिरौती नोट देता है जो संक्रमित कंप्यूटर पर निम्न संदेश प्रदर्शित करता है:

'आपकी फाइलों का क्या हुआ?

आपके दस्तावेज़, डेटाबेस, बैकअप, नेटवर्क फ़ोल्डर और अन्य महत्वपूर्ण फ़ाइलें RSA-2048 और AES-128 सिफर के साथ एन्क्रिप्ट की गई हैं। आरएसए और एईएस के बारे में अधिक जानकारी यहां मिल सकती है:

h[tt]p://en.wikipedia[.]org/wiki/RSA (क्रिप्टोसिस्टम)

h[tt]p://en.wikipedia[.]org/wiki/Advanced Encryption Standard

इसका मतलब है कि जब तक वे आपकी व्यक्तिगत डिक्रिप्शन कुंजी के साथ डिक्रिप्ट नहीं हो जाते, तब तक आप उन तक नहीं पहुंच पाएंगे! आपकी व्यक्तिगत कुंजी और विशेष सॉफ़्टवेयर के बिना डेटा पुनर्प्राप्ति असंभव है! यदि आप हमारे निर्देशों का पालन करेंगे, तो हम गारंटी देते हैं कि आप अपनी सभी फाइलों को जल्दी और सुरक्षित रूप से डिक्रिप्ट कर सकते हैं!

यदि आप अपनी फ़ाइलों को पुनर्स्थापित करना चाहते हैं, तो कृपया हमें ई-मेल पर लिखें: [ईमेलों का STRING] अपने संदेश की विषय पंक्ति में अपनी व्यक्तिगत आईडी लिखें: [संपादित]

हम अनुशंसा करते हैं कि आप हमारे 3 ईमेल में से प्रत्येक पर अपना संदेश भेजें, इस तथ्य के कारण कि संदेश विभिन्न कारणों से उनके इच्छित प्राप्तकर्ता तक नहीं पहुंच सकता है! कृपया, हमें अंग्रेजी में लिखें या पेशेवर अनुवादक का उपयोग करें! यदि आप अपनी फ़ाइलों को पुनर्स्थापित करना चाहते हैं, तो आपको बिटकॉइन में डिक्रिप्शन के लिए भुगतान करना होगा। कीमत इस बात पर निर्भर करती है कि आप हमें कितनी तेजी से लिखते हैं।

यदि आप लाइव मैसेजिंग पसंद करते हैं तो आप वेब ब्राउजर से वेबपेज h[tt]ps://bitmsg[.]me के जरिए हमें बिटमैसेज भेज सकते हैं।

मैट्रिक्स रैनसमवेयर से निपटना

दुर्भाग्य से, एक बार जब मैट्रिक्स रैनसमवेयर फाइलों को एन्क्रिप्ट कर देता है, तो वे अब पुनर्प्राप्त करने योग्य नहीं होंगे। इस वजह से, यह आवश्यक है कि कंप्यूटर उपयोगकर्ता यह सुनिश्चित करने के लिए कदम उठाएं कि उन्होंने अपने डेटा को इन खतरों से पहले से सुरक्षित रखा है। मैट्रिक्स रैनसमवेयर जैसे खतरों के खिलाफ सबसे अच्छी सुरक्षा फ़ाइल बैकअप है, जो पीड़ितों को अपनी फ़ाइलों को पुनर्प्राप्त करने का अवसर देगा।

14 नवंबर, 2018 को अपडेट करें — मैट्रिक्स-फास्टा रैनसमवेयर

मैट्रिक्स-फास्टा रैनसमवेयर मैट्रिक्स परिवार का एक प्रकार है, जो रैंसमवेयर खतरों का एक परिवार है जो अप्रैल 2018 में सामने आया था और अपनी प्रारंभिक रिलीज के बाद से विभिन्न रूपों को देखा है। मैट्रिक्स-फास्टा रैनसमवेयर, अन्य मैट्रिक्स वेरिएंट की तरह, पीड़ितों की फाइलों को एन्क्रिप्ट करने के लिए डिज़ाइन किया गया है और फिर पीड़ित से फिरौती के भुगतान की मांग करता है। यह महत्वपूर्ण है कि कंप्यूटर उपयोगकर्ता अपने पीसी को मैट्रिक्स-फास्टा रैनसमवेयर और इसी तरह के हमलों से बचाने के लिए कदम उठाएं।

मैट्रिक्स-फास्टा रैनसमवेयर ट्रोजन कैसे काम करता है

मैट्रिक्स-फास्टा रैनसमवेयर आमतौर पर स्पैम ईमेल अटैचमेंट के उपयोग के माध्यम से पीड़ित के कंप्यूटर तक पहुंचाया जाता है। एक बार जब मैट्रिक्स-फास्टा रैनसमवेयर पीड़ित के कंप्यूटर पर स्थापित हो जाता है, तो मैट्रिक्स-फास्टा रैनसमवेयर पीड़ित के कंप्यूटर पर मिलने वाली उपयोगकर्ता-जनित फाइलों को एन्क्रिप्ट कर देगा, जिसमें निम्नलिखित फाइल एक्सटेंशन वाली फाइलें शामिल हो सकती हैं:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, . prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, . pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, . qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, . सीडीआर, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, , .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, . clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar।

मैट्रिक्स-फास्टा रैंसमवेयर हमला लक्षित डेटा को इस तरह से नुकसान पहुंचाएगा कि यह डिक्रिप्शन कुंजी के बिना पुनर्प्राप्त करने योग्य नहीं होगा, जिसका अर्थ है कि यह स्थायी रूप से खो सकता है। अपराधी मैट्रिक्स-फास्टा रैनसमवेयर हमले से छेड़छाड़ किए गए डेटा के बदले पीड़ित को फिरौती देने के लिए मजबूर करने का प्रयास करेंगे।

मैट्रिक्स-फास्टा रैनसमवेयर को इसके पीड़ितों तक कैसे पहुंचाया जाता है

मैट्रिक्स-फास्टा रैनसमवेयर संस्करण पहली बार 14 नवंबर, 2018 को देखा गया था। इस रैंसमवेयर परिवार में कई प्रकार हैं जो 2018 में जारी किए गए हैं। अन्य मैट्रिक्स वेरिएंट की तरह, सबसे आम तरीका है जिसमें मैट्रिक्स-फास्टा रैनसमवेयर वितरित किया जाता है। स्पैम ईमेल अटैचमेंट के माध्यम से पीड़ितों के कंप्यूटर, जो पीड़ित के कंप्यूटर पर मैट्रिक्स-फास्टा रैनसमवेयर को डाउनलोड और इंस्टॉल करने के लिए एम्बेडेड मैक्रो स्क्रिप्ट का उपयोग करते हैं। मैट्रिक्स-फास्टा रैनसमवेयर फिरौती नोट, जो पीड़ित से भुगतान की मांग करता है, पीड़ित को प्रभावित डेटा को पुनर्स्थापित करने के लिए ईमेल पते 'fastbk@qq.com' के माध्यम से अपराधियों से संपर्क करने के लिए कहता है। मैट्रिक्स-फास्टा रैनसमवेयर हमले द्वारा एन्क्रिप्ट की गई प्रत्येक फ़ाइल में फ़ाइल एक्सटेंशन '.FASTA' जोड़कर हमले द्वारा एन्क्रिप्ट की गई फ़ाइलों को चिह्नित करता है। मैट्रिक्स-फास्टा रैनसमवेयर भी फाइलों के नामों को मैट्रिक्स-फास्टा रैनसमवेयर ईमेल संपर्क पते और एन्क्रिप्टेड वर्णों की एक स्ट्रिंग के साथ बदलकर हमले द्वारा एन्क्रिप्ट की गई फ़ाइलों का नाम बदल देगा। एक विशिष्ट मैट्रिक्स-फास्टा रैनसमवेयर फिरौती 300 से 1,000 अमरीकी डालर की सीमा में है।

मैट्रिक्स-फास्टा रैनसमवेयर जैसे खतरों से अपने डेटा की सुरक्षा करना

मैट्रिक्स-फास्टा रैनसमवेयर जैसे खतरों के खिलाफ सबसे अच्छी सुरक्षा फ़ाइल बैकअप को सुरक्षित स्थान पर संग्रहीत करना है। सुरक्षा विशेषज्ञ कंप्यूटर उपयोगकर्ताओं को सलाह देते हैं कि वे अपने डेटा की बैकअप प्रतियां क्लाउड या बाहरी मेमोरी डिवाइस पर संग्रहीत करें। फ़ाइल बैकअप के अलावा, कंप्यूटर उपयोगकर्ताओं को मैट्रिक्स-फास्टा रैनसमवेयर संक्रमण को रोकने के लिए एक सुरक्षा प्रोग्राम का उपयोग करना चाहिए या इसे स्थापित होने के बाद इसे हटा देना चाहिए।

अपडेट 22 अक्टूबर, 2018 — मैट्रिक्स-जीएमपीएफ रैनसमवेयर

मैट्रिक्स-जीएमपीएफ रैनसमवेयर को मैट्रिक्स रैनसमवेयर के थोड़े संशोधित संस्करण के रूप में वर्गीकृत किया गया है जिसे 2018 के अप्रैल में जारी किया गया था। नया संस्करण 22 अक्टूबर, 2018 को रिपोर्ट किया गया और एवी डेटाबेस में जोड़ा गया। साइबर-खतरे का नाम समझौता किए गए उपयोगकर्ताओं को दिखाए गए फ़ाइल मार्कर के नाम पर रखा गया है - '.GMPF'। पुराने संस्करण इसी तरह के नाम विशेष रुप से और शामिल मैट्रिक्स-THDA Ransomware और मैट्रिक्स-ITLOCK Ransomware । मैट्रिक्स-जीएमपीएफ रैनसमवेयर को एईएस और आरएसए सिफर का उपयोग करने और संक्रमित उपकरणों पर डेटा को अपठनीय बनाने के लिए तैयार किया गया है। फिर, उपयोगकर्ताओं को '#GMPF-README#.txt' नामक एक टेक्स्ट फ़ाइल दिखाई जाती है और 'GetMyPass@qq.com' ईमेल खाते पर एक ईमेल भेजने के लिए कहा जाता है। टीओआर नेटवर्क के माध्यम से प्रोग्रामर को डिक्रिप्शन कुंजी भेजने और तीसरे पक्ष को प्रभावित डेटा को डिक्रिप्ट करने के तरीके को उजागर करने से रोकने के लिए खतरे को प्रोग्राम किया गया है। आप एन्क्रिप्टेड फाइलों को उनके नाम देखकर पहचान सकते हैं। मैट्रिक्स-जीएमपीएफ रैनसमवेयर ट्रोजन एन्क्रिप्टेड वस्तुओं को चिह्नित करने के लिए मॉडल - [GetMyPass@qq.com]..GMPF - का उपयोग करता है। उदाहरण के लिए, 'हनुमान.पीपीटीएक्स' का नाम बदलकर [GetMyPass@qq.com].Z2VuZXJp-YwdGV89t.GMPF रखा जा सकता है। जैसा कि ऊपर उल्लेख किया गया है, फिरौती संदेश '#GMPF-README#.txt' के रूप में प्रदान किया जाता है, जिसे आप Microsoft के नोटपैड में लोड कर सकते हैं और निम्नलिखित पढ़ सकते हैं:

'आपकी फाइलों का क्या हुआ?

आपके दस्तावेज़, डेटाबेस, बैकअप, नेटवर्क फ़ोल्डर और अन्य महत्वपूर्ण फ़ाइलें RSA-2048 और AES-128 सिफर के साथ एन्क्रिप्ट की गई हैं। आरएसए और एईएस के बारे में अधिक जानकारी यहां मिल सकती है:

h[tt]p://en.wikipedia[.]org/wiki/RSA (क्रिप्टोसिस्टम)

h[tt]p://en.wikipedia[.]org/wiki/Advanced Encryption Standard

इसका मतलब है कि जब तक वे आपकी व्यक्तिगत डिक्रिप्शन कुंजी के साथ डिक्रिप्ट नहीं हो जाते, तब तक आप उन तक नहीं पहुंच पाएंगे! आपकी व्यक्तिगत कुंजी और विशेष सॉफ़्टवेयर के बिना डेटा पुनर्प्राप्ति असंभव है! यदि आप हमारे निर्देशों का पालन करेंगे, तो हम गारंटी देते हैं कि आप अपनी सभी फाइलों को जल्दी और सुरक्षित रूप से डिक्रिप्ट कर सकते हैं!

यदि आप अपनी फ़ाइलें पुनर्स्थापित करना चाहते हैं, तो कृपया हमें ई-मेल पर लिखें: getmypass@qq.com'

धमकी देने वाले लेखक अपने संचालन को चालू रखने और ईमेल सेवा प्रदाताओं के साथ अलार्म उठाने से बचने के लिए अक्सर ईमेल खातों को स्विच करते हैं। संभावित हमलों से उबरने के लिए डेटा बैकअप को बूट करने की सलाह दी जाती है। मैट्रिक्स-जीएमपीएफ रैनसमवेयर के डिटेक्शन नामों में शामिल हैं:

Generic.Ransom.Matrix.B38FC644

फिरौती.एजेंट!8.6B7 (बादल)

फिरौती.मैट्रिक्स.एस३७६५४९५

Ransom_MATRIX.THAOOBAH

ट्रोज/मैट्रिक्स-के

W32/एजेंट!tr

W32/Generic.AC.41B59B!tr

मैलवेयर (एआई स्कोर=100)

अपडेट 20 दिसंबर, 2018 — मैट्रिक्स-पीआरसीपी रैनसमवेयर

सुरक्षा शोधकर्ताओं ने क्रिसमस 2018 से पहले पिछले कुछ दिनों में मैट्रिक्स रैनसमवेयर के एक नए संस्करण को मैट्रिक्स-पीआरसीपी रैनसमवेयर कहा है। मैट्रिक्स की नई शाखा एन्क्रिप्टेड फाइलों पर .PRCP एक्सटेंशन लागू करती है।

फिरौती का नोट "#README_PRCP#.rtf" नाम की फ़ाइल में है। नए संस्करण के लेखकों द्वारा उपयोग किया गया ईमेल जिसका उपयोग पीड़ित उनसे संपर्क करने के लिए कर सकते हैं, वह है radrigoman@protonmail[.]com। ऐसा प्रतीत होता है कि इस ईमेल का उपयोग रैंसमवेयर फाइलों को खंगालने के तरीके में भी किया जाता है। मैट्रिक्स-पीआरसीपी रैनसमवेयर उन सभी फाइलों का नाम बदल देता है जिन्हें उसने निम्नलिखित पैटर्न '[radrigoman@protonmail.com].[random character string]-[random character string].PRCP का उपयोग करके एन्क्रिप्ट किया है।

14 जनवरी 2019 को अपडेट करें — मैट्रिक्स-जीआरएचएएन रैनसमवेयर

मैट्रिक्स-ग्रान रैनसमवेयर एन्क्रिप्शन ट्रोजन की मैट्रिक्स लाइन का एक मामूली अपडेट है जो अप्रैल 2018 में प्रदर्शित होना शुरू हुआ। मैट्रिक्स-जीआरएचएएन रैनसमवेयर पहले के पुनरावृत्तियों की तुलना में बहुत थोड़ा अलग है, और एकमात्र उल्लेखनीय अंतर यह है कि यह एक नया नाम बदलने का उपयोग करता है। यह खतरा छवियों, ऑडियो, वीडियो, टेक्स्ट और डेटाबेस के लिए संशोधित AES-256 सिफर लागू करता है। मैट्रिक्स-जीआरएचएएन रैनसमवेयर द्वारा संसाधित की जाने वाली फाइलों को सामान्य सफेद चिह्नों द्वारा दर्शाया जाता है और मॉडल '[ग्रीनलेफन@qq.com]..GRHAN' के बाद फीचर नाम होते हैं। उदाहरण के लिए, 'Jotunheim.docx' का नाम बदलकर '[greenelephan@qq.com].VC6NJ9-XWI88P.GRHAN' किया जा सकता है और उपयोगकर्ता शैडो वॉल्यूम स्नैपशॉट का उपयोग करके हमले से उबरने में असमर्थ हैं। हाथ में खतरा शैडो वॉल्यूम सेवा का उपयोग करने और सिस्टम पुनर्स्थापना बिंदुओं को हटाने के साथ-साथ हाल ही में बनाए गए शैडो वॉल्यूम स्नैपशॉट के लिए जाना जाता है। मैट्रिक्स-जीआरएचएएन रैनसमवेयर के संक्रमित सिस्टम में '!README_GRHAN!.rtf' छोड़ने और निम्नलिखित संदेश देने की सूचना है:

'आपकी फाइलों का क्या हुआ?

आपके दस्तावेज़, डेटाबेस, बैकअप, नेटवर्क फ़ोल्डर और अन्य महत्वपूर्ण फ़ाइलें RSA-2048 और AES-128 सिफर के साथ एन्क्रिप्ट की गई हैं। आरएसए और एईएस के बारे में अधिक जानकारी यहां मिल सकती है:

h[tt]p://en.wikipedia[.]org/wiki/RSA (क्रिप्टोसिस्टम)

h[tt]p://en.wikipedia[.]org/wiki/Advanced Encryption Standard

इसका मतलब है कि जब तक वे आपकी व्यक्तिगत डिक्रिप्शन कुंजी के साथ डिक्रिप्ट नहीं हो जाते, तब तक आप उन तक नहीं पहुंच पाएंगे! आपकी व्यक्तिगत कुंजी और विशेष सॉफ़्टवेयर के बिना डेटा पुनर्प्राप्ति असंभव है! यदि आप हमारे निर्देशों का पालन करेंगे, तो हम गारंटी देते हैं कि आप अपनी सभी फाइलों को जल्दी और सुरक्षित रूप से डिक्रिप्ट कर सकते हैं!

यदि आप अपनी फ़ाइलें पुनर्स्थापित करना चाहते हैं, तो कृपया हमें ई-मेल पर लिखें: greenelephan@qq.com'

मैट्रिक्स-ग्रान रैनसमवेयर ट्रोजन डेटाबेस प्रबंधकों और कुछ बैकअप प्रबंधकों के काम में हस्तक्षेप कर सकता है। साइबर-खतरे को कंपनी नेटवर्क, सर्वर फ़ार्म और छोटे व्यवसाय नेटवर्क पर घुसपैठ करने और चलाने के लिए डिज़ाइन किया गया है। यह सुनिश्चित करने की अनुशंसा की जाती है कि असुरक्षित कनेक्शन पर इंटरनेट से जुड़े कोई खुले बंदरगाह और सेवाएं नहीं हैं। रैंसमवेयर ऑपरेटरों से 'greenelephan@qq.com' और अन्य चैनलों के माध्यम से संपर्क करने की अनुशंसा नहीं की जाती है जो मैट्रिक्स-जीआरएचएएन रैनसमवेयर से जुड़े हो सकते हैं। यदि आप Matrix-GRHAN Ransomware से संक्रमित हैं तो आपको क्लीन बैकअप का उपयोग करना चाहिए और संपूर्ण सिस्टम स्कैन चलाना चाहिए। प्रमाणित विशेषज्ञों और विश्वसनीय सुरक्षा उत्पादों द्वारा इस खतरे को दूर करने में मदद की जानी चाहिए।

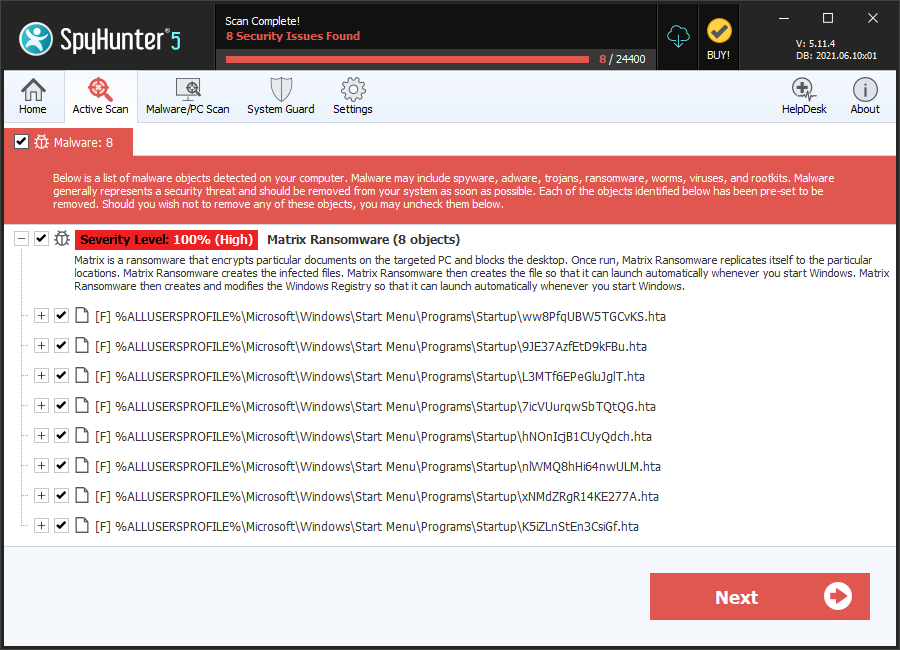

SpyHunter मैट्रिक्स रैंसमवेयर . का पता लगाता है और हटाता है

फ़ाइल सिस्टम विवरण

| # | फ़ाइल का नाम | MD5 |

जांच

जांच: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

|

|---|---|---|---|

| 1. | ww8PfqUBW5TGCvKS.hta | 357ebe43792548be1256e67a8813ff36 | 70 |

| 2. | 9JE37AzfEtD9kFBu.hta | b0bd20328f7f8821206c874dde831b79 | 54 |

| 3. | L3MTf6EPeGluJglT.hta | b0f28cf9f05c5e25c20f04013fb6a696 | 46 |

| 4. | 7icVUurqwSbTQtQG.hta | c01b3084158ead651be3d6b006c31ddb | 43 |

| 5. | hNOnIcjB1CUyQdch.hta | b9649f26c37cb853b6d299a28db545bb | 34 |

| 6. | nlWMQ8hHi64nwULM.hta | 31cbcf227f72ed21e6c4464f507de6df | 34 |

| 7. | xNMdZRgR14KE277A.hta | a927a6983d9836760c9d0d185152f480 | 28 |

| 8. | K5iZLnStEn3CsiGf.hta | dbfa225d7f12f37f0174d8932e1caba2 | 27 |

| 9. | N9j8i4izeKqJNWw0.hta | e7d1927faef12edf45a3638cf3f8b8b2 | 26 |

| 10. | Bwbs92eNScj8boVR.hta | c71f3eefb61b981954235bf0076d3f0b | 25 |

| 11. | MwcHhEltJeCQfIX3.hta | e84253cda0b507e1349de162a14e3f5e | 25 |

| 12. | BjtY2tiEvEPe3Ry2.hta | 1cf10df2bb9a5b11801fc4274a76a08a | 25 |

| 13. | MLJbvD3qyJb4zIH0.hta | e43fa0ca398b13ac402214e07b4c48e7 | 25 |

| 14. | CHnXlFujjUUky3bQ.hta | 65e45e01bb979e4a7d66fa6b4a43b182 | 20 |

| 15. | EiQFMggycluaM2KN.hta | 88cf3be3d48adc65412d9ccc8675c723 | 20 |

| 16. | xicv4xv3q21J45Wa.hta | c38d23e5779785cc13b1b92b1e4ab7c7 | 19 |

| 17. | bySuMRhTosRxNSVK.hta | 8c5b40e05cefde9fc15ff3e37f02c7b7 | 18 |

| 18. | 6GwJaYZhHMU12p5k.hta | f5ce39d833f444821c983e4729388c55 | 18 |

| 19. | uuHw7WEyukJ53uIF.hta | 9a3a780e1509f2f7ebd69bd4b5fd9e96 | 18 |

| 20. | xz8GmuIomid3j8xA.hta | 8a7aee85ee76f85128b6cec0b0a39658 | 17 |

| 21. | ebIxNHzdfyPxdNEi.hta | 2ba8f7c88debee948b54f4d278799c27 | 17 |

| 22. | 8J8Nq13d3SEnLFg5.hta | b0139d446e979eeac438789d89035013 | 17 |

| 23. | LARmeOIF7pqvE2Id.hta | 63a90494f3dbde0be1c6e966568e6bb9 | 17 |

| 24. | EPf93mYqDG8pOCfZ.hta | 5a6a4836670229fc3b83fa210c649d1b | 16 |

| 25. | ZDc4hrKMsjl8VvzD.hta | bac966c75a8034f4e4d9c3aef5227913 | 16 |

| 26. | 075f86e2db93138f3f3291bc8f362e5f54dfdeeb98b63026697b266fbebddb00 | 66c7ca7b642a531ea1f9bf611ef8f42b | 3 |

| 27. | bc39998bad128866015b7f0a2e160afba3629b3ef83fe84e664e9e117beeef75 | e4e2aa6df9a5ca1e7942472a13bcd79d | 2 |