矩阵勒索软件

威胁评分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威胁记分卡是针对不同恶意软件威胁的评估报告,由我们的研究团队收集和分析。 EnigmaSoft 威胁记分卡使用多个指标对威胁进行评估和排名,包括现实世界和潜在风险因素、趋势、频率、普遍性和持续性。 EnigmaSoft 威胁记分卡会根据我们的研究数据和指标定期更新,对广泛的计算机用户有用,从寻求解决方案以从系统中删除恶意软件的最终用户到分析威胁的安全专家。

EnigmaSoft 威胁记分卡显示各种有用的信息,包括:

排名: EnigmaSoft 威胁数据库中特定威胁的排名。

严重性级别:根据我们的风险建模过程和研究,确定的对象的严重性级别,以数字形式表示,如我们的威胁评估标准中所述。

受感染计算机: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

另请参阅威胁评估标准。

| 排行: | 16,954 |

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 2,830 |

| 初见: | December 2, 2016 |

| 最后一次露面: | September 18, 2023 |

| 受影响的操作系统: | Windows |

PC安全研究人员于2018年4月3日观察到Matrix Ransomware(一种加密勒索软件木马)。受害者可能已通过使用垃圾邮件来将Matrix Ransomware发送到他们的计算机,该垃圾邮件中包含损坏的文件附件,这些附件使用宏脚本下载。并将Matrix Ransomware安装到受害者的计算机上。 Matrix Ransomware有两个版本,均用于加密受害者的文件,然后受害者应支付赎金,以获取解密密钥。在大多数加密勒索软件木马中都观察到此行为。 Matrix Ransomware可以轻松识别其加密的文件,因为Matrix Ransomware会将文件扩展名" .matrix"添加到文件名中。

目录

矩阵勒索软件攻击的后果是什么

诸如Matrix Ransomware之类的特洛伊木马使用强大的加密算法来使文件无法访问。 Matrix Ransomware将以用户生成的文件作为攻击目标,其中可能包括具有以下扩展名的文件:

.3dm,.3g2,.3gp,.7zip,.aaf,.accdb,.aep,.aepx,.aet,.ai,.aif,.as,.as3,.asf,.asp,.asx,.avi ,.bmp,.c,.class,.cpp,.cs,.csv,.dat,.db,.dbf,.doc,.docb,.docm,.docx,.dot,.dotm,.dotx 、. dwg,.dxf,.efx,.eps,.fla,.flv,.gif,.h,.idml,.iff,.indb,.indd,.indl,.indt,.inx,.jar,.java, .jpeg,.jpg,.js,.m3u,.m3u8,.m4u,.max,.mdb,.mid,.mkv,.mov,.mp3,.mp4,.mpa,.mpeg,.mpg,.msg ,.pdb,.pdf,.php,.plb,.pmd,.png,.pot,.potm,.potx,.ppam,.ppj,.pps,.ppsm,.ppsx,.ppt,.pptm 、. pptx,.prel,.prproj,.ps,.psd,.py,.ra,.rar,.raw,.rb,.rtf,.sdf,.sdf,.ses,.sldm,.sldx,.sql, .svg,.swf,.tif,.txt,.vcf,.vob,.wav,.wma,.wmv,.wpd,.wps,.xla,.xlam,.xll,.xlm,.xls,.xlsb ,.xlsm,.xlsx,.xlt,.xltm,.xltx,.xlw,.xml,.xqx,.xqx,.zip。

Matrix Ransomware完成文件加密之后,Windows操作系统将无法识别这些文件,并且当PC用户尝试打开它们时,它们将显示为空白图标并显示错误消息。 Matrix勒索软件将要求受害者通过电子邮件联系其操作员以支付大量赎金,以换取解密密钥。 Matrix Ransomware的不同变体使用不同的联系电子邮件,并且以下电子邮件地址已与Matrix Ransomware关联:

files4463@tuta.io

files4463@protonmail.ch

files4463@gmail.com

restorfile@tutanote.com

restorfile@protonmail.com

restorfile@qq.com

Matrix Ransomware以HTA文件的形式提供赎金记录,该文件在受感染的计算机上显示以下消息:

'您的文件发生了什么?

您的文档,数据库,备份,网络文件夹和其他重要文件已使用RSA-2048和AES-128密码加密。有关RSA和AES的更多信息,可以在这里找到:

h [tt] p://en.wikipedia [。] org / wiki / RSA(密码系统)

h [tt] p://en.wikipedia [。] org / wiki /高级加密标准

这意味着您将无法再使用它们,除非使用您的个人解密密钥对它们进行解密!没有您的个人密钥和特殊软件,数据恢复是不可能的!如果您遵循我们的指示,我们保证您可以快速安全地解密所有文件!

如果您想恢复文件,请写信给我们:[STRING OF EMAILS]在邮件的主题行中写上您的个人ID:[编辑]

我们建议您在每3封电子邮件中发送一条消息,原因是由于多种原因该消息可能无法到达其预期的收件人!请用英语写信给我们或使用专业的翻译!如果要恢复文件,则必须支付比特币解密费用。价格取决于您写给我们的速度。

如果您喜欢实时消息传递,可以通过网页h [tt] ps:// bitmsg [。] me从网络浏览器向我们发送Bitmessages。

处理Matrix Ransomware

不幸的是,一旦Matrix Ransomware对文件进行加密,它们将不再可恢复。因此,有必要让计算机用户采取措施以确保他们能够优先保护自己的数据免受这些威胁。抵御Matrix Ransomware等威胁的最佳方法是进行文件备份,这将使受害者有机会恢复其文件。

更新2018年11月14日— Matrix-FASTA勒索软件

Matrix-FASTA勒索软件是Matrix系列的变种,Matrix系列是于2018年4月出现的一系列勒索软件威胁,自首次发布以来已出现各种变体。像其他Matrix变体一样,Matrix-FASTA勒索软件旨在加密受害者的文件,然后要求受害者支付赎金。至关重要的是,计算机用户必须采取措施保护其PC免受Matrix-FASTA勒索软件和类似攻击的侵害。

Matrix-FASTA勒索软件木马如何工作

通常通过使用垃圾邮件附件将Matrix-FASTA勒索软件传送到受害者的计算机。将Matrix-FASTA勒索软件安装到受害者的计算机上之后,Matrix-FASTA勒索软件将加密在受害者的计算机上找到的用户生成的文件,其中可能包括带有以下文件扩展名的文件:

.jpg,.jpeg,.raw,.tif,.gif,.png,.bmp,.3dm,.max,.accdb,.db,.dbf,.mdb,.pdb,.sql,.dwg,.dxf ,.cpp,.cs,.h,.php,.asp,.rb,.java,.jar,.class,.py,.js,.aaf,.aep,.aepx,.plb,.prel 、. prproj,.aet,.ppj,.psd,.indd,.indl,.indt,.indb,.inx,.idml,.pmd,.xqx,.xqx,.ai,.eps,.ps,.svg, .swf,.fla,.as3,.as,.txt,.doc,.dot,.docx,.docm,.dotx,.dotm,.docb,.rtf,.wpd,.wps,.msg,.pdf ,.xls,.xlt,.xlm,.xlsx,.xlsm,.xltx,.xltm,.xlsb,.xla,.xlam,.xll,.xlw,.ppt,.pot,.pps,.pptx 、. pptm,.potx,.potm,.ppam,.ppsx,.ppsm,.sldx,.sldm,.wav,.mp3,.aif,.iff,.m3u,.m4u,.mid,.mpa,.wma, .ra,.avi,.mov,.mp4,.3gp,.mpeg,.3g2,.asf,.asx,.flv,.mpg,.wmv,.vob,.m3u8,.dat,.csv,.efx ,.sdf,.vcf,.xml,.ses,.qbw,.qbb,.qbm,.qbi,.qbr,.cnt,.des,.v30,.qbo,.ini,.lgb,.qwc 、. qbp,.aif,.qba,.tlg,.qbx,.qby,.1pa,.qpd,.txt,.set,.iif,.nd,.rtp,.tlg,.wav,.qsm,.qss, .qst,.fx0,.fx1,.mx0,.fpx,.fxr,.fim,.ptb,.ai,.pfb,.cgn,.vsd 、. cdr,.cmx,.cpt,.csl,.cur,.des,.dsf,.ds4,.drw,.eps,.ps,.prn,.gif,.pcd,.pct,.pcx,.plt ,.rif,.svg,.swf,.tga,.tiff,.psp,.ttf,.wpd,.wpg,.wi,.raw,.wmf,.txt,.cal,.cpx,.shw 、. clk,.cdx,.cdt,.fpx,.fmv,.img,.gem,.xcf,.pic,.mac,.met,.pp4,.pp5,.ppf,.nap,.pat,.ps, .prn,.sct,.vsd,.wk3,.wk4,.xpm,.zip,.rar。

Matrix-FASTA勒索软件攻击将以某种方式损坏目标数据,如果没有解密密钥,该数据将无法恢复,这意味着数据可能会永久丢失。犯罪分子将试图迫使受害者支付赎金,以换取Matrix-FASTA勒索软件攻击所破坏的数据。

Matrix-FASTA勒索软件如何交付给受害者

Matrix-FASTA勒索软件变种于2018年11月14日首次发现。该勒索软件家族中有多个变种已于2018年发布。与其他Matrix变种一样,Matrix-FASTA Ransomware的最常见交付方式为受害者的计算机通过垃圾邮件附件,该附件使用嵌入式宏脚本将Matrix-FASTA勒索软件下载并安装到受害者的计算机上。要求受害者提供付款的Matrix-FASTA勒索软件赎金票据要求受害者通过电子邮件地址" fastbk@qq.com"与罪犯联系,以恢复受影响的数据。 Matrix-FASTA勒索软件通过将文件扩展名" .FASTA"添加到受攻击加密的每个文件中,来标记受攻击加密的文件。 Matrix-FASTA Ransomware还将通过用Matrix-FASTA Ransomware电子邮件联系地址和一串加密字符替换文件名来重命名由攻击加密的文件。典型的Matrix-FASTA勒索软件赎金在300到1,000美元之间。

保护您的数据免受Matrix-FASTA Ransomware等威胁的威胁

防范Matrix-FASTA Ransomware等威胁的最佳方法是将文件备份存储在安全的位置。安全专家建议计算机用户将其数据的备份副本存储在云或外部存储设备中。除文件备份外,计算机用户还应使用安全程序拦截Matrix-FASTA Ransomware感染,或在安装后将其删除。

2018年10月22日更新— Matrix-GMPF勒索软件

Matrix-GMPF勒索软件被归类为Matrix Ransomware的略微修改版本,该版本于2018年4月发布。该新变体已于2018年10月22日报告并已添加到AV数据库。网络威胁以显示给受感染用户的文件标记" .GMPF"命名。较早的版本具有类似的名称,包括Matrix-THDA勒索软件和Matrix-ITLOCK勒索软件 。 Matrix-GMPF勒索软件旨在使用AES和RSA密码,并使受感染设备上的数据不可读。然后,向用户显示一个名为"#GMPF-README#.txt"的文本文件,并要求将电子邮件发送到" GetMyPass@qq.com"电子邮件帐户。对该威胁进行了编程,以通过TOR网络将解密密钥发送给程序员,并防止第三方发现对受影响数据进行解密的方法。您可以通过查看加密文件的名称来识别它们。 Matrix-GMPF勒索软件木马使用[GetMyPass@qq.com]模型。<8个随机字符8个随机字符> .GMPF-标记加密对象。例如," Hanuman.pptx"可以重命名为[GetMyPass@qq.com] .Z2VuZXJp-YwdGV89t.GMPF。"如上所述,勒索消息以"#GMPF-README#.txt"的形式提供,您可以将其加载到Microsoft的记事本中并阅读以下内容:

'您的文件发生了什么?

您的文档,数据库,备份,网络文件夹和其他重要文件已使用RSA-2048和AES-128密码加密。有关RSA和AES的更多信息,可以在这里找到:

h [tt] p://en.wikipedia [。] org / wiki / RSA(密码系统)

h [tt] p://en.wikipedia [。] org / wiki /高级加密标准

这意味着您将无法再使用它们,除非使用您的个人解密密钥对它们进行解密!没有您的个人密钥和特殊软件,数据恢复是不可能的!如果您遵循我们的指示,我们保证您可以快速安全地解密所有文件!

如果要还原文件,请给我们写电子邮件:getmypass@qq.com'

威胁作者经常切换电子邮件帐户,以保持其运行正常并避免向电子邮件服务提供商发出警报。建议启动数据备份以从潜在攻击中恢复。 Matrix-GMPF勒索软件的检测名称包括:

通用勒索矩阵

Ransom.Agent!8.6B7(云)

勒索矩阵S3765495

Ransom_MATRIX.THAOOBAH

Troj / Matrix-K

W32 / Agent!tr

W32 / Generic.AC.41B59B!tr

恶意软件(AI得分= 100)

2018年12月20日更新— Matrix-PRCP勒索软件

安全研究人员在2018年圣诞节前的最后几天确定了Matrix Ransomware的新变种Matrix-PRCP Ransomware。 Matrix的新分支将.PRCP扩展名应用于加密文件。

赎金记录包含在名为"#README_PRCP#.rtf"的文件中。受害人可以用来与他们联系的新变种作者使用的电子邮件是radrigoman @ protonmail [。] com。看来此电子邮件也以勒索软件扰乱文件的方式使用。 Matrix-PRCP勒索软件使用以下模式'[radrigoman@protonmail.com]。[随机字符串]-[随机字符串] .PRCP重命名已加密的所有文件。

2019年1月14日更新— Matrix-GRHAN勒索软件

Matrix-GRHAN勒索软件是对2018年4月开始出现的Matrix加密木马产品线的较小更新。与早期迭代相比,Matrix-GRHAN勒索软件略有不同,唯一的区别是它使用了新的重命名模式。该威胁将修改后的AES-256密码应用于图像,音频,视频,文本和数据库。 Matrix-GRHAN Ransomware处理的文件由模型[[greenelephan@qq.com]后面的普通白色图标和功能名称表示。

'您的文件发生了什么?

您的文档,数据库,备份,网络文件夹和其他重要文件已使用RSA-2048和AES-128密码加密。有关RSA和AES的更多信息,可以在这里找到:

h [tt] p://en.wikipedia [。] org / wiki / RSA(密码系统)

h [tt] p://en.wikipedia [。] org / wiki /高级加密标准

这意味着您将无法再使用它们,除非使用您的个人解密密钥对它们进行解密!没有您的个人密钥和特殊软件,数据恢复是不可能的!如果您遵循我们的指示,我们保证您可以快速安全地解密所有文件!

如果要还原文件,请给我们写信至:greenelephan@qq.com'

Matrix-GRHAN Ransomware木马可能会干扰数据库管理器和某些备份管理器的工作。网络威胁旨在渗透并在公司网络,服务器场和小型企业网络上运行。建议确保没有通过不安全连接连接到Internet的开放端口和服务。不建议通过'greenelephan@qq.com'和其他与Matrix-GRHAN Ransomware相关的渠道联系勒索软件运营商。如果您已感染Matrix-GRHAN Ransomware,则应使用干净的备份并运行完整的系统扫描。认证专家和可信赖的安全产品应有助于消除这种威胁。

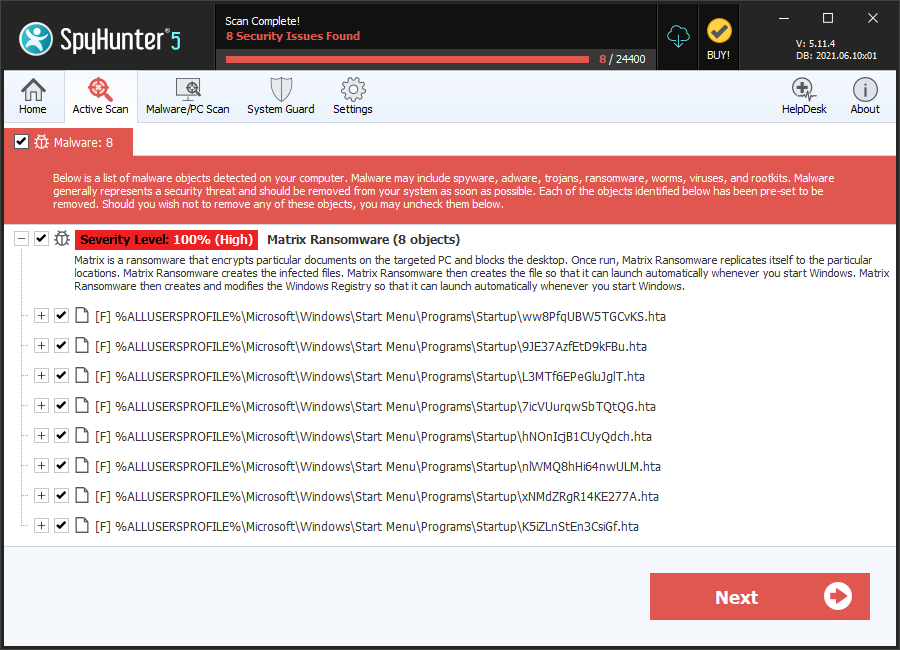

SpyHunter 检测并删除 矩阵勒索软件

文件系统详情

| # | 文件名 | MD5 |

检测

检测数: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

|

|---|---|---|---|

| 1. | ww8PfqUBW5TGCvKS.hta | 357ebe43792548be1256e67a8813ff36 | 70 |

| 2. | 9JE37AzfEtD9kFBu.hta | b0bd20328f7f8821206c874dde831b79 | 54 |

| 3. | L3MTf6EPeGluJglT.hta | b0f28cf9f05c5e25c20f04013fb6a696 | 46 |

| 4. | 7icVUurqwSbTQtQG.hta | c01b3084158ead651be3d6b006c31ddb | 43 |

| 5. | hNOnIcjB1CUyQdch.hta | b9649f26c37cb853b6d299a28db545bb | 34 |

| 6. | nlWMQ8hHi64nwULM.hta | 31cbcf227f72ed21e6c4464f507de6df | 34 |

| 7. | xNMdZRgR14KE277A.hta | a927a6983d9836760c9d0d185152f480 | 28 |

| 8. | K5iZLnStEn3CsiGf.hta | dbfa225d7f12f37f0174d8932e1caba2 | 27 |

| 9. | N9j8i4izeKqJNWw0.hta | e7d1927faef12edf45a3638cf3f8b8b2 | 26 |

| 10. | Bwbs92eNScj8boVR.hta | c71f3eefb61b981954235bf0076d3f0b | 25 |

| 11. | MwcHhEltJeCQfIX3.hta | e84253cda0b507e1349de162a14e3f5e | 25 |

| 12. | BjtY2tiEvEPe3Ry2.hta | 1cf10df2bb9a5b11801fc4274a76a08a | 25 |

| 13. | MLJbvD3qyJb4zIH0.hta | e43fa0ca398b13ac402214e07b4c48e7 | 25 |

| 14. | CHnXlFujjUUky3bQ.hta | 65e45e01bb979e4a7d66fa6b4a43b182 | 20 |

| 15. | EiQFMggycluaM2KN.hta | 88cf3be3d48adc65412d9ccc8675c723 | 20 |

| 16. | xicv4xv3q21J45Wa.hta | c38d23e5779785cc13b1b92b1e4ab7c7 | 19 |

| 17. | bySuMRhTosRxNSVK.hta | 8c5b40e05cefde9fc15ff3e37f02c7b7 | 18 |

| 18. | 6GwJaYZhHMU12p5k.hta | f5ce39d833f444821c983e4729388c55 | 18 |

| 19. | uuHw7WEyukJ53uIF.hta | 9a3a780e1509f2f7ebd69bd4b5fd9e96 | 18 |

| 20. | xz8GmuIomid3j8xA.hta | 8a7aee85ee76f85128b6cec0b0a39658 | 17 |

| 21. | ebIxNHzdfyPxdNEi.hta | 2ba8f7c88debee948b54f4d278799c27 | 17 |

| 22. | 8J8Nq13d3SEnLFg5.hta | b0139d446e979eeac438789d89035013 | 17 |

| 23. | LARmeOIF7pqvE2Id.hta | 63a90494f3dbde0be1c6e966568e6bb9 | 17 |

| 24. | EPf93mYqDG8pOCfZ.hta | 5a6a4836670229fc3b83fa210c649d1b | 16 |

| 25. | ZDc4hrKMsjl8VvzD.hta | bac966c75a8034f4e4d9c3aef5227913 | 16 |

| 26. | 075f86e2db93138f3f3291bc8f362e5f54dfdeeb98b63026697b266fbebddb00 | 66c7ca7b642a531ea1f9bf611ef8f42b | 3 |

| 27. | bc39998bad128866015b7f0a2e160afba3629b3ef83fe84e664e9e117beeef75 | e4e2aa6df9a5ca1e7942472a13bcd79d | 2 |