Crysis Ransomware

Scorekort för hot

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards är utvärderingsrapporter för olika skadliga hot som har samlats in och analyserats av vårt forskarteam. EnigmaSoft Threat Scorecards utvärderar och rangordnar hot med hjälp av flera mätvärden inklusive verkliga och potentiella riskfaktorer, trender, frekvens, prevalens och persistens. EnigmaSoft Threat Scorecards uppdateras regelbundet baserat på våra forskningsdata och mätvärden och är användbara för ett brett spektrum av datoranvändare, från slutanvändare som söker lösningar för att ta bort skadlig programvara från sina system till säkerhetsexperter som analyserar hot.

EnigmaSoft Threat Scorecards visar en mängd användbar information, inklusive:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Allvarlighetsnivå: Den fastställda svårighetsgraden för ett objekt, representerad numeriskt, baserat på vår riskmodelleringsprocess och forskning, som förklaras i våra hotbedömningskriterier .

Infekterade datorer: Antalet bekräftade och misstänkta fall av ett visst hot som upptäckts på infekterade datorer som rapporterats av SpyHunter.

Se även Kriterier för hotbedömning .

| Popularity Rank: | 10,732 |

| Hotnivå: | 100 % (Hög) |

| Infekterade datorer: | 36,677 |

| Först sett: | February 19, 2016 |

| Senast sedd: | October 24, 2025 |

| Operativsystem som påverkas: | Windows |

Crysis Ransomware är ett skadligt hot som låser upp filer på infekterade datorer och sedan kräver en lösen i utbyte mot en dekrypteringsnyckel. Filer som krypterats av Crysis blir oåtkomliga för användaren och data som lagras i dem kan knappast återställas eftersom skadlig programvara använder en sofistikerad metod för att kryptera filerna på offrets dator. Biverkningar av denna infektion är också en övergripande trög prestanda för datorn, liksom vissa verktyg och applikationer som inte fungerar korrekt. Crysis ransomware påverkar endast datorer som kör Windows-operativsystemet, och det verkade för första gången i mars 2016. Sedan dess har cybersäkerhetsforskare identifierat många olika varianter och versioner av denna farliga ransomware, och eftersom vissa av dem starkt liknar andra betydande hot som Dharma och Arena ransomware, experterna har beslutat att hänvisa till alla dessa hot som Crysis / Dharma Ransomware-familjen. Precis som andra skadliga program från familjen lägger Crysis till ett specifikt tillägg till de krypterade filerna, men tilläggen varierar beroende på vilken speciell variant av skadlig programvara som har infekterat datorn.

På grund av dess utökade skadliga funktioner bör Crysis tas bort så snart som möjligt efter det att det har upptäckts, och datorsäkerhetsexperter rekommenderar att aldrig kontakta cyberbrottslingar och aldrig betala den lösen som krävs eftersom det inte finns någon garanti för att de faktiskt kommer att skicka dig lovat dekrypteringsnyckel. Distributionskanalerna för Crysis ransomware har också utvecklats genom åren. Medan initialt spam-e-postmeddelanden som innehåller skadliga bilagor och skadade länkar har varit det viktigaste distributionsmedlet för denna farliga ransomware, förlitar sig för närvarande inte angriparna på socialteknik för att genomföra attackerna.

Innehållsförteckning

Distributionsmetoder

Sedan september 2016 distribueras Crysis huvudsakligen genom svagt skyddade Remote Desktop Protocols (RDP), varigenom de första attackerna av detta slag har registrerats i Australien och Nya Zeeland. För att hacka en dator genom denna kanal söker angripare först Internet för oskyddade RDP och ansluter sedan till dem på port 3389 genom att knäcka det nödvändiga Windows-lösenordet för administratörsåtkomst till systemet. Därefter installerar de skadlig kod manuellt på målsystemet, varigenom de också kan köra det skadliga skriptet på alla andra kringutrustning anslutna till den hackade datorn, liksom på andra datorer som är anslutna till samma nätverk.

Ransomware från Crysis-familjen riktade sig till en början mestadels till enskilda PC-användare, men sedan början av februari har cybersäkerhetsforskare identifierat en ny trend i utvecklingen av malware-familjen. Bortsett från den enorma tillväxten i antalet attacker och den globala expansionen av ransomware, har angriparna också ändrat sin strategi och riktar sig nu huvudsakligen till stora företag och större institutioner. För det ändamålet, när de söker efter öppna RDP-portar, försöker hackarna nu ta reda på om datorerna som är anslutna till ett visst nätverk är företagsdatorer, i vilket fall de är mer benägna att fortsätta med attacken. Logiskt sett är orsaken till det skiftet det faktum att företag är mer benägna att betala en stor mängd lösen för att få tillbaka sina uppgifter.

Teknisk data

Som redan nämnts installeras skadlig kod manuellt på måldatorn. Men innan den faktiska installationen och innan krypteringsprocessen startar, släpper ransomware-ägarna några nyckelloggningsprogram genom vilka de kan övervaka offrets aktiviteter och samla in allmänna systemdata samt personuppgifter relaterade till den specifika användaren. Exakt genom sådana uppgifter som skördar och övervakar aktiviteter kan hackarna utöka attackens omfattning och äventyra andra enheter eller resurser som är anslutna till samma nätverk. Samtidigt tillåter de insamlade uppgifterna också hackare att anpassa mängden lösen som krävs, beroende på om deras offer är en enskild användare eller ett företag. Som en konsekvens kan detta belopp nå tusentals dollar om Crysis-ransomware-varianten till exempel har träffat ett stort företagsnätverk.

Efter installationen är en av de första åtgärderna som utförs av ransomware att skapa egna startnycklar i Windows-registret, samt kopior av dess kod i mappar som innehåller legitima Windows-filer, som C: \ Windows \ System32, C: \ Programdata , C: \ Programfiler och C: \ Användare \ Program \ Startup. Detta görs för att säkerställa skadlig programvaras beständighet och för att möjliggöra kryptering av nyligen skapade filer. Skadliga filer, processer och registernycklar som tillhör Crysis kan ha slumpmässiga olika namn, så det är svårt att känna igen dem omedelbart och skilja dem från legitima objekt som tillhör Windows-operativsystemet. Detta är en av anledningarna till att borttagningen av denna ransomware vanligtvis kräver ett professionellt rengöringsverktyg för skadlig programvara.

Nästa steg i Crysis-rutinen är att skanna alla filer på den infekterade datorns hårddisk och jämföra dem med en inbyggd lista över filer som är lämpliga för kryptering. Nästan alla populära filformat ingår i listan, vilket säkerställer att skadlig programvara lyckas identifiera och kryptera alla filer som eventuellt kan innehålla värdefull användardata i vilken form som helst. Dessutom har Crysis förvandlats till ett verkligt högprofilerat ransomware-hot eftersom dess senaste versioner kan kryptera nästan varje enskild fil på den infekterade maskinen, inklusive systemfiler utan tillägg och körbara filer, och att oavsett filplats - på fasta, flyttbara eller nätverksenheter. Detta är något som vi inte sett tidigare i andra ransomware-fall, och det bevisar den fruktansvärda skadliga kapaciteten i Crysis / Dharma-ransomware-familjen. När det gäller krypteringsmotorn som används av Crysis ransomware, vilket är typiskt för hela ransomware-familjen, använder Crysis en blandning av RSA-kryptering och AES-128-krypteringsalgoritmer med den privata nyckeln som lagras på hackarens server. Sedan det första utseendet 2016 har de olika ransomwarehoten från Crysis-familjen lagt till olika tillägg till de krypterade filerna. I en kronologisk ordning från och med den första versionen och framåt är dessa tillägg: .crysis, .dharma, .wallet, .onion, .arena, .cobra,, java, .arrow, .bip, .cmb, .brr,. gamma, .bkp, .monro, .boost, .adobe, .cccmn, .AUDIT, .tron. Den senaste versionen av Crysis som upptäcktes i mitten av november i år lägger till .Back- och .Bear-tilläggen till de låsta filerna, medan i vissa fall läggs även angriparnas kontaktadress till namnet på de krypterade filerna. som ett unikt offer-ID som genereras individuellt till varje infekterad användare.

När krypteringen är klar skapar Crysis lösenanteckningar i form av textfiler där skadlig ägare förklarar hur de ska kontaktas av offret och hur lösen ska betalas. Skadlig programvara skapar vanligtvis två filer för lösenmeddelandet - en HTML-fil som öppnas automatiskt och ersätter användarens standardbild på skrivbordet och en TXT-fil som placeras på skrivbordet och i vissa fall också i en infekterad mapp. Dessa lösenordsfiler kan namnges Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt, info.hta, Files encrypted !!. Txt, medan lösensedeln själv anger följande:

"Obs! Din dator attackerades av viruskodare.

Alla dina filer är krypterade kryptografiskt starka, utan den ursprungliga nyckeln är det omöjligt att återställa! För att få avkodaren och den ursprungliga nyckeln måste du skriva till oss på e-postadressen: dalailama2015@protonmail.ch med ämnet "kryptering" som anger ditt ID.

Skriv i fallet, slösa inte din och vår tid på tomma hot.

Svar på brev endast lämpliga personer är inte adekvata ignoreras.

PS endast om du inte får svar från den första e-postadressen inom 48 timmar, använd detta alternativa e-postmeddelande goldman0@india.com. "

Forskning visar att de två e-postadresserna som anges i Crysis-lösensedeln tillhör domäner i Tjeckien och Indien, men det kan dock inte dras slutsatsen att skadlig programvara också härrör från dessa länder. En version som dök upp i slutet av 2017 instruerar sina offer att kontakta en annan e-postadress för betalningsinstruktioner, nämligen cranbery@colorendgrace.com. Andra kända adresser som används av skadlig kod för att kommunicera med dess offer inkluderar Decryptallfiles@india.com, Tree_of_life@india.com, mailrepa.lotos@aol.com, Guardware@india.com.

Gratis dekrypteringsverktyg har släppts för vissa versioner som släpptes före maj 2017, medan det för resten av varianterna inte är ovanligt att de krypterade filerna bara kan återställas från säkerhetskopior. Detta kommer från en annan skadlig aktivitet som Crysis kan utföra - den kan programmeras för att ta bort Shadow Volume-kopior och systemåterställningspunkter, vilket gör det omöjligt att återställa krypterad data utan en professionell lösning för säkerhetskopiering. Denna skadliga kod kan också distribuera ytterligare trojaner och andra hot på den infekterade datorn, vilket gör att angriparna till exempel kan spionera på alla användaraktiviteter i realtid. Populära skadliga nyttolast som Crysis-ransomware tappar inkluderar även gruvarbetare, nyckelloggare och andra virus.

Förebyggande och borttagningstekniker

För att undvika en infektion med Crysis-ransomware rekommenderas att du använder starka lösenord för datorns kommunikationskanaler. Dessutom rekommenderas användare att installera ett tillförlitligt program mot skadlig kod, aktivera en brandvägg och att hålla sitt system uppdaterat när som helst. En Crysis-ransomware-infektion kan också förhindras genom ansvarsfullt och säkert beteende på Internet, vilket inkluderar att undvika misstänkta webbplatser som kan innehålla skadligt innehåll, ignorera e-postbilagor från okända avsändare och ladda ner filer, program och programuppdateringar endast från auktoriserade källor. Att upprätthålla regelbundna säkerhetskopior av alla viktiga data är också ett måste eftersom det ibland är det enda sättet att filer som är låsta av ett sådant ransomware-hot kan återställas efter att skadlig kod har tagits bort från systemet.

När en dator har infekterats med Crysis rekommenderas det inte att du försöker ta bort den utan ett professionellt borttagningsverktyg. Denna typ av skadlig kod släpper sina skadliga filer i kärnan i Windows-operativsystemet, vilket påverkar viktiga legitima Windows-applikationer och process och gör det svårt för en oerfaren användare att hitta och ta bort dessa utan att störa datorns vanliga funktioner. Det är av avgörande betydelse att rengöra din dator helt från Crysis ransomware, eftersom om någon del av skadlig programvara finns kvar på systemet kan den enkelt börja kryptera filer igen.

När Crysis Ransomware går in i en dator, skannar den de drabbade hårddiskarna på jakt efter filer att kryptera. I sina konfigurationsinställningar innehåller Crysis Ransomware en lista över filtillägg som den söker efter. Vanliga filtyper som krypteras under en Crysis Ransomware-attack inkluderar:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf , .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo,. itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc , .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset,. smide, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, plånbok, .wotreplay, .xxx, .desc,. py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2 , .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg , .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps.

Ransomware '.AUF File Extension' är en Trojan-filkryptering vars attacker snabbt kan göra majoriteten av dina filer otillgängliga. Detta beror på att detta hot är programmerat för att använda en säker fillåsningsalgoritm som använder en unik genererad krypteringsnyckel för att låsa innehållet i populära filformat som dokument, bilder, videor, arkiv och andra. Alla krypterade data kommer att ha sitt namn ändrat så att det inkluderar tillägget '.AUF' så att till exempel en fil som heter 'backup.rar' kommer att få namnet 'backup.rar.AUF' efter attacken.

Ransomware '.AUF File Extension' har identifierats som en något modifierad variant av Crysis Ransomware och tyvärr betyder det att dess offer inte kommer att kunna förlita sig på en gratis dekrypterare för att hjälpa dem med återställningen av deras filer. Efter '.AUF File Extension' Ransomware utför sin attack, släpper den en lösenbrev vars syfte är att ge offren kontaktuppgifter och instruktioner om vad de ska göra om de vill kunna använda sina filer igen. Den dåliga nyheten är att lösningen som angriparna erbjuder är ganska dyr - de kräver att få en Bitcoin-betalning i utbyte mot deras dekrypteringsprogramvara. Vi föreslår inte att skicka pengar till anonyma cyberbrottslingar som just har smittat din dator med skadlig kod, eftersom det skulle vara väldigt enkelt för dem att ta pengarna utan att ge dig något i gengäld. E-postmeddelandet som används för just denna medlem av familjen Crysis Ransomware är Decisivekey@tutanota.com.

Som ett offer för '.AUF File Extension' Ransomware bör du inte ens överväga att kontakta angriparna, eftersom det är osannolikt att något bra kommer ut ur detta. Istället bör du köra ett pålitligt verktyg för skadlig kod omedelbart och använda sin skanner för att utrota alla filer som är länkade till Ransomware '.AUF File Extension'. När denna uppgift är klar bör du gå vidare till det sista steget i återställningsprocessen, vilket kräver att du återställer dina filer från en säkerhetskopia eller använder alternativa filåterställningsverktyg.

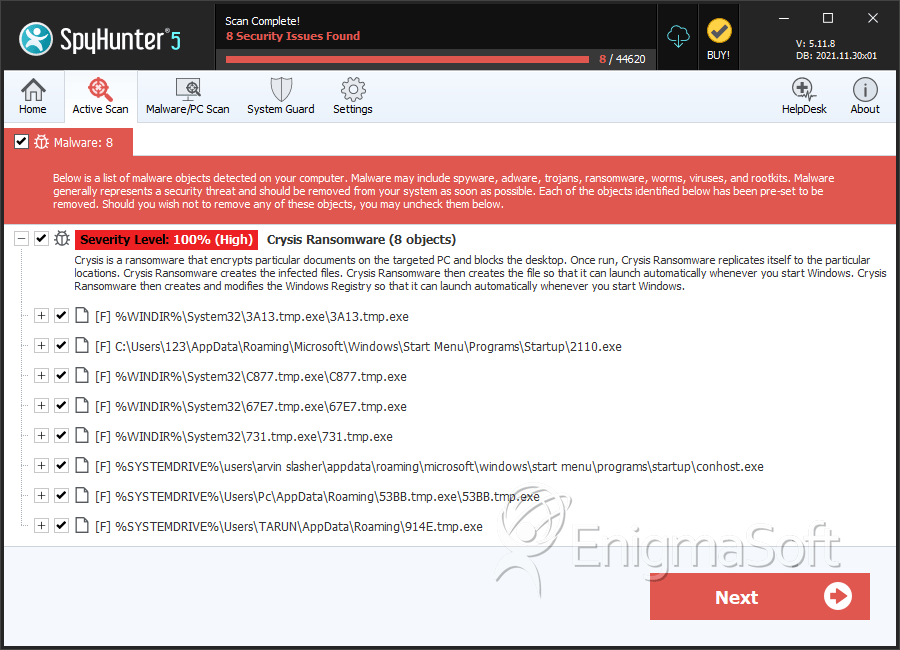

SpyHunter upptäcker och tar bort Crysis Ransomware

Filsysteminformation

| # | Filnamn | MD5 |

Detektioner

Detektioner: Antalet bekräftade och misstänkta fall av ett särskilt hot som upptäckts på infekterade datorer enligt rapporter från SpyHunter.

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 104 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 14 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 5 |

| 25. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 2 |

| 26. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 27. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 28. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |