Oprogramowanie ransomware Crysis

Karta wyników zagrożenia

Karta wyników zagrożeń EnigmaSoft

EnigmaSoft Threat Scorecards to raporty oceniające różne zagrożenia złośliwym oprogramowaniem, które zostały zebrane i przeanalizowane przez nasz zespół badawczy. EnigmaSoft Threat Scorecards ocenia i klasyfikuje zagrożenia przy użyciu kilku wskaźników, w tym rzeczywistych i potencjalnych czynników ryzyka, trendów, częstotliwości, rozpowszechnienia i trwałości. Karty oceny zagrożeń EnigmaSoft są regularnie aktualizowane na podstawie danych i wskaźników naszych badań i są przydatne dla szerokiego grona użytkowników komputerów, od użytkowników końcowych poszukujących rozwiązań do usuwania złośliwego oprogramowania ze swoich systemów po ekspertów ds. bezpieczeństwa analizujących zagrożenia.

Karty wyników zagrożeń EnigmaSoft wyświetlają wiele przydatnych informacji, w tym:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Poziom ważności: Określony poziom ważności obiektu, przedstawiony liczbowo, na podstawie naszego procesu modelowania ryzyka i badań, jak wyjaśniono w naszych Kryteriach oceny zagrożeń .

Zainfekowane komputery: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

Zobacz także Kryteria oceny zagrożeń .

| Popularity Rank: | 10,732 |

| Poziom zagrożenia: | 100 % (Wysoka) |

| Zainfekowane komputery: | 36,677 |

| Pierwszy widziany: | February 19, 2016 |

| Ostatnio widziany: | October 24, 2025 |

| Systemy operacyjne, których dotyczy problem: | Windows |

Crysis Ransomware to złośliwe oprogramowanie, które blokuje pliki na zainfekowanych komputerach, a następnie żąda okupu w zamian za klucz odszyfrowywania. Pliki zaszyfrowane przez Crysis stają się niedostępne dla użytkownika, a dane w nich przechowywane są trudne do odzyskania, ponieważ szkodliwe oprogramowanie wykorzystuje wyrafinowaną metodę szyfrowania plików na komputerze ofiary. Skutkami ubocznymi tej infekcji są również ogólne spowolnienie działania komputera, a także nieprawidłowe działanie niektórych narzędzi i aplikacji. Ransomware Crysis atakuje tylko komputery z systemem operacyjnym Windows i pojawiło się po raz pierwszy w marcu 2016 roku. Od tego czasu analitycy cyberbezpieczeństwa zidentyfikowali wiele różnych wariantów i wersji tego niebezpiecznego oprogramowania ransomware, a ponieważ niektóre z nich bardzo przypominają inne poważne zagrożenia, takie jak Ransomware Dharma i Arena, eksperci postanowili nazwać wszystkie te zagrożenia rodziną Crysis/Dharma Ransomware. Podobnie jak inne złośliwe oprogramowanie z tej rodziny, Crysis dodaje do zaszyfrowanych plików określone rozszerzenie, jednak rozszerzenia różnią się w zależności od tego, który wariant złośliwego oprogramowania zainfekował komputer.

Ze względu na rozszerzone złośliwe możliwości Crysis powinien zostać usunięty tak szybko, jak to możliwe po jego wykryciu, a eksperci ds. bezpieczeństwa komputerów PC radzą nigdy nie kontaktować się z cyberprzestępcami i nigdy nie płacić wymaganego okupu, ponieważ nie ma gwarancji, że faktycznie wyślą ci obiecany klucz odszyfrowywania. Kanały dystrybucji ransomware Crysis również ewoluowały na przestrzeni lat. Podczas gdy początkowo głównym sposobem dystrybucji tego niebezpiecznego oprogramowania ransomware były wiadomości spamowe zawierające złośliwe załączniki i uszkodzone linki, obecnie osoby atakujące nie polegają na technikach socjotechniki w przeprowadzaniu ataków.

Spis treści

Sposoby dystrybucji

Od września 2016 r. Crysis jest dystrybuowany głównie za pośrednictwem słabo chronionych protokołów zdalnego pulpitu (RDP), dzięki czemu pierwsze tego typu ataki zostały zarejestrowane w Australii i Nowej Zelandii. Aby włamać się do komputera za pośrednictwem tego kanału, osoby atakujące najpierw skanują Internet w poszukiwaniu niechronionych protokołów RDP, a następnie łączą się z nimi na porcie 3389, łamiąc hasło niezbędne do dostępu administratora do systemu. Następnie ręcznie instalują złośliwe oprogramowanie w docelowym systemie, dzięki czemu mogą również uruchomić złośliwy skrypt na wszystkich innych urządzeniach peryferyjnych podłączonych do zhakowanego komputera, a także na innych komputerach podłączonych do tej samej sieci.

Ransomware z rodziny Crysis początkowo atakowało głównie indywidualnych użytkowników komputerów PC, jednak od początku lutego badacze cyberbezpieczeństwa zidentyfikowali nowy trend w rozwoju rodziny złośliwego oprogramowania. Oprócz oszałamiającego wzrostu liczby ataków i światowej ekspansji oprogramowania ransomware, osoby atakujące zmieniły również swoją strategię i obecnie atakują głównie duże korporacje i duże instytucje. W tym celu, podczas skanowania w poszukiwaniu otwartych portów RDP, hakerzy próbują teraz dowiedzieć się, czy komputery podłączone do określonej sieci są komputerami firmowymi, w takim przypadku istnieje większe prawdopodobieństwo, że będą kontynuować atak. Logicznie rzecz biorąc, powodem tej zmiany jest fakt, że firmy są bardziej skłonne do zapłacenia wysokiego okupu w celu odzyskania swoich danych.

Dane techniczne

Jak już wspomniano, złośliwe oprogramowanie jest instalowane ręcznie na maszynie docelowej. Jednak przed faktyczną instalacją i przed rozpoczęciem procesu szyfrowania właściciele ransomware upuszczają kilka programów keyloggera, dzięki którym mogą monitorować działania ofiary i zbierać ogólne dane systemowe, a także dane osobowe związane z konkretnym użytkownikiem. Właśnie dzięki takim działaniom polegającym na zbieraniu i monitorowaniu poświadczeń hakerzy mogą rozszerzyć zakres ataku i naruszyć inne urządzenia lub zasoby podłączone do tej samej sieci. Jednocześnie zebrane dane pozwalają również hakerom dostosować wysokość wymaganego okupu, w zależności od tego, czy ich ofiarą jest użytkownik indywidualny, czy firma. W konsekwencji kwota ta może sięgać tysięcy dolarów, jeśli wariant ransomware Crysis trafił na przykład na dużą sieć korporacyjną.

Po instalacji jedną z pierwszych czynności wykonywanych przez ransomware jest utworzenie własnych kluczy startowych w rejestrze systemu Windows, a także kopii jego kodu w folderach zawierających prawdziwe pliki systemu Windows, takie jak C:\Windows\System32, C:\Program Data , C:\Pliki programów i C:\Użytkownicy\Programy\Uruchamianie. Odbywa się to w celu zapewnienia trwałości złośliwego oprogramowania i umożliwienia szyfrowania ostatnio utworzonych plików. Złośliwe pliki, procesy i klucze rejestru należące do Crysis mogą mieć losowo różne nazwy, więc trudno je od razu rozpoznać i odróżnić od legalnych obiektów należących do systemu operacyjnego Windows. Jest to jeden z powodów, dla których usunięcie tego ransomware zazwyczaj wymaga profesjonalnego narzędzia do usuwania złośliwego oprogramowania.

Następnym krokiem w procedurze Crysis jest przeskanowanie wszystkich plików na dysku twardym zainfekowanego komputera, porównując je z wbudowaną listą plików nadających się do zaszyfrowania. Na tej liście znajdują się prawie wszystkie popularne formaty plików, co zapewnia, że złośliwe oprogramowanie zdoła zidentyfikować i zaszyfrować wszystkie pliki, które mogą zawierać cenne dane użytkownika w dowolnej formie. Co więcej, Crysis stał się prawdziwym, głośnym zagrożeniem ransomware, ponieważ jego najnowsze wersje są w stanie zaszyfrować prawie każdy plik na zainfekowanej maszynie, w tym pliki systemowe bez rozszerzenia i pliki wykonywalne, i to bez względu na lokalizację pliku - na dyski stałe, wymienne lub sieciowe. Jest to coś, czego wcześniej nie widziano w innych przypadkach oprogramowania ransomware i dowodzi przerażających złośliwych możliwości rodziny ransomware Crysis/Dharma. Jeśli chodzi o silnik szyfrowania wykorzystywany przez ransomware Crysis, typowy dla całej rodziny ransomware, Crysis wykorzystuje mieszankę szyfrowania RSA i algorytmów szyfrowania AES-128, przy czym klucz prywatny jest przechowywany na serwerze hakerów. Od pierwszego pojawienia się w 2016 roku, różne zagrożenia ransomware z rodziny Crysis dodawały różne rozszerzenia do zaszyfrowanych plików. W porządku chronologicznym, począwszy od pierwszej wersji, rozszerzeniami tymi są: .crysis, .dharma, .wallet, .onion, .arena, .cobra, .java, .arrow, .bip, .cmb, .brr, . gamma, .bkp, .monro, .boost, .adobe, .cccmn, .AUDIT, .tron. Najnowsza wersja Crysisa wykryta w połowie listopada tego roku dodaje rozszerzenia .Back i .Bear do zablokowanych plików, a w niektórych przypadkach do nazwy zaszyfrowanych plików dodawany jest również adres kontaktowy atakujących jako unikalny identyfikator ofiary, który jest generowany indywidualnie dla każdego zainfekowanego użytkownika.

Po zakończeniu szyfrowania Crysis tworzy noty z okupem w postaci plików tekstowych, w których właściciele szkodliwego oprogramowania wyjaśniają, w jaki sposób ofiara powinna się z nimi skontaktować i jak należy zapłacić okup. Złośliwe oprogramowanie zazwyczaj tworzy dwa pliki z żądaniem okupu - jeden plik HTML, który otwiera się automatycznie i zastępuje domyślny obraz pulpitu użytkownika, oraz plik TXT, który jest umieszczany na pulpicie, a w niektórych przypadkach również w każdym zainfekowanym folderze. Te pliki z żądaniem okupu mogą nosić nazwy Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt, info.hta, Pliki zaszyfrowane!!.txt, podczas gdy sama uwaga dotycząca okupu zawiera następujące informacje:

Uwaga! Twój komputer został zaatakowany przez koder wirusów.

Wszystkie twoje pliki są zaszyfrowane kryptograficznie, bez oryginalnego klucza odzyskanie jest niemożliwe! Aby otrzymać dekoder i oryginalny klucz, należy napisać do nas na adres e-mail:dalailama2015@protonmail.ch w temacie "szyfrowanie" podając swój identyfikator.

Pisz w etui, nie marnuj swojego i naszego czasu na puste groźby.

Odpowiedzi na listy tylko odpowiednie osoby nie są odpowiednio ignorowane.

PS tylko w przypadku, gdy nie otrzymasz odpowiedzi z pierwszego adresu e-mail w ciągu 48 godzin, użyj alternatywnego adresu e-mail goldman0@india.com."

Badania pokazują, że dwa adresy e-mail podane w nocie okupu Crysis należą do domen zlokalizowanych w Czechach i Indiach, jednak z tego faktu nie można wnioskować, że szkodliwe oprogramowanie również pochodzi z tych krajów. Wersja, która pojawiła się pod koniec 2017 roku, instruuje ofiary, aby skontaktowały się z innym adresem e-mail w celu uzyskania instrukcji dotyczących płatności, a mianowicie cranbery@colorendgrace.com. Inne znane adresy wykorzystywane przez szkodliwe oprogramowanie do komunikowania się z jego ofiarami to Decryptallfiles@india.com, Tree_of_life@india.com, mailrepa.lotos@aol.com, Guardware@india.com.

Darmowe narzędzia deszyfrujące zostały wydane dla niektórych wersji wydanych przed majem 2017 r., podczas gdy w przypadku pozostałych wariantów nierzadko zdarza się, że zaszyfrowane pliki można odzyskać tylko z kopii zapasowych. Wynika to z innej złośliwej aktywności, którą może wykonać Crysis - można ją zaprogramować tak, aby usuwała ukryte kopie woluminów i punkty przywracania systemu, co uniemożliwia odzyskanie zaszyfrowanych danych bez profesjonalnego rozwiązania do odzyskiwania kopii zapasowych. To złośliwe oprogramowanie może również instalować na zainfekowanym komputerze dodatkowe trojany i inne zagrożenia, umożliwiając atakującym na przykład szpiegowanie wszystkich działań użytkownika w czasie rzeczywistym. Popularne złośliwe ładunki upuszczane przez ransomware Crysis obejmują również koparki kryptowalut, keyloggery i inne wirusy.

Techniki zapobiegania i usuwania

Aby uniknąć infekcji ransomware Crysis, zaleca się używanie silnych haseł do kanałów komunikacyjnych komputera. Dodatkowo, użytkownikom zaleca się zainstalowanie niezawodnego programu anty-malware, włączenie zapory sieciowej i aktualizowanie systemu w dowolnym momencie. Infekcji ransomware Crysis można również zapobiec poprzez odpowiedzialne i bezpieczne zachowanie w Internecie, które obejmuje unikanie podejrzanych stron internetowych, które mogą zawierać złośliwą zawartość, ignorowanie załączników do wiadomości e-mail od nieznanych nadawców oraz pobieranie plików, programów i aktualizacji oprogramowania wyłącznie z autoryzowanych źródeł. Utrzymywanie regularnych kopii zapasowych wszystkich ważnych danych jest również koniecznością, ponieważ czasami jest to jedyny sposób na odzyskanie plików zablokowanych przez takie zagrożenie ransomware po usunięciu złośliwego oprogramowania z systemu.

Gdy komputer zostanie zainfekowany Crysis, nie zaleca się usuwania go bez profesjonalnego narzędzia do usuwania. Ten rodzaj złośliwego oprogramowania umieszcza swoje złośliwe pliki w rdzeniu systemu operacyjnego Windows, wpływając na ważne legalne aplikacje i procesy systemu Windows oraz utrudniając niedoświadczonemu użytkownikowi ich zlokalizowanie i usunięcie bez zakłócania normalnego działania komputera. Całkowite wyczyszczenie komputera z ransomware Crysis ma kluczowe znaczenie, ponieważ jeśli jakaś część złośliwego oprogramowania pozostanie w systemie, może łatwo rozpocząć ponowne szyfrowanie plików.

Gdy ransomware Crysis dostanie się do komputera, skanuje zaatakowane dyski twarde w poszukiwaniu plików do zaszyfrowania. W ustawieniach konfiguracyjnych Crysis Ransomware zawiera listę wyszukiwanych rozszerzeń plików. Typowe typy plików, które są szyfrowane podczas ataku ransomware Crysis to:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf , .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, . itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc , .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, . forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, . py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2 , .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg , .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps.

Ransomware „.AUF File Extension” to trojan szyfrujący pliki, którego ataki mogą szybko uniemożliwić dostęp do większości plików. Dzieje się tak, ponieważ to zagrożenie jest zaprogramowane do korzystania z bezpiecznego algorytmu blokowania plików, który wykorzystuje unikalny wygenerowany klucz szyfrowania do blokowania zawartości popularnych formatów plików, takich jak dokumenty, obrazy, filmy, archiwa i inne. Nazwa wszystkich zaszyfrowanych danych zostanie zmieniona tak, aby zawierała rozszerzenie „.AUF”, tak aby na przykład plik o nazwie „backup.rar” po ataku miał nazwę „backup.rar.AUF”.

Ransomware „.AUF File Extension” zostało zidentyfikowane jako nieco zmodyfikowany wariant ransomware Crysis i niestety oznacza to, że jego ofiary nie będą mogły polegać na darmowym deszyfratorze, który pomoże im w odzyskaniu plików. Po tym, jak ransomware „.AUF File Extension” przeprowadzi swój atak, upuszcza notatkę z żądaniem okupu, której celem jest dostarczenie ofiarom danych kontaktowych i instrukcji, co powinni zrobić, jeśli chcą ponownie korzystać ze swoich plików. Złą wiadomością jest to, że rozwiązanie oferowane przez atakujących jest dość drogie – żądają otrzymania płatności Bitcoin w zamian za oprogramowanie deszyfrujące. Nie sugerowalibyśmy wysyłania pieniędzy anonimowym cyberprzestępcom, którzy właśnie zainfekowali Twój komputer złośliwym oprogramowaniem, ponieważ bardzo łatwo byłoby im zabrać pieniądze, nie dostarczając Ci niczego w zamian. Adres e-mail używany dla tego konkretnego członka rodziny Crysis Ransomware to Decisivekey@tutanota.com.

Jako ofiara ransomware „.AUF File Extension” nie powinieneś nawet rozważać skontaktowania się z atakującymi, ponieważ jest mało prawdopodobne, że wyniknie z tego coś dobrego. Zamiast tego powinieneś natychmiast uruchomić wiarygodne narzędzie anty-malware i użyć jego skanera, aby usunąć wszystkie pliki powiązane z ransomware „.AUF File Extension”. Po zakończeniu tego zadania należy przejść do ostatniego kroku procesu odzyskiwania, który wymaga przywrócenia plików z kopii zapasowej lub użycia alternatywnych narzędzi do odzyskiwania plików.

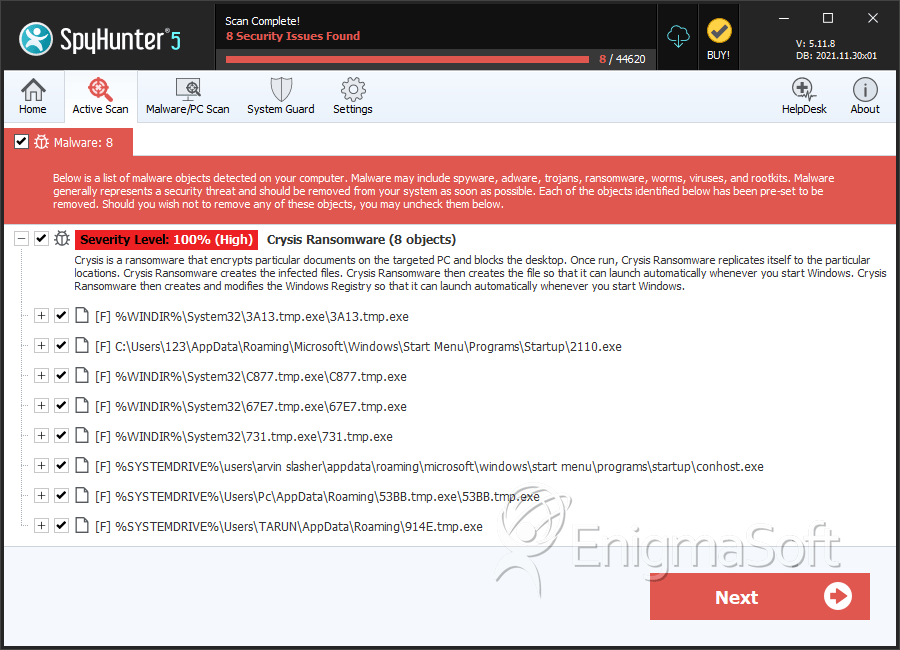

SpyHunter wykrywa i usuwa Oprogramowanie ransomware Crysis

Szczegóły systemu plików

| # | Nazwa pliku | MD5 |

Wykrycia

Wykrycia: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 104 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 14 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 5 |

| 25. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 2 |

| 26. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 27. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 28. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |