Crysis Fidye Yazılımı

Tehdit Puan Kartı

EnigmaSoft Tehdit Puan Kartı

EnigmaSoft Tehdit Puan Kartları, araştırma ekibimiz tarafından toplanan ve analiz edilen farklı kötü amaçlı yazılım tehditleri için değerlendirme raporlarıdır. EnigmaSoft Tehdit Puan Kartları, gerçek dünya ve potansiyel risk faktörleri, eğilimler, sıklık, yaygınlık ve kalıcılık dahil olmak üzere çeşitli ölçümleri kullanarak tehditleri değerlendirir ve sıralar. EnigmaSoft Tehdit Puan Kartları, araştırma verilerimize ve ölçümlerimize dayalı olarak düzenli olarak güncellenir ve kötü amaçlı yazılımları sistemlerinden kaldırmak için çözümler arayan son kullanıcılardan tehditleri analiz eden güvenlik uzmanlarına kadar çok çeşitli bilgisayar kullanıcıları için yararlıdır.

EnigmaSoft Tehdit Puan Kartları, aşağıdakiler de dahil olmak üzere çeşitli yararlı bilgiler görüntüler:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Önem Düzeyi: Tehdit Değerlendirme Kriterlerimizde açıklandığı gibi, risk modelleme sürecimize ve araştırmamıza dayalı olarak sayısal olarak gösterilen, bir nesnenin belirlenen önem düzeyi.

Enfekte Bilgisayarlar: SpyHunter tarafından bildirildiği üzere, virüslü bilgisayarlarda tespit edilen belirli bir tehdidin doğrulanmış ve şüphelenilen vakalarının sayısı.

Ayrıca bkz. Tehdit Değerlendirme Kriterleri .

| Popularity Rank: | 10,732 |

| Tehlike seviyesi: | 100 % (Yüksek) |

| Etkilenen Bilgisayarlar: | 36,677 |

| İlk görüş: | February 19, 2016 |

| Son görülen: | October 24, 2025 |

| Etkilenen İşletim Sistemleri: | Windows |

Crysis Ransomware, virüslü bilgisayarlardaki dosyaları kilitleyen ve ardından şifre çözme anahtarı karşılığında fidye talep eden bir kötü amaçlı yazılım tehdididir. Crysis tarafından şifrelenen dosyalar kullanıcı için erişilemez hale gelir ve kötü amaçlı yazılım kurbanın bilgisayarındaki dosyaları şifrelemek için karmaşık bir yöntem kullandığından, içlerinde depolanan veriler neredeyse hiç kurtarılamaz. Bu enfeksiyonun yan etkileri, aynı zamanda, bilgisayarın genel olarak yavaş bir performansının yanı sıra bazı araç ve uygulamaların düzgün çalışmamasıdır. Crysis fidye yazılımı yalnızca Windows işletim sistemini çalıştıran bilgisayarları etkiler ve ilk kez Mart 2016'da ortaya çıktı. O zamandan beri, siber güvenlik araştırmacıları bu tehlikeli fidye yazılımının birçok farklı türevini ve sürümünü belirlediler ve bazıları aşağıdakiler gibi diğer önemli tehditlere güçlü bir şekilde benzediği için Dharma ve Arena fidye yazılımı, uzmanlar tüm bu tehditleri Crysis/Dharma Ransomware ailesi olarak adlandırmaya karar verdi. Ailedeki diğer kötü amaçlı yazılımlar gibi, Crysis de şifrelenmiş dosyalara belirli bir uzantı ekler, ancak uzantılar, kötü amaçlı yazılımın hangi belirli varyantının bilgisayara bulaştığına bağlı olarak değişir.

Genişletilmiş kötü amaçlı yetenekleri nedeniyle, Crysis keşfedildikten sonra mümkün olan en kısa sürede kaldırılmalıdır ve PC güvenlik uzmanları, siber suçlularla asla iletişim kurmamanızı ve size gerçekten göndereceklerinin garantisi olmadığı için gerekli fidyeyi asla ödememenizi tavsiye eder. vaat edilen şifre çözme anahtarı. Crysis fidye yazılımının dağıtım kanalları da yıllar içinde gelişti. Başlangıçta, kötü niyetli ekler ve bozuk bağlantılar içeren spam e-postalar bu tehlikeli fidye yazılımının ana dağıtım aracı olsa da, şu anda saldırganlar saldırıları gerçekleştirmek için sosyal mühendislik tekniklerine güvenmiyor.

İçindekiler

Dağıtım Yolları

Eylül 2016'dan bu yana Crysis, ağırlıklı olarak zayıf korunan Uzak Masaüstü Protokolleri (RDP'ler) aracılığıyla dağıtılıyor ve bu tür ilk saldırılar Avustralya ve Yeni Zelanda'da kaydedildi. Saldırganlar bu kanal üzerinden bir bilgisayarı hacklemek için önce interneti korumasız RDP'ler için tarar ve ardından sisteme yönetici erişimi için gerekli Windows şifresini kırarak bunlara 3389 numaralı bağlantı noktasından bağlanır. Ardından, kötü amaçlı yazılımı hedef sisteme manuel olarak yüklerler, böylece kötü amaçlı komut dosyasını, saldırıya uğramış bilgisayara bağlı tüm diğer çevresel aygıtlarda ve aynı ağa bağlı diğer bilgisayarlarda da çalıştırabilirler.

Crysis ailesinden fidye yazılımları başlangıçta çoğunlukla bireysel PC kullanıcılarını hedef aldı, ancak Şubat ayının başından bu yana siber güvenlik araştırmacıları, kötü amaçlı yazılım ailesinin geliştirilmesinde yeni bir eğilim belirledi. Saldırı sayısındaki şaşırtıcı büyüme ve fidye yazılımının dünya çapında genişlemesinin yanı sıra, saldırganlar stratejilerini de değiştirdiler ve şu anda esas olarak büyük şirketleri ve büyük kurumları hedef alıyorlar. Bu amaçla, açık RDP bağlantı noktalarını tararken, bilgisayar korsanları artık belirli bir ağa bağlı bilgisayarların kurumsal bilgisayar olup olmadığını bulmaya çalışıyor ve bu durumda saldırıya devam etme olasılıkları daha yüksek. Mantıksal olarak, bu değişikliğin nedeni, şirketlerin verilerini geri almak için daha yüksek miktarda fidye ödemesi olasılığıdır.

Teknik veri

Daha önce de belirtildiği gibi, kötü amaçlı yazılım hedef makineye manuel olarak yüklenir. Ancak, asıl kurulumdan önce ve şifreleme sürecinin başlamasından önce, fidye yazılımı sahipleri, kurbanın faaliyetlerini izleyebilecekleri bazı keylogging programları bırakırlar ve genel sistem verilerinin yanı sıra belirli bir kullanıcıyla ilgili kişisel verileri toplarlar. Tam olarak bu tür kimlik bilgileri toplama ve izleme faaliyetleri yoluyla, bilgisayar korsanları saldırının kapsamını genişletebilir ve aynı ağa bağlı diğer cihazları veya kaynakları tehlikeye atabilir. Aynı zamanda, toplanan veriler, bilgisayar korsanlarının, kurbanlarının bireysel bir kullanıcı mı yoksa bir şirket mi olduğuna bağlı olarak, gerekli fidye miktarını özelleştirmelerine de olanak tanır. Sonuç olarak, örneğin Crysis fidye yazılımı varyantı büyük bir şirket ağına çarptıysa bu miktar binlerce dolara ulaşabilir.

Kurulumdan sonra, fidye yazılımı tarafından gerçekleştirilen ilk eylemler arasında, Windows kayıt defterinde kendi başlangıç anahtarlarını ve kodunun kopyalarını C:\Windows\System32, C:\Program Data gibi yasal Windows dosyalarını içeren klasörlerde oluşturmak yer alır. , C:\Program Files ve C:\Users\Programs\Startup. Bu, kötü amaçlı yazılımın kalıcılığını sağlamak ve yakın zamanda oluşturulan dosyaların şifrelenmesine izin vermek için yapılır. Crysis'e ait kötü amaçlı dosyalar, işlemler ve kayıt defteri anahtarları rastgele farklı adlara sahip olabilir, bu nedenle onları hemen tanımak ve Windows işletim sistemine ait meşru nesneden ayırt etmek zordur. Bu fidye yazılımının kaldırılmasının genellikle profesyonel bir kötü amaçlı yazılım temizleme aracı gerektirmesinin nedenlerinden biri de budur.

Crysis rutinindeki bir sonraki adım, virüslü bilgisayarın sabit diskindeki tüm dosyaları tarayarak, bunları şifrelemeye uygun dahili bir dosya listesiyle karşılaştırmaktır. Hemen hemen tüm popüler dosya biçimleri bu listeye dahil edilmiştir ve kötü amaçlı yazılımın herhangi bir biçimde değerli kullanıcı verileri içerebilecek tüm dosyaları tanımlamayı ve şifrelemeyi başarmasını sağlar. Ayrıca, Crysis, en son sürümleri, uzantısız sistem dosyaları ve yürütülebilir dosyalar da dahil olmak üzere, virüslü makinedeki neredeyse her dosyayı şifreleyebildiği ve dosya konumu ne olursa olsun - açık olduğu için gerçek bir yüksek profilli fidye yazılımı tehdidine dönüştü. sabit, çıkarılabilir veya ağ bağlantılı sürücüler. Bu, diğer fidye yazılımı vakalarında daha önce görülmemiş bir şey ve Crysis/Dharma fidye yazılımı ailesinin korkunç kötü niyetli yeteneklerini kanıtlıyor. Crysis fidye yazılımı tarafından kullanılan şifreleme motoruna gelince, tüm fidye yazılımı ailesi için tipik olan Crysis, özel anahtarın bilgisayar korsanlarının sunucusunda saklanmasıyla birlikte RSA şifrelemesi ve AES-128 şifreleme algoritmalarının bir karışımını kullanır. 2016'da ilk ortaya çıkışından bu yana Crysis ailesinden gelen farklı fidye yazılımı tehditleri, şifrelenmiş dosyalara farklı uzantılar ekledi. İlk sürümden itibaren kronolojik bir sırayla bu uzantılar şunlardır: .crysis, .dharma, .wallet, .onion, .arena, .cobra, ,java, .arrow, .bip, .cmb, .brr, . gamma, .bkp, .monro, .boost, .adobe, .cccmn, .AUDIT, .tron. Bu yıl Kasım ayının ortalarında tespit edilen Crysis'in en son sürümü kilitli dosyalara .Back ve .Bear uzantılarını eklerken, bazı durumlarda şifreli dosyaların adına saldırganların iletişim adresleri de ekleniyor. Her virüslü kullanıcı için ayrı ayrı oluşturulan benzersiz bir kurban kimliği olarak.

Şifreleme tamamlandıktan sonra Crysis, kötü amaçlı yazılım sahiplerinin kurbanla nasıl iletişime geçeceğini ve fidyenin nasıl ödenmesi gerektiğini açıkladığı metin dosyaları biçiminde fidye notları oluşturur. Kötü amaçlı yazılım genellikle fidye notu için iki dosya oluşturur - otomatik olarak açılan ve kullanıcının varsayılan masaüstü görüntüsünün yerini alan bir HTML dosyası ve masaüstüne ve bazı durumlarda virüslü herhangi bir klasöre yerleştirilen bir TXT dosyası. Bu fidye notu dosyaları Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt, info.hta, Dosyalar şifreli!!.txt olarak adlandırılabilirken, fidye notunun kendisi aşağıdakileri belirtir:

"Dikkat! Bilgisayarınıza virüs kodlayıcı saldırdı.

Tüm dosyalarınız kriptografik olarak güçlü bir şekilde şifrelenir, orijinal anahtar olmadan kurtarma imkansızdır! Kod çözücüyü ve orijinal anahtarı almak için bize e-posta:dalailama2015@protonmail.ch adresine kimliğinizi belirterek "encryption" konusu yazmanız gerekir.

Davaya yazın, boş tehditlerle sizin ve bizim zamanımızı boşa harcamayın.

Sadece uygun kişilerden gelen mektuplara verilen yanıtları görmezden gelmek yeterli değildir.

Not, yalnızca ilk e-posta adresinden 48 saat içinde yanıt almazsanız, lütfen goldman0@india.com alternatif e-postasını kullanın."

Araştırmalar Crysis fidye notunda verilen iki e-posta adresinin Çek Cumhuriyeti ve Hindistan'da bulunan alan adlarına ait olduğunu gösteriyor, ancak bu durumdan kötü amaçlı yazılımın da bu ülkelerden geldiği sonucuna varılamaz. 2017'nin sonlarında ortaya çıkan bir sürüm, kurbanlarına ödeme talimatları için farklı bir e-posta adresi olan cranbery@colorendgrace.com ile iletişim kurmalarını söylüyor. Kötü amaçlı yazılımın kurbanlarıyla iletişim kurmak için kullandığı diğer bilinen adresler şunlardır: Decryptallfiles@india.com, Tree_of_life@india.com, mailrepa.lotos@aol.com, Guardware@india.com.

Mayıs 2017'den önce yayınlanan belirli sürümler için ücretsiz şifre çözme araçları yayınlanmıştır, diğer türevlerde ise şifrelenmiş dosyaların yalnızca yedeklerden kurtarılabilmesi nadir değildir. Bu, Crysis'in gerçekleştirebildiği başka bir kötü amaçlı etkinlikten gelir - Gölge Birim Kopyalarını ve Sistem Geri Yükleme Noktalarını kaldırmak için programlanabilir, böylece şifrelenmiş verilerin profesyonel bir yedekleme kurtarma çözümü olmadan kurtarılması imkansız hale gelir. Bu kötü amaçlı yazılım ayrıca, virüslü bilgisayarda ek Truva atları ve diğer tehditleri de dağıtarak, örneğin saldırganların tüm kullanıcı etkinliklerini gerçek zamanlı olarak gözetlemesine olanak tanır. Crysis fidye yazılımı tarafından atılan popüler kötü amaçlı yükler arasında kripto para madencileri, keylogger'lar ve diğer virüsler de bulunuyor.

Önleme ve Uzaklaştırma Teknikleri

Crysis fidye yazılımının bulaşmasını önlemek için bilgisayarınızın iletişim kanalları için güçlü parolalar kullanmanız önerilir. Ayrıca kullanıcılara, güvenlik duvarını etkinleştirmek ve sistemlerini her an güncel tutmak için güvenilir bir kötü amaçlı yazılımdan koruma programı yüklemeleri önerilir. Crysis fidye yazılımı bulaşması, kötü niyetli içerik içerebilen şüpheli web sitelerinden kaçınmayı, bilinmeyen göndericilerden gelen e-posta eklerini yok saymayı ve yalnızca yetkili kaynaklardan dosya, program ve yazılım güncellemelerini indirmeyi içeren İnternet'teki sorumlu ve güvenli davranışlarla da önlenebilir. Tüm önemli verilerin düzenli olarak yedeklenmesi de bir zorunluluktur, çünkü bazen böyle bir fidye yazılımı tehdidi tarafından kilitlenen dosyaların kötü amaçlı yazılım sistemden kaldırıldıktan sonra kurtarılabilmesinin tek yolu budur.

Bir bilgisayara Crysis bulaştıktan sonra, profesyonel bir temizleme aracı olmadan onu kaldırmaya çalışmanız önerilmez. Bu tür kötü amaçlı yazılımlar, kötü amaçlı dosyalarını Windows işletim sisteminin çekirdeğine bırakarak önemli yasal Windows uygulamalarını ve işlemlerini etkiler ve deneyimsiz bir kullanıcının bilgisayarın normal işlemlerine müdahale etmeden bunları bulmasını ve silmesini zorlaştırır. Bilgisayarınızı Crysis fidye yazılımından tamamen temizlemek çok önemlidir, çünkü kötü amaçlı yazılımın bir kısmı sistemde kalırsa dosyaları kolayca yeniden şifrelemeye başlayabilir.

Crysis Ransomware bir bilgisayara girdiğinde, şifrelenecek dosyaları aramak için etkilenen sabit sürücüleri tarar. Yapılandırma ayarlarında Crysis Ransomware, aradığı dosya uzantılarının bir listesini içerir. Crysis Ransomware saldırısı sırasında şifrelenen yaygın dosya türleri şunları içerir:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf , .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, . itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc , .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, . forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, . py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2 , .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg , .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps.

'.AUF Dosya Uzantısı' Fidye Yazılımı, saldırıları dosyalarınızın çoğunu hızla erişilemez hale getirebilecek bir dosya şifreleme Truva atıdır. Bunun nedeni, bu tehdidin belgeler, resimler, videolar, arşivler ve diğerleri gibi popüler dosya biçimlerinin içeriğini kilitlemek için benzersiz bir oluşturulmuş şifreleme anahtarı kullanan güvenli bir dosya kilitleme algoritması kullanmak üzere programlanmış olmasıdır. Tüm şifrelenmiş verilerin adı '.AUF' uzantısını içerecek şekilde değiştirilir, böylece örneğin 'backup.rar' adlı bir dosya saldırıdan sonra 'backup.rar.AUF' olarak adlandırılır.

'.AUF Dosya Uzantısı' Fidye Yazılımı, Crysis Ransomware'in biraz değiştirilmiş bir çeşidi olarak tanımlandı ve ne yazık ki bu, kurbanlarının dosyalarının kurtarılmasında kendilerine yardımcı olacak ücretsiz bir şifre çözücüye güvenemeyecekleri anlamına geliyor. '.AUF Dosya Uzantısı' Fidye Yazılımı saldırısını gerçekleştirdikten sonra, kurbanlara iletişim bilgilerini ve dosyalarını tekrar kullanabilmek isterlerse ne yapmaları gerektiği konusunda talimatlar vermeyi amaçlayan bir fidye notu bırakır. Kötü haber ise saldırganların sunduğu çözüm oldukça pahalı – şifre çözme yazılımları karşılığında bir Bitcoin ödemesi talep ediyorlar. Bilgisayarınıza kötü amaçlı yazılım bulaştırmış olan anonim siber suçlulara para göndermenizi önermeyiz, çünkü karşılığında size hiçbir şey vermeden parayı almaları çok kolay olacaktır. Crysis Ransomware ailesinin bu belirli üyesi için kullanılan e-posta, Decisivekey@tutanota.com'dur.

'.AUF Dosya Uzantısı' Fidye Yazılımının kurbanı olarak, saldırganlarla iletişim kurmayı bile düşünmemelisiniz, çünkü bundan iyi bir şey çıkması pek olası değildir. Bunun yerine, hemen güvenilir bir kötü amaçlı yazılımdan koruma aracı çalıştırmaya başlamalı ve '.AUF Dosya Uzantısı' Fidye Yazılımına bağlı tüm dosyaları silmek için tarayıcısını kullanmalısınız. Bu görev tamamlandığında, dosyalarınızı bir yedekten geri yüklemenizi veya alternatif dosya kurtarma yardımcı programlarını kullanmanızı gerektiren kurtarma işleminin son adımına geçmelisiniz.

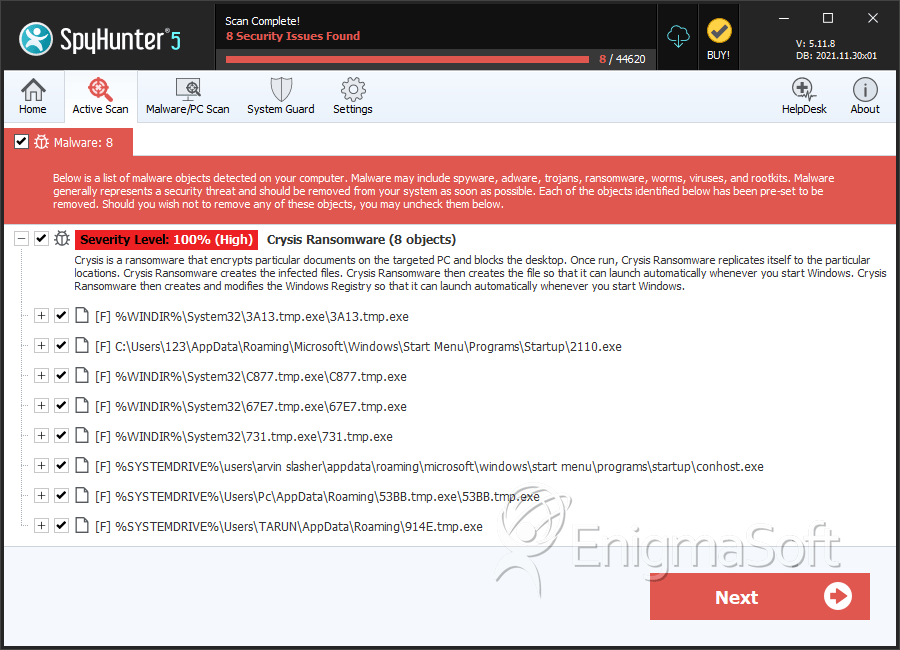

SpyHunter Crysis Fidye Yazılımı'u Algılar ve Kaldırır

Dosya Sistemi Detayları

| # | Dosya adı | MD5 |

Tespitler

Tespitler: SpyHunter tarafından bildirildiği üzere, virüs bulaşmış bilgisayarlarda tespit edilen belirli bir tehdidin doğrulanmış ve şüphelenilen vakalarının sayısı.

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 104 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 14 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 5 |

| 25. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 2 |

| 26. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 27. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 28. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |