Crysis Ransomware

Карта показателей угрозы

Карта оценки угроз EnigmaSoft

EnigmaSoft Threat Scorecards — это отчеты об оценке различных вредоносных программ, которые были собраны и проанализированы нашей исследовательской группой. EnigmaSoft Threat Scorecards оценивает и ранжирует угрозы, используя несколько показателей, включая реальные и потенциальные факторы риска, тенденции, частоту, распространенность и постоянство. EnigmaSoft Threat Scorecards регулярно обновляются на основе данных и показателей наших исследований и полезны для широкого круга пользователей компьютеров, от конечных пользователей, ищущих решения для удаления вредоносных программ из своих систем, до экспертов по безопасности, анализирующих угрозы.

EnigmaSoft Threat Scorecards отображает разнообразную полезную информацию, в том числе:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Уровень серьезности: определенный уровень серьезности объекта, представленный в числовом виде на основе нашего процесса моделирования рисков и исследований, как описано в наших критериях оценки угроз .

Зараженные компьютеры: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженной на зараженных компьютерах, по данным SpyHunter.

См. также Критерии оценки угроз .

| Popularity Rank: | 10,732 |

| Уровень угрозы: | 100 % (Высокая) |

| Зараженные компьютеры: | 36,677 |

| Первый раз: | February 19, 2016 |

| Последний визит: | October 24, 2025 |

| ОС(а) Затронутые: | Windows |

Crysis Ransomware - это вредоносная программа, которая блокирует файлы на зараженных компьютерах, а затем требует выкупа в обмен на ключ дешифрования. Файлы, зашифрованные Crysis, становятся недоступными для пользователя, а данные, хранящиеся в них, вряд ли могут быть восстановлены, поскольку вредоносная программа использует изощренный метод для шифрования файлов на компьютере жертвы. Побочными эффектами этой инфекции также являются общая низкая производительность компьютера, а также некорректная работа некоторых инструментов и приложений. Программа-вымогатель Crysis поражает только компьютеры под управлением операционной системы Windows, и впервые она появилась в марте 2016 года. С тех пор исследователи кибербезопасности выявили множество различных вариантов и версий этой опасной программы-вымогателя, и поскольку некоторые из них сильно напоминают другие серьезные угрозы, такие как Программы-вымогатели Dharma и Arena, эксперты решили называть все эти угрозы семейством программ-вымогателей Crysis / Dharma. Как и другие вредоносные программы из этого семейства, Crysis добавляет к зашифрованным файлам определенное расширение, однако расширения различаются в зависимости от того, какой конкретный вариант вредоносного ПО заразил компьютер.

Из-за расширенных вредоносных возможностей Crysis следует удалить как можно скорее после его обнаружения, а эксперты по безопасности ПК советуют никогда не связываться с киберпреступниками и не платить требуемый выкуп, поскольку нет гарантии, что они действительно отправят вам обещанный ключ дешифрования. Каналы распространения вымогателей Crysis также претерпели изменения с годами. Хотя изначально спам-сообщения, содержащие вредоносные вложения и поврежденные ссылки, были основным средством распространения этой опасной программы-вымогателя, в настоящее время злоумышленники не полагаются на методы социальной инженерии для проведения атак.

Оглавление

Способы распространения

С сентября 2016 года Crysis в основном распространяется через слабо защищенные протоколы удаленного рабочего стола (RDP), причем первые атаки такого рода были зарегистрированы в Австралии и Новой Зеландии. Чтобы взломать компьютер через этот канал, злоумышленники сначала сканируют Интернет на наличие незащищенных RDP, а затем подключаются к ним через порт 3389, взломав необходимый пароль Windows для доступа администратора к системе. Затем они вручную устанавливают вредоносное ПО в целевую систему, при этом они также могут запускать вредоносный сценарий на всех других периферийных устройствах, подключенных к взломанному компьютеру, а также на других компьютерах, подключенных к той же сети.

Программы-вымогатели из семейства Crysis изначально были нацелены в основном на индивидуальных пользователей ПК, однако с начала февраля исследователи кибербезопасности выявили новую тенденцию в развитии семейства вредоносных программ. Помимо ошеломляющего роста числа атак и распространения программ-вымогателей по всему миру, злоумышленники также изменили свою стратегию и теперь в основном нацелены на крупные корпорации и крупные учреждения. С этой целью при сканировании открытых портов RDP хакеры теперь пытаются выяснить, являются ли компьютеры, подключенные к определенной сети, корпоративными, и в этом случае они с большей вероятностью продолжат атаку. Логично, что причина такого сдвига заключается в том, что компании с большей вероятностью заплатят высокую сумму выкупа, чтобы вернуть свои данные.

Технические данные

Как уже упоминалось, вредоносная программа устанавливается на целевой компьютер вручную. Однако перед фактической установкой и перед началом процесса шифрования владельцы программ-вымогателей сбрасывают некоторые программы кейлоггеров, с помощью которых они могут отслеживать действия жертвы и собирать общие системные данные, а также личные данные, относящиеся к конкретному пользователю. Именно с помощью таких действий по сбору учетных данных и мониторингу хакеры могут расширить масштаб атаки и поставить под угрозу другие устройства или ресурсы, подключенные к той же сети. В то же время собранные данные также позволяют хакерам настраивать размер требуемого выкупа в зависимости от того, является ли их жертва отдельным пользователем или компанией. Как следствие, эта сумма может достигать тысяч долларов, если, например, вариант вымогателя Crysis поразил крупную корпоративную сеть.

После установки одним из первых действий, выполняемых вымогателем, является создание собственных ключей запуска в реестре Windows, а также копий своего кода в папках, содержащих допустимые файлы Windows, например C: \ Windows \ System32, C: \ Program Data. , C: \ Program Files и C: \ Users \ Programs \ Startup. Это делается для того, чтобы обеспечить постоянство вредоносного ПО и обеспечить шифрование недавно созданных файлов. Вредоносные файлы, процессы и ключи реестра, принадлежащие Crysis, могут иметь случайные разные имена, поэтому их сложно сразу распознать и отличить от легитимного объекта, принадлежащего операционной системе Windows. Это одна из причин, по которой для удаления этой программы-вымогателя обычно требуется профессиональный инструмент для очистки от вредоносных программ.

Следующим шагом в программе Crysis является сканирование всех файлов на жестком диске зараженного компьютера, сравнение их со встроенным списком файлов, пригодных для шифрования. В этот список включены почти все популярные форматы файлов, что гарантирует, что вредоносное ПО сможет идентифицировать и зашифровать все файлы, которые могут содержать ценные пользовательские данные в любой форме. Кроме того, Crysis превратился в настоящую серьезную угрозу вымогателей, поскольку его последние версии способны зашифровать практически каждый файл на зараженной машине, включая системные файлы без расширения и исполняемые файлы, причем независимо от местоположения файла - на фиксированные, съемные или сетевые диски. Это то, чего раньше не было в других случаях с программами-вымогателями, и это доказывает ужасающие вредоносные возможности семейства программ-вымогателей Crysis / Dharma. Что касается механизма шифрования, используемого программой-вымогателем Crysis, что типично для всего семейства программ-вымогателей, Crysis использует смесь алгоритмов шифрования RSA и AES-128, при этом закрытый ключ хранится на сервере хакеров. С момента своего первого появления в 2016 году различные угрозы-вымогатели из семейства Crysis добавляли к зашифрованным файлам разные расширения. В хронологическом порядке, начиная с самой первой версии, эти расширения следующие: .crysis, .dharma, .wallet, .onion, .arena, .cobra,, java, .arrow, .bip, .cmb, .brr,. гамма, .bkp, .monro, .boost, .adobe, .cccmn, .AUDIT, .tron. Последняя версия Crysis, обнаруженная в середине ноября этого года, добавляет к заблокированным файлам расширения .Back и .Bear, а в некоторых случаях к имени зашифрованных файлов также добавляется контактный адрес злоумышленников. как уникальный идентификатор жертвы, который генерируется индивидуально для каждого зараженного пользователя.

После завершения шифрования Crysis создает заметки о выкупе в виде текстовых файлов, в которых владельцы вредоносных программ объясняют, как жертва должна связаться с ними и как следует заплатить выкуп. Вредоносная программа обычно создает два файла для записки о выкупе - один HTML-файл, который открывается автоматически и заменяет изображение на рабочем столе пользователя по умолчанию, и файл TXT, который помещается на рабочий стол, а в некоторых случаях также в любую зараженную папку. Эти файлы с запиской о выкупе могут называться Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt, info.hta, Files encrypted !!. Txt, а в самой записке о выкупе указано следующее:

«Внимание! Ваш компьютер атакован вирусным кодировщиком.

Все ваши файлы зашифрованы криптостойко, без оригинального ключа восстановление невозможно! Чтобы получить декодер и оригинальный ключ, вам необходимо написать нам по электронной почте: dalailama2015@protonmail.ch с темой «encryption», указав свой идентификатор.

Пишите по делу, не тратьте свое и наше время на пустые угрозы.

Ответы на письма только подходящим людям не игнорировать адекватно.

PS только в том случае, если вы не получите ответ с первого адреса электронной почты в течение 48 часов, используйте этот альтернативный адрес электронной почты goldman0@india.com ».

Исследования показывают, что два адреса электронной почты, указанные в записке о выкупе Crysis, принадлежат доменам, расположенным в Чешской Республике и Индии, однако из этого факта нельзя сделать вывод о том, что вредоносное ПО также происходит из этих стран. Версия, появившаяся в конце 2017 года, предписывает своим жертвам связываться с другим адресом электронной почты для получения инструкций по оплате, а именно cranbery@colorendgrace.com. Другие известные адреса, используемые вредоносным ПО для связи со своими жертвами, включают Decryptallfiles@india.com, Tree_of_life@india.com, mailrepa.lotos@aol.com, Guardware@india.com.

Бесплатные инструменты дешифрования были выпущены для некоторых версий, выпущенных до мая 2017 года, в то время как для остальных вариантов нередко зашифрованные файлы можно восстановить только из резервных копий. Это происходит из-за другого вредоносного действия, которое Crysis может выполнять - его можно запрограммировать на удаление теневых копий томов и точек восстановления системы, что делает восстановление зашифрованных данных невозможным без профессионального решения для восстановления резервных копий. Эта вредоносная программа также может развертывать дополнительные трояны и другие угрозы на зараженном компьютере, что позволяет злоумышленникам, например, отслеживать все действия пользователей в режиме реального времени. Популярные вредоносные программы-вымогатели Crysis также включают майнеры криптовалюты, клавиатурные шпионы и другие вирусы.

Методы профилактики и удаления

Во избежание заражения программой-вымогателем Crysis рекомендуется использовать надежные пароли для каналов связи вашего компьютера. Кроме того, пользователям рекомендуется установить надежную программу защиты от вредоносных программ, включить брандмауэр и поддерживать свою систему в актуальном состоянии в любой момент. Заражение программой-вымогателем Crysis также можно предотвратить с помощью ответственного и безопасного поведения в Интернете, которое включает в себя избегание подозрительных веб-сайтов, которые могут содержать вредоносный контент, игнорирование вложений электронной почты от неизвестных отправителей и загрузку файлов, программ и обновлений программного обеспечения только из авторизованных источников. Также необходимо регулярно создавать резервные копии всех важных данных, потому что иногда это единственный способ восстановить файлы, заблокированные такой угрозой вымогателя, после удаления вредоносного ПО из системы.

Если компьютер был заражен Crysis, не рекомендуется пытаться удалить его без профессионального инструмента для удаления. Этот тип вредоносных программ сбрасывает свои вредоносные файлы в ядро операционной системы Windows, влияя на важные законные приложения и процессы Windows, и затрудняет неопытному пользователю их обнаружение и удаление, не мешая обычным операциям компьютера. Крайне важно полностью очистить ваш компьютер от программ-вымогателей Crysis, поскольку, если какая-то часть вредоносного ПО остается в системе, оно может легко снова начать шифрование файлов.

Когда Crysis Ransomware входит в компьютер, он сканирует поврежденные жесткие диски в поисках файлов для шифрования. В настройках конфигурации Crysis Ransomware содержит список расширений файлов, которые он ищет. Распространенные типы файлов, которые шифруются во время атаки Crysis Ransomware, включают:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf , .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo,. itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc , .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset,. forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc,. py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2 , .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg , .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps.

Программа-вымогатель '.AUF File Extension' - это троян для шифрования файлов, атаки которого могут быстро сделать большинство ваших файлов недоступными. Это связано с тем, что эта угроза запрограммирована на использование безопасного алгоритма блокировки файлов, который использует уникальный сгенерированный ключ шифрования для блокировки содержимого популярных форматов файлов, таких как документы, изображения, видео, архивы и другие. Имя всех зашифрованных данных будет изменено, чтобы включить расширение .AUF, так что, например, файл с именем backup.rar после атаки будет называться backup.rar.AUF.

Программа-вымогатель '.AUF File Extension' была определена как слегка измененный вариант программы-вымогателя Crysis, и, к сожалению, это означает, что ее жертвы не смогут полагаться на бесплатный дешифратор, который поможет им восстановить свои файлы. После того, как программа-вымогатель «.AUF File Extension» выполняет свою атаку, она отправляет записку о выкупе, цель которой - предоставить жертвам контактные данные и инструкции о том, что им следует делать, если они хотят снова использовать свои файлы. Плохая новость заключается в том, что злоумышленники предлагают довольно дорогое решение: они требуют получить биткойн-платеж в обмен на свое программное обеспечение для дешифрования. Мы не предлагаем отправлять деньги анонимным киберпреступникам, которые только что заразили ваш компьютер вредоносным ПО, потому что им будет очень легко забрать деньги, не предоставив вам ничего взамен. Адрес электронной почты этого конкретного члена семейства Crysis Ransomware: Decisivekey@tutanota.com.

Как жертва программы-вымогателя '.AUF File Extension', вам даже не следует думать о контакте со злоумышленниками, потому что вряд ли из этого выйдет что-то хорошее. Вместо этого вам следует немедленно запустить надежный инструмент защиты от вредоносных программ и использовать его сканер для удаления всех файлов, связанных с программой-вымогателем .AUF File Extension. Когда эта задача будет завершена, вы должны перейти к последнему этапу процесса восстановления, который требует от вас восстановления файлов из резервной копии или использования альтернативных утилит для восстановления файлов.

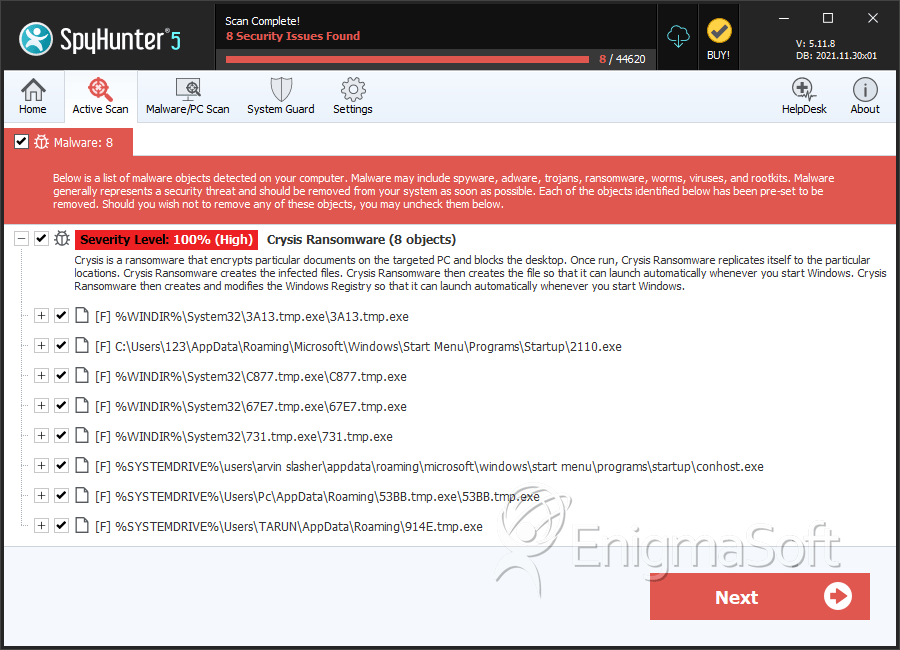

SpyHunter обнаруживает и удаляет Crysis Ransomware

Сведения о файловой системе

| # | Имя файла | MD5 |

Обнаружения

Обнаружения: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженных на зараженных компьютерах, согласно данным SpyHunter.

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 104 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 14 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 5 |

| 25. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 2 |

| 26. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 27. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 28. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |