Crysis Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Popularity Rank: | 10,732 |

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 36,677 |

| Visto pela Primeira Vez: | February 19, 2016 |

| Visto pela Última Vez: | October 24, 2025 |

| SO (s) Afetados: | Windows |

Em março de 2016, os analistas de segurança do PC começaram a observar infecções pelo Crysis Ransomware. Essa ameaça, como a maioria dos Trojans ransomware de criptografia, criptografa os arquivos da vítima e exige o pagamento de um resgate para obter a chave de descriptografia. O Crysis Ransomware pode ser facilmente identificado porque ele altera as extensões dos arquivos criptografados para '.Crysis'. O Crysis Ransomware representa uma ameaça significativa para os usuários de computador e deve ser removido imediatamente.

Índice

Como Funciona o Ataque do Crysis Ransomware

O Crysis Ransomware criptografa os arquivos usando um algoritmo de criptografia RSA e a criptografia AES-128. Depois de criptografar os arquivos da vítima, o Crysis Ransomware exige o pagamento de um resgate para fornecer a chave de descriptografia. Quando um arquivo for criptografado pelo Crysis Ransomware, ele torna-se inacessível. O Crysis Ransomware instala arquivos de texto contendo informações sobre como pagar o resgate. A maneira mais comum pela qual o Crysis Ransomware é distribuído é através de anexos de email de spam corrompidos e links incorporados. A presença do Crysis Ransomware e de ameaças semelhantes foram observadas em redes de compartilhamento de arquivos.

Quando o Crysis Ransomware entra em um computador, ele verifica os discos rígidos afetadosem busca de arquivos para criptografar. Nas suas configurações, o Crysis Ransomware contém uma lista de extensões dos arquivos que ele procura. Os tipos comuns de arquivos que são criptografados durante um ataque pelo Crysis Ransomware incluem:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps.

O Crysis Ransomware instala arquivos de textnos diretórios onde ele criptografou os arquivos da vítima. O que se segue é o conteúdo desses arquivos de texto:

Atenção! Seu computador foi atacado por um vírus codificador.

Todos os seus arquivos foram criptograficados de forma criptograficamente forte, sem a chave original a recuperação é impossível! Para obter o decodificador e a chave original, você precisa nos escrever no e-mail: dalailama2015@protonmail.ch com o assunto "criptografia", indicando seu id.

Escreva no caso, não desperdice o seu e o nosso tempo com ameaças vazias.

As respostas às cartas apenas as pessoas apropriadas não são adequadas para ignorar.

P.S. somente no caso de você não receber uma resposta do primeiro endereço de e-mail dentro de 48 horas, use este e-mail alternativo goldman0@india.com.

Essa mensagem também é exibida na área de trabalho da vítima, uma vez que o Crysis Ransomware substitui a imagem da área de trabalho da vítima por sua nota de resgate.

Lidando com o Crysis Ransomware

Os dois endereços de e-mail contidos na nota de resgate do Crysis Ransomware pertencem a domínios na República Tcheca e na Índia. No entanto, atualmente, desconhece-se de onde a infecção do Crysis Ransomware se originou. Os pesquisadores de segurança do PC aconselham fortemente os usuários de computador a evitar o pagamento do resgate do Crysis Ransomware, uma vez que não há garantia de que as pessoas responsáveis pelo Crysis Ransomware forneçam a chave de descriptografia. Mais importante ainda, pagar o resgate permite que os golpistas responsáveis pelo Crysis Ransomware continuem criando e distribuindo essas ameaças. Em vez disso, é importante garantir que você tenha um backup dos seus arquivos em uma unidade local ou externa. Dessa forma, após uma infecção pelo Crysis Ransomware (ou uma infecção por uma ameaça similar), os arquivos podem ser recuperados do backup após a exclusão do Crysis Ransomware com a ajuda de um programa anti-malware confiável que esteja totalmente atualizado.

Atualização de 21 de janeiro de 2019 - ‘.AUF File Extension 'Ransomware

O '.AUF File Extension' Ransomware é um Trojan de criptografia de arquivos, cujos ataques podem rapidamente tornar inacessível a maioria dos seus arquivos. Isso ocorre porque essa ameaça é programada para usar um algoritmo seguro de bloqueio de arquivos que usa uma chave de criptografia gerada exclusivamente para bloquear o conteúdo de arquivos com formatos populares, tais como documentos, imagens, vídeos, e outros. Todos os dados criptografados terão o seu nome alterado para incluir o ".AUF" de modo que, por exemplo, um arquivo chamado "backup.rar" será chamado de "backup.rar.AUF" após o ataque.

O '.AUF File Extension' Ransomware foi identificado como uma variante ligeiramente modificada do Crysis Ransomware e, infelizmente, isso significa que as suas vítimas não poderão contar com um decodificador gratuito para ajudá-las na recuperação do seus arquivos. Depois que o '.AUF File Extension' Ransomware realiza o seu ataque, ele envia uma nota de resgate cujo objetivo é fornecer à vítima os detalhes de contato e instruções sobre o que elas devem fazer se quiserem usar os seus arquivos novamente. A má notícia é que a solução oferecida pelos atacantes é bastante cara - eles exigem receber um pagamento em Bitcoin em troca do software de descriptografia. Não sugerimos o envio de dinheiro para os criminosos cibernéticos anônimos que acabaram de infectar seu computador com malware, porque seria muito fácil para eles aceitar o dinheiro sem fornecer nada em troca. O e-mail usado para esse membro específico da família do Crysis Ransomware é Decisivekey@tutanota.com.

Como uma vítima do '.AUF File Extension' Ransomware, você não deve nem considerar entrar em contato com os invasores, porque é improvável que algo de bom saia disso. Em vez disso, você deve executar imediatamente uma ferramenta anti-malware confiável e usar o seu scanner para erradicar todos os arquivos vinculados ao ‘.AUF File Extension 'Ransomware. Quando essa tarefa for concluída, você deve prosseguir para a última etapa do processo de recuperação, que exige que você restaure os seus arquivos de um backup ou use utilitários alternativos de recuperação de arquivos.

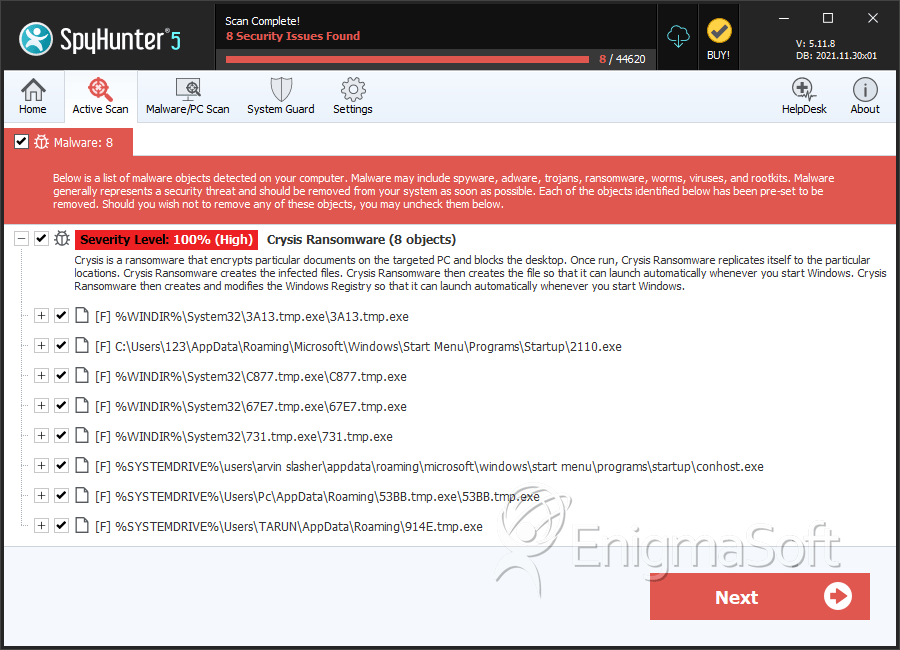

SpyHunter detecta e remove Crysis Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 104 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 14 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 5 |

| 25. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 2 |

| 26. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 27. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 28. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |