Crysis Ransomware

Cartoncino segnapunti di minaccia

Scheda di valutazione delle minacce di EnigmaSoft

Le EnigmaSoft Threat Scorecard sono rapporti di valutazione per diverse minacce malware che sono state raccolte e analizzate dal nostro team di ricerca. Le EnigmaSoft Threat Scorecard valutano e classificano le minacce utilizzando diverse metriche tra cui fattori di rischio reali e potenziali, tendenze, frequenza, prevalenza e persistenza. Le EnigmaSoft Threat Scorecard vengono aggiornate regolarmente in base ai dati e alle metriche della nostra ricerca e sono utili per un'ampia gamma di utenti di computer, dagli utenti finali che cercano soluzioni per rimuovere il malware dai loro sistemi agli esperti di sicurezza che analizzano le minacce.

Le schede di valutazione delle minacce di EnigmaSoft mostrano una serie di informazioni utili, tra cui:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Livello di gravità: il livello di gravità determinato di un oggetto, rappresentato numericamente, in base al nostro processo di modellazione del rischio e alla nostra ricerca, come spiegato nei nostri criteri di valutazione delle minacce .

Computer infetti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

Vedere anche Criteri di valutazione delle minacce .

| Popularity Rank: | 10,732 |

| Livello di minaccia: | 100 % (Alto) |

| Computer infetti: | 36,677 |

| Visto per la prima volta: | February 19, 2016 |

| Ultima visualizzazione: | October 24, 2025 |

| Sistemi operativi interessati: | Windows |

Crysis Ransomware è una minaccia malware che blocca i file sui computer infetti e quindi richiede un riscatto in cambio di una chiave di decrittazione. I file crittografati da Crysis diventano inaccessibili per l'utente ei dati in essi archiviati difficilmente possono essere recuperati poiché il malware utilizza un metodo sofisticato per crittografare i file sul computer della vittima. Gli effetti collaterali di questa infezione sono anche una prestazione complessivamente lenta del computer, nonché alcuni strumenti e applicazioni che non funzionano correttamente. Crysis ransomware colpisce solo i computer che eseguono il sistema operativo Windows ed è apparso per la prima volta nel marzo 2016. Da allora, i ricercatori di cybersecurity hanno identificato molte varianti e versioni differenti di questo pericoloso ransomware, e poiché alcuni di loro assomigliano molto ad altre minacce significative come Dharma e Arena ransomware, gli esperti hanno deciso di fare riferimento a tutte queste minacce come alla famiglia Crysis / Dharma Ransomware. Proprio come altri malware della famiglia, Crysis aggiunge un'estensione specifica ai file crittografati, tuttavia, le estensioni variano a seconda di quale particolare variante del malware ha infettato il computer.

A causa delle sue capacità dannose estese, Crysis dovrebbe essere rimosso il prima possibile dopo che è stato scoperto e gli esperti di sicurezza del PC consigliano di non contattare mai i criminali informatici e di non pagare mai il riscatto richiesto poiché non vi è alcuna garanzia che ti invieranno effettivamente il chiave di decrittazione promessa. Anche i canali di distribuzione di Crysis ransomware si sono evoluti nel corso degli anni. Mentre, inizialmente, le e-mail di spam contenenti allegati dannosi e collegamenti danneggiati sono stati il principale mezzo di distribuzione di questo pericoloso ransomware, attualmente gli aggressori non si affidano a tecniche di ingegneria sociale per condurre gli attacchi.

Sommario

Modi di distribuzione

Da settembre 2016, Crysis è distribuito principalmente tramite Remote Desktop Protocols (RDP) debolmente protetti, per cui i primi attacchi di questo tipo sono stati registrati in Australia e Nuova Zelanda. Per hackerare un computer attraverso questo canale, gli aggressori prima scansionano Internet alla ricerca di RDP non protetti e poi si connettono a loro sulla porta 3389 violando la password di Windows necessaria per l'accesso dell'amministratore al sistema. Quindi, installano il malware manualmente sul sistema di destinazione, per cui possono anche eseguire lo script dannoso su tutte le altre periferiche collegate al computer violato, nonché su altri computer collegati alla stessa rete.

Il ransomware della famiglia Crysis inizialmente si rivolgeva principalmente ai singoli utenti di PC, tuttavia, dall'inizio di febbraio i ricercatori sulla sicurezza informatica hanno identificato una nuova tendenza nello sviluppo della famiglia di malware. Oltre all'incredibile crescita del numero di attacchi e all'espansione mondiale del ransomware, gli aggressori hanno anche cambiato la loro strategia e ora prendono di mira principalmente le grandi aziende e le principali istituzioni. A tale scopo, durante la scansione delle porte RDP aperte, gli hacker ora cercano di scoprire se i computer collegati a una particolare rete sono computer aziendali, nel qual caso è più probabile che continuino con l'attacco. Logicamente, la ragione di questo cambiamento è il fatto che le aziende hanno maggiori probabilità di pagare una quantità elevata di riscatto per riavere i propri dati.

Dati tecnici

Come già accennato, il malware viene installato manualmente sulla macchina di destinazione. Tuttavia, prima dell'installazione effettiva e prima dell'inizio del processo di crittografia, i proprietari di ransomware rilasciano alcuni programmi di keylogging attraverso i quali possono monitorare le attività della vittima e raccogliere dati generali di sistema nonché dati personali relativi a un determinato utente. Esattamente attraverso tali attività di raccolta e monitoraggio delle credenziali, gli hacker possono estendere la portata dell'attacco e compromettere altri dispositivi o risorse connessi alla stessa rete. Allo stesso tempo, i dati raccolti consentono anche agli hacker di personalizzare l'importo del riscatto richiesto, a seconda che la vittima sia un singolo utente o un'azienda. Di conseguenza, questo importo può raggiungere migliaia di dollari se la variante del ransomware Crysis ha colpito, ad esempio, una grande rete aziendale.

Dopo l'installazione, tra le prime azioni eseguite dal ransomware c'è quella di creare le proprie chiavi di avvio nel registro di Windows, oltre a copie del suo codice in cartelle contenenti file Windows legittimi, come C: \ Windows \ System32, C: \ Program Data , C: \ Programmi e C: \ Users \ Programmi \ Startup. Questo viene fatto per garantire la persistenza del malware e per consentire la crittografia dei file creati di recente. File, processi e chiavi di registro dannosi appartenenti a Crysis possono avere nomi diversi e casuali, quindi è difficile riconoscerli immediatamente e distinguerli da oggetti legittimi appartenenti al sistema operativo Windows. Questo è uno dei motivi per cui la rimozione di questo ransomware richiede in genere uno strumento di pulizia malware professionale.

Il passaggio successivo della routine Crysis consiste nell'eseguire la scansione di tutti i file sul disco rigido del computer infetto, confrontandoli con un elenco integrato di file adatti per la crittografia. Quasi tutti i formati di file più diffusi sono inclusi in tale elenco, garantendo che il malware riesca a identificare e crittografare tutti i file che possono contenere dati utente preziosi in qualsiasi forma. Inoltre, Crysis si è trasformato in una vera minaccia ransomware di alto profilo poiché le sue ultime versioni sono in grado di crittografare quasi ogni singolo file sulla macchina infetta, inclusi i file di sistema senza estensione e file eseguibili, indipendentemente dalla posizione del file. unità fisse, rimovibili o in rete. Questo è qualcosa di mai visto prima in altri casi di ransomware e dimostra le spaventose capacità dannose della famiglia di ransomware Crysis / Dharma. Per quanto riguarda il motore di crittografia utilizzato da Crysis ransomware, tipico dell'intera famiglia di ransomware, Crysis utilizza una combinazione di crittografia RSA e algoritmi di crittografia AES-128 con la chiave privata archiviata sul server degli hacker. Dalla sua prima apparizione nel 2016, le diverse minacce ransomware della famiglia Crysis hanno aggiunto diverse estensioni ai file crittografati. In ordine cronologico a partire dalla prima versione in poi, queste estensioni sono: .crysis, .dharma, .wallet, .onion, .arena, .cobra,, java, .arrow, .bip, .cmb, .brr,. gamma, .bkp, .monro, .boost, .adobe, .cccmn, .AUDIT, .tron. L'ultima versione di Crysis rilevata a metà novembre di quest'anno aggiunge le estensioni .Back e .Bear ai file bloccati, mentre in alcuni casi al nome dei file crittografati viene aggiunto anche l'indirizzo di contatto degli aggressori come un ID vittima univoco che viene generato individualmente per ogni utente infetto.

Dopo che la crittografia è stata completata, Crysis crea note di riscatto sotto forma di file di testo in cui i proprietari del malware spiegano come dovrebbero essere contattati dalla vittima e come dovrebbe essere pagato il riscatto. Il malware in genere crea due file per la richiesta di riscatto: un file HTML che si apre automaticamente e sostituisce l'immagine desktop predefinita dell'utente e un file TXT che viene posizionato sul desktop e, in alcuni casi, anche in qualsiasi cartella infetta. Questi file della richiesta di riscatto possono essere denominati Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt, info.hta, File crittografati !!. Txt, mentre la richiesta di riscatto stessa afferma quanto segue:

"Attenzione! Il tuo computer è stato attaccato da un codificatore di virus.

Tutti i tuoi file sono crittografati forte dal punto di vista crittografico, senza la chiave originale il recupero è impossibile! Per ricevere il decoder e la chiave originale è necessario scriverci alla mail: dalailama2015@protonmail.ch con oggetto "cifratura" indicando il proprio id.

Scrivi nel caso, non sprecare il tuo e il nostro tempo con minacce vuote.

Le risposte alle lettere solo le persone appropriate non sono adeguate ignorare.

PS solo nel caso in cui non si riceva una risposta dal primo indirizzo di posta elettronica entro 48 ore, si prega di utilizzare questa email alternativa goldman0@india.com. "

La ricerca mostra che i due indirizzi e-mail forniti nella richiesta di riscatto di Crysis appartengono a domini situati nella Repubblica Ceca e in India, tuttavia non si può concludere da questo fatto che il malware provenga anche da questi paesi. Una versione apparsa alla fine del 2017 istruisce le sue vittime a contattare un indirizzo e-mail diverso per le istruzioni di pagamento, ovvero cranbery@colorendgrace.com. Altri indirizzi noti utilizzati dal malware per comunicare con le sue vittime includono Decryptallfiles@india.com, Tree_of_life@india.com, mailrepa.lotos@aol.com, Guardware@india.com.

Sono stati rilasciati strumenti di decrittazione gratuiti per alcune versioni rilasciate prima di maggio 2017, mentre per il resto delle varianti non è raro che i file crittografati possano essere recuperati solo dai backup. Ciò deriva da un'altra attività dannosa che Crysis è in grado di eseguire: può essere programmato per rimuovere copie shadow del volume e punti di ripristino del sistema, rendendo così impossibile il recupero dei dati crittografati senza una soluzione professionale di ripristino del backup. Questo malware può anche distribuire trojan aggiuntivi e altre minacce sul computer infetto, consentendo agli aggressori, ad esempio, di spiare tutte le attività degli utenti in tempo reale. I payload dannosi più diffusi rilasciati da Crysis ransomware includono anche minatori di criptovaluta, keylogger e altri virus.

Tecniche di prevenzione e rimozione

Per evitare un'infezione da Crysis ransomware, si consiglia di utilizzare password complesse per i canali di comunicazione del computer. Inoltre, si consiglia agli utenti di installare un programma anti-malware affidabile, di abilitare un firewall e di mantenere il proprio sistema aggiornato in qualsiasi momento. Un'infezione da ransomware Crysis può anche essere prevenuta da un comportamento responsabile e sicuro su Internet, che include evitare siti Web sospetti che possono contenere contenuti dannosi, ignorare allegati di posta elettronica da mittenti sconosciuti e scaricare file, programmi e aggiornamenti software solo da fonti autorizzate. Anche il mantenimento di backup regolari di tutti i dati importanti è un must perché, a volte, questo è l'unico modo in cui i file bloccati da una tale minaccia ransomware possono essere ripristinati dopo che il malware è stato rimosso dal sistema.

Una volta che un computer è stato infettato da Crysis, non è consigliabile provare a rimuoverlo senza uno strumento di rimozione professionale. Questo tipo di malware rilascia i suoi file dannosi nel cuore del sistema operativo Windows, interessando applicazioni e processi Windows legittimi e cruciali e rendendo difficile per un utente inesperto individuarli ed eliminarli senza interferire con le normali operazioni del computer. È di fondamentale importanza pulire completamente il PC dal ransomware Crysis, poiché se una parte del malware rimane nel sistema, può facilmente ricominciare a crittografare i file.

Quando Crysis Ransomware entra in un computer, esegue la scansione dei dischi rigidi interessati alla ricerca di file da crittografare. Nelle sue impostazioni di configurazione, Crysis Ransomware contiene un elenco di estensioni di file che cerca. I tipi di file comuni che vengono crittografati durante un attacco Crysis Ransomware includono:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf , .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo,. itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc , .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset,. forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc,. py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2 , .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg , .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps.

Il '.AUF File Extension' Ransomware è un Trojan di crittografia dei file i cui attacchi possono rendere la maggior parte dei tuoi file inaccessibili rapidamente. Questo perché questa minaccia è programmata per utilizzare un algoritmo di blocco dei file sicuro che utilizza una chiave di crittografia generata univoca per bloccare i contenuti di formati di file popolari come documenti, immagini, video, archivi e altri. Tutti i dati crittografati avranno il nome modificato per includere l'estensione ".AUF" in modo che, ad esempio, un file chiamato "backup.rar" venga denominato "backup.rar.AUF" dopo l'attacco.

Il ransomware ".AUF File Extension" è stato identificato come una variante leggermente modificata di Crysis Ransomware e, sfortunatamente, ciò significa che le sue vittime non potranno fare affidamento su un decryptor gratuito per assisterle nel recupero dei loro file. Dopo che il ransomware '.AUF File Extension' ha eseguito il suo attacco, rilascia una richiesta di riscatto il cui scopo è fornire alle vittime i dettagli di contatto e le istruzioni su cosa dovrebbero fare se vogliono essere in grado di utilizzare nuovamente i loro file. La cattiva notizia è che la soluzione offerta dagli aggressori è piuttosto costosa: chiedono di ricevere un pagamento in Bitcoin in cambio del loro software di decrittazione. Non suggeriamo di inviare denaro a criminali informatici anonimi che hanno appena infettato il tuo computer con malware, perché sarebbe molto facile per loro prendere i soldi senza fornirti nulla in cambio. L'e-mail utilizzata per questo particolare membro della famiglia Crysis Ransomware è Decisivekey@tutanota.com.

Come vittima del ransomware ".AUF File Extension", non dovresti nemmeno considerare di contattare gli aggressori, perché è improbabile che ne venga fuori qualcosa di buono. Invece, dovresti procedere con l'esecuzione immediata di uno strumento anti-malware affidabile e utilizzare il suo scanner per eliminare tutti i file collegati al ransomware ".AUF File Extension". Al termine di questa attività, è necessario procedere all'ultimo passaggio del processo di ripristino, che richiede il ripristino dei file da un backup o l'utilizzo di utilità di ripristino file alternative.

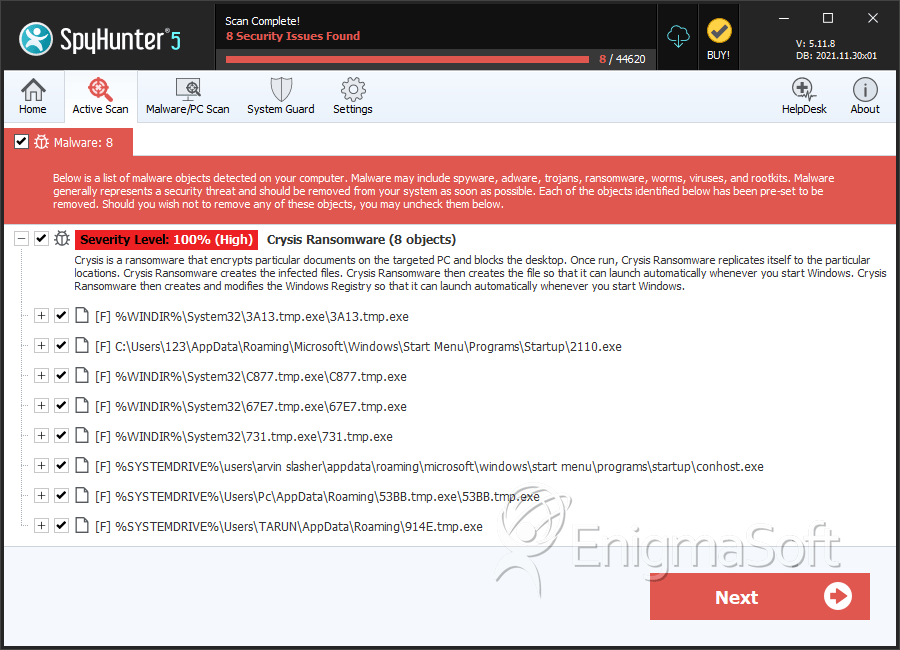

SpyHunter rileva e rimuove Crysis Ransomware

Dettagli del file system

| # | Nome del file | MD5 |

Rilevazioni

Rilevamenti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 104 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 14 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 5 |

| 25. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 2 |

| 26. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 27. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 28. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |