Crysis Ransomware

Trusselscorekort

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards er vurderingsrapporter for forskellige malware-trusler, som er blevet indsamlet og analyseret af vores forskningsteam. EnigmaSoft Threat Scorecards evaluerer og rangerer trusler ved hjælp af adskillige metrics, herunder virkelige og potentielle risikofaktorer, tendenser, frekvens, udbredelse og persistens. EnigmaSoft Threat Scorecards opdateres regelmæssigt baseret på vores forskningsdata og metrics og er nyttige for en bred vifte af computerbrugere, fra slutbrugere, der søger løsninger til at fjerne malware fra deres systemer, til sikkerhedseksperter, der analyserer trusler.

EnigmaSoft Threat Scorecards viser en række nyttige oplysninger, herunder:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Sværhedsgrad: Et objekts fastlagte sværhedsgrad, repræsenteret numerisk, baseret på vores risikomodelleringsproces og forskning, som forklaret i vores trusselsvurderingskriterier .

Inficerede computere: Antallet af bekræftede og formodede tilfælde af en bestemt trussel opdaget på inficerede computere som rapporteret af SpyHunter.

Se også Kriterier for trusselsvurdering .

| Popularity Rank: | 10,732 |

| Trusselsniveau: | 100 % (Høj) |

| Inficerede computere: | 36,677 |

| Først set: | February 19, 2016 |

| Sidst set: | October 24, 2025 |

| Berørte operativsystemer: | Windows |

Crysis Ransomware er en malware-trussel, der låser filer på inficerede computere og derefter kræver en løsesum i bytte for en dekrypteringsnøgle. Filer krypteret af Crysis bliver utilgængelige for brugeren, og de data, der er gemt i dem, kan næppe gendannes, da malware bruger en sofistikeret metode til at kryptere filerne på offerets computer. Bivirkninger af denne infektion er også en generel træg ydeevne for computeren såvel som visse værktøjer og applikationer, der ikke fungerer korrekt. Crysis ransomware påvirker kun computere, der kører Windows-operativsystemet, og det dukkede op for første gang i marts 2016. Siden da har cybersikkerhedsforskere identificeret mange forskellige varianter og versioner af denne farlige ransomware, og da nogle af dem stærkt ligner andre væsentlige trusler som Dharma og Arena ransomware, eksperterne har besluttet at henvise til alle disse trusler som Crysis / Dharma Ransomware-familien. Ligesom anden malware fra familien tilføjer Crysis en bestemt udvidelse til de krypterede filer, men udvidelser varierer afhængigt af hvilken bestemt variant af malware, der har inficeret computeren.

På grund af dets udvidede ondsindede kapaciteter bør Crysis fjernes så hurtigt som muligt, efter at det er blevet opdaget, og pc-sikkerhedseksperter råder aldrig til at kontakte cyberkriminelle og aldrig betale den krævede løsesum, da der ikke er nogen garanti for, at de rent faktisk sender dig lovet dekrypteringsnøgle. Distributionskanalerne til Crysis ransomware har også udviklet sig gennem årene. Mens oprindeligt spam-e-mails, der indeholder ondsindede vedhæftede filer og korrupte links, har været det vigtigste distributionsmiddel for denne farlige ransomware, er angriberne i øjeblikket ikke afhængige af socialtekniske teknikker til at gennemføre angrebene.

Indholdsfortegnelse

Distributionsmåder

Siden september 2016 distribueres Crysis hovedsageligt gennem svagt beskyttede Remote Desktop Protocols (RDP'er), hvorved de første angreb af den slags er blevet registreret i Australien og New Zealand. For at hacke en computer gennem denne kanal scanner angribere først Internettet for ubeskyttede RDP'er og opretter derefter forbindelse til dem på port 3389 ved at knække den nødvendige Windows-adgangskode for administratoradgang til systemet. Derefter installerer de malware manuelt på målsystemet, hvorved de også kan køre det ondsindede script på alle andre perifere enheder, der er forbundet til den hackede computer såvel som på andre computere, der er forbundet til det samme netværk.

Ransomware fra Crysis-familien målrettede oprindeligt for det meste individuelle pc-brugere, men siden begyndelsen af februar har cybersikkerhedsforskere identificeret en ny tendens i udviklingen af malware-familien. Bortset fra den svimlende vækst i antallet af angreb og den verdensomspændende udvidelse af ransomware, har angriberne også ændret deres strategi og er nu primært rettet mod store virksomheder og større institutioner. Til dette formål forsøger hackerne nu, når de scanner efter åbne RDP-porte, at finde ud af, om de computere, der er forbundet til et bestemt netværk, er virksomhedscomputere, i hvilket tilfælde de er mere tilbøjelige til at fortsætte med angrebet. Logisk set er årsagen til dette skift det faktum, at virksomheder er mere tilbøjelige til at betale en stor mængde løsesum for at få deres data tilbage.

Teknisk data

Som allerede nævnt installeres malware manuelt på målmaskinen. Før den faktiske installation og inden krypteringsprocessen starter, slipper ransomwareejerne dog nogle keylogging-programmer, hvorigennem de kan overvåge offerets aktiviteter og indsamle generelle systemdata samt personlige data relateret til den bestemte bruger. Præcis gennem sådanne akkrediteringshøstnings- og overvågningsaktiviteter kan hackerne udvide angrebsområdet og kompromittere andre enheder eller ressourcer, der er forbundet til det samme netværk. Samtidig giver de indsamlede data også hackere mulighed for at tilpasse mængden af det nødvendige løsesum, afhængigt af om deres offer er en individuel bruger eller en virksomhed. Som en konsekvens kan dette beløb nå tusinder af dollars, hvis Crysis-ransomware-varianten f.eks. Har ramt et stort virksomhedsnetværk.

Efter installationen er en af de første handlinger, der udføres af ransomware, at oprette sine egne opstartsnøgler i Windows-registreringsdatabasen samt kopier af dens kode i mapper, der indeholder legitime Windows-filer, som C: \ Windows \ System32, C: \ Programdata , C: \ Programfiler og C: \ Brugere \ Programmer \ Startup. Dette gøres for at sikre malwareens vedholdenhed og for at tillade kryptering af nyligt oprettede filer. Ondsindede filer, processer og registreringsdatabasenøgler, der tilhører Crysis, kan have tilfældige forskellige navne, så det er svært at genkende dem med det samme og at skelne dem fra legitime objekter, der tilhører Windows-operativsystemet. Dette er en af grundene til, at fjernelse af denne ransomware typisk kræver et professionelt rengøringsværktøj til malware.

Det næste trin i Crysis-rutinen er at scanne alle filer på harddisken på den inficerede computer og sammenligne dem med en indbygget liste over filer, der er egnede til kryptering. Næsten alle populære filformater er inkluderet på listen, hvilket sikrer, at malware formår at identificere og kryptere alle filer, der muligvis kan indeholde værdifulde brugerdata i enhver form. Desuden er Crysis blevet til en reel højprofileret ransomware-trussel, da dens nyeste versioner er i stand til at kryptere næsten hver eneste fil på den inficerede maskine, inklusive systemfiler uden udvidelse og eksekverbare filer, og at uanset filens placering - til faste, flytbare eller netværksdrev. Dette er noget uset før i andre sager om ransomware, og det viser de frygtelige ondsindede muligheder i Crysis / Dharma ransomware-familien. Hvad angår krypteringsmotoren, der anvendes af Crysis ransomware, som typisk for hele ransomware-familien, bruger Crysis en blanding af RSA-kryptering og AES-128-krypteringsalgoritmer, hvor den private nøgle er gemt på hackernes server. Siden dets første optræden i 2016 har de forskellige ransomware-trusler fra Crysis-familien tilføjet forskellige udvidelser til de krypterede filer. I en kronologisk rækkefølge, der starter fra den allerførste version og fremefter, er disse udvidelser: .crysis, .dharma, .wallet, .onion, .arena, .cobra,, java, .arrow, .bip, .cmb, .brr,. gamma, .bkp, .monro, .boost, .adobe, .cccmn, .AUDIT, .tron. Den seneste version af Crysis, der blev opdaget i midten af november i år, tilføjer .Back- og .Bear-udvidelser til de låste filer, mens angribernes kontaktadresse i nogle tilfælde også føjes til navnet på de krypterede filer. som et unikt offer-ID, der genereres individuelt til hver inficeret bruger.

Når krypteringen er afsluttet, opretter Crysis løsesumnoter i form af tekstfiler, hvor malwareejere forklarer, hvordan de skal kontaktes af offeret, og hvordan løsepenge skal betales. Malwaren opretter typisk to filer til løsesumnoten - en HTML-fil, der åbnes automatisk og erstatter brugerens standard desktopbillede og en TXT-fil, der placeres på skrivebordet og i nogle tilfælde også i enhver inficeret mappe. Disse løsesumnote filer kan navngives Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt, info.hta, Files encrypted !!. Txt, mens løsepenge notatet selv angiver følgende:

"OBS! Din computer blev angrebet af viruskoder.

Alle dine filer er krypteret kryptografisk stærk, uden den originale nøgle er det umuligt at genoprette! For at hente dekoderen og den originale nøgle skal du skrive os på e-mailen: dalailama2015@protonmail.ch med emnet "kryptering" med angivelse af dit id.

Skriv i sagen, spild ikke din og vores tid på tomme trusler.

Svar på breve kun passende personer er ikke tilstrækkelige ignorere.

PS kun, hvis du ikke modtager et svar fra den første e-mail-adresse inden for 48 timer, bedes du bruge denne alternative e-mail goldman0@india.com. "

Forskning viser, at de to e-mail-adresser, der er angivet i Crysis-løsesummen, tilhører domæner i Tjekkiet og Indien, men alligevel kan det ikke konkluderes ud fra denne kendsgerning, at malware også stammer fra disse lande. En version, der dukkede op i slutningen af 2017, instruerer sine ofre om at kontakte en anden e-mail-adresse for betalingsinstruktioner, nemlig cranbery@colorendgrace.com. Andre kendte adresser, der bruges af malware til at kommunikere med dets ofre, inkluderer Decryptallfiles@india.com, Tree_of_life@india.com, mailrepa.lotos@aol.com, Guardware@india.com.

Der er frigivet gratis dekrypteringsværktøjer til visse versioner, der blev frigivet inden maj 2017, mens det for resten af varianterne ikke er ualmindeligt, at de krypterede filer kun kan gendannes fra sikkerhedskopier. Dette kommer fra en anden ondsindet aktivitet, som Crysis er i stand til at udføre - den kan programmeres til at fjerne Shadow Volume Copies og System Restore Points, hvilket gør gendannelse af de krypterede data således umulig uden en professionel backupgendannelsesløsning. Denne malware kan også implementere yderligere trojanske heste og andre trusler på den inficerede computer, så angriberne f.eks. Kan spionere på alle brugeraktiviteter i realtid. Populære ondsindede nyttelast, der er droppet af Crysis-ransomware, inkluderer også kryptovaluta-minearbejdere, keyloggers og andre vira.

Forebyggelse og fjernelse teknikker

For at undgå en infektion med Crysis ransomware anbefales det at bruge stærke adgangskoder til din computers kommunikationskanaler. Derudover rådes brugerne til at installere et pålideligt anti-malware-program, aktivere en firewall og til enhver tid at holde deres system opdateret. En Crysis-ransomware-infektion kan også forhindres af ansvarlig og sikker opførsel på Internettet, som inkluderer at undgå mistænkelige websteder, der kan indeholde ondsindet indhold, ignorere vedhæftede filer fra ukendte afsendere og kun downloade filer, programmer og softwareopdateringer fra autoriserede kilder. Vedligeholdelse af regelmæssige sikkerhedskopier af alle vigtige data er også et must, fordi det undertiden kun er, hvordan filer, der er låst af en sådan ransomware-trussel, kan gendannes, efter at malware er fjernet fra systemet.

Når en computer er blevet inficeret med Crysis, anbefales det ikke at prøve at fjerne den uden et professionelt fjernelsesværktøj. Denne type malware dropper sine ondsindede filer i kernen af Windows-operativsystemet, der påvirker vigtige legitime Windows-applikationer og -processer og gør det svært for en uerfaren bruger at finde og slette disse uden at forstyrre computerens regelmæssige operationer. Det er af afgørende betydning at rense din pc fuldstændigt fra Crysis ransomware, da hvis en del af malware forbliver på systemet, kan den let begynde at kryptere filer igen.

Når Crysis Ransomware kommer ind på en computer, scanner den de berørte harddiske på jagt efter filer, der skal krypteres. I sine konfigurationsindstillinger indeholder Crysis Ransomware en liste over filtypenavne, som den søger efter. Almindelige filtyper, der er krypteret under et Crysis Ransomware-angreb, inkluderer:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .taks, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf , .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo,. itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc , .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset,. smedje, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, tegnebog, .wotreplay, .xxx, .desc,. py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2 , .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg , .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps.

'.AUF File Extension' Ransomware er en Trojan-filkryptering, hvis angreb muligvis gør de fleste af dine filer hurtigt tilgængelige. Dette skyldes, at denne trussel er programmeret til at bruge en sikker fillåsealgoritme, der bruger en unik genereret krypteringsnøgle til at låse indholdet af populære filformater som dokumenter, billeder, videoer, arkiver og andre. Alle krypterede data vil have sit navn ændret til at omfatte '.AUF' udvidelsen, så en fil kaldet 'backup.rar' f.eks. Får navnet 'backup.rar.AUF' efter angrebet.

'.AUF File Extension' Ransomware er blevet identificeret som en let modificeret variant af Crysis Ransomware, og det betyder desværre, at dets ofre ikke vil være i stand til at stole på en gratis dekrypteringsanordning for at hjælpe dem med gendannelsen af deres filer. Efter '.AUF File Extension' Ransomware udfører sit angreb, dropper det en løsesumnote, hvis formål er at give ofrene kontaktoplysninger og instruktioner om, hvad de skal gøre, hvis de vil være i stand til at bruge deres filer igen. Den dårlige nyhed er, at den løsning, angriberne tilbyder, er temmelig dyr - de kræver at modtage en Bitcoin-betaling til gengæld for deres dekrypteringssoftware. Vi foreslår ikke at sende penge til anonyme cyberkriminelle, der lige har inficeret din computer med malware, fordi det ville være meget let for dem at tage pengene uden at give dig noget til gengæld. Den e-mail, der bruges til dette særlige medlem af Crysis Ransomware-familien, er Decisivekey@tutanota.com.

Som offer for '.AUF File Extension' Ransomware bør du ikke engang overveje at kontakte angriberne, fordi det er usandsynligt, at der kommer noget godt ud af dette. I stedet skal du fortsætte med at køre et pålideligt anti-malware-værktøj med det samme og bruge sin scanner til at udrydde alle filer, der er knyttet til '.AUF File Extension' Ransomware. Når denne opgave er afsluttet, skal du gå videre til det sidste trin i gendannelsesprocessen, som kræver, at du gendanner dine filer fra en sikkerhedskopi eller bruger alternative filgendannelsesværktøjer.

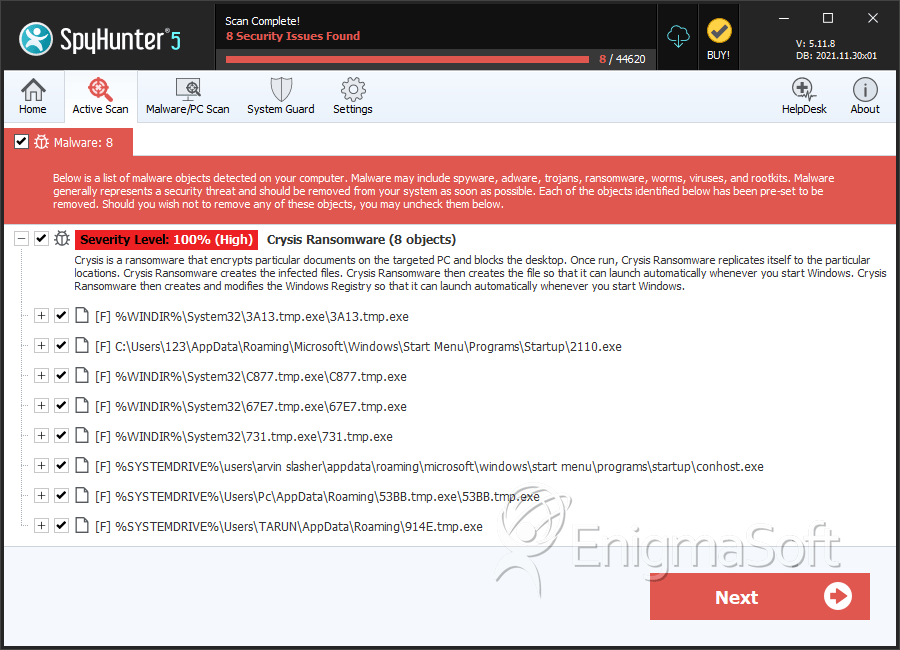

SpyHunter registrerer og fjerner Crysis Ransomware

Detaljer om filsystem

| # | Filnavn | MD5 |

Detektioner

Detektioner: Antallet af bekræftede og mistænkte tilfælde af en bestemt trussel, der er opdaget på inficerede computere, som rapporteret af SpyHunter.

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 104 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 14 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 5 |

| 25. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 2 |

| 26. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 27. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 28. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |