क्राइसिस रैंसमवेयर

खतरा स्कोरकार्ड

एनिग्मा सॉफ्ट थ्रेट स्कोरकार्ड

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न मैलवेयर खतरों के लिए मूल्यांकन रिपोर्ट हैं जिन्हें हमारी शोध टीम द्वारा एकत्र और विश्लेषण किया गया है। EnigmaSoft थ्रेट स्कोरकार्ड वास्तविक दुनिया और संभावित जोखिम कारकों, प्रवृत्तियों, आवृत्ति, व्यापकता और दृढ़ता सहित कई मैट्रिक्स का उपयोग करके खतरों का मूल्यांकन और रैंक करता है। EnigmaSoft थ्रेट स्कोरकार्ड हमारे शोध डेटा और मेट्रिक्स के आधार पर नियमित रूप से अपडेट किए जाते हैं और कंप्यूटर उपयोगकर्ताओं की एक विस्तृत श्रृंखला के लिए उपयोगी होते हैं, अंतिम उपयोगकर्ताओं से लेकर सुरक्षा विशेषज्ञों तक खतरों का विश्लेषण करने के लिए अपने सिस्टम से मैलवेयर हटाने के लिए समाधान खोजते हैं।

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न प्रकार की उपयोगी जानकारी प्रदर्शित करते हैं, जिनमें शामिल हैं:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

गंभीरता स्तर: हमारी जोखिम मॉडलिंग प्रक्रिया और अनुसंधान के आधार पर, जैसा कि हमारे खतरा आकलन मानदंड में बताया गया है, किसी वस्तु का निर्धारित गंभीरता स्तर, संख्यात्मक रूप से दर्शाया गया है।

संक्रमित कंप्यूटर: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

खतरा आकलन मानदंड भी देखें।

| Popularity Rank: | 10,732 |

| ख़तरा स्तर: | 100 % (उच्च) |

| संक्रमित कंप्यूटर: | 36,677 |

| पहले देखा: | February 19, 2016 |

| अंतिम बार देखा गया: | October 24, 2025 |

| ओएस (एस) प्रभावित: | Windows |

Crysis Ransomware एक मैलवेयर खतरा है जो संक्रमित कंप्यूटरों पर फ़ाइलों को लॉक कर देता है और फिर डिक्रिप्शन कुंजी के बदले में फिरौती की मांग करता है। Crysis द्वारा एन्क्रिप्ट की गई फ़ाइलें उपयोगकर्ता के लिए अप्राप्य हो जाती हैं और उनमें संग्रहीत डेटा को शायद ही पुनर्प्राप्त किया जा सकता है क्योंकि मैलवेयर पीड़ित के कंप्यूटर पर फ़ाइलों को एन्क्रिप्ट करने के लिए एक परिष्कृत विधि का उपयोग करता है। इस संक्रमण के दुष्प्रभाव कंप्यूटर के समग्र सुस्त प्रदर्शन के साथ-साथ कुछ उपकरण और एप्लिकेशन ठीक से काम नहीं करने के कारण भी होते हैं। क्राइसिस रैंसमवेयर केवल विंडोज ऑपरेटिंग सिस्टम चलाने वाले कंप्यूटरों को प्रभावित करता है, और यह पहली बार मार्च 2016 में दिखाई दिया। तब से, साइबर सुरक्षा शोधकर्ताओं ने इस खतरनाक रैंसमवेयर के कई अलग-अलग वेरिएंट और संस्करणों की पहचान की है, और चूंकि उनमें से कुछ अन्य महत्वपूर्ण खतरों जैसे दृढ़ता से मिलते-जुलते हैं। धर्म और एरिना रैंसमवेयर, विशेषज्ञों ने इन सभी खतरों को क्राइसिस/धर्म रैंसमवेयर परिवार के रूप में संदर्भित करने का निर्णय लिया है। परिवार के अन्य मैलवेयर की तरह, Crysis एन्क्रिप्टेड फ़ाइलों में एक विशिष्ट एक्सटेंशन जोड़ता है, हालांकि, मैलवेयर के किस विशेष संस्करण ने कंप्यूटर को संक्रमित किया है, इसके आधार पर एक्सटेंशन भिन्न होते हैं।

इसकी विस्तारित दुर्भावनापूर्ण क्षमताओं के कारण, क्राइसिस को खोजे जाने के बाद जितनी जल्दी हो सके हटा दिया जाना चाहिए, और पीसी सुरक्षा विशेषज्ञ सलाह देते हैं कि साइबर अपराधियों से संपर्क न करें और कभी भी आवश्यक फिरौती का भुगतान न करें क्योंकि इस बात की कोई गारंटी नहीं है कि वे वास्तव में आपको भेज देंगे। डिक्रिप्शन कुंजी का वादा किया। क्राइसिस रैंसमवेयर के वितरण चैनल वर्षों से विकसित हुए हैं। हालांकि, शुरू में, दुर्भावनापूर्ण अटैचमेंट और दूषित लिंक वाले स्पैम ईमेल इस खतरनाक रैंसमवेयर के वितरण का मुख्य साधन रहे हैं, वर्तमान में हमलावर हमले करने के लिए सोशल इंजीनियरिंग तकनीकों पर भरोसा नहीं करते हैं।

विषयसूची

वितरण के तरीके

सितंबर 2016 से, क्राइसिस को मुख्य रूप से कमजोर संरक्षित रिमोट डेस्कटॉप प्रोटोकॉल (आरडीपी) के माध्यम से वितरित किया जाता है, जिससे ऑस्ट्रेलिया और न्यूजीलैंड में उस तरह के पहले हमले दर्ज किए गए हैं। इस चैनल के माध्यम से कंप्यूटर को हैक करने के लिए, हमलावर पहले असुरक्षित आरडीपी के लिए इंटरनेट को स्कैन करते हैं और फिर सिस्टम में व्यवस्थापक पहुंच के लिए आवश्यक विंडोज पासवर्ड को क्रैक करके पोर्ट 3389 पर उनसे कनेक्ट करते हैं। फिर, वे लक्ष्य प्रणाली पर मैन्युअल रूप से मैलवेयर स्थापित करते हैं, जिससे वे हैक किए गए कंप्यूटर से जुड़े अन्य सभी परिधीय उपकरणों के साथ-साथ उसी नेटवर्क से जुड़े अन्य कंप्यूटरों पर भी दुर्भावनापूर्ण स्क्रिप्ट चला सकते हैं।

क्राइसिस परिवार के रैंसमवेयर ने शुरू में ज्यादातर व्यक्तिगत पीसी उपयोगकर्ताओं को लक्षित किया, हालांकि, फरवरी की शुरुआत से साइबर सुरक्षा शोधकर्ताओं ने मैलवेयर परिवार के विकास में एक नई प्रवृत्ति की पहचान की है। हमलों की संख्या में आश्चर्यजनक वृद्धि और रैंसमवेयर के विश्वव्यापी विस्तार के अलावा, हमलावरों ने भी अपनी रणनीति बदल दी है और अब मुख्य रूप से बड़े निगमों और प्रमुख संस्थानों को लक्षित कर रहे हैं। उस उद्देश्य के लिए, खुले आरडीपी बंदरगाहों के लिए स्कैन करते समय, हैकर्स अब यह पता लगाने की कोशिश करते हैं कि क्या किसी विशेष नेटवर्क से जुड़े कंप्यूटर कॉर्पोरेट कंप्यूटर हैं, ऐसे में उनके हमले जारी रखने की अधिक संभावना है। तार्किक रूप से, उस बदलाव का कारण यह तथ्य है कि कंपनियां अपने डेटा को वापस पाने के लिए उच्च राशि का भुगतान करने की अधिक संभावना रखती हैं।

तकनीकी डेटा

जैसा कि पहले ही उल्लेख किया गया है, मैलवेयर को लक्ष्य मशीन पर मैन्युअल रूप से स्थापित किया जाता है। हालांकि, वास्तविक स्थापना से पहले, और एन्क्रिप्शन प्रक्रिया की शुरुआत से पहले, रैंसमवेयर मालिक कुछ कीलॉगिंग प्रोग्राम छोड़ देते हैं जिसके माध्यम से वे पीड़ित की गतिविधियों की निगरानी कर सकते हैं, और सामान्य सिस्टम डेटा के साथ-साथ विशेष उपयोगकर्ता से संबंधित व्यक्तिगत डेटा एकत्र कर सकते हैं। इस तरह के क्रेडेंशियल कटाई और निगरानी गतिविधियों के माध्यम से, हैकर्स हमले के दायरे का विस्तार कर सकते हैं और उसी नेटवर्क से जुड़े अन्य उपकरणों या संसाधनों से समझौता कर सकते हैं। साथ ही, एकत्रित डेटा हैकर्स को आवश्यक फिरौती की राशि को अनुकूलित करने की अनुमति देता है, यह इस बात पर निर्भर करता है कि उनका शिकार एक व्यक्तिगत उपयोगकर्ता है या कंपनी। एक परिणाम के रूप में, यह राशि हजारों डॉलर तक पहुंच सकती है यदि क्राइसिस रैंसमवेयर संस्करण एक बड़े कॉर्पोरेट नेटवर्क को प्रभावित करता है, उदाहरण के लिए।

स्थापना के बाद, रैंसमवेयर द्वारा की जाने वाली पहली कार्रवाइयों में विंडोज रजिस्ट्री में अपनी स्टार्टअप कुंजियां बनाना है, साथ ही सी: \ विंडोज \ सिस्टम 32, सी: \ प्रोग्राम डेटा जैसी वैध विंडोज फाइलों वाले फ़ोल्डर्स में इसके कोड की प्रतियां बनाना है। , C:\Program Files, और C:\Users\Programs\Startup. यह मैलवेयर की दृढ़ता सुनिश्चित करने और हाल ही में बनाई गई फ़ाइलों के एन्क्रिप्शन की अनुमति देने के लिए किया जाता है। Crysis से संबंधित दुर्भावनापूर्ण फ़ाइलों, प्रक्रियाओं और रजिस्ट्री कुंजियों के अलग-अलग नाम हो सकते हैं, इसलिए उन्हें तुरंत पहचानना और उन्हें Windows ऑपरेटिंग सिस्टम से संबंधित वैध वस्तु से अलग करना कठिन है। यह एक कारण है कि इस रैंसमवेयर को हटाने के लिए आमतौर पर एक पेशेवर मैलवेयर सफाई उपकरण की आवश्यकता होती है।

क्राइसिस रूटीन में अगला कदम संक्रमित कंप्यूटर की हार्ड डिस्क पर सभी फाइलों को स्कैन करना है, उनकी तुलना एन्क्रिप्शन के लिए उपयुक्त फाइलों की इनबिल्ट सूची से करना है। उस सूची में लगभग सभी लोकप्रिय फ़ाइल स्वरूप शामिल हैं, यह सुनिश्चित करते हुए कि मैलवेयर उन सभी फ़ाइलों को पहचानने और एन्क्रिप्ट करने का प्रबंधन करता है जिनमें संभवतः किसी भी रूप में मूल्यवान उपयोगकर्ता डेटा हो सकता है। इसके अलावा, क्राइसिस एक वास्तविक हाई-प्रोफाइल रैंसमवेयर खतरे में बदल गया है क्योंकि इसके नवीनतम संस्करण संक्रमित मशीन पर लगभग हर एक फाइल को एन्क्रिप्ट करने में सक्षम हैं, जिसमें बिना एक्सटेंशन वाली सिस्टम फाइलें और निष्पादन योग्य फाइलें शामिल हैं, और यह कि फ़ाइल स्थान की कोई बात नहीं है - पर फिक्स्ड, रिमूवेबल या नेटवर्क ड्राइव। यह अन्य रैंसमवेयर मामलों में पहले कभी नहीं देखा गया है, और यह Crysis/Dharma रैंसमवेयर परिवार की भयानक दुर्भावनापूर्ण क्षमताओं को साबित करता है। क्राइसिस रैंसमवेयर द्वारा नियोजित एन्क्रिप्शन इंजन के लिए, जैसा कि पूरे रैंसमवेयर परिवार के लिए विशिष्ट है, क्राइसिस हैकर्स सर्वर पर संग्रहीत निजी कुंजी के साथ आरएसए एन्क्रिप्शन और एईएस-128 एन्क्रिप्शन एल्गोरिदम के मिश्रण का उपयोग करता है। 2016 में अपनी पहली उपस्थिति के बाद से, Crysis परिवार के विभिन्न रैंसमवेयर खतरों ने एन्क्रिप्टेड फ़ाइलों में अलग-अलग एक्सटेंशन जोड़ दिए हैं। पहले संस्करण से शुरू होने वाले कालानुक्रमिक क्रम में, ये एक्सटेंशन हैं: .crysis, .Dharma, .wallet, .onion, .arena, .cobra, ,java, .arrow, .bip, .cmb, .brr, . गामा, .bkp, .monro, .boost, .adobe, .cccmn, .AUDIT, .tron। इस साल नवंबर के मध्य में पाए गए क्राइसिस के नवीनतम संस्करण में लॉक की गई फाइलों में बैक और बियर एक्सटेंशन शामिल हैं, जबकि कुछ मामलों में, एन्क्रिप्टेड फाइलों के नाम पर हमलावरों का संपर्क पता भी जोड़ा जाता है। एक अद्वितीय पीड़ित आईडी के रूप में जो प्रत्येक संक्रमित उपयोगकर्ता के लिए व्यक्तिगत रूप से उत्पन्न होती है।

एन्क्रिप्शन पूरा होने के बाद, Crysis टेक्स्ट फ़ाइलों के रूप में फिरौती के नोट बनाता है जिसमें मैलवेयर के मालिक बताते हैं कि पीड़ित द्वारा उनसे कैसे संपर्क किया जाना चाहिए और फिरौती का भुगतान कैसे किया जाना चाहिए। मैलवेयर आमतौर पर फिरौती नोट के लिए दो फ़ाइलें बनाता है - एक HTML फ़ाइल जो स्वचालित रूप से खुलती है और उपयोगकर्ता की डिफ़ॉल्ट डेस्कटॉप छवि को बदल देती है, और एक TXT फ़ाइल जिसे डेस्कटॉप पर रखा जाता है, और कुछ मामलों में, किसी भी संक्रमित फ़ोल्डर में भी। इन फिरौती नोट फ़ाइलों को Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt, info.hta, फ़ाइलें एन्क्रिप्टेड !!.txt नाम दिया जा सकता है, जबकि फिरौती नोट में निम्नलिखित कहा गया है:

"ध्यान दें! आपके कंप्यूटर पर वायरस-एनकोडर द्वारा हमला किया गया था।

आपकी सभी फाइलें क्रिप्टोग्राफिक रूप से मजबूत एन्क्रिप्टेड हैं, मूल कुंजी के बिना पुनर्प्राप्त करना असंभव है! डिकोडर और मूल कुंजी प्राप्त करने के लिए, आपको हमें ईमेल: dalailama2015@protonmail.ch पर अपनी आईडी बताते हुए "एन्क्रिप्शन" विषय के साथ लिखना होगा।

केस में लिखें, खाली धमकियों पर अपना और हमारा समय बर्बाद न करें।

केवल उपयुक्त लोगों के पत्रों के उत्तर पर्याप्त उपेक्षा नहीं करते हैं।

PS केवल तभी यदि आपको पहले ईमेल पते से 48 घंटों के भीतर कोई प्रतिक्रिया प्राप्त नहीं होती है, तो कृपया इस वैकल्पिक ईमेल का उपयोग करें Goldman0@india.com।"

अनुसंधान से पता चलता है कि क्राइसिस फिरौती नोट में दिए गए दो ईमेल पते चेक गणराज्य और भारत में स्थित डोमेन के हैं, फिर भी इस तथ्य से यह निष्कर्ष नहीं निकाला जा सकता है कि मैलवेयर भी इन्हीं देशों से उत्पन्न हुआ है। 2017 के अंत में सामने आया एक संस्करण अपने पीड़ितों को भुगतान निर्देशों के लिए एक अलग ईमेल पते से संपर्क करने का निर्देश देता है, अर्थात् cranbery@colorendgrace.com। अपने पीड़ितों के साथ संवाद करने के लिए मैलवेयर द्वारा उपयोग किए जाने वाले अन्य ज्ञात पतों में Decryptallfiles@india.com, Tree_of_life@india.com, mailrepa.lotos@aol.com, Guardware@india.com शामिल हैं।

मई 2017 से पहले जारी किए गए कुछ संस्करणों के लिए नि: शुल्क डिक्रिप्शन टूल जारी किए गए हैं, जबकि बाकी वेरिएंट के लिए यह असामान्य नहीं है कि एन्क्रिप्टेड फ़ाइलों को केवल बैकअप से ही पुनर्प्राप्त किया जा सकता है। यह एक अन्य दुर्भावनापूर्ण गतिविधि से आता है जिसे Crysis प्रदर्शन करने में सक्षम है - इसे शैडो वॉल्यूम कॉपी और सिस्टम रिस्टोर पॉइंट्स को हटाने के लिए प्रोग्राम किया जा सकता है, इस प्रकार एक पेशेवर बैकअप रिकवरी समाधान के बिना एन्क्रिप्टेड डेटा की पुनर्प्राप्ति असंभव हो जाती है। यह मैलवेयर संक्रमित कंप्यूटर पर अतिरिक्त ट्रोजन और अन्य खतरों को भी तैनात कर सकता है, उदाहरण के लिए, हमलावरों को वास्तविक समय में सभी उपयोगकर्ता गतिविधियों की जासूसी करने की अनुमति देता है। क्राइसिस रैंसमवेयर द्वारा गिराए गए लोकप्रिय दुर्भावनापूर्ण पेलोड में क्रिप्टोक्यूरेंसी माइनर्स, कीलॉगर और अन्य वायरस भी शामिल हैं।

रोकथाम और हटाने की तकनीक

क्राइसिस रैंसमवेयर के संक्रमण से बचने के लिए, आपके कंप्यूटर के संचार चैनलों के लिए मजबूत पासवर्ड का उपयोग करने की सिफारिश की जाती है। इसके अतिरिक्त, उपयोगकर्ताओं को एक विश्वसनीय एंटी-मैलवेयर प्रोग्राम स्थापित करने, फ़ायरवॉल को सक्षम करने और अपने सिस्टम को किसी भी समय अप-टू-डेट रखने की सलाह दी जाती है। एक Crysis रैंसमवेयर संक्रमण को इंटरनेट पर जिम्मेदार और सुरक्षित व्यवहार से भी रोका जा सकता है, जिसमें संदिग्ध वेबसाइटों से बचना शामिल है जिसमें दुर्भावनापूर्ण सामग्री हो सकती है, अज्ञात प्रेषकों से ईमेल अटैचमेंट को अनदेखा करना, और केवल अधिकृत स्रोतों से फ़ाइलें, प्रोग्राम और सॉफ़्टवेयर अपडेट डाउनलोड करना शामिल है। सभी महत्वपूर्ण डेटा का नियमित बैकअप बनाए रखना भी आवश्यक है, क्योंकि कभी-कभी, इस तरह के रैंसमवेयर खतरे से लॉक की गई फाइलों को सिस्टम से मैलवेयर हटा दिए जाने के बाद पुनर्प्राप्त किया जा सकता है।

एक बार जब कंप्यूटर Crysis से संक्रमित हो जाता है, तो इसे पेशेवर निष्कासन उपकरण के बिना निकालने का प्रयास करने की अनुशंसा नहीं की जाती है। इस प्रकार का मैलवेयर विंडोज ऑपरेटिंग सिस्टम के मूल में अपनी दुर्भावनापूर्ण फाइलों को छोड़ देता है, महत्वपूर्ण वैध विंडोज एप्लिकेशन और प्रक्रिया को प्रभावित करता है और एक अनुभवहीन उपयोगकर्ता के लिए कंप्यूटर के नियमित संचालन में हस्तक्षेप किए बिना इन्हें ढूंढना और हटाना कठिन बना देता है। क्राइसिस रैंसमवेयर से अपने पीसी को पूरी तरह से साफ करना महत्वपूर्ण है, क्योंकि अगर मैलवेयर का कुछ हिस्सा सिस्टम पर रहता है तो यह आसानी से फाइलों को फिर से एन्क्रिप्ट करना शुरू कर सकता है।

जब Crysis Ransomware कंप्यूटर में प्रवेश करता है, तो यह एन्क्रिप्ट करने के लिए फ़ाइलों की खोज में प्रभावित हार्ड ड्राइव को स्कैन करता है। इसकी कॉन्फ़िगरेशन सेटिंग्स में, Crysis Ransomware में फ़ाइल एक्सटेंशन की एक सूची होती है जिसे वह खोजता है। Crysis Ransomware हमले के दौरान एन्क्रिप्ट की जाने वाली सामान्य फ़ाइल प्रकारों में शामिल हैं:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf , .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, . आईटीएम, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc , .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, . फोर्ज, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, . py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2 , .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg , .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps।

'.AUF फाइल एक्सटेंशन' रैंसमवेयर एक फाइल-एन्क्रिप्शन ट्रोजन है जिसके हमले आपकी अधिकांश फाइलों को तेजी से दुर्गम बना सकते हैं। ऐसा इसलिए है क्योंकि इस खतरे को एक सुरक्षित फ़ाइल-लॉकिंग एल्गोरिदम का उपयोग करने के लिए प्रोग्राम किया गया है जो दस्तावेज़ों, छवियों, वीडियो, अभिलेखागार और अन्य जैसे लोकप्रिय फ़ाइल स्वरूपों की सामग्री को लॉक करने के लिए एक अद्वितीय जेनरेट की गई एन्क्रिप्शन कुंजी का उपयोग करता है। '.AUF' एक्सटेंशन को शामिल करने के लिए सभी एन्क्रिप्टेड डेटा का नाम बदल दिया जाएगा, ताकि, उदाहरण के लिए, 'backup.rar' नामक फ़ाइल को हमले के बाद 'backup.rar.AUF' नाम दिया जाए।

'.AUF फ़ाइल एक्सटेंशन' रैंसमवेयर की पहचान Crysis Ransomware के थोड़े संशोधित संस्करण के रूप में की गई है और, दुर्भाग्य से, इसका मतलब है कि इसके शिकार अपनी फ़ाइलों की पुनर्प्राप्ति में सहायता के लिए एक मुफ्त डिक्रिप्टर पर भरोसा नहीं कर पाएंगे। '.AUF फाइल एक्सटेंशन' रैनसमवेयर के हमले के बाद, यह एक फिरौती नोट छोड़ता है जिसका उद्देश्य पीड़ितों को संपर्क विवरण और निर्देश प्रदान करना है कि अगर वे अपनी फाइलों का फिर से उपयोग करने में सक्षम होना चाहते हैं तो उन्हें क्या करना चाहिए। बुरी खबर यह है कि हमलावरों द्वारा पेश किया जाने वाला समाधान काफी महंगा है - वे अपने डिक्रिप्शन सॉफ़्टवेयर के बदले बिटकॉइन भुगतान प्राप्त करने की मांग करते हैं। हम अज्ञात साइबर अपराधियों को पैसे भेजने का सुझाव नहीं देंगे, जिन्होंने अभी-अभी आपके कंप्यूटर को मैलवेयर से संक्रमित किया है, क्योंकि उनके लिए बदले में आपको कुछ भी प्रदान किए बिना पैसे लेना बहुत आसान होगा। Crysis Ransomware परिवार के इस विशेष सदस्य के लिए उपयोग किया गया ईमेल Decisivekey@tutanota.com है।

'.AUF फाइल एक्सटेंशन' रैंसमवेयर के शिकार के रूप में, आपको हमलावरों से संपर्क करने पर भी विचार नहीं करना चाहिए, क्योंकि यह संभावना नहीं है कि इससे कुछ अच्छा निकलेगा। इसके बजाय, आपको तुरंत एक भरोसेमंद एंटी-मैलवेयर टूल चलाने के लिए आगे बढ़ना चाहिए, और इसके स्कैनर का उपयोग '.AUF फ़ाइल एक्सटेंशन' रैंसमवेयर से जुड़ी सभी फ़ाइलों को मिटाने के लिए करना चाहिए। जब यह कार्य पूरा हो जाता है, तो आपको पुनर्प्राप्ति प्रक्रिया के अंतिम चरण पर जाना चाहिए, जिसके लिए आपको अपनी फ़ाइलों को बैकअप से पुनर्स्थापित करना होगा या वैकल्पिक फ़ाइल पुनर्प्राप्ति उपयोगिताओं का उपयोग करना होगा।

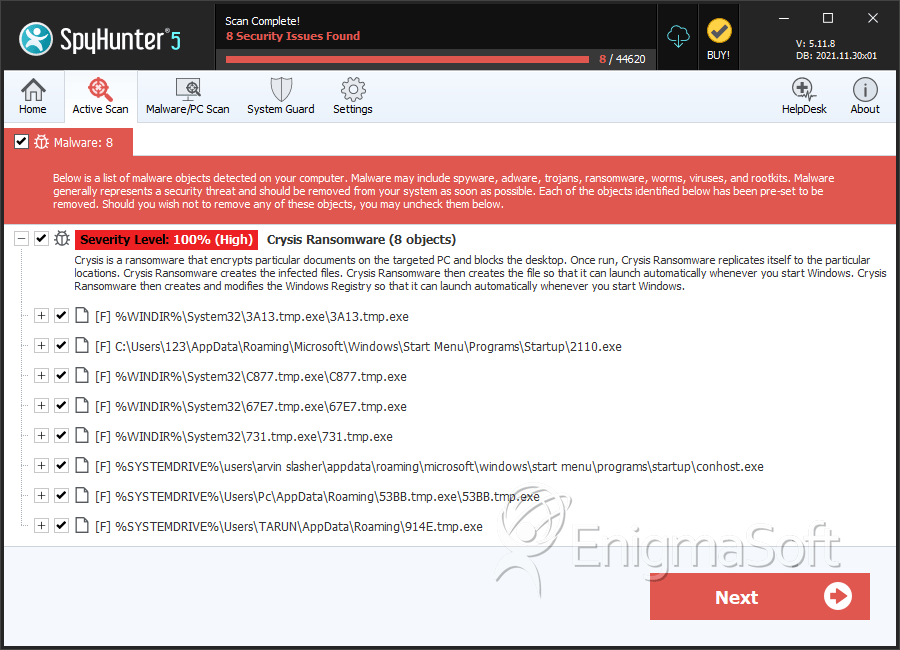

SpyHunter क्राइसिस रैंसमवेयर . का पता लगाता है और हटाता है

फ़ाइल सिस्टम विवरण

| # | फ़ाइल का नाम | MD5 |

जांच

जांच: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 104 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 14 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 5 |

| 25. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 2 |

| 26. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 27. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 28. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |