गैंडक्रैब रैंसमवेयर

खतरा स्कोरकार्ड

एनिग्मा सॉफ्ट थ्रेट स्कोरकार्ड

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न मैलवेयर खतरों के लिए मूल्यांकन रिपोर्ट हैं जिन्हें हमारी शोध टीम द्वारा एकत्र और विश्लेषण किया गया है। EnigmaSoft थ्रेट स्कोरकार्ड वास्तविक दुनिया और संभावित जोखिम कारकों, प्रवृत्तियों, आवृत्ति, व्यापकता और दृढ़ता सहित कई मैट्रिक्स का उपयोग करके खतरों का मूल्यांकन और रैंक करता है। EnigmaSoft थ्रेट स्कोरकार्ड हमारे शोध डेटा और मेट्रिक्स के आधार पर नियमित रूप से अपडेट किए जाते हैं और कंप्यूटर उपयोगकर्ताओं की एक विस्तृत श्रृंखला के लिए उपयोगी होते हैं, अंतिम उपयोगकर्ताओं से लेकर सुरक्षा विशेषज्ञों तक खतरों का विश्लेषण करने के लिए अपने सिस्टम से मैलवेयर हटाने के लिए समाधान खोजते हैं।

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न प्रकार की उपयोगी जानकारी प्रदर्शित करते हैं, जिनमें शामिल हैं:

रैंकिंग: EnigmaSoft के थ्रेट डेटाबेस में किसी विशेष खतरे की रैंकिंग।

गंभीरता स्तर: हमारी जोखिम मॉडलिंग प्रक्रिया और अनुसंधान के आधार पर, जैसा कि हमारे खतरा आकलन मानदंड में बताया गया है, किसी वस्तु का निर्धारित गंभीरता स्तर, संख्यात्मक रूप से दर्शाया गया है।

संक्रमित कंप्यूटर: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

खतरा आकलन मानदंड भी देखें।

| रैंकिंग: | 5,691 |

| ख़तरा स्तर: | 100 % (उच्च) |

| संक्रमित कंप्यूटर: | 79,401 |

| पहले देखा: | January 29, 2018 |

| अंतिम बार देखा गया: | September 14, 2025 |

| ओएस (एस) प्रभावित: | Windows |

GandCrab रैंसमवेयर एक मैलवेयर खतरा है जो प्रभावित कंप्यूटरों पर डेटा को एन्क्रिप्ट करता है और डिक्रिप्शन टूल के बदले में फिरौती के भुगतान की मांग करता है। वह क्रिप्टोवायरस पहली बार इस साल जनवरी के अंत में दिखाई दिया, और तब से शोधकर्ताओं ने गैंडक्रैब के कई अलग-अलग संस्करणों की पहचान की है, जिनमें जीडीसीबी, गैंडक्रैब वी 2, गैंडक्रैब वी 3, गैंडक्रैब वी 4 और गैंडक्रैब वी 5 शामिल हैं। नवीनतम संस्करण की पहचान लगभग एक महीने पहले सितंबर 2018 में की गई थी। इस रैंसमवेयर की विशेषताएं और एन्क्रिप्शन तंत्र अपनी पहली उपस्थिति के बाद से विकसित हुए हैं - जबकि शुरुआती तीन संस्करणों ने संक्रमित डिवाइस पर डेटा लॉक करने के लिए आरएसए और एईएस एन्क्रिप्शन एल्गोरिदम का उपयोग किया है, संस्करण 4 और इसके बाद के संस्करण साल्सा 20 जैसे अतिरिक्त और अधिक परिष्कृत सिफर को नियोजित करते हैं। मैलवेयर शोधकर्ताओं का मानना है कि यह ज्यादातर गति कारणों से किया जाता है क्योंकि साल्सा 20 सिफर बहुत तेज होता है। एन्क्रिप्ट की जाने वाली फ़ाइलों को चुनने का पैटर्न भी विकसित हो गया है। मूल संस्करण ने फ़ाइल एक्सटेंशन की एक विशिष्ट सूची के खिलाफ फ़ाइलों को एन्क्रिप्ट करने के लिए जाँच की है, जबकि दूसरे और बाद के सभी GandCrab संस्करणों में इसके बजाय एक बहिष्करण सूची है, और अन्य सभी फ़ाइलों को एन्क्रिप्ट करें जो उस सूची में प्रकट नहीं होती हैं। आवश्यक फिरौती की राशि भी बढ़ा दी गई है।

इस सप्ताह मैलवेयर एपिसोड 21 भाग 3 में: GandCrab, REvil, Sodinokibi Ransomware खतरे Q4 2020 में बेहद खतरनाक बने हुए हैं

GandCrab ज्यादातर स्पैम ईमेल, शोषण किट, नकली अपडेट और क्रैक किए गए कानूनी सॉफ़्टवेयर के माध्यम से वितरित किया जाता है। सभी GandCrab मामलों की एक विशेषता यह है कि यह रैंसमवेयर एन्क्रिप्टेड फ़ाइलों में विशिष्ट एक्सटेंशन जोड़ता है। मैलवेयर के किस संस्करण ने कंप्यूटर को संक्रमित किया है, इस पर निर्भर करते हुए, ये फ़ाइल एक्सटेंशन .gdcb, .krab, .crab, .lock या यादृच्छिक 5 से 10 अक्षरों का संयोजन हो सकते हैं। GandCrab के प्रारंभिक संस्करण में कोड में एक महत्वपूर्ण बग था जिसने डिक्रिप्शन कुंजी को संक्रमित कंप्यूटर की स्मृति में छोड़ दिया था, इसलिए एक एंटी-मैलवेयर कंपनी, जो यूरोपोल और रोमानियाई पुलिस के साथ मिलकर काम कर रही थी, ने जल्दी से एक डिक्रिप्टर विकसित किया और इसे मुफ्त में पेश किया। NoMoreRansom.org पर डाउनलोड करें। फिर भी, उसके लगभग तुरंत बाद, मैलवेयर लेखकों ने एक अद्यतन संस्करण जारी किया है जहां दोष को ठीक कर दिया गया है ताकि डिक्रिप्टर बाद के सभी संस्करणों के लिए काम न करे। इस बिंदु पर, GandCrab रैंसमवेयर के वर्तमान परिसंचारी संस्करणों के लिए कोई निःशुल्क डिक्रिप्शन उपकरण नहीं हैं, इसलिए उपयोगकर्ताओं को ऑनलाइन सर्फिंग करते समय, या ईमेल संदेश खोलते समय अत्यधिक सावधानी बरतनी चाहिए। रैंसमवेयर के खिलाफ सबसे अच्छी युक्ति है, शायद, बाहरी भंडारण उपकरणों पर अपने सभी मूल्यवान डेटा का बैकअप रखना।

विषयसूची

GandCrab पहले तीन संस्करण एक बुनियादी दिनचर्या का पालन करें

जैसे ही GandCrab एक सिस्टम में घुसपैठ करता है, यह फ़ाइल स्कैनिंग और एन्क्रिप्शन प्रक्रिया शुरू कर देता है, कंप्यूटर पर संग्रहीत सबसे मूल्यवान डेटा को लक्षित करता है और छवियों, फोटो, वीडियो, डेटाबेस, अभिलेखागार, माइक्रोसॉफ्ट ऑफिस / ओपन ऑफिस जैसी सभी प्रकार की सामग्री को कवर करने का प्रयास करता है। दस्तावेज़, संगीत फ़ाइलें, और इसी तरह। मैलवेयर द्वारा एन्क्रिप्शन प्रक्रिया समाप्त करने के बाद, उपयोगकर्ता के पास एन्क्रिप्टेड फ़ाइलों तक पहुंच नहीं होती है, जबकि निम्न फिरौती नोट GDCB-DECRYPT.txt नामक टेक्स्ट फ़ाइल में प्रदर्शित होता है:

"= GANDCRAB =—

ध्यान!

आपकी सभी फ़ाइलें दस्तावेज़, फ़ोटो, डेटाबेस और अन्य महत्वपूर्ण फ़ाइलें एन्क्रिप्ट की गई हैं और इनका विस्तार है: .GDCB

फ़ाइलों को पुनर्प्राप्त करने का एकमात्र तरीका निजी कुंजी खरीदना है। यह हमारे सर्वर पर है और केवल हम ही आपकी फाइलों को रिकवर कर सकते हैं।

आपकी कुंजी वाला सर्वर बंद नेटवर्क टीओआर में है। आप निम्नलिखित तरीकों से वहां पहुंच सकते हैं:

1. टोर ब्राउज़र डाउनलोड करें - https://www.torproject.org/

2. टोर ब्राउज़र स्थापित करें Install

3. टोर ब्राउज़र खोलें

4. टोर ब्राउज़र में लिंक खोलें: http://gdcbghvjyqy7jclk.onion/[id]

5. इस पेज पर दिए गए निर्देशों का पालन करें

हमारे पेज पर आप भुगतान पर निर्देश देखेंगे और 1 फाइल को मुफ्त में डिक्रिप्ट करने का अवसर प्राप्त करेंगे।

खतरनाक!

फ़ाइलों को संशोधित करने या अपनी निजी कुंजी का उपयोग करने का प्रयास न करें - इससे आपका डेटा हमेशा के लिए नष्ट हो जाएगा!"

यदि उपयोगकर्ता सभी आवश्यक चरणों का पालन करता है, तो वे गैंडक्रैब डिक्रिप्टर नामक एक वेब पेज पर पहुंचेंगे जहां वे पढ़ेंगे कि उन्हें डिक्रिप्शन टूल के लिए 1.54 डीएएसएच की राशि का भुगतान करना होगा, जो लगभग 1,200 डॉलर के बराबर है। संबंधित DASH पता जिस पर फिरौती भेजी जानी चाहिए, वह भी प्रदान किया जाता है। मैलवेयर वेबसाइट उपयोगकर्ता को उसकी विश्वसनीयता के बारे में आश्वस्त करने के लिए एक फ़ाइल को मुफ्त डिक्रिप्शन के लिए अपलोड करने की संभावना भी प्रदान करती है, और इसके अलावा, उपयोगकर्ता को एक समर्थन चैट तक पहुंच प्राप्त होती है। पीड़ितों को डराने के लिए, मैलवेयर मालिक एक विशिष्ट अवधि भी इंगित करते हैं जिसके भीतर फिरौती का भुगतान किया जाना चाहिए, और उस अवधि की समाप्ति के बाद फ़ाइलों को नष्ट करने या अनुरोधित फिरौती की राशि बढ़ाने की धमकी दी जाती है। DASH में भुगतान केवल मैलवेयर के पहले और दूसरे संस्करण के लिए स्वीकार्य है।

मैलवेयर शोधकर्ता सलाह देते हैं कि कभी भी साइबर अपराधियों के नियमों का पालन न करें क्योंकि आपके डेटा को पुनर्प्राप्त करने के वैकल्पिक तरीके हैं। GandCrab रैंसमवेयर को पेशेवर रिमूवल टूल द्वारा हटाया जा सकता है, जबकि विशेषज्ञ आपके पीसी को स्वयं साफ करने का प्रयास करने की अनुशंसा नहीं करते हैं जब तक कि आप एक विशेषज्ञ उपयोगकर्ता न हों। उस प्रकार के परिष्कृत रैंसमवेयर खतरों में उनके संचालन और फाइलों को वैध प्रक्रियाओं के रूप में छिपाने की क्षमता होती है, जिसका अर्थ है कि आप कुछ दुर्भावनापूर्ण वस्तु को हटाने का प्रयास करते समय एक महत्वपूर्ण सिस्टम फ़ाइल को आसानी से समाप्त कर सकते हैं, जिससे आपके कंप्यूटर को अपूरणीय क्षति हो सकती है। .

तीसरा संस्करण, जिसे GandCrab v3 के नाम से जाना जाता है, अप्रैल के अंत में अधिक शक्तिशाली एन्क्रिप्शन विधियों के साथ दिखाई दिया और विशेष रूप से यूक्रेन, कजाकिस्तान, बेलारूस और रूस जैसे पूर्व सोवियत संघ के देशों में उपयोगकर्ताओं को लक्षित किया। पिछले संस्करणों से ज्ञात RSA - 2048 एन्क्रिप्शन एल्गोरिथ्म के अलावा, GandCrab v3 व्यक्तिगत फ़ाइलों और अन्य डेटा को लॉक करने के लिए AES -256 (CBC मोड) एन्क्रिप्शन भी प्रदान करता है। एन्क्रिप्टेड फ़ाइलों को .CRAB एक्सटेंशन दिया जाता है, जबकि प्रदर्शित फिरौती नोट काफी परिचित लगता है। संस्करण 1 और 2 के विपरीत, हालांकि, यह डीएएसएच में भुगतान स्वीकार नहीं करता है, लेकिन पीड़ित को बिटकॉइन में फिरौती की राशि का भुगतान करने के लिए कहता है। इस संस्करण में उपयोगकर्ता के वॉलपेपर को फिरौती नोट में बदलने की क्षमता भी है जिससे डेस्कटॉप लगातार पीड़ित को डराने के लिए वॉलपेपर और फिरौती नोट के बीच स्विच करता है। एक और नई सुविधा एक रनऑन ऑटोरन रजिस्ट्री कुंजी है:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\whtsxydcvmtC:\Documents and Settings\Administrator\Application Data\Microsoft\yrtbsc.exe

बाद के GandCrab संस्करण नई उन्नत सुविधाओं के साथ आते हैं

गैंडक्रैब v4

इस साल जुलाई में, GandCrab v4 ने अपने पूर्ववर्तियों का अनुसरण किया है। यह एईएस-256 (सीबीसी मोड) और आरएसए - 2048 एन्क्रिप्शन एल्गोरिदम का भी फायदा उठाता है, हालांकि रैंसमवेयर का यह संस्करण एन्क्रिप्टेड फाइलों में .KRAB एक्सटेंशन जोड़ता है। यह उन्नत खतरा एंटी-वायरस प्रोग्राम से पता लगाने से बचने के लिए टाइनी एन्क्रिप्शन एल्गोरिथम (TEA) नामक एक तेज़ और कुशल क्रिप्टोग्राफ़िक एल्गोरिथम का भी उपयोग करता है।

संस्करण 4 एक नया एन्क्रिप्शन एल्गोरिथम भी पेश करता है। GandCrab v4 दो RSA कुंजियाँ बनाता है जिनका उपयोग प्रत्येक फ़ाइल के एन्क्रिप्शन के लिए किया जाता है - एक सार्वजनिक और एक निजी कुंजी। एन्क्रिप्शन प्रक्रिया के दौरान, मैलवेयर प्रत्येक फ़ाइल को विशेष रूप से उत्पन्न रैंडम साल्सा20 कुंजी और एक रैंडम इनिशियलाइज़ेशन वेक्टर (IV) के साथ एन्क्रिप्ट करता है, जिसे बाद में शुरुआत में उत्पन्न सार्वजनिक RSA कुंजी के साथ एन्क्रिप्ट किया जाता है। निजी आरएसए कुंजी रजिस्ट्री में रहती है और खुद को एक और साल्सा 20 कुंजी और एक IV के साथ एन्क्रिप्ट किया जाता है, जो बदले में, मैलवेयर में एम्बेडेड सार्वजनिक आरएसए कुंजी के साथ एन्क्रिप्ट किया जाता है। एन्क्रिप्शन प्रक्रिया पूरी होने के बाद, एक नया 8-बाइट फ़ील्ड फ़ाइल कुंजी के साथ और IV को प्रभावित फ़ाइल की सामग्री में जोड़ा जाता है, जिससे इसका आकार बढ़ जाता है। एन्क्रिप्शन का यह परिष्कृत तरीका GandCrab v4 को बहुत शक्तिशाली बनाता है क्योंकि फाइलों को निजी कुंजी के बिना डिक्रिप्ट नहीं किया जा सकता है जो एम्बेडेड सार्वजनिक कुंजी से मेल खाती है। एक अतिरिक्त जटिलता इस तथ्य से भी आती है कि रैंसमवेयर संक्रमित कंप्यूटर पर सभी छाया मात्रा को हटा देता है ताकि उस तंत्र के माध्यम से फ़ाइलों को पुनर्प्राप्त नहीं किया जा सके। अंत में, GandCrab भी मशीन से खुद को हटा देता है। इस बार, फिरौती नोट दो अलग-अलग फाइलों में समाहित है, जिनका नाम KRAB - DECRYPT.txt और CRAB - DECRYPT.txt है।

फिर, निम्नलिखित GandCrab v4.1 संस्करण में एक और नई विशेषता है - यह C&C सर्वर से आदेश प्राप्त करने के बजाय एक नेटवर्क के साथ संचार कर सकता है। रैंसमवेयर के इस संस्करण को फैलाने के लिए इंटरनेट कनेक्शन की भी आवश्यकता नहीं है, और ऐसी अटकलें हैं कि यह पेट्या और वानाक्राई वायरस के समान वितरण के लिए एसएमबी परिवहन प्रोटोकॉल का उपयोग कर सकता है, जो एसएमबी शोषण का भी उपयोग करता था। भले ही अभी ऐसा नहीं है, विशेषज्ञों ने चेतावनी दी है कि गैंडक्रैब की यह क्षमता मैलवेयर के आने वाले कुछ संस्करणों में पेश की जा सकती है, इसलिए उपयोगकर्ताओं को यह सुनिश्चित करना चाहिए कि उन्होंने सभी उपलब्ध पैच इंस्टॉल कर लिए हैं। इस संस्करण में जो नया है वह यह है कि डिक्रिप्शन कुंजियाँ हमलावरों के सर्वर पर स्थित होती हैं और केवल साइबर अपराधियों द्वारा ही उन तक पहुँचा जा सकता है। मूवओवर, प्रत्येक संक्रमित कंप्यूटर के लिए विशेष रूप से एक नई कुंजी उत्पन्न की जाती है ताकि डिक्रिप्शन कुंजियों का पुन: उपयोग नहीं किया जा सके। निम्नलिखित GandCrab v4.2 की एक नई विशेषता एक विशेष कोड है जो वर्चुअल मशीनों का पता लगाने में सक्षम है, जिस स्थिति में मैलवेयर अपना संचालन बंद कर देता है।

GandCrab v4.1 के लिए, एक वैक्सीन ऐप विकसित किया गया है जो लक्षित सिस्टम पर एक विशेष फ़ाइल बनाकर काम करता है जो रैंसमवेयर को चकमा देता है कि डेटा पहले ही एन्क्रिप्ट किया जा चुका है। वैक्सीन ऐप ऑनलाइन उपलब्ध है, फिर भी यह केवल इस विशेष संस्करण और पिछले संस्करणों के लिए काम करता है, लेकिन v4.1.2 और बाद के संस्करणों के लिए नहीं। मालवेयर क्रिएटर्स ने जल्दी ही इस ट्रिक को अप्रभावी बनाने का एक तरीका ढूंढ लिया - v4.2.1 अगस्त की शुरुआत में वैक्सीन विकसित करने वाली कंपनी के लिए एक सम्मिलित संदेश के साथ दिखाई दिया, और एक सोर्स कोड शोषण के लिए एक लिंक जिसे एक पर हमला करने के लिए डिज़ाइन किया गया है इस कंपनी का उत्पाद। यह कोड एक विजुअल स्टूडियो प्रोजेक्ट का प्रतिनिधित्व करता है और इसमें रूसी में डेटा होता है। संस्करण 4.3 लगभग एक साथ v4.2.1 में दिखाई दिया, लेकिन इसमें कई बदलाव भी थे। परिवर्तनों में से एक यह है कि वर्चुअल मशीन डिटेक्शन कोड को हटा दिया गया है क्योंकि यह हमेशा ठीक से काम नहीं करता था।

गैंडक्रैब v5

GandCrab के नवीनतम संस्करण तब सितंबर में आए - GandCrab v5, GandCrab v5.0.1, v5.0.2, और v5.0.4। नई सुविधाओं में एंक्रिप्टेड फ़ाइलों के लिए यादृच्छिक रूप से उत्पन्न 5 से 10-अक्षर फ़ाइल एक्सटेंशन का उपयोग करने की क्षमता शामिल है, जैसा कि रैंसमवेयर के पिछले संस्करणों में देखा गया है। संस्करण v5.0.2 प्रत्येक एन्क्रिप्टेड फ़ाइल में फ़ाइल एक्सटेंशन के रूप में दस बेतरतीब ढंग से चुने गए अक्षर जोड़ता है, जबकि बाद में v5.0.4 एक यादृच्छिक 8-वर्ण फ़ाइल एक्सटेंशन का उपयोग करता है। GandCrab v5 में एक नया फिरौती नोट प्रारूप है जिससे फ़ाइल का नाम इस तरह दिखता है: [randomly_generated_extension] - DECRYPT.html। कुछ पुराने संस्करणों के विपरीत, HTML फिरौती नोट केवल यह बताता है कि टीओआर ब्राउज़र को कैसे डाउनलोड किया जाए, जबकि टीओआर नेटवर्क पर होस्ट किया गया हैकर्स का भुगतान पृष्ठ उपयोगकर्ता की फाइलों के बारे में बाकी जानकारी देता है। आवश्यक फिरौती DASH या बिटकॉइन में एक राशि है, और इस बार यह $800 से $2,400 के बराबर है।

v5.0.1 से ऊपर के संस्करण फिरौती नोट के लिए फिर से एक टेक्स्ट फ़ाइल प्रारूप का उपयोग करते हैं, लेकिन बाकी वही रहता है। GandCrab v5.0.1 फिरौती नोट [random_extension] -Decrypt.txt फ़ाइल नाम की एक फ़ाइल में समाहित है और इसके लिए टीओआर ब्राउज़र के माध्यम से अनाम संचार के उपयोग की आवश्यकता होती है। यह निम्नलिखित पढ़ता है:

"-= GANDCRAB V5.0.1 =—

ध्यान!

आपकी सभी फाइलें, दस्तावेज, फोटो, डेटाबेस और अन्य महत्वपूर्ण फाइलें एन्क्रिप्ट की गई हैं और इनका विस्तार है:

फ़ाइलों को पुनर्प्राप्त करने का एकमात्र तरीका एक अद्वितीय निजी कुंजी खरीदना है। केवल हम आपको यह कुंजी दे सकते हैं और केवल हम ही आपकी फ़ाइलें पुनर्प्राप्त कर सकते हैं।

आपकी कुंजी वाला सर्वर बंद नेटवर्क टीओआर में है। आप निम्नलिखित तरीकों से वहां पहुंच सकते हैं:>

————————————————————————————->

•टोर ब्राउज़र डाउनलोड करें - https://www.torproject.org/

• टोर ब्राउज़र स्थापित करें

• टोर ब्राउज़र खोलें

• टीओआर ब्राउज़र में लिंक खोलें: http://gandcrabmfe6mnef.onion/e499c8afc4ba3647

• इस पेज पर दिए गए निर्देशों का पालन करें

—————————————————————————————

हमारे पेज पर आप भुगतान पर निर्देश देखेंगे और 1 फाइल को मुफ्त में डिक्रिप्ट करने का अवसर प्राप्त करेंगे।

ध्यान!

डेटा क्षति को रोकने के लिए:

* एन्क्रिप्टेड फाइलों को संशोधित न करें

* नीचे डेटा न बदलें"

हमलावरों के टीओआर पृष्ठ पर जाने पर, पीड़ित निम्नलिखित संदेश पढ़ता है:

"हमें खेद है, लेकिन आपकी फ़ाइलें एन्क्रिप्ट कर दी गई हैं!

चिंता न करें, हम आपकी सभी फाइलों को वापस करने में आपकी मदद कर सकते हैं!

फ़ाइलें डिक्रिप्टर की कीमत 2400 USD . है

अगर भुगतान 2018-07-20 02:32:41 यूटीसी तक नहीं किया जाता है, तो फाइलों को डिक्रिप्ट करने की लागत दोगुनी हो जाएगी

दोगुनी हुई राशि!

दोगुने दाम के लिए बचा समय:

—————————————————————————————

बात क्या है? GandCrab डिक्रिप्टर खरीदें सपोर्ट 24/7 टेस्ट डिक्रिप्ट है

—————————————————————————————

कृपया जावास्क्रिप्ट चालू करें !!

बात क्या है?

आपका कंप्यूटर GandCrab Ransomware से संक्रमित हो गया है। आपकी फ़ाइलें एन्क्रिप्ट कर दी गई हैं और आप इसे स्वयं डिक्रिप्ट नहीं कर सकते हैं।

नेटवर्क में, आप शायद डिक्रिप्टर और तृतीय-पक्ष सॉफ़्टवेयर ढूंढ सकते हैं, लेकिन यह आपकी मदद नहीं करेगा और यह केवल आपकी फ़ाइलों को अगोचर बना सकता है

मैं अपनी फ़ाइलें वापस पाने के लिए क्या कर सकता हूँ?

आपको गैंडक्रैब डिक्रिप्टर खरीदना चाहिए। यह सॉफ्टवेयर आपकी सभी एन्क्रिप्टेड फाइलों को डिक्रिप्ट करने और आपके पीसी से GandCrab Ransomware को हटाने में आपकी मदद करेगा।

वर्तमान मूल्य: $2,400.00। भुगतान के रूप में, आपको क्रिप्टोक्यूरेंसी डैश या बिटकॉइन की आवश्यकता है need

आप मुझे क्या गारंटी दे सकते हैं?

आप परीक्षण डिक्रिप्शन का उपयोग कर सकते हैं और 1 फ़ाइल को निःशुल्क डिक्रिप्ट कर सकते हैं

क्रिप्टोक्यूरेंसी क्या है और मैं गैंडक्रैब डिक्रिप्टर कैसे खरीद सकता हूं?

आप क्रिप्टोकुरेंसी के बारे में अधिक विवरण Google या यहां पढ़ सकते हैं।

भुगतान के रूप में, आपको क्रेडिट कार्ड का उपयोग करके डैश या बिटकॉइन खरीदना होगा, और हमारे पते पर सिक्के भेजने होंगे।

मैं आपको कैसे भुगतान कर सकता हूं?

आपको क्रेडिट कार्ड का उपयोग करके बिटकॉइन या डीएएसएच खरीदना होगा। सेवाओं के लिंक जहां आप इसे कर सकते हैं: डैश एक्सचेंज सूची, बिटकॉइन एक्सचेंज सूची

इसके बाद, हमारे भुगतान पृष्ठ पर जाएं गैंडक्रैब डिक्रिप्टर खरीदें, अपनी भुगतान विधि चुनें और निर्देशों का पालन करें।"

इसकी दृढ़ता को प्राप्त करने के लिए और यह सुनिश्चित करने के लिए कि इसकी दुर्भावनापूर्ण स्क्रिप्ट विंडोज ऑपरेटिंग सिस्टम के प्रत्येक बूट के साथ स्वचालित रूप से चलती है, v5.0.2 विंडोज रजिस्ट्री में प्रविष्टियां जोड़ता है:

HKEY_CURRENT_USER\कंट्रोल पैनल\इंटरनेशनल

HKEY_CURRENT_USER\Control Panel\International\LocaleName

HKEY_CURRENT_USER\कीबोर्ड लेआउट\प्रीलोड

HKEY_CURRENT_USER\कीबोर्ड लेआउट\प्रीलोड\1

HKEY_CURRENT_USER\कीबोर्ड लेआउट\प्रीलोड\2

HKEY_CURRENT_USER\SOFTWARE\keys_data\data

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0\Identifier

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0\ProcessorNameString

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM\लॉग फ़ाइल अधिकतम आकार

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM\Logging

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\productName

HKEY_LOCAL_MACHINE\SOFTWARE\ex_data\data

HKEY_LOCAL_MACHINE\SOFTWARE\ex_data\data\ext

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data\private

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data\public

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Tcpip\Parameters\Domain

रैंसमवेयर के इस संस्करण को विंडोज ऑपरेटिंग सिस्टम से सभी शैडो वॉल्यूम कॉपी को हटाने के लिए भी प्रोग्राम किया जा सकता है। यह आदेश के माध्यम से किया जाता है:

"→vssadmin.exe छाया / सभी / शांत हटाएं"

जब इस कमांड को निष्पादित किया जाता है तो फाइलों का एन्क्रिप्शन अधिक कुशल हो जाता है क्योंकि दूषित डेटा को पुनर्स्थापित करने के संभावित तरीकों में से एक को समाप्त कर दिया जाता है।

गैंडक्रैब 5.0.2 दुर्भावनापूर्ण पेलोड को विभिन्न विभिन्न नामों के तहत एंटी-मैलवेयर प्रोग्राम द्वारा पता लगाया गया है, जिनमें से हैं:

- फिरौती

- ट्रोजन-रैनसम.Win32.GandCrypt.fbd

- TR/AD.GandCrab.wizzi

- ट्रोजन [फिरौती]/Win32.GandCrypt

- ट्रोजन-रैनसम.Win32.GandCrypt.fbd

- फिरौती:Win32/GandCrab.MTC!bit

- एमएल.विशेषता।उच्च आत्मविश्वास

वितरण के GandCrab रैंसमवेयर चैनल

स्पैम ई-मेल अभियान

साइबर सुरक्षा शोधकर्ताओं ने खतरनाक गैंडक्रैब रैंसमवेयर के वितरण के कई तरीकों की पहचान की है। इस मैलवेयर के प्रसार के लिए ज्ञात चैनलों में से एक विभिन्न नामों वाले प्रेषकों के स्पैम ईमेल अभियानों के माध्यम से है। इस मामले में, साइबर अपराधी सोशल इंजीनियरिंग तकनीकों पर भरोसा करते हैं, जिसमें दुर्भावनापूर्ण ईमेल चालान, खरीदारी रसीद, या अन्य दस्तावेजों के रूप में प्रच्छन्न होते हैं जो उपयोगकर्ता को "आगे के विवरण" के लिए खोलने के लिए पर्याप्त विश्वसनीय लग सकते हैं। पिछले कुछ गैंडक्रैब स्पैम अभियानों के ईमेल में जो समानता है वह यह है कि पते का दूसरा भाग @cdkconstruction.org है जबकि विषय पंक्ति में "रसीद फरवरी- [रैंडम नंबर] है।" मैलवेयर आमतौर पर एक पीडीएफ अटैचमेंट में एम्बेड किया जाता है, जबकि संदेश का मुख्य भाग "DOC संलग्न" कहता है। जब उपयोगकर्ता दुर्भावनापूर्ण अनुलग्नकों पर क्लिक करता है, तो सिस्टम पर एक .doc.फ़ाइल डाउनलोड हो जाती है। वह फ़ाइल तब एक पावरशेल स्क्रिप्ट चलाती है और एक नई शोषण फ़ाइल बनाती है जिसे मैलवेयर के कुछ संस्करणों में "sct5.txt" नाम दिया गया है। हालाँकि, यह शोषण फ़ाइल वास्तविक मैलवेयर पेलोड नहीं चलाती है; इसके बजाय, यह एक मध्यस्थ माध्यम के रूप में कार्य करता है जिसके माध्यम से वायरस सिस्टम के अंदर पहुंच जाता है। GandCrab v4.3 को एक संलग्न ".egg" फ़ाइल के साथ स्पैम ईमेल के माध्यम से भी वितरित किया गया है - एक प्रकार की संपीड़ित संग्रह फ़ाइल जो दक्षिण कोरिया में लोकप्रिय है। इस साल अगस्त में पहली बार पता चला, यह अभियान दक्षिण कोरिया में उपयोगकर्ताओं को लक्षित करता है, विशेष रूप से लेखकों ने विषय पंक्ति में, ईमेल के मुख्य भाग में और दुर्भावनापूर्ण .egg फ़ाइल अनुलग्नक के नाम के लिए भी हंगुल का उपयोग किया है। भ्रष्ट संदेशों को कुछ "ई-कॉमर्स उल्लंघन" मुद्दे की अधिसूचना के रूप में प्रच्छन्न किया गया है, जिसके लिए रिसीवर पर आरोप लगाया जाना चाहिए। संभावित शिकार को फ़ाइल को डीकंप्रेस करना होगा और गैंडक्रैब रैंसमवेयर के निष्पादन के लिए डीकंप्रेसन के बाद बची हुई दो फाइलों में से किसी को भी खोलना होगा।

शोषण किट

शोधकर्ताओं द्वारा पता लगाया गया वितरण का एक अन्य चैनल मैग्नीट्यूड एक्सप्लॉइट किट (मैग्नीट्यूड ईके) है, जिसे हैकर्स पहले दक्षिण कोरिया में मैग्नीबर रैंसमवेयर फैलाने के लिए इस्तेमाल करते थे। अब तक, शोधकर्ताओं का मानना है कि मैग्नीट्यूड ईके का उपयोग मुख्य रूप से गैंडक्रैब के दूसरे संस्करण को फैलाने के लिए किया जाता है। वह किट रैंसमवेयर को निष्पादित करने के लिए एक विशेष फायरलेस तकनीक प्रदान करता है जिससे मैलवेयर को VBScript.Encode/JScript.Encode स्क्रिप्ट के साथ एन्कोड किया जाता है और बाद में सीधे लक्षित कंप्यूटर की मेमोरी में इंजेक्ट किया जाता है। पेलोड निष्पादन के बाद, GandCrab एक्सप्लोरर.exe फ़ाइल में जड़ें जमा लेता है, एक मजबूर रीबूट का कारण बनता है, और फिर एन्क्रिप्टर शुरू करता है जो फाइलों को लॉक करता है और उनमें .CRAB फ़ाइल एक्सटेंशन जोड़ता है। GandCrab को "सीमलेस" नामक दूषित ऑनलाइन विज्ञापनों के साथ एक अभियान के माध्यम से भी वितरित किया गया है जहाँ हमलावरों ने RIG EK नामक एक अन्य शोषण किट का उपयोग किया है। वह शोषण किट लक्षित प्रणालियों में कमजोरियों का पता लगाता है जिसके माध्यम से यह एन्क्रिप्टिंग वायरस को पेश कर सकता है। यह भी ज्ञात है कि इस मैलवेयर के वितरण के लिए ग्रैंडसॉफ्ट ईके नामक एक तीसरा शोषण किट नियोजित किया गया है। यह लक्षित प्रणालियों में सुरक्षा खामियों को खोजने और उनका दुरुपयोग करने में भी सक्षम है। सितंबर में खोजी गई नई एक्सप्लॉइट किट जिसे फॉलआउट कहा जाता है, को गैंडक्रैब रैंसमवेयर वितरित करने के लिए भी पाया गया है। नतीजा उन रूटीनों का अनुसरण करता है जो एक शोषण किट के समान होते हैं जो पहले से न्यूक्लियर कहलाते थे। फॉलआउट दुर्भावनापूर्ण पेलोड वितरित करने के लिए दो कमजोरियों का फायदा उठाता है। पहला विंडोज वीबीस्क्रिप्ट इंजन (सीवीई - 2018 - 8174) में रिमोट कोड निष्पादन बग है; दूसरा एडोब फ्लैश (सीवीई - 2018 - 4878) में एक सुरक्षा दोष है, जो वीबीस्क्रिप्ट का फायदा उठाने में विफल होने की स्थिति में फॉलआउट शोषण करता है। इन खामियों का सफलतापूर्वक फायदा उठाने के बाद, फॉलआउट एक एन्क्रिप्टेड पेलोड को पुनः प्राप्त करने के लिए एक शेलकोड उत्पन्न करता है। फिर, यह उस पेलोड को डिक्रिप्ट करता है और उसमें एम्बेड किए गए कोड को निष्पादित करता है। कुछ उदाहरणों में, फ़ॉलआउट को एक ट्रोजन स्थापित करने के लिए भी प्रोग्राम किया जा सकता है जो विशेष सुरक्षा प्रक्रियाओं की उपस्थिति की जाँच करता है, और लक्षित सिस्टम पर मौजूद होने की स्थिति में कोई और कार्रवाई नहीं करने के लिए। GandCrab v5.0.1 के लिए यह ज्ञात है कि यह CVE - 2018 - 0896 भेद्यता का शोषण करता है जो कि विंडोज कर्नेल में है और जो संभावित हमलावरों को जानकारी प्राप्त करने की अनुमति देता है जिसके माध्यम से वे एड्रेस स्पेस लेआउट रैंडमाइजेशन (ASLR) बायपास प्राप्त कर सकते हैं। इस भेद्यता का फायदा उठाया जा सकता है यदि लक्षित मशीन पर लॉग ऑन करते समय हमलावर विशेष रूप से तैयार किए गए एप्लिकेशन को चलाता है। GandCrab v5.0.2 में समान क्षमता हो सकती है, लेकिन इसकी अभी तक पुष्टि नहीं हुई है।

रैंसमवेयर-ए-ए-सर्विस (रास)

अंत में, गैंडक्रैब को रूसी भूमिगत हैकिंग मंचों पर 24/7 तकनीकी सहायता के साथ रैंसमवेयर-ए-ए-सर्विस (राएएस) के रूप में भी पेश किया जाता है। एकत्र किए गए डेटा से पता चलता है कि मैलवेयर के डेवलपर्स को गैंडक्रैब संबद्ध कार्यक्रम के कारण पहले ही $600,000 से अधिक की फिरौती मिल चुकी है जिसमें भाग लेने वाले अभिनेताओं को मालवेयर डेवलपर्स द्वारा राजस्व के 60 से 70% के बीच कहीं भुगतान किया गया है। शोधकर्ताओं के अनुसार, Affiliate Programs में 100 सदस्य हैं, जिनमें से 80 ने रैंसमवेयर के 700 अलग-अलग नमूने फैलाए हैं, जिनमें 70% से अधिक संक्रमित कंप्यूटर या तो यूएस या यूके में स्थित हैं। इसलिए, विशेषज्ञों ने शुरू में GandCrab रैंसमवेयर को विशेष रूप से अंग्रेजी बोलने वाले पीड़ितों के लिए एक खतरा माना है। हालाँकि, मैलवेयर के हाल के संस्करणों ने उस प्रस्ताव को पीछे छोड़ दिया है क्योंकि वे फ्रेंच, जर्मन, इतालवी और जापानी सहित कई अतिरिक्त भाषाओं का समर्थन करते हैं।

गैंडक्रैब रैंसमवेयर की फिरौती की मांग

GandCrab Ransomware 'GDCB-DECRYPT.txt' नामक टेक्स्ट फ़ाइल के रूप में एक फिरौती नोट देगा, जिसे संक्रमित कंप्यूटर की दस्तावेज़ लाइब्रेरी और संक्रमित कंप्यूटर के डेस्कटॉप पर छोड़ दिया जाता है। GandCrab Ransomware के फिरौती नोट का पाठ पढ़ता है:

'—= GANDCRAB =—

ध्यान!

आपकी सभी फ़ाइलें दस्तावेज़, फ़ोटो, डेटाबेस और अन्य महत्वपूर्ण फ़ाइलें एन्क्रिप्ट की गई हैं और इनका विस्तार है: .GDCB

फ़ाइलों को पुनर्प्राप्त करने का एकमात्र तरीका निजी कुंजी खरीदना है। यह हमारे सर्वर पर है और केवल हम ही आपकी फाइलों को रिकवर कर सकते हैं।

आपकी कुंजी वाला सर्वर बंद नेटवर्क टीओआर में है। आप निम्नलिखित तरीकों से वहां पहुंच सकते हैं:

1. टोर ब्राउज़र डाउनलोड करें - h[tt]ps://www.torproject[.]org/

2. टोर ब्राउज़र स्थापित करें Install

3. टोर ब्राउज़र खोलें

4. टोर ब्राउज़र में लिंक खोलें: h[tt]ps://gdcbghvjyqy7jclk[।] प्याज/6361f798c4ba3647

5. इस पेज पर दिए गए निर्देशों का पालन करें

यदि आपके देश में Tor/Tor ब्राउज़र लॉक है या आप इसे स्थापित नहीं कर सकते हैं, तो अपने नियमित ब्राउज़र में निम्न में से कोई एक लिंक खोलें:

1.h[tt]ps://gdcbghvjyqy7jclk.onion[.]top/6361f798c4ba3647

2. एच [टीटी] पीएस: //gdcbghvjyqy7jclk.onion [।] कासा/6361f798c4ba3647

3. एच [टीटी] पीएस: //gdcbghvjyqy7jclk.onion [।] गाइड/6361f798c4ba3647

4. एच [tt] ps://gdcbghvjyqy7jclk.onion[.]rip/6361f798c4ba3647

5. एच [टीटी] पीएस: //gdcbghvjyqy7jclk.onion [।] प्लस/6361f798c4ba3647

हमारे पेज पर आप भुगतान पर निर्देश देखेंगे और 1 फाइल को मुफ्त में डिक्रिप्ट करने का अवसर प्राप्त करेंगे।

खतरनाक!

फ़ाइलों को संशोधित करने या अपनी निजी कुंजी का उपयोग करने का प्रयास न करें - इससे आपका डेटा हमेशा के लिए नष्ट हो जाएगा!'

जब हमले के शिकार लोग GandCrab Ransomware से जुड़े डोमेन से जुड़ने का प्रयास करते हैं, तो निम्न संदेश और टेक्स्ट प्रदर्शित किया जाएगा:

'स्वागत हे!

हमें खेद है, लेकिन आपकी सभी फाइलें एन्क्रिप्ट की गई थीं!

जहां तक हमें पता है:

देश

ओएस

पीसी उपयोगकर्ता

पीसी का नाम

पीसी समूह

पीसी लैंग।

एचडीडी

एन्क्रिप्ट करने की तिथि

आपकी फाइलों की मात्रा

आपकी फाइलों की मात्रा

लेकिन चिंता न करें, आप अपनी सभी फाइलें वापस कर सकते हैं! हम आपकी मदद कर सकते हैं!

नीचे आप अपने पीसी से अपनी एन्क्रिप्टेड फ़ाइल में से एक चुन सकते हैं और उसे डिक्रिप्ट कर सकते हैं, यह आपके लिए टेस्ट डिक्रिप्टर है।

लेकिन हम केवल 1 फाइल को फ्री में डिक्रिप्ट कर सकते हैं।

ध्यान! तृतीय-पक्ष डिक्रिप्टर टूल का उपयोग करने का प्रयास न करें! क्योंकि यह आपकी फाइलों को नष्ट कर देगा!

आपको किस चीज़ की जरूरत है?

आपको गैंडक्रैब डिक्रिप्टर की आवश्यकता है। यह सॉफ्टवेयर आपकी सभी एन्क्रिप्टेड फाइलों को डिक्रिप्ट करेगा और आपके पीसी से गैंडक्रैब को हटा देगा। खरीद के लिए आपको क्रिप्टो-मुद्रा डैश (1 डैश = 760.567$) की आवश्यकता है। इस मुद्रा को कैसे खरीदें आप इसे यहां पढ़ सकते हैं।

आपको कितना पैसा देना है? नीचे हम निर्दिष्ट राशि और भुगतान के लिए हमारे वॉलेट हैं

मूल्य: 1.5 डैश (1200 अमरीकी डालर)'

गैंडक्रैब रैनसमवेयर की फिरौती की मांग डैश का उपयोग करती है, एक क्रिप्टोकरेंसी जो बिटकॉइन के विपरीत नहीं है। पीसी सुरक्षा शोधकर्ताओं को दृढ़ता से सलाह दी जाती है कि वे गैंडक्रैब रैनसमवेयर के फिरौती नोट की सामग्री को अनदेखा करें।

26 अक्टूबर 2018 को अपडेट करें — GandCrab 5.0.5 Ransomware

GandCrab 5.0.5 Ransomware, GandCrab Ransomware का एक अद्यतन संस्करण है जिसे मैलवेयर विश्लेषकों द्वारा अक्टूबर r2018 के अंत में रिपोर्ट किया गया था। GandCrab 5.0.5 Ransomware की रिहाई एन्क्रिप्शन प्रक्रिया में बदलाव के कारण उल्लेखनीय है और तथ्य यह है कि यह यूरोपोल (यूरोपीय संघ की कानून प्रवर्तन एजेंसी) और साइबर सुरक्षा उद्योग में भागीदारों द्वारा एक मुफ्त डिक्रिप्शन उपकरण जारी किए जाने के तुरंत बाद उभरा। गैंडक्रैब टीम द्वारा सीरिया में पीसी उपयोगकर्ताओं के लिए एक मुफ्त डिक्रिप्टर जारी करने के कारण मुफ्त डिक्रिप्टर संभव हुआ, जिन्होंने 2017-2018 के सीरियाई गृहयुद्ध में खोए हुए रिश्तेदारों की पारिवारिक तस्वीरों को पुनर्प्राप्त करने में मदद की गुहार लगाई है। मैलवेयर शोधकर्ताओं ने गैंडक्रैब टीम द्वारा इंटरनेट पर अपलोड किए गए कोड के आधार पर एक उपकरण विकसित करने में कामयाबी हासिल की। एक छोटी परीक्षण अवधि के बाद, और गैंड क्रैब v4 रैंसमवेयर से प्रभावित कई पीसी उपयोगकर्ताओं को सूचनाएं प्राप्त हुईं कि वे यूरोपोल से एक मुफ्त डिक्रिप्टर डाउनलोड कर सकते हैं।

दुर्भाग्य से, साइबर सुरक्षा उद्योग के संयुक्त प्रयासों की सफलता अल्पकालिक थी। रैंसमवेयर अभिनेताओं ने अपने वितरकों को गैंडक्रैब 5.0.5 अपडेट दिया, और यह खतरा अधिक उपयोगकर्ताओं को समझौता करने में कामयाब रहा। GandCrab 5.0.5 संस्करण एक नए एन्क्रिप्शन निर्देश का उपयोग करता है जो मुफ़्त डिक्रिप्टर को अप्रचलित बनाता है। GandCrab v4 से प्रभावित फाइलों को समझने के लिए यूरोपोल के उपकरण का उपयोग करना संभव है। हालाँकि, नया GandCrab 5.0.5 Ransomware रिवर्स-इंजीनियरिंग प्रयासों के लिए असुरक्षित है। हमने देखा है कि गैंडक्रैब 5.0.5 रैनसमवेयर फ़ाइल नामों के साथ पांच यादृच्छिक वर्ण जोड़ते हैं और '[अपरकेस्ड एक्सटेंशन]-DECRYPT.txt' शीर्षक से एक फिरौती नोट छोड़ते हैं। GandCrab 5.0.5 के पीड़ितों में से एक ने बताया कि फाइलों में '.cyyjg' एक्सटेंशन था। उदाहरण के लिए, 'Ristretto Coffee.docx' का नाम बदलकर 'Ristretto Coffee.docx.cyyjg' कर दिया गया है और फिरौती नोट डेस्कटॉप पर 'CYYJG-DECRYPT.txt' के रूप में सहेजा गया है। फिरौती नोट में पिछले संस्करणों की तुलना में कई बदलाव शामिल हैं। '[अपरकेस्ड एक्सटेंशन]-DECRYPT.txt' में टेक्स्ट इस तरह दिख सकता है:

'---= GANDCRAB V5.0.5 =---

ध्यान!

आपकी सभी फाइलें, दस्तावेज, फोटो, डेटाबेस और अन्य महत्वपूर्ण फाइलें एन्क्रिप्ट की गई हैं और इनका विस्तार है: .ROTXKRY

फ़ाइलों को पुनर्प्राप्त करने का एकमात्र तरीका एक अद्वितीय निजी कुंजी खरीदना है। केवल हम आपको यह कुंजी दे सकते हैं और केवल हम ही आपकी फ़ाइलें पुनर्प्राप्त कर सकते हैं।

आपकी कुंजी वाला सर्वर बंद नेटवर्क टीओआर में है। आप निम्नलिखित तरीकों से वहां पहुंच सकते हैं:

---------------------------------

| 0. टोर ब्राउज़र डाउनलोड करें - hxxps://www.torproject[.]org/

| 1. टोर ब्राउज़र स्थापित करें

| 2. टोर ब्राउज़र खोलें

| 3. टीओआर ब्राउज़र में लिंक खोलें: hxxp://gandcrabmfe6mnef[.]onion/113737081e857d00

| 4. इस पेज पर दिए गए निर्देशों का पालन करें

-----------------------------

हमारे पेज पर आप भुगतान पर निर्देश देखेंगे और 1 फाइल को मुफ्त में डिक्रिप्ट करने का अवसर प्राप्त करेंगे।

ध्यान!

डेटा क्षति को रोकने के लिए:

* एन्क्रिप्टेड फाइलों को संशोधित न करें

* नीचे डेटा न बदलें

--- BEGIN GANDCRAB KEY---

[यादृच्छिक वर्ण]

--- अंत गैंडक्रैब कुंजी ---

--- पीसी डेटा शुरू करें ---

[अद्वितीय पहचानकर्ता]

--- अंत पीसी डेटा ---'

GandCrab 5.0.5 Ransomware दूषित Microsoft Word फ़ाइलों, PDF, फ़िशिंग पृष्ठों और Mozilla Firefox और Google Chrome में उपयोग किए जाने वाले फ़ॉन्ट के नकली अपडेट के माध्यम से वितरित किया जाना जारी है। जैसा कि पहले उल्लेख किया गया है, GandCrab Ransomware एक रैंसमवेयर-ए-ए-सर्विस प्लेटफॉर्म के रूप में संचालित होता है, और खतरे को विभिन्न रूपों में प्रचारित किया जाता है। पीसी उपयोगकर्ताओं को असत्यापित स्थानों और ईमेल भेजने वालों से फ़ाइलों से बचने और पायरेटेड सॉफ़्टवेयर का उपयोग करने से बचने के लिए प्रोत्साहित किया जाता है।

अपडेट ३ दिसंबर २०१८ — GandCrab 5.0.9 Ransomware

3 दिसंबर, 2018 गैंडक्रैब रैनसमवेयर के लिए एक बड़ा अपडेट है, जिसका संस्करण संख्या 5.0.9 है। GandCrab 5.0.9 Ransomware का मूल पिछले संस्करणों के समान ही है, लेकिन इसमें नए कार्य जोड़े गए हैं, नई अस्पष्ट परतें हैं, और खतरा बिटकॉइन (BTC) और डैशकॉइन (DASH) के बदले में डिक्रिप्शन सेवाएं प्रदान करता है। माना जाता है कि गैंडक्रैब 5.0.9 रैनसमवेयर का लक्ष्य मध्यम आकार की कंपनियों के लिए मुख्य रूप से खराब रिमोट एक्सेस सुरक्षा है। नया संस्करण एक कस्टम फ़ाइल एक्सटेंशन को जोड़ना जारी रखता है जो प्रत्येक संक्रमित मशीन के लिए बेतरतीब ढंग से उत्पन्न होता है। इसके अलावा, फिरौती नोट को एन्क्रिप्टेड डेटा के साथ हर फ़ोल्डर में छोड़ दिया जाता है।

GandCrab 5.0.9 Ransomware लेखन के समय कम संक्रमण अनुपात को देखते हुए परीक्षण के चरण में हो सकता है। कई घटना रिपोर्ट नहीं हैं, लेकिन शोधों से पता चला है कि गैंडक्रैब 5.0.9 रैंसमवेयर 2019 के पहले महीनों में प्रमुख क्रिप्टो-खतरे के रूप में उभरेगा। वर्तमान में, गैंडक्रैब 5.0.9 रैंसमवेयर '.wwzaf' एक्सटेंशन को संलग्न करने के लिए जाना जाता है। और निर्देशिकाओं में 'WWZAF-DECRYPT.txt' शीर्षक वाला संदेश छोड़ दें। उदाहरण के लिए, 'क्षितिज जीरो डॉन-द फ्रोजन वाइल्ड्स.docx' का नाम बदलकर 'क्षितिज जीरो डॉन-द फ्रोजन वाइल्ड्स.docx.wwzaf' कर दिया गया है और प्रभावित उपयोगकर्ता को डिक्रिप्शन के लिए 'WWZAF-DECRYPT.txt' की सामग्री को पढ़ने के लिए निर्देशित किया गया है। निर्देश। समझौता किए गए डेस्कटॉप को एक नई पृष्ठभूमि छवि प्राप्त होती है जो केंद्र में निम्न पाठ के साथ एक काली स्क्रीन होती है:

'गैंडक्रैब द्वारा एन्क्रिप्टेड 5.0.9'

आपकी फ़ाइलें हमारे सॉफ़्टवेयर द्वारा मजबूत सुरक्षा में हैं। इसे पुनर्स्थापित करने के लिए आपको DECRYPTOR . खरीदना होगा

आगे के चरणों के लिए WWZAF-DECRYPT.txt पढ़ें जो प्रत्येक एन्क्रिप्टेड फ़ोल्डर में स्थित है'

GandCrab 5.0.9 Ransomware एक नया फिरौती नोट लेआउट नियोजित करता है, लेकिन यह फिरौती के भुगतान को सत्यापित करने के लिए TOR नेटवर्क पर निर्भर रहना जारी रखता है। जैसा कि ऊपर उल्लेख किया गया है, रैंसमवेयर अभिनेता अब बिटकॉइन और डैशकोइन भुगतान स्वीकार करते हैं जैसा कि 'WWZAF-DECRYPT.txt' में दर्शाया गया है:

'---= GANDCRAB V5.0.9 =---

***किसी भी परिस्थिति में इस फ़ाइल को तब तक न हटाएं, जब तक कि आपका सारा डेटा पुनर्प्राप्त न हो जाए***

***ऐसा करने में विफल होने पर, आपके सिस्टम में भ्रष्टाचार का परिणाम होगा, यदि कोई त्रुटियाँ हैं ***

ध्यान!

आपकी सभी फ़ाइलें, दस्तावेज़, फ़ोटो, डेटाबेस और अन्य महत्वपूर्ण फ़ाइलें एन्क्रिप्ट की गई हैं और इनका विस्तार है: .WWZAFफ़ाइलों को पुनर्प्राप्त करने का एकमात्र तरीका एक अद्वितीय निजी कुंजी खरीदना है। केवल हम आपको यह कुंजी दे सकते हैं और केवल हम ही आपकी फ़ाइलें पुनर्प्राप्त कर सकते हैं।

आपकी कुंजी वाला सर्वर बंद नेटवर्क टीओआर में है। आप निम्नलिखित तरीकों से वहां पहुंच सकते हैं:

0. टोर ब्राउज़र डाउनलोड करें - hxxps://www.torproject.org/

1. टोर ब्राउज़र स्थापित करें

2. टोर ब्राउज़र खोलें

3. टीओआर ब्राउज़र में लिंक खोलें: h[tt]p://gandcrabmfe6mnef[.]onion/da9ad04e1e857d00

4. इस पेज पर दिए गए निर्देशों का पालन करें

हमारे पेज पर आप भुगतान पर निर्देश देखेंगे और 1 फाइल को मुफ्त में डिक्रिप्ट करने का अवसर प्राप्त करेंगे।

ध्यान!

डेटा क्षति को रोकने के लिए:

* एन्क्रिप्टेड फाइलों को संशोधित न करें

* नीचे डेटा न बदलें

--- BEGIN GANDCRAB KEY---

[यादृच्छिक वर्ण]

--- अंत गैंडक्रैब कुंजी ---

--- शुरुआत पीसी डेटा ---

[यादृच्छिक वर्ण]

--- अंत पीसी डेटा ---'

नया संस्करण सक्रिय सिस्टम खाते के नाम को पढ़ने और पीड़ितों को ';)' शीर्षक वाले कस्टम डायलॉग बॉक्स के साथ अभिवादन करने के लिए मनाया जाता है जो 'हैलो,' कहता है। संवाद बॉक्स कुछ सेकंड के लिए प्रदर्शित होता है और उसके बाद एक और संवाद संदेश होता है जिसमें कहा जाता है 'हम बहुत जल्द वापस आ जाएंगे! ;).' गैंडक्रैब 5.0.9 रैंसमवेयर और इसी तरह के साइबर खतरों के खिलाफ एकमात्र विश्वसनीय सुरक्षा तैयारी बनी हुई है क्योंकि ये रैंसमवेयर ट्रोजन विकसित होते रहते हैं। जितनी बार आप कर सकते हैं डेटा बैकअप बनाना याद रखें और स्पैम ईमेल को अनदेखा करें। GandCrab 5.0.9 Ransomware के लिए पता लगाने के नियम उन फाइलों पर इंगित करते हैं जिनके साथ टैग किया गया है:

Generic.Ransom.GandCrab4.56F1503D

Ran-GandCrabv4!44C289E415E4

फिरौती.Win32.GANDCRAB.SMK

फिरौती:Win32/Gandcrab.AW!bit

TrojWare.Win32.Gandcrab.AA@7w10qu

ट्रोजन ( 0053d33d1 )

ट्रोजन-रैनसम.Win32.GandCrypt.fbd

ट्रोजन.एनकोडर.२६६६७

Trojan.Win32.Agent.142336.AE

Trojan.Win32.GandCrypt.4!c

Trojan.Win32.GandCrypt.fjrarj

Win32: मालोब-आईएफ [क्राईप]

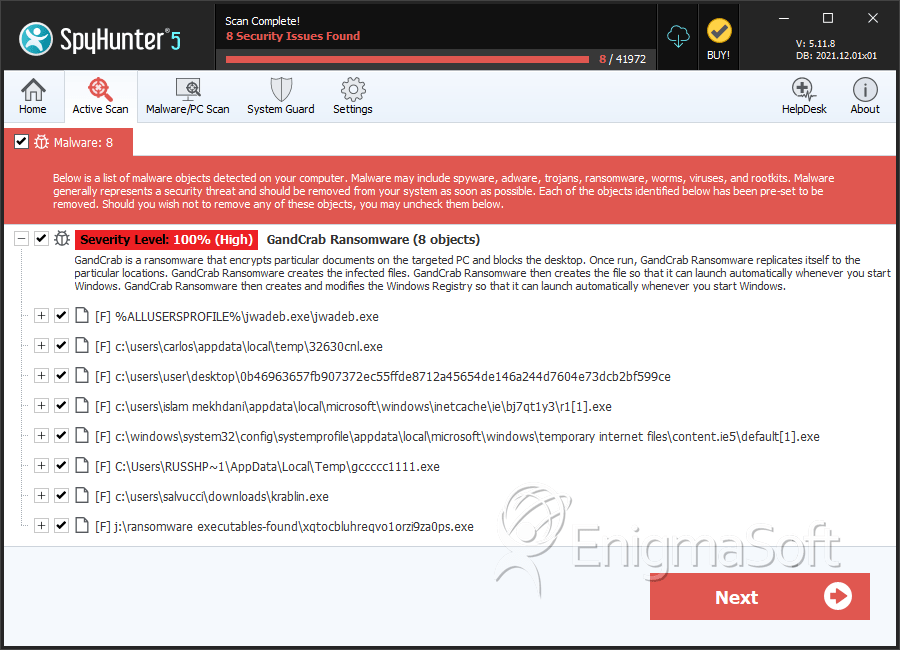

SpyHunter गैंडक्रैब रैंसमवेयर . का पता लगाता है और हटाता है

फ़ाइल सिस्टम विवरण

| # | फ़ाइल का नाम | MD5 |

जांच

जांच: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

|

|---|---|---|---|

| 1. | 32630cnl.exe | c0645cee077359f0e7d0a98a4b23b22d | 7 |

| 2. | 0b46963657fb907372ec55ffde8712a45654de146a244d7604e73dcb2bf599ce | 3be2d5f740549e7c1f5b96274c43324a | 4 |

| 3. | r1[1].exe | 0e5a2bc5655320bfe2bc5c36ab404641 | 2 |

| 4. | default[1].exe | d9ebd35f303eb73c37245c2ec2a86d3d | 2 |

| 5. | gccccc1111.exe | e43344a5ba0c90b92224cddd43de674e | 2 |

| 6. | krablin.exe | 77067974a70af43a3cadf88219d1e28c | 1 |

| 7. | xqtocbluhreqvo1orzi9za0ps.exe | 76ebb7a68789191d71c62d3d3cd999f7 | 1 |

| 8. | ikyg6fy5qjawlekos7t38klco.exe | b091826a997d9c0ca7dd5ad5ca2f7e2d | 1 |

| 9. | 5b13e0c41b955fdc7929e324357cd0583b7d92c8c2aedaf7930ff58ad3a00aed.exe | 6134eed250273cbd030f10621ce0ad0b | 1 |

| 10. | ff8836362eda2ac9bfaca9f8073191df | ff8836362eda2ac9bfaca9f8073191df | 0 |

| 11. | 28c4782e7f66250c7aeb9257cae3c10d | 28c4782e7f66250c7aeb9257cae3c10d | 0 |

| 12. | f5a43bdce5bfa305aa91e2ffdf3066d4 | f5a43bdce5bfa305aa91e2ffdf3066d4 | 0 |

| 13. | 0483b66214816924425c312600cd6dba | 0483b66214816924425c312600cd6dba | 0 |

| 14. | 18d2a7deb97e9dc1153494bb04f06aa4 | 18d2a7deb97e9dc1153494bb04f06aa4 | 0 |

| 15. | 5d481e6f1ceef609ce470877ef803d4c | 5d481e6f1ceef609ce470877ef803d4c | 0 |

| 16. | 2e8a08da5a2f0e6abce5721974aa32ca | 2e8a08da5a2f0e6abce5721974aa32ca | 0 |

| 17. | b189d127cb65cb98a49e7e6902f2e5dd | b189d127cb65cb98a49e7e6902f2e5dd | 0 |

| 18. | f0dcbb87d743ad612be8dc50e5d11906 | f0dcbb87d743ad612be8dc50e5d11906 | 0 |

| 19. | 5d92b42c4f84d5284028f512f49a2326 | 5d92b42c4f84d5284028f512f49a2326 | 0 |

| 20. | file.exe | db031787c04ee36c1979223485fd271c | 0 |

| 21. | file.doc | 6d70903794ab3ca05dd1b1b4f917204f | 0 |

| 22. | file.js | a1d6b82a97da9b5e4b106bd36e9bcca5 | 0 |

| 23. | 69774172027aff9947f0b35abb6a9d91 | 69774172027aff9947f0b35abb6a9d91 | 0 |

| 24. | b4da4d7e145b0fdd916456eece0974c0 | b4da4d7e145b0fdd916456eece0974c0 | 0 |

| 25. | 36939afd1a2c325513d9ea4e684260d9 | 36939afd1a2c325513d9ea4e684260d9 | 0 |