WannaCryptor或WanaCrypt0r勒索軟件

威脅評分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威脅記分卡是我們的研究團隊收集和分析的不同惡意軟件威脅的評估報告。 EnigmaSoft 威脅記分卡使用多種指標對威脅進行評估和排名,包括現實世界和潛在的風險因素、趨勢、頻率、普遍性和持續性。 EnigmaSoft 威脅記分卡根據我們的研究數據和指標定期更新,對范圍廣泛的計算機用戶非常有用,從尋求解決方案以從其係統中刪除惡意軟件的最終用戶到分析威脅的安全專家。

EnigmaSoft 威脅記分卡顯示各種有用的信息,包括:

排名:特定威脅在 EnigmaSoft 的威脅數據庫中的排名。

嚴重級別:根據我們的風險建模過程和研究確定的對象嚴重級別,以數字表示,如我們的威脅評估標準中所述。

受感染的計算機:根據 SpyHunter 的報告,在受感染的計算機上檢測到的特定威脅的已確認和疑似案例的數量。

另請參閱威脅評估標準。

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 1 |

| 初见: | March 29, 2017 |

| 最后一次露面: | November 15, 2019 |

| 受影响的操作系统: | Windows |

WanaCrypt0r勒索軟件是一種加密木馬,具有類似於蠕蟲的攻擊策略。截至2017年5月12日,WanaCrypt0r勒索軟件被公認為是最具威脅性和最廣泛使用的加密木馬之一。WanaCrypt0r勒索軟件在第一版發佈到真實世界時成功入侵了一百四十個國家的數十萬個系統。攻擊的首當其衝是俄羅斯的PC用戶和英國的National Healthcare System。該木馬成功地阻止了對連接到國家醫療保健系統的大多數計算機的訪問,並且在俄羅斯記錄了涉及WanaCrypt0r勒索軟件的案例中近70%。 WanaCrypt0r勒索軟件是一個獨立的勒索軟件木馬,它能夠感染運行Windows XP和Windows Server 2003的易受攻擊的計算機。受害最大的國家是俄羅斯聯邦,烏克蘭,印度,英國和台灣。

目錄

誰在用WanaCrypt0r勒索攻擊背後?

WanaCrypt0r Ransomware背後的惡意軟件作者利用了NSA發現的漏洞,該漏洞已被一群稱為"影子經紀人"的黑客出售。該小組希望出售NSA盜用的一套工具,但沒人願意購買他們的"產品",因此該小組將所有可用資源上傳到Internet。顯然,WanaCrypt0r的創建者發現了一個漏洞,其代碼為CVE-2017-0145,又名" EternalBlue",該漏洞使程序員可以將專門製作的數據包發送到SMB服務器,並在接收器端執行損壞的代碼。攻擊者設法安裝了" DoublePulsar"後門木馬,這使他們能夠將WanaCrypt0r勒索軟件引入受感染的計算機和與其連接的其他計算機。

WanaCrypt0r勒索軟件是持久威脅嗎?

PC安全研究人員報告說,WanaCrypt0r Ransomware的作者發布了三個版本,一個版本一個版本。大多數加密木馬不會在發布的同一周進行更新,但WanaCrypt0r證明,堅定的黑客團隊可以相對較快地分發更新和補丁。我們已經看到木馬使用名稱WannaCry,WanaCrypt0r,WCrypt和WCRY。 WanaCrypt0r勒索軟件的行為類似於臭名昭著的Cerber 6勒索軟件,並在本地數據存儲單元中掃描可用文件。 WanaCrypt0r勒索軟件繼續連接到"命令和控制"服務器,以報告滲透情況並下載一組私有加密密鑰和公共解密密鑰。該威脅旨在使用定制的AES-256密碼來破壞損壞設備上存儲的文本,圖像,音頻,視頻,演示文稿,電子表格和數據庫。加密對象可能具有以下擴展名:

- .WNCRY

- .WNCRYT

- .WRCY

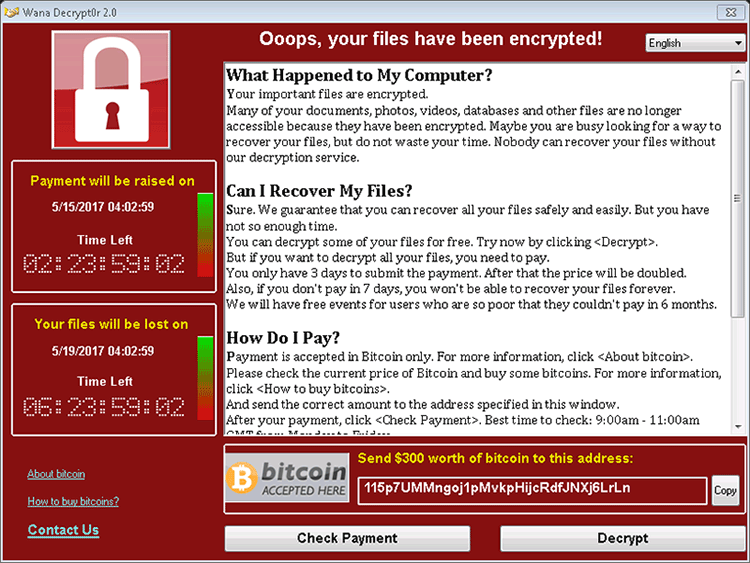

例如,"街道照明對月份的影響和夜間花粉運輸.pptx的中斷"可以重命名為"街道照明對月份的影響和夜間花粉運輸.pptx.WNCRYPT"。加密可能會在用於數據存儲的計算機上花費幾個小時,並且由於其分發機制,WanaCrypt0r勒索軟件也可能破壞備份。. 您應該注意,WanaCrypt0r勒索軟件可以終止MySQL,Microsoft Exchange Server和OracleDB等數據庫管理器的進程。贖金記錄以三種形式出現:名為" @ Please_Read_Me @ .txt"的TXT文件,名為" @ WanaDecryptor @ .bmp"的桌面牆紙以及名為" Wana Decrypt0r 2.0"的程序窗口。桌面牆紙簡要說明了為什麼無法在設備上加載數據並顯示以下內容:

"糟糕,您的重要文件已加密。

如果您看到此文本,但看不到" Wana DecryptOr"窗口,則您的防病毒軟件刪除了該解密軟件,或者從計算機中將其刪除。

如果需要文件,則必須運行解密軟件。

請在任何文件夾中找到名為" @ WanaDecryptor @ .exe"的應用程序文件,或從防病毒隔離區還原。

運行並按照說明進行操作!

網絡攻擊有多種形式

許多人想知道在WannaCry網絡攻擊中到底發生了什麼,誰受到了最大的影響。事實證明,英格蘭和蘇格蘭的醫療保健部門提供的服務受到WannaCrytor(WannaCry)大規模攻擊的打擊。英國的國家醫療保健系統受到這次攻擊的打擊,並最終損害了無數台計算機。

來自WannaCrytor(WannaCry)威脅的網絡攻擊類型最初是通過電子郵件傳遞的。過去,我們已經看到勒索軟件的威脅主要通過電子郵件傳播,這些電子郵件以包含附件的垃圾郵件形式出現。傳播WannaCrytor(WannaCry)的垃圾郵件消息中的附件是惡意的,計算機用戶必須訪問或打開該附件才能啟動惡意軟件。

過去,有許多情況是通過垃圾郵件附件傳播惡意軟件,其中許多已知是惡意PDF或MS Word文檔。此類文檔類型非常流行,並且是通過電子郵件傳輸信息的常用方法。作為網絡攻擊,WannaCrytor(WannaCry)背後的黑客使用的形式充分意識到了將惡意軟件作為電子郵件附件進行傳播的成功率,這對於毫無疑問的計算機用戶而言似乎是毫無害處的附件。

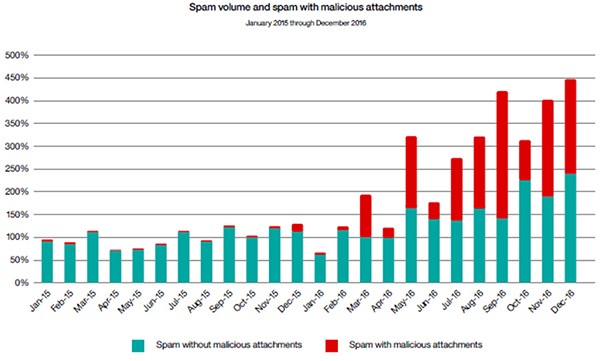

垃圾郵件數量增加等於更多惡意附件傳播WannaCryptor

垃圾郵件或網絡釣魚類電子郵件的數量穩步增長,而電子郵件仍然是大多數惡意軟件(包括勒索軟件)的第一傳送方式。根據F-Secure的說法,五個最危險的電子郵件附件仍然是.DOC,.XLS,.PDF,.ZIP和.7z,其中所有惡意電子郵件的85%都帶有此類文件。您可能會識別文件擴展名類型,其中.DOC是MS Word文檔,.XLS是MS Excel文檔,.PDF是Adobe Acrobat文件,.ZIP是壓縮的Zip文件,而.7z是壓縮的zip文件的另一種形式。

包含惡意附件文件的垃圾郵件的數量激增,使黑客更加膽怯。這樣,WannaCrytor(WannaCry)勒索軟件威脅和類似變體的傳播一直是一場持續不斷的鬥爭,沒有盡頭。僅在2015年至2016年,垃圾郵件的數量就增長了350%以上,其中近一半的垃圾郵件包含帶有惡意附件的垃圾郵件,如以下IBM Threat Intelligence Index 2017圖表的圖1所示。在惡意垃圾郵件附件中,勒索軟件佔85%。

圖1. BM威脅情報指數2017的垃圾郵件數量報告圖表

您可能有辦法避免付款

程序窗口" Wana Decrypt0r 2.0"提供了一個倒數計時器,並敦促用戶通過比特幣數字貨幣支付300美元,以獲取正確的解密密鑰並啟動解密過程。在撰寫本文時,對與WanaCrypt0r勒索軟件相關的錢包地址進行了一百多筆付款。鑑於攻擊的規模,WanaCrypt0r勒索軟件可能也刪除了備份,因此可能有更多用戶願意付費。但是,威脅不能破壞和擦除未映射的存儲設備上存儲的文件,因此您應該能夠使用異地備份來重建數據結構。專家建議普通的PC用戶和公司在離線和基於雲的備份存儲上進行投資,以最大程度地防止現代加密木馬。您應考慮到WanaCrypt0r Ransomware被報告為針對166種文件類型,其中包括:

.123,.3dm,.3ds,.3g2,.3gp,.602,.accdb,.aes,.ARC,.asc,.asf,.asm,.asp,.avi,.backup,.bak,.bat ,.bmp,.brd,.bz2,.cgm,.class,.cmd,.cpp,.crt,.csr,.csv,.dbf,.dch,.der,.dif,.dip,.djvu 、. doc,.docb,.docm,.docx,.dot,.dotm,.dotx,.dwg,.edb,.eml,.fla,.flv,.frm,.gif,.gpg,.hwp,.ibd, .iso,.jar,.java,.jpeg,.jpg,.jsp,.key,.lay,.lay6,.ldf,.m3u,.m4u,.max,.mdb,.mdf,.mid,.mkv ,.mml,.mov,.mp3,.mp4,.mpeg,.mpg,.msg,.myd,.myi,.nef,.odb,.odg,.odp,.ods,.odt,.onetoc2 、. ost,.otg,.otp,.ots,.ott,.p12,.PAQ,.pas,.pdf,.pem,.pfx,.php,.png,.pot,.potm,.potx,.ppam, .pps,.ppsm,.ppsx,.ppt,.pptm,.pptx,.ps1,.psd,.pst,.rar,.raw,.rtf,.sch,.sldm,.sldx,.slk和.sln ,.snt,.sql,.sqlite3,.sqlitedb,.stc,.std,.sti,.stw,.suo,.svg,.swf,.sxc,.sxd,.sxi,.sxm,.sxw 、. tar,.tbk,.tgz,.tif,.tiff,.txt,.uop,.uot,.vbs,.vcd,.vdi,.vmdk,.vmx,.vob,.vsd,.vsdx,.wav, .wb2,.wk1,.wks,.wma,.wmv,.xlc,.xlm,.xls,.xlsb,.xls m,.xlsx,.xlt,.xltm,.xltx,.xlw,.zip。