WannaCryptor of WanaCrypt0r Ransomware

Bedreigingsscorekaart

EnigmaSoft Threat-scorekaart

EnigmaSoft Threat Scorecards zijn beoordelingsrapporten voor verschillende malwarebedreigingen die zijn verzameld en geanalyseerd door ons onderzoeksteam. EnigmaSoft Threat Scorecards evalueren en rangschikken bedreigingen met behulp van verschillende statistieken, waaronder reële en potentiële risicofactoren, trends, frequentie, prevalentie en persistentie. EnigmaSoft Threat Scorecards worden regelmatig bijgewerkt op basis van onze onderzoeksgegevens en statistieken en zijn nuttig voor een breed scala aan computergebruikers, van eindgebruikers die oplossingen zoeken om malware van hun systemen te verwijderen tot beveiligingsexperts die bedreigingen analyseren.

EnigmaSoft Threat Scorecards geven een verscheidenheid aan nuttige informatie weer, waaronder:

Rangschikking: de rangorde van een bepaalde bedreiging in de bedreigingsdatabase van EnigmaSoft.

Ernstniveau: het vastgestelde ernstniveau van een object, numeriek weergegeven, op basis van ons risicomodelleringsproces en onderzoek, zoals uitgelegd in onze dreigingsbeoordelingscriteria .

Geïnfecteerde computers: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers, zoals gerapporteerd door SpyHunter.

Zie ook Criteria voor dreigingsevaluatie .

| Dreigingsniveau: | 100 % (Hoog) |

| Geïnfecteerde computers: | 1 |

| Eerst gezien: | March 29, 2017 |

| Laatst gezien: | November 15, 2019 |

| Beïnvloede besturingssystemen: | Windows |

De WanaCrypt0r Ransomware is een versleuteling Trojaans paard met een wormachtige aanvalstactiek. De WanaCrypt0r Ransomware wordt erkend als een van de meest bedreigende en wijdverspreide versleutelingstrojans tot 12 mei 2017. De WanaCrypt0r Ransomware slaagde erin meer dan honderdduizenden systemen in honderdveertig landen te compromitteren bij de eerste release in de echte wereld. Het grootste deel van de aanval werd ingenomen door pc-gebruikers in Rusland en het National Healthcare System in Groot-Brittannië. De Trojan slaagde erin de toegang tot de meeste computers die op het National Healthcare System zijn aangesloten te blokkeren en bijna 70% van de gevallen waarbij de WanaCrypt0r Ransomware betrokken is, wordt geregistreerd in Rusland. De WanaCrypt0r Ransomware is een op zichzelf staande ransomware-trojan, die erin slaagde kwetsbare machines met Windows XP en Windows Server 2003 te infecteren. De landen die de meeste schade hebben geleden zijn de Russische Federatie, Oekraïne, India, Groot-Brittannië en Taiwan.

Inhoudsopgave

Wie zit er achter de aanval met de WanaCrypt0r Ransomware?

De malware-auteurs achter WanaCrypt0r Ransomware maakten gebruik van een kwetsbaarheid die werd ontdekt door de NSA en te koop werd aangeboden door een groep hackers die bekend staat als 'The Shadow Brokers'. Het team wilde een set tools verkopen die waren verduisterd door de NSA, maar niemand wilde hun "producten" kopen, en de groep uploadde alle beschikbare bronnen naar het internet. Blijkbaar hebben de makers van de WanaCrypt0r een kwetsbaarheid gevonden met de code CVE-2017-0145 oftewel 'EternalBlue', waarmee een programmeur een speciaal vervaardigd gegevenspakket naar een SMB-server kan sturen en een beschadigde code aan de ontvangerzijde kan uitvoeren. De aanvallers slaagden erin om de 'DoublePulsar' Backdoor Trojan te installeren, waardoor ze de WanaCrypt0r Ransomware konden introduceren op de gecompromitteerde machine en andere computers die ermee verbonden waren.

Is de WanaCrypt0r Ransomware een aanhoudende bedreiging?

PC-beveiligingsonderzoekers meldden dat de auteurs van de WanaCrypt0r Ransomware drie versies hadden uitgebracht, de een na de ander. De meeste versleutelingstrojans worden niet dezelfde week bijgewerkt als ze worden vrijgegeven, maar WanaCrypt0r bewijst dat een vastberaden team van hackers updates en patches relatief snel kan verspreiden. We hebben gezien dat de Trojan de namen WannaCry, WanaCrypt0r, WCrypt en WCRY gebruikt. De WanaCrypt0r Ransomware gedraagt zich als de beruchte Cerber 6 Ransomware en scant de lokale gegevensopslageenheden op beschikbare bestanden. De WanaCrypt0r Ransomware maakt verbinding met een 'Command and Control'-server om de infiltratie te rapporteren en een set van een privé-coderingssleutel en een openbare decoderingssleutel te downloaden. De dreiging is ontworpen om een aangepaste AES-256-codering te gebruiken om tekst, afbeeldingen, audio, video, presentaties, spreadsheets en databases die op het gecompromitteerde apparaat zijn opgeslagen, te beschadigen. Gecodeerde objecten kunnen de volgende extensies hebben:

- .WNCRY

- .WNCRYT

- .WRCY

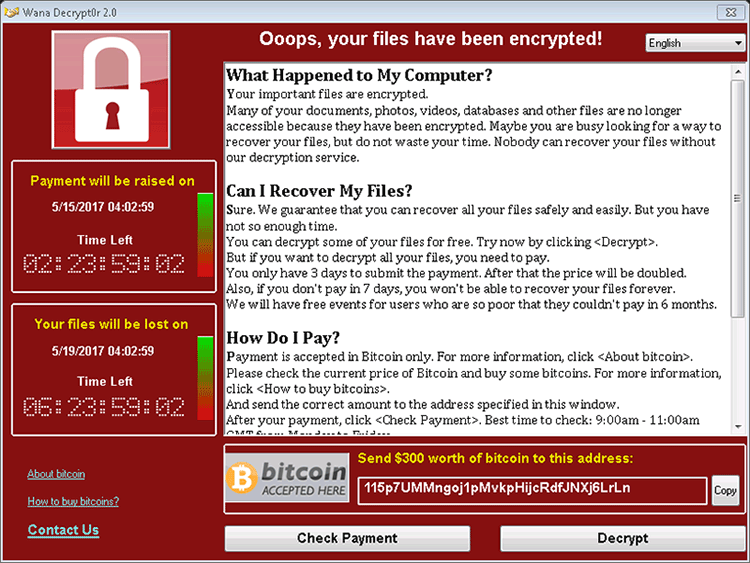

Zo kan 'De impact van straatverlichting op maanden en verstoring van nachtelijk pollentransport.pptx' worden hernoemd naar 'De impact van straatverlichting op maanden en verstoring van nachtelijk pollentransport.pptx.WNCRYPT.' De codering kan enkele uren duren op de computers die worden gebruikt voor gegevensopslag en dankzij het distributiemechanisme kan de WanaCrypt0r Ransomware ook back-ups beschadigen. Houd er rekening mee dat de WanaCrypt0r Ransomware de processen van databasemanagers zoals MySQL, Microsoft Exchange Server en OracleDB kan beëindigen. De losgeldbrief wordt gepresenteerd in drie vormen: een TXT-bestand met de naam '@ Please_Read_Me @ .txt', een bureaubladachtergrond met de naam '@ WanaDecryptor @ .bmp' en een programmavenster met de naam 'Wana Decrypt0r 2.0'. De bureaubladachtergrond biedt een korte uitleg waarom u geen gegevens op het apparaat kunt laden en luidt als volgt:

'Oeps, je belangrijke bestanden zijn versleuteld.

Als je deze tekst ziet, maar het "Wana DecryptOr" -venster niet, dan heeft je antivirusprogramma de decoderingssoftware verwijderd of je hebt het van je computer verwijderd.

Als u uw bestanden nodig heeft, moet u de decoderingssoftware uitvoeren.

Zoek een toepassingsbestand met de naam "@ WanaDecryptor @ .exe" in een map of herstel het vanuit de antivirusquarantaine.

Rennen en volg de instructies!

Cyberaanvallen zijn er in veel verschillende vormen

Veel mensen hebben zich afgevraagd wat er precies is gebeurd tijdens de WannaCry-cyberaanvallen en wie het meest werd getroffen. Het blijkt dat diensten in heel Engeland en Schotland in de gezondheidszorg een van de entiteiten waren die werden getroffen door de grootschalige aanval die voortkwam uit WannaCrytor (WannaCry). Het National Healthcare System in het VK werd getroffen door de aanval die uiteindelijk talloze computers in gevaar bracht.

Het type cyberaanval van de WannaCrytor (WannaCry) -dreiging werd aanvankelijk via e-mail afgeleverd. In het verleden hebben we gezien waar ransomwarebedreigingen voornamelijk worden verspreid via e-mails, in de vorm van spamberichten met bijlagen. De bijlage in de spamberichten die WannaCrytor (WannaCry) verspreiden, is schadelijk en moet door de computergebruiker worden geopend of geopend om de malware te starten.

In het verleden is er in veel gevallen malware verspreid via bijlagen bij spamberichten, waarvan bekend was dat het om schadelijke pdf- of MS Word-documenten ging. Dergelijke documenttypen zijn buitengewoon populaire en veelgebruikte methoden voor het verzenden van informatie via e-mail. Als cyberaanval is het formulier dat wordt gebruikt door hackers achter WannaCrytor (WannaCry) goed op de hoogte van de succespercentages bij het verspreiden van malware als bijlage bij een e-mail, wat voor nietsvermoedende computergebruikers vaak voorkomt als een onschuldig bijgevoegd document.

Het toegenomen spamvolume staat gelijk aan meer kwaadaardige bijlagen die WannaCryptor verspreiden

Het aantal spam- of phishing-e-mails is gestaag toegenomen, terwijl e-mail nog steeds de belangrijkste bezorgmethode is voor de meeste malware, inclusief ransomware. Volgens F-Secure blijven de vijf gevaarlijkste e-mailbijlagen .DOC, .XLS, .PDF, .ZIP en .7z, met 85% van alle kwaadaardige e-mails met dergelijke bestanden als bijlage. Mogelijk herkent u de bestandsextensietypen waarbij .DOC een MS Word-document is, .XLS een MS Excel-document, .PDF een Adobe Acrobat-bestand, .ZIP een gecomprimeerd zip-bestand en .7z een andere vorm van een gecomprimeerd zip-bestand .

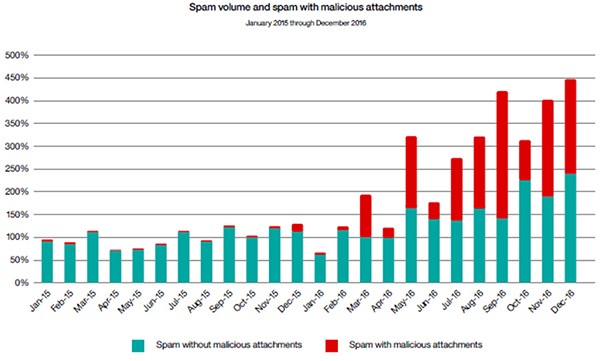

De verspreiding van spam-e-mails met kwaadaardige bijlagebestanden die tot de top vijf van gevaarlijkste behoren die hierboven zijn genoemd, heeft hackers alleen maar aangemoedigd. Hiermee is de verspreiding van WannaCrytor (WannaCry) Ransomware-bedreigingen en soortgelijke variaties een voortdurende strijd geweest die geen einde in zicht heeft. Alleen al in 2015 tot 2016 zijn de spamvolumes met meer dan 350% gestegen, waarbij bijna de helft van het volume spamberichten met kwaadaardige bijlagen betreft, zoals hieronder wordt aangetoond in figuur 1 van de IBM Threat Intelligence Index 2017-grafiek. Van de kwaadaardige spambijlagen was 85% ransomware.

Figuur 1. Spamvolume rapportageschema van BM Threat Intelligence Index 2017

U hebt misschien een manier om te voorkomen dat u betaalt

Het programmavenster 'Wana Decrypt0r 2.0' biedt een afteltimer en spoort de gebruiker aan om 300 USD te betalen via de digitale valuta van Bitcoin om de juiste decoderingssleutel te verkrijgen en het decoderingsproces te starten. Op het moment van schrijven zijn er iets meer dan honderd betalingen gedaan aan het portefeuilleadres dat is gekoppeld aan de WanaCrypt0r Ransomware. Gezien de omvang van de aanval, zijn er mogelijk meer gebruikers die bereid zijn te betalen, aangezien de WanaCrypt0r Ransomware mogelijk ook back-ups heeft verwijderd. De dreiging kan echter geen bestanden beschadigen en wissen die zijn opgeslagen op niet-toegewezen geheugenapparaten, en u zou offsite back-ups moeten kunnen gebruiken om uw gegevensstructuur opnieuw op te bouwen. Experts raden regelmatige pc-gebruikers en bedrijven aan om te investeren in een offline en cloudgebaseerde back-upopslag voor maximale bescherming tegen moderne versleutelingstrojans. Houd er rekening mee dat de WanaCrypt0r Ransomware naar verluidt 166 soorten bestanden target, waaronder:

.123, .3dm, .3ds, .3g2, .3gp, .602, .accdb, .aes, .ARC, .asc, .asf, .asm, .asp, .avi, .backup, .bak, .bat , .bmp, .brd, .bz2, .cgm, .class, .cmd, .cpp, .crt, .csr, .csv, .dbf, .dch, .der, .dif, .dip, .djvu,. doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .hwp, .ibd, .iso, .jar, .java, .jpeg, .jpg, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv , .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .odb, .odg, .odp, .ods, .odt, .onetoc2,. ost, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .pfx, .php, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .psd, .pst, .rar, .raw, .rtf, .sch, .sldm, .sldx, .slk, .sln , .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .sti, .stw, .suo, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw,. tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xls m, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip.