WannaCryptor o WanaCrypt0r Ransomware

Cartoncino segnapunti di minaccia

Scheda di valutazione delle minacce di EnigmaSoft

Le EnigmaSoft Threat Scorecard sono rapporti di valutazione per diverse minacce malware che sono state raccolte e analizzate dal nostro team di ricerca. Le EnigmaSoft Threat Scorecard valutano e classificano le minacce utilizzando diverse metriche tra cui fattori di rischio reali e potenziali, tendenze, frequenza, prevalenza e persistenza. Le EnigmaSoft Threat Scorecard vengono aggiornate regolarmente in base ai dati e alle metriche della nostra ricerca e sono utili per un'ampia gamma di utenti di computer, dagli utenti finali che cercano soluzioni per rimuovere il malware dai loro sistemi agli esperti di sicurezza che analizzano le minacce.

Le schede di valutazione delle minacce di EnigmaSoft mostrano una serie di informazioni utili, tra cui:

Classifica: la classifica di una particolare minaccia nel database delle minacce di EnigmaSoft.

Livello di gravità: il livello di gravità determinato di un oggetto, rappresentato numericamente, in base al nostro processo di modellazione del rischio e alla nostra ricerca, come spiegato nei nostri criteri di valutazione delle minacce .

Computer infetti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

Vedere anche Criteri di valutazione delle minacce .

| Livello di minaccia: | 100 % (Alto) |

| Computer infetti: | 1 |

| Visto per la prima volta: | March 29, 2017 |

| Ultima visualizzazione: | November 15, 2019 |

| Sistemi operativi interessati: | Windows |

WanaCrypt0r Ransomware è un Trojan di crittografia che presenta una tattica di attacco simile a un worm. Il ransomware WanaCrypt0r è riconosciuto come uno dei trojan di crittografia più minacciosi e diffusi fino al 12 maggio 2017. Il ransomware WanaCrypt0r è riuscito a compromettere più di centinaia di migliaia di sistemi in centoquaranta paesi al suo primo rilascio nel mondo reale. Il peso dell'attacco è stato preso dagli utenti di PC in Russia e dal National Healthcare System in Gran Bretagna. Il Trojan è riuscito a bloccare l'accesso alla maggior parte dei computer collegati al Sistema Sanitario Nazionale e quasi il 70% dei casi che coinvolgono il ransomware WanaCrypt0r sono registrati in Russia. Il WanaCrypt0r Ransomware è un Trojan ransomware autonomo, che è riuscito a infettare macchine vulnerabili che eseguono Windows XP e Windows Server 2003. I paesi che hanno subito i maggiori danni sono Federazione Russa, Ucraina, India, Gran Bretagna e Taiwan.

Sommario

Chi c’è dietro l’attacco con il ransomware WanaCrypt0r?

Gli autori del malware dietro WanaCrypt0r Ransomware hanno approfittato di una vulnerabilità che è stata scoperta dalla NSA e pubblicata per la vendita da un gruppo di hacker noto come "The Shadow Brokers". Il team voleva vendere una serie di strumenti sottratti dalla NSA, ma nessuno voleva acquistare i loro "prodotti" e il gruppo ha caricato tutte le risorse disponibili su Internet. Evidentemente, i creatori di WanaCrypt0r hanno trovato una vulnerabilità con il codice CVE-2017-0145 aka "EternalBlue", che consente a un programmatore di inviare un pacchetto di dati appositamente creato a un server SMB ed eseguire un codice danneggiato all'estremità del ricevitore. Gli aggressori sono riusciti a installare il Trojan Backdoor "DoublePulsar", che ha permesso loro di introdurre WanaCrypt0r Ransomware sulla macchina compromessa e su altri computer ad essa collegati.

Il ransomware WanaCrypt0r è una minaccia persistente?

I ricercatori di sicurezza per PC hanno riferito che gli autori di WanaCrypt0r Ransomware avevano rilasciato tre versioni, una dopo l'altra. La maggior parte dei trojan di crittografia non vengono aggiornati la stessa settimana in cui vengono rilasciati, ma WanaCrypt0r dimostra che un determinato team di hacker può distribuire aggiornamenti e patch in modo relativamente veloce. Abbiamo visto il Trojan usare i nomi WannaCry, WanaCrypt0r, WCrypt e WCRY. Il WanaCrypt0r Ransomware si comporta come il famigerato Cerber 6 Ransomware ed esegue la scansione delle unità di archiviazione dati locali per i file disponibili. WanaCrypt0r Ransomware procede a connettersi a un server "Comando e controllo" per segnalare l'infiltrazione e scaricare un set di una chiave di crittografia privata e una chiave di decrittografia pubblica. La minaccia è progettata per utilizzare un codice AES-256 personalizzato per corrompere testo, immagini, audio, video, presentazioni, fogli di calcolo e database archiviati sul dispositivo compromesso. Gli oggetti crittografati possono presentare le seguenti estensioni:

- .WNCRY

- .WNCRYT

- .WRCY

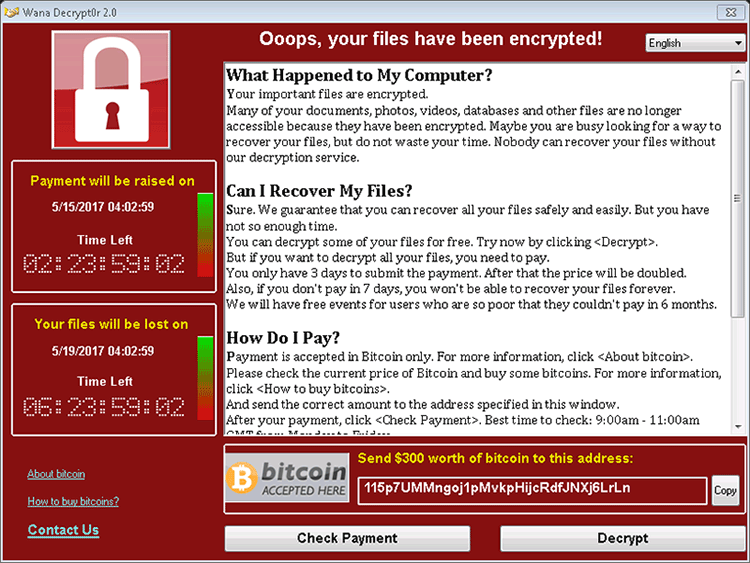

Ad esempio, "L'impatto dell'illuminazione stradale sui mesi e l'interruzione del trasporto notturno del polline.pptx" può essere rinominato in "L'impatto dell'illuminazione stradale sui mesi e l'interruzione del trasporto notturno del polline.pptx.WNCRYPT". La crittografia potrebbe richiedere alcune ore sui computer utilizzati per l'archiviazione dei dati e, grazie al suo meccanismo di distribuzione, WanaCrypt0r Ransomware potrebbe danneggiare anche i backup. Si noti che WanaCrypt0r Ransomware può terminare i processi dei gestori di database come MySQL, Microsoft Exchange Server e OracleDB. La richiesta di riscatto è presentata in tre forme: un file TXT denominato "@ Please_Read_Me @ .txt", uno sfondo del desktop denominato "@ WanaDecryptor @ .bmp" e una finestra del programma denominata "Wana Decrypt0r 2.0". Lo sfondo del desktop offre una breve spiegazione del motivo per cui non è possibile caricare i dati sul dispositivo e si legge:

'Ops, i tuoi file importanti sono crittografati.

Se vedi questo testo, ma non vedi la finestra "Wana DecryptOr", il tuo antivirus ha rimosso il software di decrittografia o l'hai cancellato dal tuo computer.

Se hai bisogno dei tuoi file devi eseguire il software di decrittografia.

Trova un file dell'applicazione denominato "@ WanaDecryptor @ .exe" in qualsiasi cartella o ripristinalo dalla quarantena dell'antivirus.

Corri e segui le istruzioni!

Gli attacchi informatici si presentano in molte forme diverse

Molte persone si sono chieste cosa sia successo esattamente negli attacchi informatici di WannaCry e chi ne sia stato maggiormente colpito. Si scopre che i servizi in tutta l'Inghilterra e la Scozia nel settore sanitario erano tra le entità colpite dall'attacco su larga scala che ha avuto origine da WannaCrytor (WannaCry). Il National Healthcare System nel Regno Unito è stato colpito dall'attacco che ha finito per compromettere innumerevoli computer.

Il tipo di attacco informatico della minaccia WannaCrytor (WannaCry) è stato inizialmente consegnato tramite e-mail. In passato, abbiamo visto dove le minacce ransomware si diffondono principalmente attraverso le e-mail, che sono sotto forma di messaggi di spam che contengono allegati. Gli allegati all'interno dei messaggi di spam che diffondono WannaCrytor (WannaCry) sono dannosi e devono essere accessibili o aperti dall'utente del computer per avviare il malware.

In passato, ci sono stati molti casi di malware diffusi attraverso allegati di messaggi di spam, molti dei quali erano noti per essere documenti PDF o MS Word dannosi. Tali tipi di documenti sono metodi estremamente popolari e comuni per la trasmissione di informazioni tramite e-mail. In quanto attacco informatico, il modulo utilizzato dagli hacker dietro WannaCrytor (WannaCry) sono ben consapevoli delle percentuali di successo nella diffusione di malware come allegato a un'e-mail, che spesso appare agli ignari utenti di computer come un innocuo documento allegato.

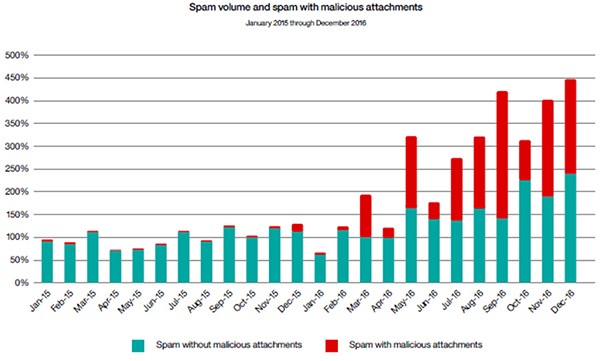

L’aumento del volume di spam equivale a più allegati dannosi che diffondono WannaCryptor

Il volume delle e-mail di tipo spam o phishing è cresciuto costantemente, mentre la posta elettronica è ancora il metodo di consegna numero uno per la maggior parte dei malware, compreso il ransomware. Secondo F-Secure, i cinque allegati e-mail più pericolosi rimangono .DOC, .XLS, .PDF, .ZIP e .7z, con l'85% di tutte le e-mail dannose con tali file allegati. È possibile riconoscere i tipi di estensione del file con .DOC come documento MS Word, .XLS come documento MS Excel, .PDF un file Adobe Acrobat, .ZIP come file Zip compresso e .7z come un'altra forma di un file zip compresso .

La proliferazione di e-mail di spam contenenti file allegati dannosi che sono tra i primi cinque più pericolosi sopra menzionati ha solo incoraggiato ulteriormente gli hacker. Con tale, la diffusione delle minacce WannaCrytor (WannaCry) Ransomware e variazioni simili è stata una lotta continua che non ha fine in vista. Solo nel 2015-2016, i volumi di spam sono aumentati di oltre il 350% con quasi la metà del volume che contava messaggi di spam con allegati dannosi, come dimostrato di seguito nella Figura 1 del grafico IBM Threat Intelligence Index 2017. Tra gli allegati di spam dannosi, il ransomware rappresentava l'85%.

Figura 1. Grafico del rapporto sul volume di spam da BM Threat Intelligence Index 2017

Potresti avere un modo per evitare di pagare

La finestra del programma "Wana Decrypt0r 2.0" offre un conto alla rovescia e invita l'utente a pagare 300 USD tramite la valuta digitale Bitcoin per acquisire la chiave di decrittazione corretta e avviare il processo di decrittazione. Al momento della stesura di questo documento, sono stati effettuati poco più di cento pagamenti all'indirizzo del portafoglio associato a WanaCrypt0r Ransomware. Data la portata dell'attacco, potrebbero esserci più utenti disposti a pagare poiché WanaCrypt0r Ransomware potrebbe aver eliminato anche i backup. Tuttavia, la minaccia non può corrompere e cancellare i file archiviati su dispositivi di memoria non mappati e dovresti essere in grado di utilizzare backup offsite per ricostruire la struttura dei dati. Gli esperti raccomandano agli utenti regolari di PC e alle aziende di investire in uno storage di backup offline e basato su cloud per la massima protezione contro i moderni Trojan di crittografia. Si dovrebbe tenere in considerazione che il WanaCrypt0r Ransomware viene segnalato come target di 166 tipi di file che includono:

.123, .3dm, .3ds, .3g2, .3gp, .602, .accdb, .aes, .ARC, .asc, .asf, .asm, .asp, .avi, .backup, .bak, .bat , .bmp, .brd, .bz2, .cgm, .class, .cmd, .cpp, .crt, .csr, .csv, .dbf, .dch, .der, .dif, .dip, .djvu,. doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .hwp, .ibd, .iso, .jar, .java, .jpeg, .jpg, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv , .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .odb, .odg, .odp, .ods, .odt, .onetoc2,. ost, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .pfx, .php, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .psd, .pst, .rar, .raw, .rtf, .sch, .sldm, .sldx, .slk, .sln , .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .sti, .stw, .suo, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw,. tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xls m, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip.