WannaCryptor eller WanaCrypt0r Ransomware

Trusselscorekort

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards er vurderingsrapporter for forskellige malware-trusler, som er blevet indsamlet og analyseret af vores forskningsteam. EnigmaSoft Threat Scorecards evaluerer og rangerer trusler ved hjælp af adskillige metrics, herunder virkelige og potentielle risikofaktorer, tendenser, frekvens, udbredelse og persistens. EnigmaSoft Threat Scorecards opdateres regelmæssigt baseret på vores forskningsdata og metrics og er nyttige for en bred vifte af computerbrugere, fra slutbrugere, der søger løsninger til at fjerne malware fra deres systemer, til sikkerhedseksperter, der analyserer trusler.

EnigmaSoft Threat Scorecards viser en række nyttige oplysninger, herunder:

Rangering: Rangeringen af en bestemt trussel i EnigmaSofts trusseldatabase.

Sværhedsgrad: Et objekts fastlagte sværhedsgrad, repræsenteret numerisk, baseret på vores risikomodelleringsproces og forskning, som forklaret i vores trusselsvurderingskriterier .

Inficerede computere: Antallet af bekræftede og formodede tilfælde af en bestemt trussel opdaget på inficerede computere som rapporteret af SpyHunter.

Se også Kriterier for trusselsvurdering .

| Trusselsniveau: | 100 % (Høj) |

| Inficerede computere: | 1 |

| Først set: | March 29, 2017 |

| Sidst set: | November 15, 2019 |

| Berørte operativsystemer: | Windows |

WanaCrypt0r Ransomware er en krypteringstrojan, der har en ormlignende angrebstaktik. WanaCrypt0r Ransomware er anerkendt som en af de mest truende og udbredte krypteringstrojans indtil 12. maj 2017. WanaCrypt0r Ransomware formåede at kompromittere mere end hundreder af tusinde systemer i hundrede og fyrre lande ved sin første frigivelse til den virkelige verden. Stødet på angrebet blev taget af pc-brugere i Rusland og det nationale sundhedssystem i Storbritannien. Trojaneren formåede at blokere adgangen til de fleste computere, der er forbundet med det nationale sundhedsvæsen, og næsten 70% af de sager, der involverer WanaCrypt0r Ransomware, registreres i Rusland. WanaCrypt0r Ransomware er en uafhængig ransomware Trojan, der formåede at inficere sårbare maskiner, der kører Windows XP og Windows Server 2003. De lande, der har lidt mest skade, er Den Russiske Føderation, Ukraine, Indien, Storbritannien og Taiwan.

Indholdsfortegnelse

Hvem er bag angrebet med WanaCrypt0r Ransomware?

Malwareforfatterne bag WanaCrypt0r Ransomware udnyttede en sårbarhed, der blev opdaget af NSA og offentliggjort til salg af en gruppe hackere kendt som 'The Shadow Brokers'. Holdet ønskede at sælge et sæt værktøjer, der blev misbrugt fra NSA, men ingen ville købe deres "produkter", og gruppen uploadede alle tilgængelige ressourcer til Internettet. Åbenbart fandt skaberne af WanaCrypt0r en sårbarhed med koden CVE-2017-0145 aka 'EternalBlue', som gør det muligt for en programmør at sende en datapakke, der er udformet specielt til en SMB-server og udføre en beskadiget kode i modtagerenden. Angriberne formåede at installere 'DoublePulsar' Backdoor Trojan, som tillod dem at introducere WanaCrypt0r Ransomware til den kompromitterede maskine og andre computere, der var forbundet til den.

Er WanaCrypt0r Ransomware en vedvarende trussel?

PC-sikkerhedsforskere rapporterede, at forfatterne til WanaCrypt0r Ransomware havde frigivet tre versioner, den ene efter den anden. De fleste krypteringstrojanske heste opdateres ikke den samme uge, som de frigives, men WanaCrypt0r beviser, at et bestemt team af hackere kan distribuere opdateringer og programrettelser forholdsvis hurtigt. Vi har set Trojan bruge navnene WannaCry, WanaCrypt0r, WCrypt og WCRY. WanaCrypt0r Ransomware opfører sig som den berygtede Cerber 6 Ransomware og scanner de lokale datalagringsenheder for tilgængelige filer. WanaCrypt0r Ransomware opretter forbindelse til en 'Command and Control' server for at rapportere infiltrationen og downloade et sæt af en privat krypteringsnøgle og en offentlig dekrypteringsnøgle. Truslen er designet til at bruge en tilpasset AES-256-chiffer til at ødelægge tekst, billeder, lyd, video, præsentationer, regneark og databaser, der er gemt på den kompromitterede enhed. Krypterede objekter kan indeholde følgende udvidelser:

- .WNCRY

- .WNCRYT

- .WRCY

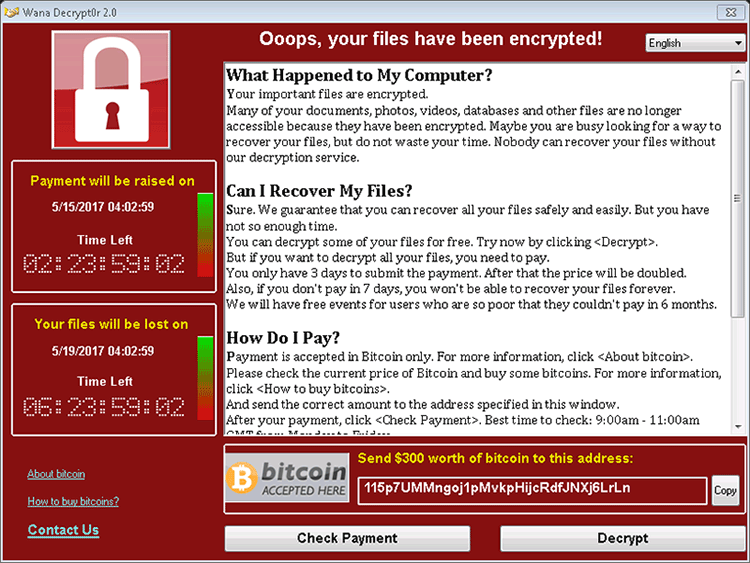

For eksempel kan 'Effekten af gadebelysning på måneder og afbrydelse af natlig pollentransport.pptx' omdøbes til 'Effekten af gadebelysning på måneder og forstyrrelse af natlig pollentransport.pptx.WNCRYPT.' Krypteringen kan tage et par timer på de computere, der bruges til datalagring, og takket være dens distributionsmekanisme kan WanaCrypt0r Ransomware også ødelægge sikkerhedskopier. Du skal bemærke, at WanaCrypt0r Ransomware kan afslutte processerne for databaseadministratorer som MySQL, Microsoft Exchange Server og OracleDB. Løsepenge noten præsenteres i tre former - en TXT-fil med navnet '@ Please_Read_Me @ .txt', et skrivebordsbaggrund med navnet '@ WanaDecryptor @ .bmp' og et programvindue med titlen 'Wana Decrypt0r 2.0'. Skrivebordsbaggrunden giver en kort forklaring på, hvorfor du ikke kan indlæse data på enheden og læser:

'Ups, dine vigtige filer er krypteret.

Hvis du ser denne tekst, men ikke kan se vinduet "Wana DecryptOr", fjernede dit antivirus dekrypteringssoftwaren, eller du slettede den fra din computer.

Hvis du har brug for dine filer, skal du køre dekrypteringssoftwaren.

Find en applikationsfil med navnet "@ WanaDecryptor @ .exe" i enhver mappe eller gendan fra antiviruskarantæne.

Kør og følg instruktionerne!

Cyberangreb findes i mange forskellige former

Mange mennesker har spekuleret på, hvad der præcist skete i WannaCry-cyberangrebene, og hvem der for det meste var berørt. Det viser sig, at tjenester over hele England og Skotland i sundhedssektoren var blandt de enheder, der blev ramt af det store angreb, der rodfæstede fra WannaCrytor (WannaCry). National Healthcare System i Storbritannien blev ramt af angrebet, der endte med at kompromittere utallige computere.

Den type cyberangreb fra WannaCrytor (WannaCry) -truslen blev oprindeligt leveret via e-mail. Tidligere har vi set, hvor trusler mod ransomware primært spredes via e-mails, som er i form af spam-beskeder, der indeholder vedhæftede filer. Vedhæftningen i de spam-meddelelser, der spreder WannaCrytor (WannaCry), er ondsindet og skal tilgås eller åbnes af computerbrugeren for at kunne starte malware.

Tidligere har der været mange tilfælde af malware, der spredes gennem vedhæftede filer i spam-beskeder, hvoraf mange vides at være ondsindede PDF- eller MS Word-dokumenter. Sådanne dokumenttyper er ekstremt populære og almindelige metoder til transmission af information via e-mail. Som et cyberangreb er formularen, der bruges af hackere bag WannaCrytor (WannaCry), meget opmærksomme på succesraterne i spredning af malware som en vedhæftet fil til en e-mail, som ofte synes til intetanende computerbrugere som et harmløst vedhæftet dokument.

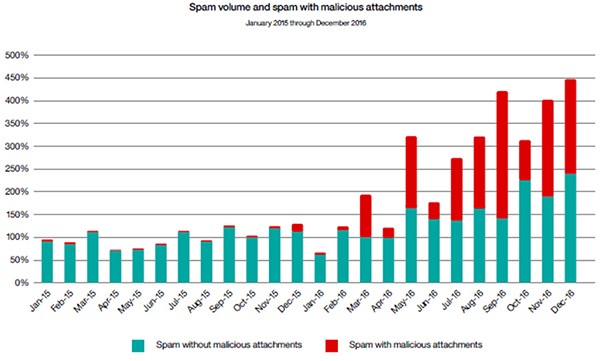

Spamvolumenforøgelser svarer til flere ondsindede vedhæftede filer, der spreder WannaCryptor

Mængden af e-mails med spam eller phishing-type er vokset støt, mens e-mail stadig er den første leveringsmetode for de fleste malware, inklusive ransomware. Ifølge F-Secure forbliver de fem farligste e-mail-vedhæftede filer .DOC, .XLS, .PDF, .ZIP og .7z, hvor 85% af alle ondsindede e-mails har vedhæftede sådanne filer. Du genkender muligvis filtypetyperne med .DOC som et MS Word-dokument, .XLS er et MS Excel-dokument, .PDF en Adobe Acrobat-fil, .ZIP er en komprimeret zip-fil og .7z er en anden form for en komprimeret zip-fil .

Spredningen af spam-e-mails, der indeholder ondsindede vedhæftede filer, der er blandt de fem mest farlige nævnte ovenfor, har kun stimuleret hackere yderligere. Med sådan har spredningen af WannaCrytor (WannaCry) Ransomware-trusler og lignende variationer været en løbende kamp, der ikke har nogen ende i syne. Alene i 2015 til 2016 steg spamvolumener med over 350%, hvor næsten halvdelen af volumen tegnede sig for spam-beskeder med ondsindede vedhæftede filer, som vist nedenfor i figur 1 i IBM Threat Intelligence Index 2017-diagrammet. Blandt de ondsindede vedhæftede filer udgjorde ransomware 85%.

Figur 1. Spamvolumenrapportdiagram fra BM Threat Intelligence Index 2017

Du kan have en måde at undgå at betale

Programvinduet 'Wana Decrypt0r 2.0' tilbyder en nedtællingstimer og opfordrer brugeren til at betale 300 USD via den digitale Bitcoin-valuta for at erhverve den korrekte dekrypteringsnøgle og starte dekrypteringsprocessen. I skrivende stund foretages der lidt mere end hundrede betalinger til tegnebogsadressen, der er knyttet til WanaCrypt0r Ransomware. I betragtning af omfanget af angrebet kan der være flere brugere, der er villige til at betale, da WanaCrypt0r Ransomware muligvis også har slettet sikkerhedskopier. Truslen kan imidlertid ikke ødelægge og slette filer, der er gemt på ikke-kortlagte hukommelsesenheder, og du bør kunne bruge offsite-sikkerhedskopier til at genopbygge din datastruktur. Eksperter anbefaler regelmæssige pc-brugere og virksomheder at investere i et offline- og skybaseret backup-lager for maksimal beskyttelse mod moderne krypteringstrojans. Du bør tage i betragtning, at WanaCrypt0r Ransomware rapporteres at målrette mod 166 typer filer, der inkluderer:

.123, .3dm, .3ds, .3g2, .3gp, .602, .accdb, .aes, .ARC, .asc, .asf, .asm, .asp, .avi, .backup, .bak, .bat , .bmp, .brd, .bz2, .cgm, .class, .cmd, .cpp, .crt, .csr, .csv, .dbf, .dch, .der, .dif, .dip, .djvu,. doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .hwp, .ibd, .iso, .jar, .java, .jpeg, .jpg, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv , .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .odb, .odg, .odp, .ods, .odt, .onetoc2,. ost, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .pfx, .php, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .psd, .pst, .rar, .raw, .rtf, .sch, .sldm, .sldx, .slk, .sln , .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .sti, .stw, .suo, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw,. tjære, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xls m, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip.