WannaCryptor или WanaCrypt0r Ransomware

Карта показателей угрозы

Карта оценки угроз EnigmaSoft

EnigmaSoft Threat Scorecards — это отчеты об оценке различных вредоносных программ, которые были собраны и проанализированы нашей исследовательской группой. EnigmaSoft Threat Scorecards оценивает и ранжирует угрозы, используя несколько показателей, включая реальные и потенциальные факторы риска, тенденции, частоту, распространенность и постоянство. EnigmaSoft Threat Scorecards регулярно обновляются на основе данных и показателей наших исследований и полезны для широкого круга пользователей компьютеров, от конечных пользователей, ищущих решения для удаления вредоносных программ из своих систем, до экспертов по безопасности, анализирующих угрозы.

EnigmaSoft Threat Scorecards отображает разнообразную полезную информацию, в том числе:

Рейтинг: рейтинг конкретной угрозы в базе данных угроз EnigmaSoft.

Уровень серьезности: определенный уровень серьезности объекта, представленный в числовом виде на основе нашего процесса моделирования рисков и исследований, как описано в наших критериях оценки угроз .

Зараженные компьютеры: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженной на зараженных компьютерах, по данным SpyHunter.

См. также Критерии оценки угроз .

| Уровень угрозы: | 100 % (Высокая) |

| Зараженные компьютеры: | 1 |

| Первый раз: | March 29, 2017 |

| Последний визит: | November 15, 2019 |

| ОС(а) Затронутые: | Windows |

WanaCrypt0r Ransomware - это троян-шифровальщик, использующий тактику атаки, напоминающую червя. Программа-вымогатель WanaCrypt0r считалась одним из наиболее опасных и широко распространенных троянцев-шифровальщиков вплоть до 12 мая 2017 года. Программа-вымогатель WanaCrypt0r сумела скомпрометировать более сотен тысяч систем в ста сорока странах во время своего первого выпуска в реальный мир. Основную тяжесть атаки взяли на себя пользователи ПК в России и Национальная система здравоохранения Великобритании. Трояну удалось заблокировать доступ к большинству компьютеров, подключенных к Национальной системе здравоохранения, и почти 70% случаев с участием программы-вымогателя WanaCrypt0r зарегистрированы в России. WanaCrypt0r Ransomware - это отдельный троян-вымогатель, которому удалось заразить уязвимые машины под управлением Windows XP и Windows Server 2003. Страны, которые пострадали больше всего, - это Российская Федерация, Украина, Индия, Великобритания и Тайвань.

Оглавление

Кто стоит за атакой с помощью программы-вымогателя WanaCrypt0r?

Авторы вредоносных программ, стоящих за WanaCrypt0r Ransomware, воспользовались уязвимостью, которая была обнаружена АНБ и опубликована для продажи группой хакеров, известной как «Теневые брокеры». Команда хотела продать набор инструментов, незаконно присвоенных АНБ, но никто не хотел покупать их «продукты», и группа загрузила все доступные ресурсы в Интернет. Очевидно, создатели WanaCrypt0r обнаружили уязвимость с кодом CVE-2017-0145, также известную как «EternalBlue», которая позволяет программисту отправить специально созданный пакет данных на SMB-сервер и выполнить поврежденный код на стороне получателя. Злоумышленникам удалось установить троян Backdoor DoublePulsar, который позволил им внедрить программу-вымогатель WanaCrypt0r на скомпрометированную машину и другие подключенные к ней компьютеры.

Является ли программа-вымогатель WanaCrypt0r постоянной угрозой?

Исследователи безопасности ПК сообщили, что авторы WanaCrypt0r Ransomware выпустили три версии, одну за другой. Большинство троянских программ-шифровальщиков не обновляются на той же неделе, когда они выпускаются, но WanaCrypt0r доказывает, что определенная команда хакеров может сравнительно быстро распространять обновления и исправления. Мы видели, как троянец использовал имена WannaCry, WanaCrypt0r, WCrypt и WCRY. Программа-вымогатель WanaCrypt0r ведет себя как печально известная программа-вымогатель Cerber 6 и сканирует локальные хранилища данных на наличие доступных файлов. Программа-вымогатель WanaCrypt0r подключается к серверу «Command and Control», чтобы сообщить о проникновении и загрузить набор из закрытого ключа шифрования и открытого ключа дешифрования. Угроза предназначена для использования настроенного шифра AES-256 для повреждения текста, изображений, аудио, видео, презентаций, электронных таблиц и баз данных, хранящихся на взломанном устройстве. Зашифрованные объекты могут иметь следующие расширения:

- .WNCRY

- .WNCRYT

- .WRCY

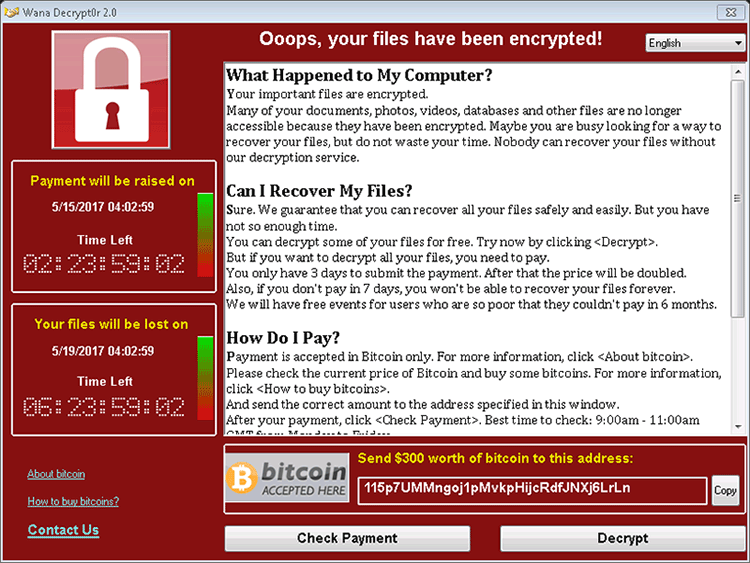

Например, «Влияние уличного освещения на месяцы и нарушение ночного транспорта пыльцы.pptx» можно переименовать в «Влияние уличного освещения на месяцы и нарушение ночного транспорта пыльцы.pptx.WNCRYPT». Шифрование может занять несколько часов на компьютерах, которые используются для хранения данных, и благодаря своему механизму распространения программа-вымогатель WanaCrypt0r также может повредить резервные копии. Следует отметить, что программа-вымогатель WanaCrypt0r может завершать процессы менеджеров баз данных, таких как MySQL, Microsoft Exchange Server и OracleDB. Записка о выкупе представлена в трех формах: файл TXT с именем «@ Please_Read_Me @ .txt», обои рабочего стола с именем «@ WanaDecryptor @ .bmp» и окно программы с названием «Wana Decrypt0r 2.0». Обои рабочего стола предлагают краткое объяснение того, почему вы не можете загрузить данные на устройство, и читают:

«Ой, ваши важные файлы зашифрованы.

Если вы видите этот текст, но не видите окно «Wana DecryptOr», значит, ваш антивирус удалил программу для дешифрования или вы удалили ее со своего компьютера.

Если вам нужны ваши файлы, вы должны запустить программу дешифрования.

Найдите файл приложения с именем «@ WanaDecryptor @ .exe» в любой папке или восстановите его из антивирусного карантина.

Запускаем и следуем инструкциям!

Кибератаки бывают разных форм

Многие люди задавались вопросом, что именно произошло в кибератаках WannaCry и кто больше всего пострадал. Оказывается, услуги в сфере здравоохранения в Англии и Шотландии оказались среди организаций, пострадавших от крупномасштабной атаки, исходящей от WannaCrytor (WannaCry). Национальная система здравоохранения Великобритании подверглась атаке, в результате которой было взломано бесчисленное количество компьютеров.

Тип кибератаки от угрозы WannaCrytor (WannaCry) изначально был доставлен по электронной почте. В прошлом мы видели, что угрозы вымогателей в основном распространяются через электронные письма, которые представляют собой спам-сообщения, содержащие вложения. Вложения в спам-сообщениях, распространяющих WannaCrytor (WannaCry), являются вредоносными и должны быть доступны или открыты пользователем компьютера, чтобы запустить вредоносное ПО.

В прошлом было много случаев распространения вредоносных программ через вложения спама, многие из которых, как известно, были вредоносными документами PDF или MS Word. Такие типы документов являются чрезвычайно популярными и распространенными методами передачи информации по электронной почте. В качестве кибератаки форма, используемая хакерами, стоящими за WannaCrytor (WannaCry), хорошо осведомлена об успехах в распространении вредоносного ПО в виде вложения к электронному письму, которое часто кажется ничего не подозревающим пользователям компьютеров в виде безвредного прикрепленного документа.

Объем спама увеличивается, равно как и больше вредоносных вложений, распространяемых WannaCryptor

Объем спама или электронных писем фишингового характера неуклонно растет, в то время как электронная почта по-прежнему является способом доставки номер один для большинства вредоносных программ, включая программы-вымогатели. Согласно F-Secure, пятью наиболее опасными вложениями электронной почты остаются .DOC, .XLS, .PDF, .ZIP и .7z, причем 85% всех вредоносных писем содержат такие файлы. Вы можете распознать типы расширений файлов: .DOC - это документ MS Word, .XLS - это документ MS Excel, .PDF - это файл Adobe Acrobat, .ZIP - это сжатый Zip-файл, а .7z - другая форма сжатого zip-файла. .

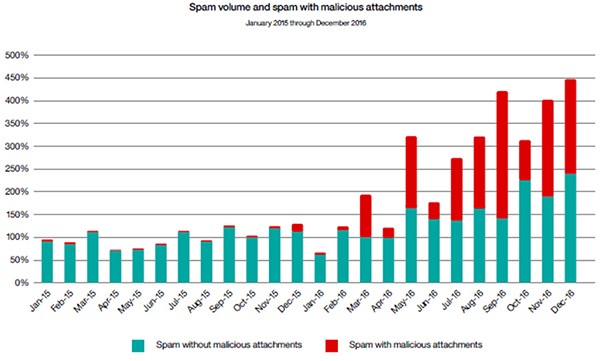

Распространение спам-писем, содержащих вредоносные вложения, которые входят в пятерку самых опасных, упомянутых выше, только воодушевило хакеров. Таким образом, распространение угроз WannaCrytor (WannaCry) Ransomware и аналогичных разновидностей было постоянной борьбой, которой не видно конца. Только за период с 2015 по 2016 год объем спама увеличился более чем на 350%, при этом почти половина объема приходится на спам-сообщения с вредоносными вложениями, как показано ниже на Рисунке 1 диаграммы IBM Threat Intelligence Index 2017. Среди вредоносных спам-вложений 85% составили программы-вымогатели.

Рис. 1. Диаграмма отчета об объеме спама из Индекса BM Threat Intelligence, 2017 г.

У вас может быть способ избежать оплаты

Окно программы Wana Decrypt0r 2.0 предлагает таймер обратного отсчета и побуждает пользователя заплатить 300 долларов США в цифровой валюте Биткойн, чтобы получить правильный ключ дешифрования и начать процесс дешифрования. На момент написания этой статьи на адрес кошелька, связанный с программой-вымогателем WanaCrypt0r, было произведено чуть больше сотни платежей. Учитывая масштаб атаки, может быть больше пользователей, которые готовы платить, поскольку программа-вымогатель WanaCrypt0r также могла удалить резервные копии. Однако угроза не может повредить и стереть файлы, которые хранятся на несопоставленных устройствах памяти, и вы должны иметь возможность использовать внешние резервные копии для восстановления структуры данных. Эксперты рекомендуют обычным пользователям ПК и компаниям инвестировать в автономное и облачное хранилище резервных копий для максимальной защиты от современных троянских программ-шифровальщиков. Вы должны принять во внимание, что программа-вымогатель WanaCrypt0r нацелена на 166 типов файлов, в том числе:

.123, .3dm, .3ds, .3g2, .3gp, .602, .accdb, .aes, .ARC, .asc, .asf, .asm, .asp, .avi, .backup, .bak, .bat , .bmp, .brd, .bz2, .cgm, .class, .cmd, .cpp, .crt, .csr, .csv, .dbf, .dch, .der, .dif, .dip, .djvu,. doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .hwp, .ibd, .iso, .jar, .java, .jpeg, .jpg, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv , .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .odb, .odg, .odp, .ods, .odt, .onetoc2,. ost, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .pfx, .php, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .psd, .pst, .rar, .raw, .rtf, .sch, .sldm, .sldx, .slk, .sln , .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .sti, .stw, .suo, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw,. tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xls m, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip.