WannaCryptor ou WanaCrypt0r Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 1 |

| Visto pela Primeira Vez: | March 29, 2017 |

| Visto pela Última Vez: | November 15, 2019 |

| SO (s) Afetados: | Windows |

O WanaCrypt0r Ransomware é um Trojan de criptografia que possui uma tática de ataque semelhante a um worm. O WanaCrypt0r Ransomware é reconhecido como um dos mais ameaçadores e difundidos Trojans de criptografia em 12 de maio de 2017. O WanaCrypt0r Ransomware conseguiu comprometer centenas de milhares de sistemas em cento e quarenta países em seu primeiro lançamento no mundo real. A maior parte do ataque teve como alvo os usuários de PC na Rússia e o Sistema Nacional de Saúde da Grã-Bretanha. O Trojan conseguiu bloquear o acesso à maioria dos computadores conectados ao Sistema Nacional de Saúde e quase 70% dos casos envolvendo o WanaCrypt0r Ransomware foram registrados na Rússia. O WanaCrypt0r Ransomware é um Trojan ransomware autônomo, que conseguiu infectar máquinas vulneráveis que executam o Windows XP e o Windows Server 2003. Os países que sofreram maiores danos são a Federação Russa, a Ucrânia, a Índia, a Grã-Bretanha e Taiwan (Ilha Formosa ou Ilha de Taiwan).

Índice

Quem está Atrás do Ataque do WanaCrypt0r Ransomware?

Os autores de malware por trás do WanaCrypt0r Ransomware se aproveitaram de uma vulnerabilidade que foi descoberta pela NSA e colocada à venda por um grupo de hackers conhecido como 'The Shadow Brokers (Os Corretores da Sombra).' A equipe queria vender um conjunto de ferramentas desviadas da NSA, mas ninguém queria comprar os seus "produtos", e o grupo baixou todos os recursos disponíveis na Internet. Evidentemente, os criadores do WanaCrypt0r Ransomware encontraram uma vulnerabilidade com o código CVE-2017-0145 ou 'EternalBlue (AzulEterno)', que permite que um programador envie um pacote de dados criado especialmente para um servidor SMB e execute um código corrompido no receptor. Os atacantes conseguiram instalar o Trojan Backdoor 'DoublePulsar', o que lhes permitiu introduzir o WanaCrypt0r Ransomware na máquina comprometida e em outros computadores que estavam conectados a ela.

O WanaCrypt0r Ransomware é uma Ameaça Persistente?

Os pesquisadores de segurança informaram que os autores do WanaCrypt0r Ransomware lançaram três versões dele, uma após a outra. A maioria dos Trojans de criptografia não são atualizados na mesma semana em que são lançados, mas o WanaCrypt0r prova que uma determinada equipe de hackers pode distribuir atualizações e patches de uma forma comparativamente rápida. Vimos esse Trojan usando os nomes WannaCry, WanaCrypt0r, WCrypt e WCRY. O WanaCrypt0r Ransomware se comporta como o infame Cerber 6 Ransomware e procura nas unidades de armazenamento de dados locais por arquivos disponíveis. O WanaCrypt0r Ransomware vai em frente para se conectar a um servidor de 'Comando e Controle' para relatar a infiltração e baixar um conjunto contendo uma chave privada de criptografia e uma chave pública de descriptografia. A ameaça foi projetada para usar o codificador AES-256 personalizado para corromper textos, imagens, áudio, vídeo, apresentações, planilhas e bancos de dados armazenados no dispositivo comprometido. Os objetos criptografados podem apresentar as seguintes extensões:

- .WNCRY

- .WNCRYT

- .WRCY

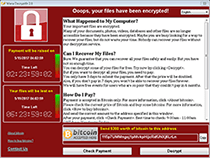

Por exemplo, "O impacto da iluminação pública nos meses e a interrupção do transporte polínico noturno.pptx" pode ser renomeado para "O impacto da iluminação pública nos meses e a interrupção do transporte polínico noturno.pptx.WNCRYPT." A criptografia pode levar algumas horas nos computadores que são usados para o armazenamento de dados e, graças ao seu mecanismo de distribuição, o WanaCrypt0r Ransomware pode também corromper backups. Você deve notar que o WanaCrypt0r Ransomware pode terminar os processos dos gerenciadores de bancos de dados, tais como o MySQL, o Microsoft Exchange Server e o OracleDB. A nota de resgate é apresentada em três formatos - um arquivo TXT chamado @Please_Read_Me@.txt, um papel de parede chamado @WanaDecryptor@.bmp, e uma janela de programa intitulada "Wana Decrypt0r 2.0.' O papel de parede oferece uma breve explicação sobre por que você não pode carregar dados no dispositivo e diz:

'Ooops, your important files are encrypted.

If you see this text, but don't see the "Wana DecryptOr" window, then your antivirus removed the decrypt software or you deleted it from your computer.

If you need your files you have to run the decrypt software.

Please find an application file named "@WanaDecryptor@.exe" in any folder or restore from the antivirus quarantine.

Run and follow the instructions!

A qual, traduzida para o português, diz:

'Ooopa, os seus arquivos importantes foram criptografados.

Se você estiver vendo este texto, mas não vê a janela "Wana DecryptOr", o seu anti-vírus removeu o software de descriptografia ou o apagou do computador.

Se precisa dos seus arquivos, você tem que executar o software de descriptografia.

Por favor, procure um arquivo de aplicativo chamado "@WanaDecryptor@.exe" em qualquer pasta ou restaure-o da quarentena do antivírus.

Execute-o e siga as instruções!'

Você pode Ter uma Forma de Evitar o Pagamento

A janela do programa 'Wana Decrypt0r 2.0' oferece um temporizador de contagem regressiva e exorta o usuário a pagar 300 USD usando a moeda digital Bitcoin para adquirir a chave de descriptografia correta e iniciar o processo de descriptografia. Até quando este artigo foi escrito, existiam pouco mais de cem pagamentos feitos para o endereço da carteira associada ao WanaCrypt0r Ransomware. Dada a escala do ataque, pode haver mais usuários que estejam dispostos a pagar, uma vez que o WanaCrypt0r Ransomware pode ter, também, apagado backups. No entanto, a ameaça não pode corromper e apagar os arquivos que estiverem armazenados em dispositivos de memória não mapeados e você deve ser capaz de usar backups externos para reconstruir a sua estrutura de dados. Os especialistas recomendam que os usuários de PC regulares e as empresas invistam em um armazenamento de backup off-line e baseado na nuvem para uma proteção máxima contra os Trojans de criptografia modernos. Você deve levar em consideração que o WanaCrypt0r Ransomwaretem como alvo 166 tipos de arquivos que incluem:

.123, .3dm, .3ds, .3g2, .3gp, .602, .accdb, .aes, .ARC, .asc, .asf, .asm, .asp, .avi, .backup, .bak, .bat, .bmp, .brd, .bz2, .cgm, .class, .cmd, .cpp, .crt, .csr, .csv, .dbf, .dch,.der, .dif, .dip, .djvu, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .hwp, .ibd, .iso, .jar, .java, .jpeg, .jpg, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv, .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .odb, .odg, .odp, .ods, .odt, .onetoc2, .ost, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .pfx, .php, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .psd, .pst, .rar, .raw, .rtf, .sch, .sldm, .sldx, .slk, .sln, .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .sti, .stw, .suo, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw, .tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip.