WannaCryptor或WanaCrypt0r勒索软件

威胁评分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威胁记分卡是针对不同恶意软件威胁的评估报告,由我们的研究团队收集和分析。 EnigmaSoft 威胁记分卡使用多个指标对威胁进行评估和排名,包括现实世界和潜在风险因素、趋势、频率、普遍性和持续性。 EnigmaSoft 威胁记分卡会根据我们的研究数据和指标定期更新,对广泛的计算机用户有用,从寻求解决方案以从系统中删除恶意软件的最终用户到分析威胁的安全专家。

EnigmaSoft 威胁记分卡显示各种有用的信息,包括:

排名: EnigmaSoft 威胁数据库中特定威胁的排名。

严重性级别:根据我们的风险建模过程和研究,确定的对象的严重性级别,以数字形式表示,如我们的威胁评估标准中所述。

受感染计算机: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

另请参阅威胁评估标准。

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 1 |

| 初见: | March 29, 2017 |

| 最后一次露面: | November 15, 2019 |

| 受影响的操作系统: | Windows |

WanaCrypt0r勒索软件是一种加密木马,具有类似于蠕虫的攻击策略。截至2017年5月12日,WanaCrypt0r勒索软件被公认为是最具威胁性和最广泛使用的加密木马之一。WanaCrypt0r勒索软件在第一版发布到真实世界时成功入侵了一百四十个国家的数十万个系统。攻击的首当其冲是俄罗斯的PC用户和英国的National Healthcare System。该木马成功地阻止了对连接到国家医疗保健系统的大多数计算机的访问,并且在俄罗斯记录了涉及WanaCrypt0r勒索软件的案例中近70%。 WanaCrypt0r勒索软件是一个独立的勒索软件木马,它能够感染运行Windows XP和Windows Server 2003的易受攻击的计算机。受害最大的国家是俄罗斯联邦,乌克兰,印度,英国和台湾。

目录

谁在用WanaCrypt0r勒索攻击背后?

WanaCrypt0r Ransomware背后的恶意软件作者利用了NSA发现的漏洞,该漏洞已被一群称为"影子经纪人"的黑客出售。该小组想出售NSA盗用的一套工具,但没人愿意购买他们的"产品",并且该小组将所有可用资源上传到Internet。显然,WanaCrypt0r的创建者发现了一个漏洞,其代码为CVE-2017-0145,又名" EternalBlue",该漏洞使程序员可以将专门制作的数据包发送到SMB服务器,并在接收器端执行损坏的代码。攻击者设法安装了" DoublePulsar"后门木马,这使他们能够将WanaCrypt0r勒索软件引入受感染的计算机和与其连接的其他计算机。

WanaCrypt0r勒索软件是持久威胁吗?

PC安全研究人员报告说,WanaCrypt0r Ransomware的作者发布了三个版本,一个版本一个版本。大多数加密木马不会在发布的同一周进行更新,但是WanaCrypt0r证明,坚定的黑客团队可以相对较快地分发更新和补丁。我们已经看到木马使用名称WannaCry,WanaCrypt0r,WCrypt和WCRY。 WanaCrypt0r勒索软件的行为类似于臭名昭著的Cerber 6勒索软件,并在本地数据存储单元中扫描可用文件。 WanaCrypt0r勒索软件继续连接到"命令和控制"服务器,以报告渗透情况并下载一组私有加密密钥和公共解密密钥。该威胁旨在使用定制的AES-256密码来破坏存储在受感染设备上的文本,图像,音频,视频,演示文稿,电子表格和数据库。加密对象可能具有以下扩展名:

- .WNCRY

- .WNCRYT

- .WRCY

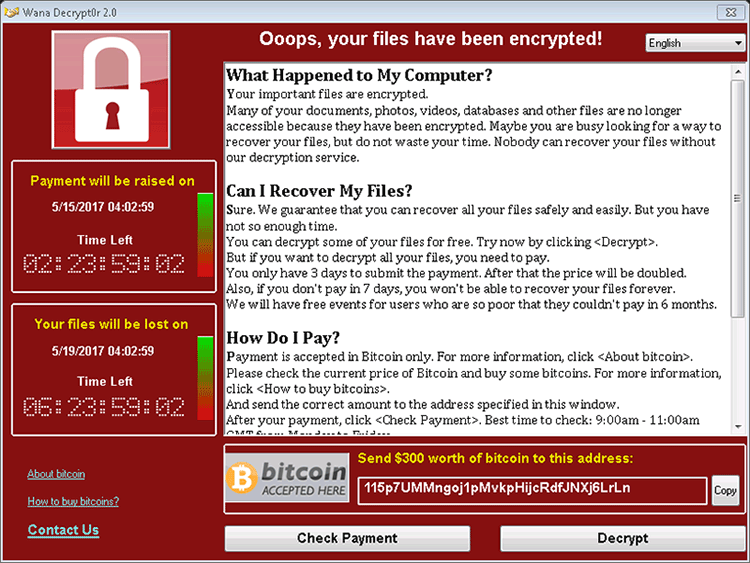

例如,"街道照明对月份的影响和夜间花粉运输.pptx的中断"可以重命名为"街道照明对月份的影响和夜间花粉运输.pptx.WNCRYPT"。加密可能会在用于数据存储的计算机上花费几个小时,并且由于其分发机制,WanaCrypt0r勒索软件也可能破坏备份。. 您应该注意,WanaCrypt0r勒索软件可以终止MySQL,Microsoft Exchange Server和OracleDB等数据库管理器的进程。赎金记录以三种形式出现:名为" @ Please_Read_Me @ .txt"的TXT文件,名为" @ WanaDecryptor @ .bmp"的桌面墙纸以及名为" Wana Decrypt0r 2.0"的程序窗口。桌面墙纸简要说明了为什么无法在设备上加载数据并显示以下内容:

"糟糕,您的重要文件已加密。

如果您看到此文本,但看不到" Wana DecryptOr"窗口,则您的防病毒软件删除了该解密软件,或者从计算机中将其删除。

如果需要文件,则必须运行解密软件。

请在任何文件夹中找到名为" @ WanaDecryptor @ .exe"的应用程序文件,或从防病毒隔离区还原。

运行并按照说明进行操作!

网络攻击有多种形式

许多人想知道在WannaCry网络攻击中到底发生了什么,谁受到了最大的影响。事实证明,英格兰和苏格兰的医疗保健部门提供的服务受到WannaCrytor(WannaCry)大规模攻击的打击。英国的国家医疗保健系统受到这次攻击的打击,并最终损害了无数台计算机。

来自WannaCrytor(WannaCry)威胁的网络攻击类型最初是通过电子邮件传递的。过去,我们已经看到勒索软件的威胁主要通过电子邮件传播,这些电子邮件以包含附件的垃圾邮件形式出现。传播WannaCrytor(WannaCry)的垃圾邮件消息中的附件是恶意的,计算机用户必须访问或打开该附件才能启动恶意软件。

过去,有许多情况是通过垃圾邮件附件传播恶意软件,其中许多已知是恶意PDF或MS Word文档。此类文档类型非常流行,并且是通过电子邮件传输信息的常用方法。作为网络攻击,WannaCrytor(WannaCry)背后的黑客使用的形式充分意识到了将恶意软件作为电子邮件附件进行传播的成功率,这对于毫无疑问的计算机用户而言似乎是毫无害处的附件。

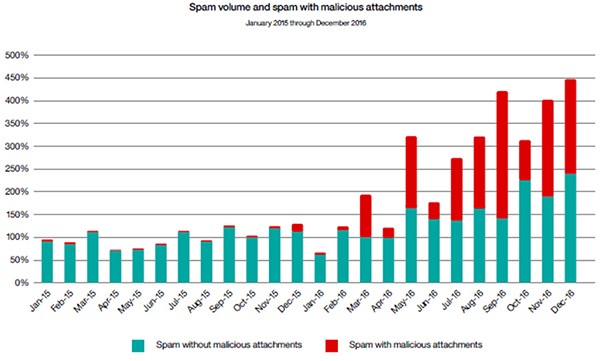

垃圾邮件数量增加等于更多恶意附件传播WannaCryptor

垃圾邮件或网络钓鱼类电子邮件的数量稳步增长,而电子邮件仍然是大多数恶意软件(包括勒索软件)的第一传送方式。根据F-Secure的说法,五个最危险的电子邮件附件仍然是.DOC,.XLS,.PDF,.ZIP和.7z,其中所有恶意电子邮件的85%都带有此类文件。您可能会识别文件扩展名类型,其中.DOC是MS Word文档,.XLS是MS Excel文档,.PDF是Adobe Acrobat文件,.ZIP是压缩的Zip文件,而.7z是压缩的zip文件的另一种形式。

包含恶意附件文件的垃圾邮件的数量激增,使黑客更加胆怯。这样,WannaCrytor(WannaCry)勒索软件威胁和类似变体的传播一直是一场持续不断的斗争,没有尽头。仅在2015年至2016年,垃圾邮件的数量就增长了350%以上,其中近一半的垃圾邮件包含带有恶意附件的垃圾邮件,如以下IBM Threat Intelligence Index 2017图表的图1所示。在恶意垃圾邮件附件中,勒索软件占85%。

图1. BM威胁情报指数2017的垃圾邮件数量报告图表

您可能有办法避免付款

程序窗口" Wana Decrypt0r 2.0"提供了一个倒数计时器,并敦促用户通过比特币数字货币支付300美元,以获取正确的解密密钥并启动解密过程。在撰写本文时,对与WanaCrypt0r勒索软件相关的钱包地址进行了一百多笔付款。鉴于攻击的规模,WanaCrypt0r勒索软件可能也删除了备份,因此可能有更多用户愿意付费。但是,威胁不能破坏和擦除未映射的存储设备上存储的文件,因此您应该能够使用异地备份来重建数据结构。专家建议普通的PC用户和公司在离线和基于云的备份存储上进行投资,以最大程度地防止现代加密木马。您应考虑到WanaCrypt0r Ransomware被报告为针对166种文件类型,其中包括:

.123,.3dm,.3ds,.3g2,.3gp,.602,.accdb,.aes,.ARC,.asc,.asf,.asm,.asp,.avi,.backup,.bak,.bat ,.bmp,.brd,.bz2,.cgm,.class,.cmd,.cpp,.crt,.csr,.csv,.dbf,.dch,.der,.dif,.dip,.djvu 、. doc,.docb,.docm,.docx,.dot,.dotm,.dotx,.dwg,.edb,.eml,.fla,.flv,.frm,.gif,.gpg,.hwp,.ibd, .iso,.jar,.java,.jpeg,.jpg,.jsp,.key,.lay,.lay6,.ldf,.m3u,.m4u,.max,.mdb,.mdf,.mid,.mkv ,.mml,.mov,.mp3,.mp4,.mpeg,.mpg,.msg,.myd,.myi,.nef,.odb,.odg,.odp,.ods,.odt,.onetoc2 、. ost,.otg,.otp,.ots,.ott,.p12,.PAQ,.pas,.pdf,.pem,.pfx,.php,.png,.pot,.potm,.potx,.ppam, .pps,.ppsm,.ppsx,.ppt,.pptm,.pptx,.ps1,.psd,.pst,.rar,.raw,.rtf,.sch,.sldm,.sldx,.slk和.sln ,.snt,.sql,.sqlite3,.sqlitedb,.stc,.std,.sti,.stw,.suo,.svg,.swf,.sxc,.sxd,.sxi,.sxm,.sxw 、. tar,.tbk,.tgz,.tif,.tiff,.txt,.uop,.uot,.vbs,.vcd,.vdi,.vmdk,.vmx,.vob,.vsd,.vsdx,.wav, .wb2,.wk1,.wks,.wma,.wmv,.xlc,.xlm,.xls,.xlsb,.xls m,.xlsx,.xlt,.xltm,.xltx,.xlw,.zip。