Cerber Ransomware

Scorekort för hot

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards är utvärderingsrapporter för olika skadliga hot som har samlats in och analyserats av vårt forskarteam. EnigmaSoft Threat Scorecards utvärderar och rangordnar hot med hjälp av flera mätvärden inklusive verkliga och potentiella riskfaktorer, trender, frekvens, prevalens och persistens. EnigmaSoft Threat Scorecards uppdateras regelbundet baserat på våra forskningsdata och mätvärden och är användbara för ett brett spektrum av datoranvändare, från slutanvändare som söker lösningar för att ta bort skadlig programvara från sina system till säkerhetsexperter som analyserar hot.

EnigmaSoft Threat Scorecards visar en mängd användbar information, inklusive:

Ranking: Rangordningen av ett visst hot i EnigmaSofts hotdatabas.

Allvarlighetsnivå: Den fastställda svårighetsgraden för ett objekt, representerad numeriskt, baserat på vår riskmodelleringsprocess och forskning, som förklaras i våra hotbedömningskriterier .

Infekterade datorer: Antalet bekräftade och misstänkta fall av ett visst hot som upptäckts på infekterade datorer som rapporterats av SpyHunter.

Se även Kriterier för hotbedömning .

| Rankning: | 11,686 |

| Hotnivå: | 100 % (Hög) |

| Infekterade datorer: | 71,941 |

| Först sett: | March 4, 2016 |

| Senast sedd: | March 25, 2025 |

| Operativsystem som påverkas: | Windows |

Cerber Ransomware är en ransomware-infektion som används för att kryptera offrens filer. Cerber Ransomware lägger tillägget CERBER till varje fil som Cerber Ransomware krypterar. Efter att Cerber Ransomware har krypterat några av offrens filer kräver Cerber Ransomware betalning av en lösen i utbyte mot dekrypteringsnyckeln. Enligt Cerber Ransomwares lösensedel har datoranvändare en vecka på sig att betala lösenbeloppet innan detta belopp fördubblas.

Innehållsförteckning

Cerber Ransomware innehåller ett ljudmeddelande

Eftersom Cerber Ransomware krypterar offrets filer skapar det TXT-, HTML- och VBS-filer med namnet 'DECRYPT MY FILES' med instruktioner om hur man betalar Cerber Ransomwares lösen. Dessa filer släpps i varje mapp som innehåller filer som krypterats av Cerber Ransomware. Enligt dessa lösenanteckningar är det enda sättet att dekryptera filerna genom att använda 'Cerber Decryptor', som tillhandahålls av de personer som ansvarar för Cerber Ransomware. VBS-filen innehåller ett ljudmeddelande med samma information. Enligt Cerber Ransomware-attacken måste offren betala 1,24 BitCoin för att få tillgång till dekrypteringsverktyget (2016 är detta belopp mellan $ 500 och $ 800 USD i genomsnitt). Efter en vecka fördubblas beloppet. Cerber Ransomware kräver att betalningen görs via TOR .

Cerber Ransomware liknar mycket andra ransomware-trojaner, inklusive CryptoWall och TeslaCrypt . Dessa attacker är nästan identiska, bara olika i små detaljer, och det är mycket troligt att de delar stora delar av sin kod. Datoranvändare bör undvika att betala Cerber Ransomware-lösen av två skäl: för det första har datoranvändare ingen garanti för att de konstnärer som är ansvariga för Cerber Ransomware-attacken kommer att hedra sin del av fyndet och tillhandahålla dekrypteraren efter att betalningen har gjorts. För det andra, att betala Cerber Ransomware-lösensumman gör det möjligt för dessa bedragare att fortsätta utföra dessa attacker och finansiera utvecklingen av ny ransomware.

Det grundläggande kännetecknet för Cerber är användningen av AES-256-kryptering för att kryptera sina offrets filer. Ransomware lägger till ett antal olika tillägg till de krypterade filerna, inklusive .cerber, .cerber2, .cerber3, .beef, .af47, .ba99. Lösenprisnoterna som används i olika versioner har också olika namn: # DECRYPT MY FILES # .txt, # HELP DECRYPT # .html och _R_E_A_D ___ T_H_I_S ___ [random] _. Txt, för att nämna några.

Infektionsvektorerna som används i olika Cerber-kampanjer är mer eller mindre standardpris - skräppost-e-postkampanjer som innehåller skadliga bilagor som sträcker sig från kontorsfiler till JavaScript-bitar, exploateringssatser som levererar nyttolasten, liksom skadliga webbplatser som innehåller kod som laddar ner ransomware. En annan nyfiken egenskap hos ransomware är att den kör en systemkontroll och undviker användare i tidigare sovjetrepubliker, inklusive bland annat Armenien, Georgien, Vitryssland, Moldavien, Ryssland och Ukraina. Det här ensamma kan vara en indikation på hotets ursprung.

Utförande och beteende

När den har körts släpper Cerber en slumpmässigt namngiven kopia av sig själv i en unikt namngiven mapp i% AppData%. Tillsammans med detta skapar det också en form av uthållighet, vilket skapar en genväg till den körbara under% APPDATA% \ Microsoft \ Windows \ Startmeny \ Program \ Startup. Ransomware redigerar också systemets register och skapar två nya poster under HKEY_CURRENT_USER \ Printers \ Defaults \. Posterna heter Component_00 och Component_01 och innehåller binära data. Ytterligare registernycklar läggs till för att säkerställa uthållighet på olika registerautoriseringsplatser.

När det krypterar offrets filer behöver Cerber inte en direktanslutning till sin C&C-server (C&C), vilket innebär att kopplingen från Ethernet-kabeln inte gör något. Krypteringen lägger inte bara till ett nytt tillägg, vilket är vanligt med ransomwares, det ändrar också det ursprungliga filnamnet, vilket gör alla krypterade filer helt okända. Den mest använda förlängningen som bifogas av ransomware är .cerber, i vissa versioner används .cerber2 och .cerber3, liksom ovanliga som .ba99 och .beef.

PC-säkerhetsforskare har bestämt att Cerber Ransomware riktar in sig på och krypterar filer med följande tillägg:

.gif, .groups, .hdd, .hpp, .log, .m2ts, .m4p, .mkv, .mpeg, .ndf, .nvram, .ogg, .ost, .pab, .pdb, .pif, .png , .qed, .qcow, .qcow2, .rvt, .st7, .stm, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .3fr, .3pr,. ab4, .accde, .accdr, .accdt, .ach, .acr, .adb, .advertisements, .agdl, .ait, .apj, .asm, .awg, .back, .backup, .backupdb, .bay, .bdb, .bgt, .bik, .bpw, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .ce1, .ce2, .cib, .craw, .crw, .csh, .csl, .db_journal , .dc2, .dcs, .ddoc, .ddrw, .der, .des, .dgc, .djvu, .dng, .drf, .dxg, .eml, .erbsql, .erf, .exf, .ffd,. fh, .fhd, .grå, .grå, .gry, .hbk, .ibd, .ibz, .iiq, .incpas, .jpe, .kc2, .kdbx, .kdc, .kpdx, .lua, .mdc, .mef, .mfw, .mmw, .mny, .mrw, .myd, .ndd, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nwb, .nx2, .nxl , .nyf, .odb, .odf, .odg, .odm, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pdd, .pem,. plus_muhd, .plc, .pot, .pptx, .psafe3, .py, .qba, .qbr, .qbw, .qbx, .qby, .raf, .rat, .raw, .rdb, .rwl, .rwz, .s3db, .sd0, .sda, .sdf, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .st5, .st8, .std, .sti, .stw, .stx, .sxd, .sxg, .sxi, .sxm, .tex , .wallet, .wb2, .wpd, .x11, .x3f, .xis, .ycbcra, .yuv, .contact, .dbx, .doc, .docx, .jnt, .jpg, .msg, .oab,. ods, .pdf, .pps, .ppsm, .ppt, .pptm, .prf, .pst, .rar, .rtf, .txt, .wab, .xls, .xlsx, .xml, .zip, .1cd, .3ds, .3g2, .3gp, .7z, .7zip, .accdb, .aoi, .asf, .asp, .aspx, .asx, .avi, .bak, .cer, .cfg, .class, .config , .css, .csv, .db, .dds, .dwg, .dxf, .flf, .flv, .html, .idx, .js, .key, .kwm, .laccdb, .ldf, .lit,. m3u, .mbx, .md, .mdf, .mid, .mlb, .mov, .mp3, .mp4, .mpg, .obj, .odt, .pages, .php, .psd, .pwm, .rm, .safe, .sav, .save, .sql, .srt, .swf, .thm, .vob, .wav, .wma, .wmv, .xlsb, 3dm, .aac, .ai, .arw, .c, .cdr, .cls, .cpi, .cpp, .cs, .db3, .docm, .dot, .dotm, .dotx, .drw, .dxb, .eps, .fla, .flac, .fxg, .java , .m, .m4v, .max, .mdb, .pcd, .pct, .pl, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .ps, .r3d, .rw2,. sldm, .sldx, .svg, .tga, .wps, .xla, .xlam, .xlm, .xlr, .x lsm, .xlt, .xltm, .xltx, .xlw, .act, .adp, .al, .bkp, .blend, .cdf, .cdx, .cgm, .cr2, .crt, .dac, .dbf, .dcr, .ddd, .design, .dtd, .fdb, .fff, .fpx, .h, .iif, .indd, .jpeg, .mos, .nd, .nsd, .nsf, .nsg, .nsh , .odc, .odp, .olja, .pas, .pat, .pef, .pfx, .ptx, .qbb, .qbm, .sas7bdat, .say, .st4, .st6, .stc, .sxc,. sxw, .tlg, .wad, .xlk, .aiff, .bin, .bmp, .cmt, .dat, .dit, .edb, .flvv

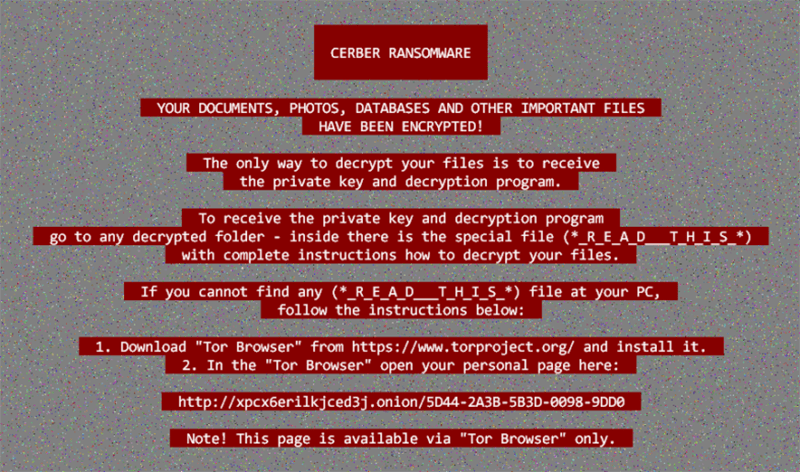

Ransom-anmärkning

Vissa versioner av Cerber visar sin lösenanteckning som en bakgrundsbild som ersätter den gamla, medan andra använder HTML och vanliga textfiler för anteckningen. Texten i alla anteckningar är dock i stort sett densamma:

CERBER RANSOMWARE

Dina dokument, foton, databaser och andra viktiga filer har krypterats!

Det enda sättet att dekryptera dina filer är att ta emot den privata nyckeln och ditt dekrypteringsprogram.

För att ta emot den privata nyckeln och dekrypteringsprogrammet, gå till valfri dekrypterad mapp - inuti finns en speciell fil (* README *) med fullständiga instruktioner om hur du dekrypterar dina filer.

Om du inte hittar någon (* README *) -fil på din dator, följ instruktionerna nedan:

[Tor url]

Notera! Denna sida är endast tillgänglig via "Tor Browser".

Lösenpriset som är associerat med Cerber Ransomware kommer att innehålla följande information:

Dina dokument, foton, databaser och andra viktiga filer har krypterats!

Följ instruktionerna för att dekryptera dina filer:

-------------------------------------------------- -------------------------------------

1. Ladda ner och installera "Tor Browser" från https://www.torproject.org/

2. Kör den

3. På "Tor Browser" öppna webbplats: [redigerad]

4. Följ instruktionerna på den här webbplatsen

-------------------------------------------------- -------------------------------------

CERBER DECRYPTOR

Dina dokument, foton, databaser och andra viktiga filer har krypterats!

För att dekryptera dina filer måste du köpa den speciella programvaran -.

Alla transaktioner ska endast utföras via bitcoin-nätverk.

Inom sju dagar kan du köpa den här produkten till ett specialpris på 1,24 BTC (cirka 524 $).

Efter 7 dagar stiger priset på denna produkt upp till 2,48 BTC (cirka 1048 $).

HTML-versionerna av lösensedeln kommer med ett utdrag i Visual Basic som läser lösensedeln för offret - en intressant touch, även om det är något meningslöst. Tor url i lösensedeln leder till en pesonaliserad sida som kan visas på ett antal språk för att säkerställa att så många offer som möjligt kan försöka betala lösen.

Cerber hyrs ut som en tjänst

Långt in i livslängden förvandlades Cerber till ransomware-as-a-service. Det kriminella nätverket som ursprungligen producerade Cerber började hyra ut det till andra cyberbrottslingar som var villiga att dela upp sina vinster. Tanken bakom den här modellen är att alla lösenbetalningar som görs av offer för kriminella tredje parter som sprider skadlig programvara delas mellan dem och de ursprungliga författarna till Cerber. Detta har visat sig vara ett mycket lönsamt driftsätt för de dåliga aktörerna bakom ransomware, med uppskattningar av Cerber som tjänar cirka 200 000 dollar i Bitcoin varje månad. Detta gör det möjligt för författarna till ransomware-as-a-service att praktiskt taget inte göra något mer medan någon annan driver skräppostkampanjer för dem.

Cerber ransomware gick igenom ett antal versioner, några av dem fick numeriska beskrivningar av säkerhetsforskare. Den sista som fick ett officiellt nummer är Cerber 6 - en version som kom ut någon gång 2017. Den skryter med förbättrade antidetekteringsfunktioner på grund av en ny flerkomponentsdesign, som kontrollerar om det finns aktiv programvara mot skadlig kod och om den körs i eller inte en sandbox VM-miljö. Cerber 6 hittades också distribuerat i självutdragande körbara arkiv som innehöll VB-skript samt en DLL-komponent.

Under de senaste åren har en ny ransomware gjort skada, kallad Magniber av säkerhetsforskare. Namnet är en mashup av Magnitude-exploateringssatsen och Cerber, eftersom man trodde att den nya ransomware som bärs av Magnitude EK var Cerber. Det visade sig dock att Magnibers nyttolast faktiskt kommer från en familj som skiljer sig från Cerbers och delar lite med den under huven.

Säkerhetsforskare som arbetar med Checkpoint har släppt ett dekrypteringsverktyg som fungerar för bara några av versionerna av ransomware.

Att hantera Cerber Ransomware

Om Cerber Ransomware har installerats på din dator är den bästa lösningen att återställa de krypterade filerna från en säkerhetskopia. På grund av detta är den bästa skyddsåtgärden mot Cerber Ransomware och liknande krypteringstrojaner att säkerhetskopiera alla viktiga data regelbundet. Du bör undvika webbplatser som kan associeras med tvivelaktigt innehåll och använda ett tillförlitligt säkerhetsprogram som är helt uppdaterat.

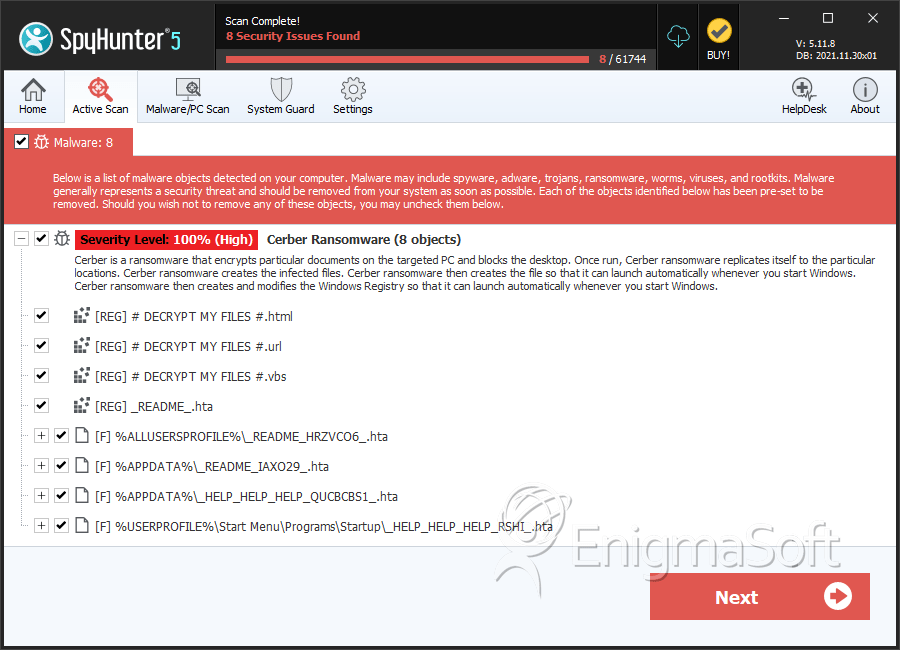

SpyHunter upptäcker och tar bort Cerber Ransomware

Filsysteminformation

| # | Filnamn | MD5 |

Detektioner

Detektioner: Antalet bekräftade och misstänkta fall av ett särskilt hot som upptäckts på infekterade datorer enligt rapporter från SpyHunter.

|

|---|---|---|---|

| 1. | README.hta | 777e13c9a5cad4e1d2134d5104188ff6 | 43 |

| 2. | _HELP_HELP_HELP_QUCBCBS1_.hta | c042f1d91619e9b4f91bf1e1b78fee85 | 14 |

| 3. | _HELP_HELP_HELP_RSHI_.hta | a46e5f2ce8a20bbb8548959debb9ac0c | 10 |

| 4. | _HELP_HELP_HELP_STOV8H1_.hta | 1632ca0953d5499bf251455159a80ea0 | 6 |

| 5. | _HELP_HELP_HELP_ND8FZ.hta | 041ef4b6a12e0b3165172884301b0d1e | 5 |

| 6. | _HELP_HELP_HELP_Z49XU_.hta | 243d0fd4f4bee5f11698c20d43b958ff | 4 |

| 7. | _HELP_HELP_HELP_XJ7UC8.hta | 4ab1a256a5115d00fa7a3222936ddc03 | 3 |

| 8. | _HELP_HELP_HELP_WMB7F1L.hta | 9befacccf34d60ad1f141e531ddbba52 | 3 |

| 9. | _HELP_HELP_HELP_XFCV_.hta | 01ec9e50d17de043a23997d6562293ad | 3 |

| 10. | _HELP_HELP_HELP_2AK4U21_.hta | 55790c64ce1ff75647d5cadcadf3876e | 3 |

| 11. | _HELP_HELP_HELP_3NNARI.hta | 0ef13a9213c456db231825061eec294c | 2 |

| 12. | _HELP_HELP_HELP_L41VV_.hta | c63b4a524713e4c5f3802463cb46dab8 | 2 |

| 13. | _READ_THI$_FILE_L81EB65A_.hta | 2a6828d2ba37bb97efb4773619b80715 | 2 |

| 14. | _HELP_HELP_HELP_KJ2P.hta | 6689ad9f43ab19a1ccfad9db6a16b772 | 1 |

| 15. | _HELP_HELP_HELP_IGTRU.hta | c1ea46e1877d089983a4d9060997b04f | 1 |

| 16. | _HELP_HELP_HELP_5B3HEZ6.hta | b10e6f69d0c16008410b5c8cfaae0138 | 1 |

| 17. | _HELP_HELP_HELP_8EWN8.hta | 6f59455817d32c34ae35aac63043f285 | 1 |

| 18. | _HELP_HELP_HELP_2R9I63OS.hta | a2daec078c54bb6bc5e96038a1506f2c | 1 |

| 19. | _HELP_HELP_HELP_UYUR4YE.hta | bc0c75128b9cbc02c8c053c1155fb6d9 | 1 |

| 20. | _HELP_HELP_HELP_CKJ4GL.hta | 99d3fc208d3623107cfb18a9069e23bd | 1 |

| 21. | _HELP_HELP_HELP_SUXEZY_.hta | 5190e890725bf431ba44001e190c70f5 | 1 |

| 22. | _HELP_HELP_HELP_GLP9_.hta | 5f7533c663ddb4c0ae4dbbaafb50d491 | 1 |

| 23. | _HELP_HELP_HELP_HUUKTW_.hta | 0224da72bc3638b351cf509cdfc443c2 | 1 |

| 24. | _READ_THI$_FILE_DB3DT9_.hta | 7476a75b0680d99f5338b886bc7def62 | 1 |

| 25. | wP6fT.exe | 731279e3c09f8e52a849c0a9c1043bb5 | 1 |

| 26. | cmdkey.exe | 27cf39d205567505d840391e4761a7a0 | 1 |

| 27. | u.exe | 3dabcb3463ab266e734c83285c977106 | 0 |