Cerber Ransomware

Trusselscorekort

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards er vurderingsrapporter for forskellige malware-trusler, som er blevet indsamlet og analyseret af vores forskningsteam. EnigmaSoft Threat Scorecards evaluerer og rangerer trusler ved hjælp af adskillige metrics, herunder virkelige og potentielle risikofaktorer, tendenser, frekvens, udbredelse og persistens. EnigmaSoft Threat Scorecards opdateres regelmæssigt baseret på vores forskningsdata og metrics og er nyttige for en bred vifte af computerbrugere, fra slutbrugere, der søger løsninger til at fjerne malware fra deres systemer, til sikkerhedseksperter, der analyserer trusler.

EnigmaSoft Threat Scorecards viser en række nyttige oplysninger, herunder:

Rangering: Rangeringen af en bestemt trussel i EnigmaSofts trusseldatabase.

Sværhedsgrad: Et objekts fastlagte sværhedsgrad, repræsenteret numerisk, baseret på vores risikomodelleringsproces og forskning, som forklaret i vores trusselsvurderingskriterier .

Inficerede computere: Antallet af bekræftede og formodede tilfælde af en bestemt trussel opdaget på inficerede computere som rapporteret af SpyHunter.

Se også Kriterier for trusselsvurdering .

| Rangering: | 11,686 |

| Trusselsniveau: | 100 % (Høj) |

| Inficerede computere: | 71,941 |

| Først set: | March 4, 2016 |

| Sidst set: | March 25, 2025 |

| Berørte operativsystemer: | Windows |

Cerber Ransomware er en ransomware-infektion, der bruges til at kryptere ofrenes filer. Cerber Ransomware tilføjer udvidelsen CERBER til hver fil, som Cerber Ransomware krypterer. Når Cerber Ransomware har krypteret nogle af ofrets filer, kræver Cerber Ransomware betaling af en løsesum i bytte for dekrypteringsnøglen. Ifølge Cerber Ransomwares løsesumnote har computerbrugere en uge til at betale løsesumbeløbet, før dette beløb fordobles.

Indholdsfortegnelse

Cerber Ransomware indeholder en lydmeddelelse

Da Cerber Ransomware krypterer ofrets filer, opretter den TXT-, HTML- og VBS-filer med navnet 'DECRYPT MY FILES' med instruktioner om, hvordan man betaler Cerber Ransomware's løsesum. Disse filer slettes på hver mappe, der indeholder filer, der blev krypteret af Cerber Ransomware. Ifølge disse løsepenge notater er den eneste måde at dekryptere filerne på ved hjælp af 'Cerber Decryptor', leveret af de personer, der er ansvarlige for Cerber Ransomware. VBS-filen indeholder en lydbesked med de samme oplysninger. Ifølge Cerber Ransomware-angrebet skal ofre betale 1,24 BitCoin for at få adgang til dekrypteringsværktøjet (i 2016 ligger dette beløb i gennemsnit mellem $ 500 og $ 800 USD). Efter en uge fordobles beløbet. Cerber Ransomware kræver, at betalingen foretages via TOR .

Cerber Ransomware ligner meget andre ransomware-trojanske heste, herunder CryptoWall og TeslaCrypt . Disse angreb er næsten identiske, kun forskellige i små detaljer, og det er meget sandsynligt, at de deler store dele af deres kode. Computerbrugere bør undgå at betale Cerber Ransomware-løsepenge af to grunde: For det første har computerbrugere ingen garanti for, at de kunstnere, der er ansvarlige for Cerber Ransomware-angrebet, vil ære deres del af aftalen og give dekrypteren, når betalingen er foretaget. For det andet giver betaling af Cerber Ransomware-løsepenge disse svindlere mulighed for at fortsætte med at udføre disse angreb og finansiere udviklingen af ny ransomware.

Det grundlæggende kendetegn ved Cerber er brugen af AES-256-kryptering til at kryptere sine ofres filer. Ransomware tilføjer en række forskellige udvidelser til de krypterede filer, herunder .cerber, .cerber2, .cerber3, .beef, .af47, .ba99. Løsepenge noterne i forskellige versioner har også forskellige navne: # DECRYPT MY FILES # .txt, # HELP DECRYPT # .html og _R_E_A_D ___ T_H_I_S ___ [tilfældig] _. Txt, for at nævne nogle få.

Infektionsvektorerne, der anvendes i forskellige Cerber-kampagner, er mere eller mindre standardpris - spam-e-mail-kampagner, der indeholder ondsindede vedhæftede filer lige fra kontorfiler til JavaScript-klumper, udnyttelsessæt, der leverer nyttelasten, samt ondsindede sider, der indeholder kode, der downloader ransomware. Et andet mærkeligt træk ved ransomware er, at det kører en systemkontrol og undgår brugere, der er placeret i tidligere sovjetrepublikker, herunder blandt andet Armenien, Georgien, Hviderusland, Moldova, Rusland selv og Ukraine. Dette alene kunne være en indikation om trusselens oprindelse.

Udførelse og adfærd

Når den er udført, slipper Cerber en tilfældigt navngivet kopi af sig selv i en entydigt navngivet mappe i% AppData%. Sammen med dette etablerer det også en form for vedholdenhed, hvilket skaber en genvej til den eksekverbare under% APPDATA% \ Microsoft \ Windows \ Start Menu \ Programmer \ Startup. Ransomware redigerer også systemets registreringsdatabase og opretter to nye poster under HKEY_CURRENT_USER \ Printers \ Defaults \. Posterne hedder Component_00 og Component_01 og indeholder binære data. Yderligere registreringsdatabasenøgler tilføjes for at sikre vedholdenhed på forskellige autorun-placeringer i registreringsdatabasen.

Når det krypterer ofrets filer, har Cerber ikke brug for en live forbindelse til sin kommando- og kontrolserver (C&C) -server, hvilket betyder at frakobling af dit Ethernet-kabel ikke vil gøre noget godt. Krypteringen tilføjer ikke bare en ny udvidelse, som det er sædvanligt med ransomwares, det ændrer også det originale filnavn, hvilket gør alle krypterede filer fuldstændig uigenkendelige. Den mest anvendte udvidelse tilføjet af ransomware er .cerber, med nogle versioner, der bruger .cerber2 og .cerber3, samt usædvanlige dem som .ba99 og .beef.

PC-sikkerhedsforskere har fastslået, at Cerber Ransomware målretter og krypterer filer med følgende udvidelser:

.gif, .groups, .hdd, .hpp, .log, .m2ts, .m4p, .mkv, .mpeg, .ndf, .nvram, .ogg, .ost, .pab, .pdb, .pif, .png , .qed, .qcow, .qcow2, .rvt, .st7, .stm, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .3fr, .3pr,. ab4, .accde, .accdr, .accdt, .ach, .acr, .adb, .advertisements, .agdl, .ait, .apj, .asm, .awg, .back, .backup, .backupdb, .bay, .bdb, .bgt, .bik, .bpw, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .ce1, .ce2, .cib, .craw, .crw, .csh, .csl, .db_journal , .dc2, .dcs, .ddoc, .ddrw, .der, .des, .dgc, .djvu, .dng, .drf, .dxg, .eml, .erbsql, .erf, .exf, .ffd,. fh, .fhd, .grå, .grå, .gry, .hbk, .ibd, .ibz, .iiq, .incpas, .jpe, .kc2, .kdbx, .kdc, .kpdx, .lua, .mdc, .mef, .mfw, .mmw, .mny, .mrw, .myd, .ndd, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nwb, .nx2, .nxl , .nyf, .odb, .odf, .odg, .odm, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pdd, .pem,. plus_muhd, .plc, .pot, .pptx, .psafe3, .py, .qba, .qbr, .qbw, .qbx, .qby, .raf, .rat, .raw, .rdb, .rwl, .rwz, .s3db, .sd0, .sda, .sdf, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .st5, .st8, .std, .sti, .stw, .stx, .sxd, .sxg, .sxi, .sxm, .tex , .wallet, .wb2, .wpd, .x11, .x3f, .xis, .ycbcra, .yuv, .contact, .dbx, .doc, .docx, .jnt, .jpg, .msg, .oab,. ods, .pdf, .pps, .ppsm, .ppt, .pptm, .prf, .pst, .rar, .rtf, .txt, .wab, .xls, .xlsx, .xml, .zip, .1cd, .3ds, .3g2, .3gp, .7z, .7zip, .accdb, .aoi, .asf, .asp, .aspx, .asx, .avi, .bak, .cer, .cfg, .class, .config , .css, .csv, .db, .dds, .dwg, .dxf, .flf, .flv, .html, .idx, .js, .key, .kwm, .laccdb, .ldf, .lit,. m3u, .mbx, .md, .mdf, .mid, .mlb, .mov, .mp3, .mp4, .mpg, .obj, .odt, .pages, .php, .psd, .pwm, .rm, .safe, .sav, .save, .sql, .srt, .swf, .thm, .vob, .wav, .wma, .wmv, .xlsb, 3dm, .aac, .ai, .arw, .c, .cdr, .cls, .cpi, .cpp, .cs, .db3, .docm, .dot, .dotm, .dotx, .drw, .dxb, .eps, .fla, .flac, .fxg, .java , .m, .m4v, .max, .mdb, .pcd, .pct, .pl, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .ps, .r3d, .rw2,. sldm, .sldx, .svg, .tga, .wps, .xla, .xlam, .xlm, .xlr, .x lsm, .xlt, .xltm, .xltx, .xlw, .act, .adp, .al, .bkp, .blend, .cdf, .cdx, .cgm, .cr2, .crt, .dac, .dbf, .dcr, .ddd, .design, .dtd, .fdb, .fff, .fpx, .h, .iif, .indd, .jpeg, .mos, .nd, .nsd, .nsf, .nsg, .nsh , .odc, .odp, .olie, .pas, .pat, .pef, .pfx, .ptx, .qbb, .qbm, .sas7bdat, .say, .st4, .st6, .stc, .sxc,. sxw, .tlg, .wad, .xlk, .aiff, .bin, .bmp, .cmt, .dat, .dit, .edb, .flvv

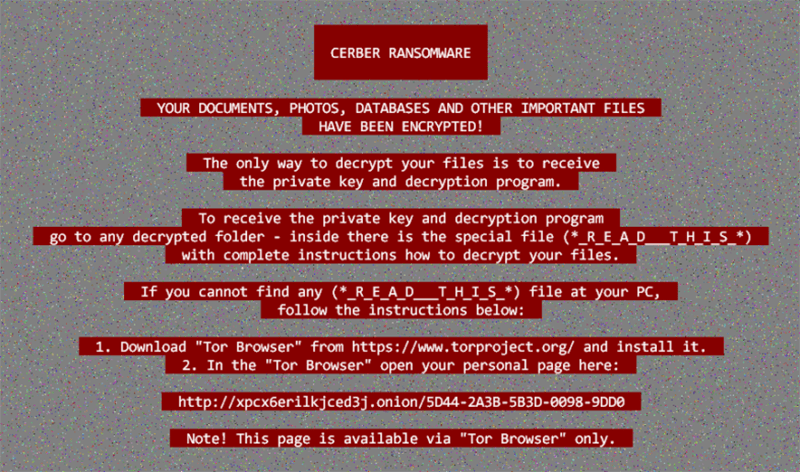

Ransom Note

Nogle versioner af Cerber viser deres løsesumnote som et tapetbillede, der erstatter den gamle, mens andre bruger HTML og almindelige tekstfiler til noten. Imidlertid er teksten i alle noter stort set den samme:

CERBER RANSOMWARE

Dine dokumenter, fotos, databaser og andre vigtige filer er krypteret!

Den eneste måde at dekryptere dine filer på er at modtage den private nøgle og dit dekrypteringsprogram.

For at modtage den private nøgle og dekrypteringsprogrammet skal du gå til en hvilken som helst dekrypteret mappe - inde er en speciel fil (* README *) med komplette instruktioner om, hvordan du dekrypterer dine filer.

Hvis du ikke kan finde nogen (* README *) fil på din pc, skal du følge instruktionerne nedenfor:

[Tor url]

Bemærk! Denne side er kun tilgængelig via "Tor Browser".

Den løsesumnote, der er knyttet til Cerber Ransomware, indeholder følgende oplysninger:

Dine dokumenter, fotos, databaser og andre vigtige filer er krypteret!

Følg instruktionerne for at dekryptere dine filer:

-------------------------------------------------- -------------------------------------

1. Download og installer "Tor Browser" fra https://www.torproject.org/

2. Kør det

3. I "Tor Browser" åbne websted: [redacted]

4. Følg instruktionerne på dette websted

-------------------------------------------------- -------------------------------------

CERBER DECRYPTOR

Dine dokumenter, fotos, databaser og andre vigtige filer er krypteret!

For at dekryptere dine filer skal du købe den specielle software -.

Alle transaktioner skal kun udføres via bitcoin-netværk.

Inden for 7 dage kan du købe dette produkt til en specialpris på 1,24 BTC (ca. $ 524).

Efter 7 dage stiger prisen på dette produkt op til 2,48 BTC (ca. $ 1048).

HTML-versionerne af løsesumnoten leveres med et uddrag i Visual Basic, der læser løsesumnoten til offeret - et interessant strejf, selvom det er noget meningsløst. Tor url i løsesumnoten fører til en pesonaliseret side, der kan vises på et antal sprog for at sikre, at så mange ofre som muligt er i stand til at prøve at betale løsesummen.

Cerber udlejet som en tjeneste

Langt ind i sin levetid blev Cerber til ransomware-as-a-service. Det kriminelle netværk, der oprindeligt producerede Cerber, begyndte at leje det ud til andre cyberkriminelle, der var villige til at opdele deres overskud. Ideen bag denne model er, at løsesumbetalinger foretaget af ofre for de kriminelle tredjeparter, der spreder malware, er opdelt mellem dem og de originale forfattere af Cerber. Dette har vist sig at være en meget rentabel driftsform for de dårlige aktører bag ransomware, med skøn over, at Cerber tjener omkring $ 200.000 i Bitcoin hver måned. Dette gør det muligt for forfatterne af ransomware-as-a-service næsten ikke at gøre noget mere, mens en anden kører spam-e-mail-formidlingskampagner for dem.

Cerber-ransomware gennemgik en række versioner, hvoraf nogle fik numeriske beskrivelser af sikkerhedsforskere. Den sidste, der fik et officielt nummer, er Cerber 6 - en version, der kom ud engang i 2017. Den pralede med forbedrede antidetektionsfunktioner på grund af et nyt multikomponentdesign, der kontrollerede for aktiv anti-malware-software og om den kører i et sandkasse-VM-miljø. Cerber 6 blev også fundet distribueret i selvudpakkende eksekverbare arkiver, der indeholdt VB-scripts såvel som en DLL-komponent.

I de senere år har en ny ransomware gjort skade, navngivet Magniber af sikkerhedsforskere. Navnet er en sammenblanding af Magnitude-udnyttelsessættet og Cerber, da man mente, at den nye ransomware, der blev båret af Magnitude EK, var Cerber. Det viste sig imidlertid, at Magniber-nyttelasten faktisk er fra en familie, der er forskellig fra Cerbers og deler lidt med den under emhætten.

Sikkerhedsforskere, der arbejder med Checkpoint, har frigivet et dekrypteringsværktøj, der fungerer for kun et par af versionerne af ransomware.

Håndtering af Cerber Ransomware

Hvis Cerber Ransomware er blevet installeret på din computer, er den bedste løsning at gendanne de krypterede filer fra en sikkerhedskopi. På grund af dette er den bedste beskyttelsesforanstaltning mod Cerber Ransomware og lignende krypteringstrojanske heste regelmæssigt at sikkerhedskopiere alle vigtige data. Du bør undgå websteder, der kan være forbundet med tvivlsomt indhold og bruge et pålideligt sikkerhedsprogram, der er fuldt opdateret.

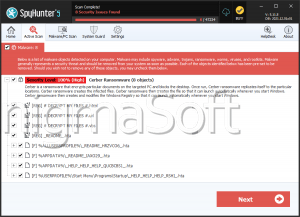

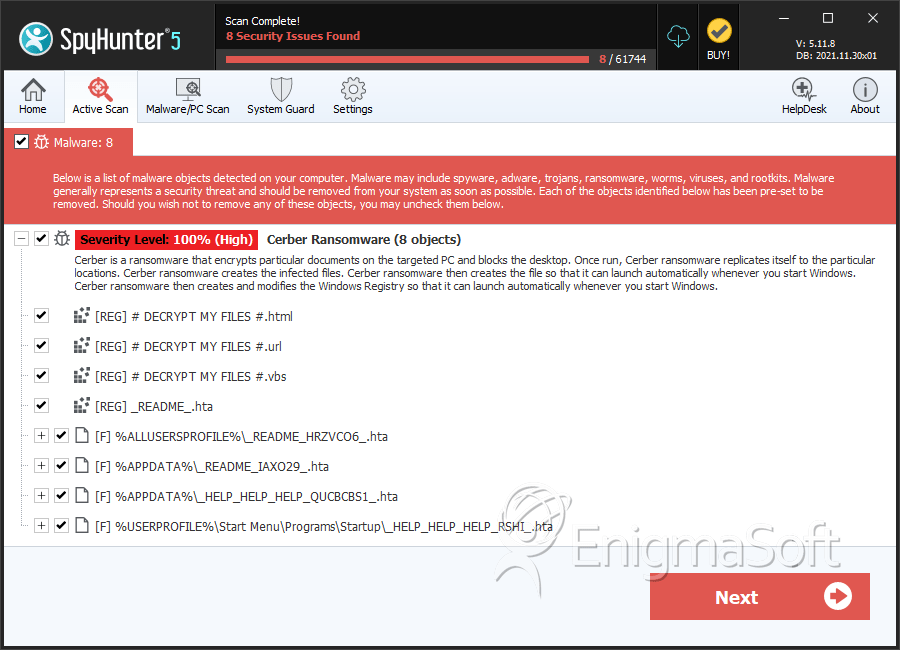

SpyHunter registrerer og fjerner Cerber Ransomware

Detaljer om filsystem

| # | Filnavn | MD5 |

Detektioner

Detektioner: Antallet af bekræftede og mistænkte tilfælde af en bestemt trussel, der er opdaget på inficerede computere, som rapporteret af SpyHunter.

|

|---|---|---|---|

| 1. | README.hta | 777e13c9a5cad4e1d2134d5104188ff6 | 43 |

| 2. | _HELP_HELP_HELP_QUCBCBS1_.hta | c042f1d91619e9b4f91bf1e1b78fee85 | 14 |

| 3. | _HELP_HELP_HELP_RSHI_.hta | a46e5f2ce8a20bbb8548959debb9ac0c | 10 |

| 4. | _HELP_HELP_HELP_STOV8H1_.hta | 1632ca0953d5499bf251455159a80ea0 | 6 |

| 5. | _HELP_HELP_HELP_ND8FZ.hta | 041ef4b6a12e0b3165172884301b0d1e | 5 |

| 6. | _HELP_HELP_HELP_Z49XU_.hta | 243d0fd4f4bee5f11698c20d43b958ff | 4 |

| 7. | _HELP_HELP_HELP_XJ7UC8.hta | 4ab1a256a5115d00fa7a3222936ddc03 | 3 |

| 8. | _HELP_HELP_HELP_WMB7F1L.hta | 9befacccf34d60ad1f141e531ddbba52 | 3 |

| 9. | _HELP_HELP_HELP_XFCV_.hta | 01ec9e50d17de043a23997d6562293ad | 3 |

| 10. | _HELP_HELP_HELP_2AK4U21_.hta | 55790c64ce1ff75647d5cadcadf3876e | 3 |

| 11. | _HELP_HELP_HELP_3NNARI.hta | 0ef13a9213c456db231825061eec294c | 2 |

| 12. | _HELP_HELP_HELP_L41VV_.hta | c63b4a524713e4c5f3802463cb46dab8 | 2 |

| 13. | _READ_THI$_FILE_L81EB65A_.hta | 2a6828d2ba37bb97efb4773619b80715 | 2 |

| 14. | _HELP_HELP_HELP_KJ2P.hta | 6689ad9f43ab19a1ccfad9db6a16b772 | 1 |

| 15. | _HELP_HELP_HELP_IGTRU.hta | c1ea46e1877d089983a4d9060997b04f | 1 |

| 16. | _HELP_HELP_HELP_5B3HEZ6.hta | b10e6f69d0c16008410b5c8cfaae0138 | 1 |

| 17. | _HELP_HELP_HELP_8EWN8.hta | 6f59455817d32c34ae35aac63043f285 | 1 |

| 18. | _HELP_HELP_HELP_2R9I63OS.hta | a2daec078c54bb6bc5e96038a1506f2c | 1 |

| 19. | _HELP_HELP_HELP_UYUR4YE.hta | bc0c75128b9cbc02c8c053c1155fb6d9 | 1 |

| 20. | _HELP_HELP_HELP_CKJ4GL.hta | 99d3fc208d3623107cfb18a9069e23bd | 1 |

| 21. | _HELP_HELP_HELP_SUXEZY_.hta | 5190e890725bf431ba44001e190c70f5 | 1 |

| 22. | _HELP_HELP_HELP_GLP9_.hta | 5f7533c663ddb4c0ae4dbbaafb50d491 | 1 |

| 23. | _HELP_HELP_HELP_HUUKTW_.hta | 0224da72bc3638b351cf509cdfc443c2 | 1 |

| 24. | _READ_THI$_FILE_DB3DT9_.hta | 7476a75b0680d99f5338b886bc7def62 | 1 |

| 25. | wP6fT.exe | 731279e3c09f8e52a849c0a9c1043bb5 | 1 |

| 26. | cmdkey.exe | 27cf39d205567505d840391e4761a7a0 | 1 |

| 27. | u.exe | 3dabcb3463ab266e734c83285c977106 | 0 |