Cerber Ransomware

Карта показателей угрозы

Карта оценки угроз EnigmaSoft

EnigmaSoft Threat Scorecards — это отчеты об оценке различных вредоносных программ, которые были собраны и проанализированы нашей исследовательской группой. EnigmaSoft Threat Scorecards оценивает и ранжирует угрозы, используя несколько показателей, включая реальные и потенциальные факторы риска, тенденции, частоту, распространенность и постоянство. EnigmaSoft Threat Scorecards регулярно обновляются на основе данных и показателей наших исследований и полезны для широкого круга пользователей компьютеров, от конечных пользователей, ищущих решения для удаления вредоносных программ из своих систем, до экспертов по безопасности, анализирующих угрозы.

EnigmaSoft Threat Scorecards отображает разнообразную полезную информацию, в том числе:

Рейтинг: рейтинг конкретной угрозы в базе данных угроз EnigmaSoft.

Уровень серьезности: определенный уровень серьезности объекта, представленный в числовом виде на основе нашего процесса моделирования рисков и исследований, как описано в наших критериях оценки угроз .

Зараженные компьютеры: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженной на зараженных компьютерах, по данным SpyHunter.

См. также Критерии оценки угроз .

| Рейтинг: | 11,686 |

| Уровень угрозы: | 100 % (Высокая) |

| Зараженные компьютеры: | 71,941 |

| Первый раз: | March 4, 2016 |

| Последний визит: | March 25, 2025 |

| ОС(а) Затронутые: | Windows |

Cerber Ransomware - это программа-вымогатель, которая используется для шифрования файлов жертв. Cerber Ransomware добавляет расширение CERBER к каждому файлу, который шифрует Cerber Ransomware. После того, как Cerber Ransomware зашифровал некоторые файлы жертвы, Cerber Ransomware требует уплаты выкупа в обмен на ключ дешифрования. Согласно записке о выкупе Cerber Ransomware, у пользователей компьютеров есть неделя, чтобы выплатить сумму выкупа, прежде чем эта сумма удвоится.

Оглавление

Программа-вымогатель Cerber содержит звуковое сообщение

Поскольку Cerber Ransomware шифрует файлы жертвы, он создает файлы TXT, HTML и VBS с именем «DECRYPT MY FILES» с инструкциями о том, как заплатить выкуп Cerber Ransomware. Эти файлы помещаются в каждую папку, содержащую файлы, зашифрованные Cerber Ransomware. Согласно этим примечаниям о выкупе, единственный способ расшифровать файлы - использовать Cerber Decryptor, предоставленный людьми, ответственными за Cerber Ransomware. Файл VBS содержит звуковое сообщение с той же информацией. Согласно атаке Cerber Ransomware, жертвы должны заплатить 1,24 биткойна, чтобы получить доступ к утилите дешифрования (в 2016 году эта сумма составляет в среднем от 500 до 800 долларов США). Через неделю сумма удваивается. Cerber Ransomware требует, чтобы оплата была произведена через TOR .

Cerber Ransomware очень похож на другие трояны-вымогатели, включая CryptoWall и TeslaCrypt. Эти атаки практически идентичны, отличаются только мелкими деталями, и весьма вероятно, что они используют большие части своего кода. Пользователи компьютеров должны избегать выплаты выкупа Cerber Ransomware по двум причинам: во-первых, пользователи компьютеров не имеют гарантии, что мошенники, ответственные за атаку Cerber Ransomware, выполнят свою часть сделки и предоставят дешифратор после того, как платеж будет произведен. Во-вторых, выплата выкупа Cerber Ransomware позволяет этим мошенникам продолжать проводить эти атаки и финансировать разработку новых программ-вымогателей.

Основной характеристикой Cerber является использование шифрования AES-256 для шифрования файлов своих жертв. Программа-вымогатель добавляет к зашифрованным файлам ряд различных расширений, включая .cerber, .cerber2, .cerber3, .beef, .af47, .ba99. Примечания о выкупе, используемые в разных версиях, также имеют разные имена: # DECRYPT MY FILES # .txt, # HELP DECRYPT # .html и _R_E_A_D ___ T_H_I_S ___ [random] _. Txt, и это лишь некоторые из них.

Векторы заражения, используемые в различных кампаниях Cerber, являются более или менее стандартными - рассылки спама по электронной почте, содержащие вредоносные вложения, от офисных файлов до фрагментов JavaScript, наборы эксплойтов, которые доставляют полезную нагрузку, а также вредоносные сайты, содержащие код, загружающий вымогателей. Еще одна любопытная особенность программы-вымогателя заключается в том, что она выполняет проверку системы и избегает пользователей, находящихся в бывших советских республиках, включая Армению, Грузию, Беларусь, Молдову, саму Россию и Украину. Уже одно это может указывать на источник угрозы.

Исполнение и поведение

После выполнения Cerber помещает свою копию со случайным именем в папку с уникальным именем, расположенную в% AppData%. Вместе с этим он также устанавливает форму сохранения, создавая ярлык для исполняемого файла в% APPDATA% \ Microsoft \ Windows \ Start Menu \ Programs \ Startup. Программа-вымогатель также редактирует системный реестр, создавая две новые записи в HKEY_CURRENT_USER \ Printers \ Defaults \. Записи называются Component_00 и Component_01 и содержат двоичные данные. Добавлены дополнительные ключи реестра, чтобы гарантировать постоянство в различных местах автозапуска реестра.

Когда он шифрует файлы жертвы, Cerber не нуждается в реальном подключении к своему серверу управления и контроля (C&C), что означает, что отключение кабеля Ethernet не принесет никакой пользы. Шифрование не просто добавляет новое расширение, как это принято для программ-вымогателей, оно также изменяет исходное имя файла, делая все зашифрованные файлы полностью неузнаваемыми. Наиболее часто используемым расширением, добавляемым программой-вымогателем, является .cerber, в некоторых версиях используются .cerber2 и .cerber3, а также необычные, такие как .ba99 и .beef.

Исследователи безопасности ПК определили, что Cerber Ransomware нацеливается и шифрует файлы со следующими расширениями:

.gif, .groups, .hdd, .hpp, .log, .m2ts, .m4p, .mkv, .mpeg, .ndf, .nvram, .ogg, .ost, .pab, .pdb, .pif, .png , .qed, .qcow, .qcow2, .rvt, .st7, .stm, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .3fr, .3pr,. ab4, .accde, .accdr, .accdt, .ach, .acr, .adb, .advertisements, .agdl, .ait, .apj, .asm, .awg, .back, .backup, .backupdb, .bay, .bdb, .bgt, .bik, .bpw, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .ce1, .ce2, .cib, .craw, .crw, .csh, .csl, .db_journal , .dc2, .dcs, .ddoc, .ddrw, .der, .des, .dgc, .djvu, .dng, .drf, .dxg, .eml, .erbsql, .erf, .exf, .ffd,. fh, .fhd, .gray, .grey, .gry, .hbk, .ibd, .ibz, .iiq, .incpas, .jpe, .kc2, .kdbx, .kdc, .kpdx, .lua, .mdc, .mef, .mfw, .mmw, .mny, .mrw, .myd, .ndd, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nwb, .nx2, .nxl , .nyf, .odb, .odf, .odg, .odm, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pdd, .pem,. plus_muhd, .plc, .pot, .pptx, .psafe3, .py, .qba, .qbr, .qbw, .qbx, .qby, .raf, .rat, .raw, .rdb, .rwl, .rwz, .s3db, .sd0, .sda, .sdf, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .st5, .st8, .std, .sti, .stw, .stx, .sxd, .sxg, .sxi, .sxm, .tex , .wallet, .wb2, .wpd, .x11, .x3f, .xis, .ycbcra, .yuv, .contact, .dbx, .doc, .docx, .jnt, .jpg, .msg, .oab,. ods, .pdf, .pps, .ppsm, .ppt, .pptm, .prf, .pst, .rar, .rtf, .txt, .wab, .xls, .xlsx, .xml, .zip, .1cd, .3ds, .3g2, .3gp, .7z, .7zip, .accdb, .aoi, .asf, .asp, .aspx, .asx, .avi, .bak, .cer, .cfg, .class, .config , .css, .csv, .db, .dds, .dwg, .dxf, .flf, .flv, .html, .idx, .js, .key, .kwm, .laccdb, .ldf, .lit,. m3u, .mbx, .md, .mdf, .mid, .mlb, .mov, .mp3, .mp4, .mpg, .obj, .odt, .pages, .php, .psd, .pwm, .rm, .safe, .sav, .save, .sql, .srt, .swf, .thm, .vob, .wav, .wma, .wmv, .xlsb, 3dm, .aac, .ai, .arw, .c, .cdr, .cls, .cpi, .cpp, .cs, .db3, .docm, .dot, .dotm, .dotx, .drw, .dxb, .eps, .fla, .flac, .fxg, .java , .m, .m4v, .max, .mdb, .pcd, .pct, .pl, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .ps, .r3d, .rw2,. sldm, .sldx, .svg, .tga, .wps, .xla, .xlam, .xlm, .xlr, .x lsm, .xlt, .xltm, .xltx, .xlw, .act, .adp, .al, .bkp, .blend, .cdf, .cdx, .cgm, .cr2, .crt, .dac, .dbf, .dcr, .ddd, .design, .dtd, .fdb, .fff, .fpx, .h, .iif, .indd, .jpeg, .mos, .nd, .nsd, .nsf, .nsg, .nsh , .odc, .odp, .oil, .pas, .pat, .pef, .pfx, .ptx, .qbb, .qbm, .sas7bdat, .say, .st4, .st6, .stc, .sxc,. sxw, .tlg, .wad, .xlk, .aiff, .bin, .bmp, .cmt, .dat, .dit, .edb, .flvv

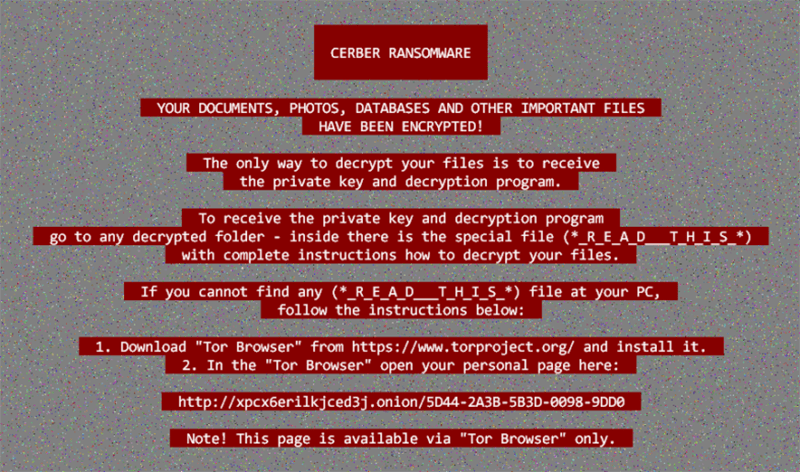

Выкуп записка

Некоторые версии Cerber отображают свою записку с требованием выкупа в виде обоев, заменяющих старую, в то время как другие используют HTML и текстовые файлы для заметки. Однако текст во всех примечаниях в основном одинаков:

CERBER RANSOMWARE

Ваши документы, фотографии, базы данных и другие важные файлы зашифрованы!

Единственный способ расшифровать ваши файлы - получить закрытый ключ и вашу программу дешифрования.

Чтобы получить закрытый ключ и программу дешифрования, перейдите в любую расшифрованную папку - внутри находится специальный файл (* README *) с полными инструкциями по расшифровке ваших файлов.

Если вы не можете найти ни один (* README *) файл на своем компьютере, следуйте приведенным ниже инструкциям:

[URL-адрес Tor]

Примечание! Эта страница доступна только через "Tor Browser".

Записка о выкупе, связанная с Cerber Ransomware, будет содержать следующую информацию:

Ваши документы, фотографии, базы данных и другие важные файлы зашифрованы!

Чтобы расшифровать ваши файлы, следуйте инструкциям:

-------------------------------------------------- -------------------------------------

1. Загрузите и установите "Tor Browser" с https://www.torproject.org/.

2. Запустите его

3. В «Браузере Tor» откройте веб-сайт: [отредактировано]

4. Следуйте инструкциям на этом веб-сайте.

-------------------------------------------------- -------------------------------------

КЕРБЕР ДЕКРИПТОР

Ваши документы, фотографии, базы данных и другие важные файлы зашифрованы!

Для расшифровки файлов вам необходимо приобрести специальное программное обеспечение -.

Все транзакции должны выполняться только через сеть биткойнов.

В течение 7 дней вы можете приобрести этот товар по специальной цене 1,24 BTC (примерно 524 доллара США).

Через 7 дней цена на этот товар вырастет до 2,48 BTC (примерно 1048 долларов США).

HTML-версии записки с требованием выкупа содержат фрагмент на Visual Basic, который зачитывает записку о выкупе жертве - интересный штрих, хотя и несколько бессмысленный. URL-адрес Tor в записке с требованием выкупа ведет на персонализированную страницу, которую можно просматривать на нескольких языках, чтобы как можно больше жертв могли попытаться заплатить выкуп.

Cerber сдан в аренду как услуга

За время своего существования Cerber превратился в программу-вымогатель как услугу. Преступная сеть, которая изначально создала Cerber, начала сдавать его в аренду другим киберпреступникам, которые были готовы разделить свою прибыль. Идея, лежащая в основе этой модели, заключается в том, что любые выплаты выкупа, сделанные жертвами преступных третьих сторон, распространяющих вредоносное ПО, делятся между ними и первоначальными авторами Cerber. Это оказалось очень выгодным режимом работы для злоумышленников, стоящих за вымогателем, по оценкам Cerber, зарабатывая около 200000 долларов в биткойнах каждый месяц. Это позволяет авторам программы-вымогателя практически ничего не делать, пока кто-то другой проводит кампании по рассылке спама по электронной почте.

Программа-вымогатель Cerber прошла через несколько версий, некоторые из которых получили от исследователей безопасности числовые дескрипторы. Последним, получившим официальный номер, является Cerber 6 - версия, которая вышла где-то в 2017 году. Она может похвастаться улучшенными возможностями защиты от обнаружения благодаря новому многокомпонентному дизайну, проверке наличия активного антивирусного программного обеспечения и того, работает ли оно в среда виртуальных машин песочницы. Cerber 6 также распространялся в самораспаковывающихся исполняемых архивах, содержащих сценарии VB, а также компонент DLL.

В последние годы новую программу-вымогатель наносит ущерб, которую исследователи в области безопасности назвали Magniber. Название представляет собой гибрид набора эксплойтов Magnitude и Cerber, поскольку считалось, что новым вымогателем, который несет Magnitude EK, был Cerber. Однако оказалось, что полезная нагрузка Magniber на самом деле принадлежит к семейству, отличному от семейства Cerber, и имеет мало общего с ним под капотом.

Исследователи безопасности, работающие с Checkpoint, выпустили инструмент дешифрования, который работает лишь с некоторыми версиями вымогателя.

Работа с программой-вымогателем Cerber

Если на вашем компьютере была установлена программа-вымогатель Cerber, лучшим решением будет восстановление зашифрованных файлов из резервной копии. По этой причине лучшая мера защиты от Cerber Ransomware и аналогичных троянов-шифровальщиков - это регулярное резервное копирование всех важных данных. Вам следует избегать веб-сайтов, которые могут быть связаны с сомнительным контентом, и использовать надежную программу безопасности, которая полностью обновлена.

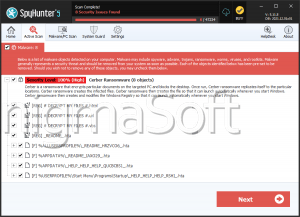

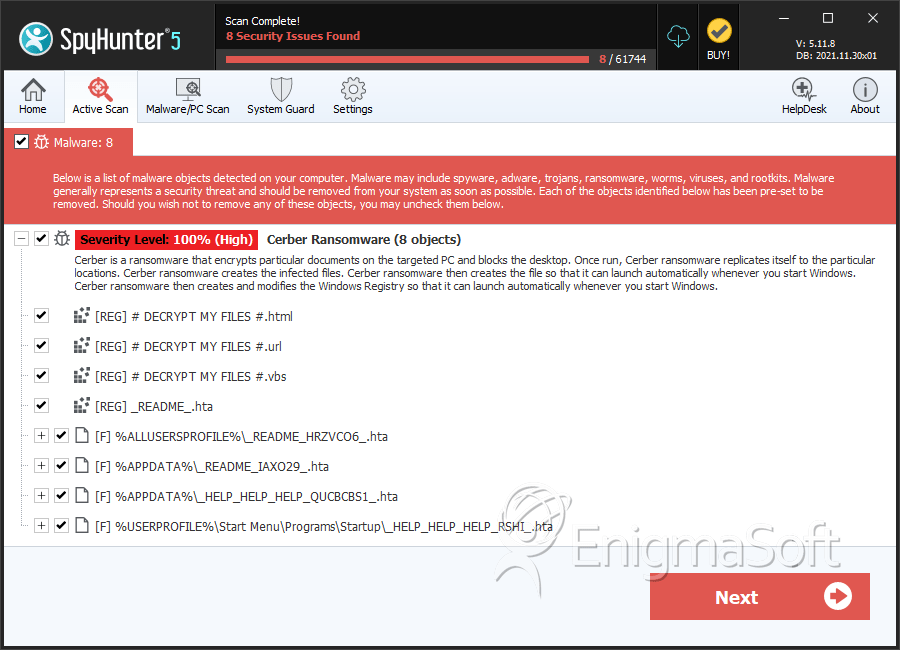

SpyHunter обнаруживает и удаляет Cerber Ransomware

Сведения о файловой системе

| # | Имя файла | MD5 |

Обнаружения

Обнаружения: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженных на зараженных компьютерах, согласно данным SpyHunter.

|

|---|---|---|---|

| 1. | README.hta | 777e13c9a5cad4e1d2134d5104188ff6 | 43 |

| 2. | _HELP_HELP_HELP_QUCBCBS1_.hta | c042f1d91619e9b4f91bf1e1b78fee85 | 14 |

| 3. | _HELP_HELP_HELP_RSHI_.hta | a46e5f2ce8a20bbb8548959debb9ac0c | 10 |

| 4. | _HELP_HELP_HELP_STOV8H1_.hta | 1632ca0953d5499bf251455159a80ea0 | 6 |

| 5. | _HELP_HELP_HELP_ND8FZ.hta | 041ef4b6a12e0b3165172884301b0d1e | 5 |

| 6. | _HELP_HELP_HELP_Z49XU_.hta | 243d0fd4f4bee5f11698c20d43b958ff | 4 |

| 7. | _HELP_HELP_HELP_XJ7UC8.hta | 4ab1a256a5115d00fa7a3222936ddc03 | 3 |

| 8. | _HELP_HELP_HELP_WMB7F1L.hta | 9befacccf34d60ad1f141e531ddbba52 | 3 |

| 9. | _HELP_HELP_HELP_XFCV_.hta | 01ec9e50d17de043a23997d6562293ad | 3 |

| 10. | _HELP_HELP_HELP_2AK4U21_.hta | 55790c64ce1ff75647d5cadcadf3876e | 3 |

| 11. | _HELP_HELP_HELP_3NNARI.hta | 0ef13a9213c456db231825061eec294c | 2 |

| 12. | _HELP_HELP_HELP_L41VV_.hta | c63b4a524713e4c5f3802463cb46dab8 | 2 |

| 13. | _READ_THI$_FILE_L81EB65A_.hta | 2a6828d2ba37bb97efb4773619b80715 | 2 |

| 14. | _HELP_HELP_HELP_KJ2P.hta | 6689ad9f43ab19a1ccfad9db6a16b772 | 1 |

| 15. | _HELP_HELP_HELP_IGTRU.hta | c1ea46e1877d089983a4d9060997b04f | 1 |

| 16. | _HELP_HELP_HELP_5B3HEZ6.hta | b10e6f69d0c16008410b5c8cfaae0138 | 1 |

| 17. | _HELP_HELP_HELP_8EWN8.hta | 6f59455817d32c34ae35aac63043f285 | 1 |

| 18. | _HELP_HELP_HELP_2R9I63OS.hta | a2daec078c54bb6bc5e96038a1506f2c | 1 |

| 19. | _HELP_HELP_HELP_UYUR4YE.hta | bc0c75128b9cbc02c8c053c1155fb6d9 | 1 |

| 20. | _HELP_HELP_HELP_CKJ4GL.hta | 99d3fc208d3623107cfb18a9069e23bd | 1 |

| 21. | _HELP_HELP_HELP_SUXEZY_.hta | 5190e890725bf431ba44001e190c70f5 | 1 |

| 22. | _HELP_HELP_HELP_GLP9_.hta | 5f7533c663ddb4c0ae4dbbaafb50d491 | 1 |

| 23. | _HELP_HELP_HELP_HUUKTW_.hta | 0224da72bc3638b351cf509cdfc443c2 | 1 |

| 24. | _READ_THI$_FILE_DB3DT9_.hta | 7476a75b0680d99f5338b886bc7def62 | 1 |

| 25. | wP6fT.exe | 731279e3c09f8e52a849c0a9c1043bb5 | 1 |

| 26. | cmdkey.exe | 27cf39d205567505d840391e4761a7a0 | 1 |

| 27. | u.exe | 3dabcb3463ab266e734c83285c977106 | 0 |