Cerber Ransomware

Bedreigingsscorekaart

EnigmaSoft Threat-scorekaart

EnigmaSoft Threat Scorecards zijn beoordelingsrapporten voor verschillende malwarebedreigingen die zijn verzameld en geanalyseerd door ons onderzoeksteam. EnigmaSoft Threat Scorecards evalueren en rangschikken bedreigingen met behulp van verschillende statistieken, waaronder reële en potentiële risicofactoren, trends, frequentie, prevalentie en persistentie. EnigmaSoft Threat Scorecards worden regelmatig bijgewerkt op basis van onze onderzoeksgegevens en statistieken en zijn nuttig voor een breed scala aan computergebruikers, van eindgebruikers die oplossingen zoeken om malware van hun systemen te verwijderen tot beveiligingsexperts die bedreigingen analyseren.

EnigmaSoft Threat Scorecards geven een verscheidenheid aan nuttige informatie weer, waaronder:

Rangschikking: de rangorde van een bepaalde bedreiging in de bedreigingsdatabase van EnigmaSoft.

Ernstniveau: het vastgestelde ernstniveau van een object, numeriek weergegeven, op basis van ons risicomodelleringsproces en onderzoek, zoals uitgelegd in onze dreigingsbeoordelingscriteria .

Geïnfecteerde computers: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers, zoals gerapporteerd door SpyHunter.

Zie ook Criteria voor dreigingsevaluatie .

| Rangschikking: | 11,686 |

| Dreigingsniveau: | 100 % (Hoog) |

| Geïnfecteerde computers: | 71,941 |

| Eerst gezien: | March 4, 2016 |

| Laatst gezien: | March 25, 2025 |

| Beïnvloede besturingssystemen: | Windows |

De Cerber Ransomware is een ransomware-infectie die wordt gebruikt om de bestanden van de slachtoffers te versleutelen. De Cerber Ransomware voegt de extensie CERBER toe aan elk bestand dat de Cerber Ransomware versleutelt. Nadat de Cerber Ransomware enkele van de bestanden van het slachtoffer heeft versleuteld, eist de Cerber Ransomware de betaling van losgeld in ruil voor de decoderingssleutel. Volgens de losgeldnota van Cerber Ransomware hebben computergebruikers een week de tijd om het losgeld te betalen voordat dit bedrag wordt verdubbeld.

Inhoudsopgave

De Cerber Ransomware bevat een audiobericht

Aangezien de Cerber Ransomware de bestanden van het slachtoffer versleutelt, creëert het TXT-, HTML- en VBS-bestanden met de naam 'DECRYPT MY FILES' met instructies voor het betalen van het losgeld van de Cerber Ransomware. Deze bestanden worden neergezet op elke map die bestanden bevat die zijn gecodeerd door Cerber Ransomware. Volgens deze losgeldnotities is de enige manier om de bestanden te decoderen het gebruik van de 'Cerber Decryptor', die wordt verstrekt door de mensen die verantwoordelijk zijn voor de Cerber Ransomware. Het VBS-bestand bevat een audiobericht met dezelfde informatie. Volgens de Cerber Ransomware-aanval moeten slachtoffers 1,24 BitCoin betalen om toegang te krijgen tot het decoderingsprogramma (in 2016 ligt dit gemiddeld tussen $ 500 en $ 800 USD). Na een week wordt het bedrag verdubbeld. De Cerber Ransomware eist dat de betaling wordt gedaan via TOR .

De Cerber Ransomware lijkt sterk op andere ransomware-trojans, waaronder CryptoWall en TeslaCrypt . Deze aanvallen zijn vrijwel identiek, verschillen alleen in kleine details, en het is zeer waarschijnlijk dat ze grote delen van hun code delen. Computergebruikers moeten het betalen van het Cerber Ransomware-losgeld om twee redenen vermijden: ten eerste hebben computergebruikers geen garantie dat de oplichters die verantwoordelijk zijn voor de Cerber Ransomware-aanval hun deel van de afspraak zullen nakomen en de decryptor zullen leveren nadat de betaling is uitgevoerd. Ten tweede stelt het betalen van het Cerber Ransomware-losgeld deze fraudeurs in staat om deze aanvallen te blijven uitvoeren en de ontwikkeling van nieuwe ransomware te financieren.

Het basiskenmerk van Cerber is het gebruik van AES-256-codering om de bestanden van de slachtoffers te versleutelen. De ransomware voegt een aantal verschillende extensies toe aan de versleutelde bestanden, waaronder .cerber, .cerber2, .cerber3, .beef, .af47, .ba99. De losgeldnota's die in verschillende versies worden gebruikt, hebben ook verschillende namen: # DECRYPT MY FILES # .txt, # HELP DECRYPT # .html en _R_E_A_D ___ T_H_I_S ___ [random] _. Txt, om er maar een paar te noemen.

De infectievectoren die in verschillende Cerber-campagnes worden gebruikt, zijn min of meer standaardtarief - spam-e-mailcampagnes met kwaadaardige bijlagen, variërend van kantoorbestanden tot JavaScript-brokken, exploitkits die de payload leveren, evenals kwaadaardige sites die code bevatten die de ransomware downloadt. Een ander merkwaardig kenmerk van de ransomware is dat het een systeemcontrole uitvoert en gebruikers vermijdt die zich in voormalige Sovjetrepublieken bevinden, waaronder Armenië, Georgië, Wit-Rusland, Moldavië, Rusland zelf en Oekraïne. Dit alleen al zou een indicatie kunnen zijn van de oorsprong van de dreiging.

Uitvoering en gedrag

Zodra het is uitgevoerd, plaatst Cerber een willekeurig genoemde kopie van zichzelf in een map met een unieke naam in% AppData%. Samen met dit zorgt het ook voor een vorm van persistentie, door een snelkoppeling te maken naar het uitvoerbare bestand onder% APPDATA% \ Microsoft \ Windows \ Startmenu \ Programma's \ Opstarten. De ransomware bewerkt ook het register van het systeem en creëert twee nieuwe vermeldingen onder HKEY_CURRENT_USER \ Printers \ Defaults \. De items worden Component_00 en Component_01 genoemd en bevatten binaire gegevens. Er zijn extra registersleutels toegevoegd om persistentie op verschillende autorunlocaties van het register te garanderen.

Wanneer het de bestanden van het slachtoffer versleutelt, heeft Cerber geen live verbinding nodig met zijn command and control (C & C) -server, wat betekent dat het loskoppelen van je ethernetkabel geen zin heeft. De codering voegt niet alleen een nieuwe extensie toe, zoals gebruikelijk is bij ransomware, het verandert ook de originele bestandsnaam, waardoor alle gecodeerde bestanden volledig onherkenbaar worden. De meest gebruikte extensie die door de ransomware wordt toegevoegd, is .cerber, waarbij sommige versies .cerber2 en .cerber3 gebruiken, evenals ongebruikelijke zoals .ba99 en .beef.

PC-beveiligingsonderzoekers hebben vastgesteld dat de Cerber Ransomware bestanden met de volgende extensies target en versleutelt:

.gif, .groups, .hdd, .hpp, .log, .m2ts, .m4p, .mkv, .mpeg, .ndf, .nvram, .ogg, .ost, .pab, .pdb, .pif, .png , .qed, .qcow, .qcow2, .rvt, .st7, .stm, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .3fr, .3pr,. ab4, .accde, .accdr, .accdt, .ach, .acr, .adb, .advertisements, .agdl, .ait, .apj, .asm, .awg, .back, .backup, .backupdb, .bay, .bdb, .bgt, .bik, .bpw, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .ce1, .ce2, .cib, .craw, .crw, .csh, .csl, .db_journal , .dc2, .dcs, .ddoc, .ddrw, .der, .des, .dgc, .djvu, .dng, .drf, .dxg, .eml, .erbsql, .erf, .exf, .ffd,. fh, .fhd, .grijs, .grijs, .gry, .hbk, .ibd, .ibz, .iiq, .incpas, .jpe, .kc2, .kdbx, .kdc, .kpdx, .lua, .mdc, .mef, .mfw, .mmw, .mny, .mrw, .myd, .ndd, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nwb, .nx2, .nxl , .nyf, .odb, .odf, .odg, .odm, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pdd, .pem,. plus_muhd, .plc, .pot, .pptx, .psafe3, .py, .qba, .qbr, .qbw, .qbx, .qby, .raf, .rat, .raw, .rdb, .rwl, .rwz, .s3db, .sd0, .sda, .sdf, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .st5, .st8, .std, .sti, .stw, .stx, .sxd, .sxg, .sxi, .sxm, .tex , .wallet, .wb2, .wpd, .x11, .x3f, .xis, .ycbcra, .yuv, .contact, .dbx, .doc, .docx, .jnt, .jpg, .msg, .oab,. ods, .pdf, .pps, .ppsm, .ppt, .pptm, .prf, .pst, .rar, .rtf, .txt, .wab, .xls, .xlsx, .xml, .zip, .1cd, .3ds, .3g2, .3gp, .7z, .7zip, .accdb, .aoi, .asf, .asp, .aspx, .asx, .avi, .bak, .cer, .cfg, .class, .config , .css, .csv, .db, .dds, .dwg, .dxf, .flf, .flv, .html, .idx, .js, .key, .kwm, .laccdb, .ldf, .lit,. m3u, .mbx, .md, .mdf, .mid, .mlb, .mov, .mp3, .mp4, .mpg, .obj, .odt, .pages, .php, .psd, .pwm, .rm, .safe, .sav, .save, .sql, .srt, .swf, .thm, .vob, .wav, .wma, .wmv, .xlsb, 3dm, .aac, .ai, .arw, .c, .cdr, .cls, .cpi, .cpp, .cs, .db3, .docm, .dot, .dotm, .dotx, .drw, .dxb, .eps, .fla, .flac, .fxg, .java , .m, .m4v, .max, .mdb, .pcd, .pct, .pl, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .ps, .r3d, .rw2,. sldm, .sldx, .svg, .tga, .wps, .xla, .xlam, .xlm, .xlr, .x lsm, .xlt, .xltm, .xltx, .xlw, .act, .adp, .al, .bkp, .blend, .cdf, .cdx, .cgm, .cr2, .crt, .dac, .dbf, .dcr, .ddd, .design, .dtd, .fdb, .fff, .fpx, .h, .iif, .indd, .jpeg, .mos, .nd, .nsd, .nsf, .nsg, .nsh , .odc, .odp, .oil, .pas, .pat, .pef, .pfx, .ptx, .qbb, .qbm, .sas7bdat, .say, .st4, .st6, .stc, .sxc,. sxw, .tlg, .wad, .xlk, .aiff, .bin, .bmp, .cmt, .dat, .dit, .edb, .flvv

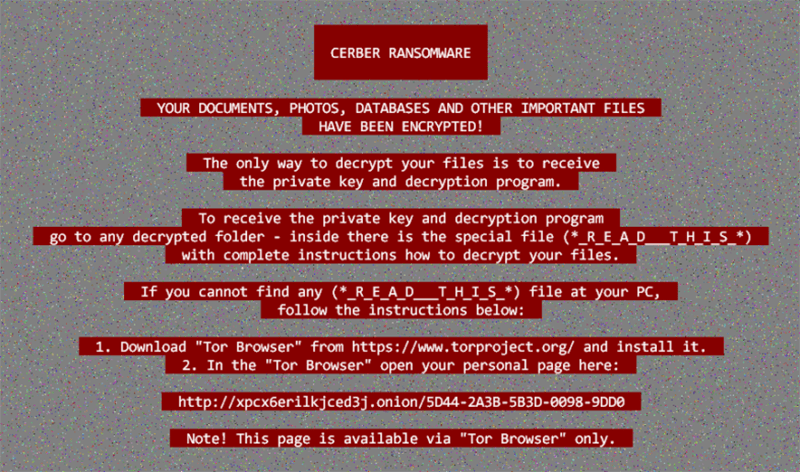

Losgeld brief

Sommige versies van Cerber geven hun losgeldnota weer als een achtergrondafbeelding die de oude vervangt, terwijl andere HTML- en platte tekstbestanden voor de notitie gebruiken. De tekst in alle notities is echter grotendeels hetzelfde:

CERBER RANSOMWARE

Uw documenten, foto's, databases en andere belangrijke bestanden zijn versleuteld!

De enige manier om uw bestanden te decoderen, is door de privésleutel en uw decoderingsprogramma te ontvangen.

Om de privésleutel en het decoderingsprogramma te ontvangen, gaat u naar een gedecodeerde map - daarin zit een speciaal bestand (* README *) met volledige instructies voor het decoderen van uw bestanden.

Volg de onderstaande instructies als u geen (* README *) bestand op uw pc kunt vinden:

[Tor url]

Notitie! Deze pagina is alleen beschikbaar via "Tor Browser".

De losgeldbrief die is gekoppeld aan de Cerber Ransomware zal de volgende informatie bevatten:

Uw documenten, foto's, databases en andere belangrijke bestanden zijn versleuteld!

Volg de instructies om uw bestanden te decoderen:

1. Download en installeer de "Tor Browser" vanaf https://www.torproject.org/

2. Voer het uit

3. Open de website van de "Tor Browser": [geredigeerd]

4. Volg de instructies op deze website

CERBER DECRYPTOR

Uw documenten, foto's, databases en andere belangrijke bestanden zijn versleuteld!

Om uw bestanden te decoderen, moet u de speciale software kopen -.

Alle transacties mogen alleen via het bitcoin-netwerk worden uitgevoerd.

Binnen 7 dagen kunt u dit product kopen tegen een speciale prijs van 1,24 BTC (ongeveer $ 524).

Na 7 dagen zal de prijs van dit product stijgen tot 2,48 BTC (ongeveer $ 1048).

De HTML-versies van het losgeldbriefje worden geleverd met een fragment in Visual Basic dat het losgeldbriefje voorleest aan het slachtoffer - een interessante bijkomstigheid, ook al is het enigszins zinloos. De Tor-url in de losgeldbrief leidt naar een gepersonaliseerde pagina die in een aantal talen kan worden bekeken, om ervoor te zorgen dat zoveel mogelijk slachtoffers kunnen proberen het losgeld te betalen.

Cerber verhuurd als een service

Cerber veranderde ver in zijn levensduur in ransomware-as-a-service. Het criminele netwerk dat Cerber oorspronkelijk produceerde, begon het te verhuren aan andere cybercriminelen die bereid waren hun winsten te verdelen. Het idee achter dit model is dat alle losgeldbetalingen die worden gedaan door slachtoffers van criminele derden die de malware verspreiden, worden verdeeld tussen hen en de oorspronkelijke auteurs van Cerber. Dit is een zeer winstgevende manier van werken gebleken voor de slechte actoren achter de ransomware, met schattingen dat Cerber elke maand ongeveer $ 200.000 aan Bitcoin verdient. Hierdoor kunnen de auteurs van de ransomware-as-a-service vrijwel niets meer doen terwijl iemand anders de spam-e-mailverspreidingscampagnes voor hen uitvoert.

De Cerber-ransomware heeft een aantal versies doorlopen, waarvan sommige door beveiligingsonderzoekers numerieke omschrijvingen kregen. De laatste die een officieel nummer heeft gekregen, is Cerber 6 - een versie die ergens in 2017 uitkwam. Deze versie beschikte over verbeterde antidetectiemogelijkheden dankzij een nieuw ontwerp met meerdere componenten, waarbij werd gecontroleerd op actieve antimalwaresoftware en of deze al dan niet actief is. een sandbox-VM-omgeving. Cerber 6 werd ook gedistribueerd aangetroffen in zelfuitpakkende uitvoerbare archieven die zowel VB-scripts als een DLL-component bevatten.

In de afgelopen jaren heeft een nieuwe ransomware schade aangericht, Magniber genoemd door beveiligingsonderzoekers. De naam is een mashup van de Magnitude-exploitkit en Cerber, omdat werd aangenomen dat de nieuwe ransomware die door de Magnitude EK werd gedragen, Cerber was. Het bleek echter dat de payload van de Magniber eigenlijk uit een andere familie komt dan die van Cerber en er weinig mee deelt onder de motorkap.

Beveiligingsonderzoekers die met Checkpoint werken, hebben een decoderingstool uitgebracht die voor slechts enkele versies van de ransomware werkt.

Omgaan met de Cerber Ransomware

Als de Cerber Ransomware op uw computer is geïnstalleerd, is de beste oplossing om de gecodeerde bestanden te herstellen vanaf een back-up. Daarom is de beste beschermingsmaatregel tegen de Cerber Ransomware en vergelijkbare versleutelingstrojans om regelmatig een back-up te maken van alle belangrijke gegevens. U moet websites vermijden die mogelijk in verband worden gebracht met twijfelachtige inhoud en een betrouwbaar beveiligingsprogramma gebruiken dat volledig up-to-date is.

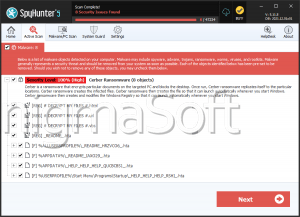

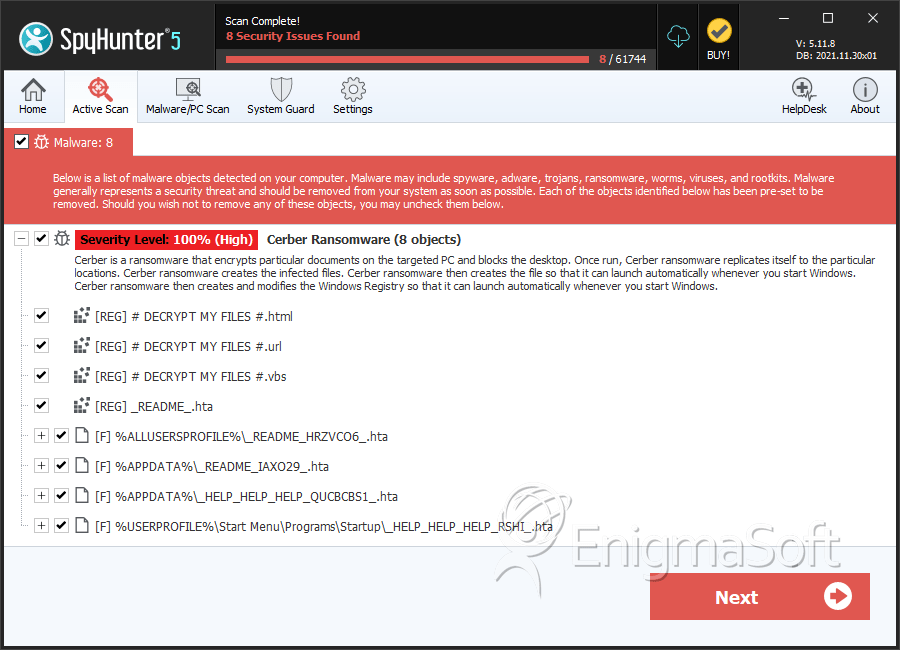

SpyHunter detecteert en verwijdert Cerber Ransomware

Bestandssysteemdetails

| # | Bestandsnaam | MD5 |

Detecties

Detecties: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers zoals gerapporteerd door SpyHunter.

|

|---|---|---|---|

| 1. | README.hta | 777e13c9a5cad4e1d2134d5104188ff6 | 43 |

| 2. | _HELP_HELP_HELP_QUCBCBS1_.hta | c042f1d91619e9b4f91bf1e1b78fee85 | 14 |

| 3. | _HELP_HELP_HELP_RSHI_.hta | a46e5f2ce8a20bbb8548959debb9ac0c | 10 |

| 4. | _HELP_HELP_HELP_STOV8H1_.hta | 1632ca0953d5499bf251455159a80ea0 | 6 |

| 5. | _HELP_HELP_HELP_ND8FZ.hta | 041ef4b6a12e0b3165172884301b0d1e | 5 |

| 6. | _HELP_HELP_HELP_Z49XU_.hta | 243d0fd4f4bee5f11698c20d43b958ff | 4 |

| 7. | _HELP_HELP_HELP_XJ7UC8.hta | 4ab1a256a5115d00fa7a3222936ddc03 | 3 |

| 8. | _HELP_HELP_HELP_WMB7F1L.hta | 9befacccf34d60ad1f141e531ddbba52 | 3 |

| 9. | _HELP_HELP_HELP_XFCV_.hta | 01ec9e50d17de043a23997d6562293ad | 3 |

| 10. | _HELP_HELP_HELP_2AK4U21_.hta | 55790c64ce1ff75647d5cadcadf3876e | 3 |

| 11. | _HELP_HELP_HELP_3NNARI.hta | 0ef13a9213c456db231825061eec294c | 2 |

| 12. | _HELP_HELP_HELP_L41VV_.hta | c63b4a524713e4c5f3802463cb46dab8 | 2 |

| 13. | _READ_THI$_FILE_L81EB65A_.hta | 2a6828d2ba37bb97efb4773619b80715 | 2 |

| 14. | _HELP_HELP_HELP_KJ2P.hta | 6689ad9f43ab19a1ccfad9db6a16b772 | 1 |

| 15. | _HELP_HELP_HELP_IGTRU.hta | c1ea46e1877d089983a4d9060997b04f | 1 |

| 16. | _HELP_HELP_HELP_5B3HEZ6.hta | b10e6f69d0c16008410b5c8cfaae0138 | 1 |

| 17. | _HELP_HELP_HELP_8EWN8.hta | 6f59455817d32c34ae35aac63043f285 | 1 |

| 18. | _HELP_HELP_HELP_2R9I63OS.hta | a2daec078c54bb6bc5e96038a1506f2c | 1 |

| 19. | _HELP_HELP_HELP_UYUR4YE.hta | bc0c75128b9cbc02c8c053c1155fb6d9 | 1 |

| 20. | _HELP_HELP_HELP_CKJ4GL.hta | 99d3fc208d3623107cfb18a9069e23bd | 1 |

| 21. | _HELP_HELP_HELP_SUXEZY_.hta | 5190e890725bf431ba44001e190c70f5 | 1 |

| 22. | _HELP_HELP_HELP_GLP9_.hta | 5f7533c663ddb4c0ae4dbbaafb50d491 | 1 |

| 23. | _HELP_HELP_HELP_HUUKTW_.hta | 0224da72bc3638b351cf509cdfc443c2 | 1 |

| 24. | _READ_THI$_FILE_DB3DT9_.hta | 7476a75b0680d99f5338b886bc7def62 | 1 |

| 25. | wP6fT.exe | 731279e3c09f8e52a849c0a9c1043bb5 | 1 |

| 26. | cmdkey.exe | 27cf39d205567505d840391e4761a7a0 | 1 |

| 27. | u.exe | 3dabcb3463ab266e734c83285c977106 | 0 |