Cerber Ransomware

Cartoncino segnapunti di minaccia

Scheda di valutazione delle minacce di EnigmaSoft

Le EnigmaSoft Threat Scorecard sono rapporti di valutazione per diverse minacce malware che sono state raccolte e analizzate dal nostro team di ricerca. Le EnigmaSoft Threat Scorecard valutano e classificano le minacce utilizzando diverse metriche tra cui fattori di rischio reali e potenziali, tendenze, frequenza, prevalenza e persistenza. Le EnigmaSoft Threat Scorecard vengono aggiornate regolarmente in base ai dati e alle metriche della nostra ricerca e sono utili per un'ampia gamma di utenti di computer, dagli utenti finali che cercano soluzioni per rimuovere il malware dai loro sistemi agli esperti di sicurezza che analizzano le minacce.

Le schede di valutazione delle minacce di EnigmaSoft mostrano una serie di informazioni utili, tra cui:

Classifica: la classifica di una particolare minaccia nel database delle minacce di EnigmaSoft.

Livello di gravità: il livello di gravità determinato di un oggetto, rappresentato numericamente, in base al nostro processo di modellazione del rischio e alla nostra ricerca, come spiegato nei nostri criteri di valutazione delle minacce .

Computer infetti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

Vedere anche Criteri di valutazione delle minacce .

| Classifica: | 11,686 |

| Livello di minaccia: | 100 % (Alto) |

| Computer infetti: | 71,941 |

| Visto per la prima volta: | March 4, 2016 |

| Ultima visualizzazione: | March 25, 2025 |

| Sistemi operativi interessati: | Windows |

Il Cerber Ransomware è un'infezione ransomware che viene utilizzata per crittografare i file delle vittime. Cerber Ransomware aggiunge l'estensione CERBER a ogni file crittografato da Cerber Ransomware. Dopo che Cerber Ransomware ha crittografato alcuni dei file della vittima, Cerber Ransomware richiede il pagamento di un riscatto in cambio della chiave di decrittazione. Secondo la richiesta di riscatto di Cerber Ransomware, gli utenti di computer hanno una settimana per pagare l'importo del riscatto prima che questo importo venga raddoppiato.

Sommario

Il ransomware Cerber contiene un messaggio audio

Poiché Cerber Ransomware crittografa i file della vittima, crea file TXT, HTML e VBS denominati "DECRYPT MY FILES" con le istruzioni su come pagare il riscatto di Cerber Ransomware. Questi file vengono rilasciati in ogni cartella che contiene file crittografati da Cerber Ransomware. Secondo queste note di riscatto, l'unico modo per decrittografare i file è utilizzare il "Cerber Decryptor", fornito dalle persone responsabili del Cerber Ransomware. Il file VBS contiene un messaggio audio con queste stesse informazioni. Secondo l'attacco Cerber Ransomware, le vittime devono pagare 1,24 BitCoin per accedere all'utilità di decrittazione (nel 2016, questo importo è compreso in media tra $ 500 e $ 800 USD). Dopo una settimana, l'importo viene raddoppiato. Il Cerber Ransomware richiede che il pagamento venga effettuato tramite TOR .

Il Cerber Ransomware è molto simile ad altri Trojan ransomware, inclusi CryptoWall e TeslaCrypt . Questi attacchi sono quasi identici, differiscono solo per piccoli dettagli ed è molto probabile che condividano grandi porzioni del loro codice. Gli utenti di computer dovrebbero evitare di pagare il riscatto di Cerber Ransomware per due motivi: in primo luogo, gli utenti di computer non hanno alcuna garanzia che i truffatori responsabili dell'attacco Cerber Ransomware onoreranno la loro parte del patto e forniranno il decryptor dopo che il pagamento è stato effettuato. In secondo luogo, il pagamento del riscatto di Cerber Ransomware consente a questi truffatori di continuare a eseguire questi attacchi e di finanziare lo sviluppo di nuovi ransomware.

La caratteristica di base di Cerber è l'uso della crittografia AES-256 per codificare i file delle sue vittime. Il ransomware aggiunge una serie di estensioni diverse ai file crittografati, inclusi .cerber, .cerber2, .cerber3, .beef, .af47, .ba99. Anche le richieste di riscatto utilizzate nelle diverse versioni hanno nomi diversi: # DECRYPT MY FILES # .txt, # HELP DECRYPT # .html e _R_E_A_D ___ T_H_I_S ___ [random] _. Txt, solo per citarne alcuni.

I vettori di infezione utilizzati in varie campagne di Cerber sono più o meno standard: campagne e-mail di spam contenenti allegati dannosi che vanno dai file di Office a blocchi JavaScript, kit di exploit che forniscono il payload, nonché siti dannosi che contengono codice che scarica il ransomware. Un'altra caratteristica curiosa del ransomware è che esegue un controllo del sistema ed evita gli utenti che si trovano nelle ex repubbliche sovietiche, tra cui Armenia, Georgia, Bielorussia, Moldavia, Russia stessa e Ucraina, tra gli altri. Questo da solo potrebbe essere un'indicazione sulle origini della minaccia.

Esecuzione e comportamento

Una volta eseguito, Cerber rilascia una copia di se stesso con un nome casuale in una cartella con un nome univoco situata in% AppData%. Insieme a questo, stabilisce anche una forma di persistenza, creando un collegamento all'eseguibile in% APPDATA% \ Microsoft \ Windows \ Start Menu \ Programmi \ Startup. Il ransomware modifica anche il registro di sistema, creando due nuove voci in HKEY_CURRENT_USER \ Printers \ Defaults \. Le voci sono chiamate Component_00 e Component_01 e contengono dati binari. Ulteriori chiavi di registro vengono aggiunte per garantire la persistenza in varie posizioni di esecuzione automatica del registro.

Quando crittografa i file della vittima, Cerber non ha bisogno di una connessione live al suo server di comando e controllo (C&C), il che significa che scollegare il cavo Ethernet non servirà a niente. La crittografia non si limita ad aggiungere una nuova estensione, come è consuetudine con i ransomware, ma cambia anche il nome del file originale, rendendo tutti i file crittografati completamente irriconoscibili. L'estensione più comunemente utilizzata aggiunta dal ransomware è .cerber, con alcune versioni che utilizzano .cerber2 e .cerber3, oltre a quelle insolite come .ba99 e .beef.

I ricercatori di sicurezza per PC hanno stabilito che Cerber Ransomware prende di mira e crittografa i file con le seguenti estensioni:

.gif, .groups, .hdd, .hpp, .log, .m2ts, .m4p, .mkv, .mpeg, .ndf, .nvram, .ogg, .ost, .pab, .pdb, .pif, .png , .qed, .qcow, .qcow2, .rvt, .st7, .stm, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .3fr, .3pr,. ab4, .accde, .accdr, .accdt, .ach, .acr, .adb, .advertisements, .agdl, .ait, .apj, .asm, .awg, .back, .backup, .backupdb, .bay, .bdb, .bgt, .bik, .bpw, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .ce1, .ce2, .cib, .craw, .crw, .csh, .csl, .db_journal , .dc2, .dcs, .ddoc, .ddrw, .der, .des, .dgc, .djvu, .dng, .drf, .dxg, .eml, .erbsql, .erf, .exf, .ffd,. fh, .fhd, .gray, .grey, .gry, .hbk, .ibd, .ibz, .iiq, .incpas, .jpe, .kc2, .kdbx, .kdc, .kpdx, .lua, .mdc, .mef, .mfw, .mmw, .mny, .mrw, .myd, .ndd, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nwb, .nx2, .nxl , .nyf, .odb, .odf, .odg, .odm, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pdd, .pem,. plus_muhd, .plc, .pot, .pptx, .psafe3, .py, .qba, .qbr, .qbw, .qbx, .qby, .raf, .rat, .raw, .rdb, .rwl, .rwz, .s3db, .sd0, .sda, .sdf, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .st5, .st8, .std, .sti, .stw, .stx, .sxd, .sxg, .sxi, .sxm, .tex , .wallet, .wb2, .wpd, .x11, .x3f, .xis, .ycbcra, .yuv, .contact, .dbx, .doc, .docx, .jnt, .jpg, .msg, .oab,. ods, .pdf, .pps, .ppsm, .ppt, .pptm, .prf, .pst, .rar, .rtf, .txt, .wab, .xls, .xlsx, .xml, .zip, .1cd, .3ds, .3g2, .3gp, .7z, .7zip, .accdb, .aoi, .asf, .asp, .aspx, .asx, .avi, .bak, .cer, .cfg, .class, .config , .css, .csv, .db, .dds, .dwg, .dxf, .flf, .flv, .html, .idx, .js, .key, .kwm, .laccdb, .ldf, .lit,. m3u, .mbx, .md, .mdf, .mid, .mlb, .mov, .mp3, .mp4, .mpg, .obj, .odt, .pages, .php, .psd, .pwm, .rm, .safe, .sav, .save, .sql, .srt, .swf, .thm, .vob, .wav, .wma, .wmv, .xlsb, 3dm, .aac, .ai, .arw, .c, .cdr, .cls, .cpi, .cpp, .cs, .db3, .docm, .dot, .dotm, .dotx, .drw, .dxb, .eps, .fla, .flac, .fxg, .java , .m, .m4v, .max, .mdb, .pcd, .pct, .pl, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .ps, .r3d, .rw2,. sldm, .sldx, .svg, .tga, .wps, .xla, .xlam, .xlm, .xlr, .x lsm, .xlt, .xltm, .xltx, .xlw, .act, .adp, .al, .bkp, .blend, .cdf, .cdx, .cgm, .cr2, .crt, .dac, .dbf, .dcr, .ddd, .design, .dtd, .fdb, .fff, .fpx, .h, .iif, .indd, .jpeg, .mos, .nd, .nsd, .nsf, .nsg, .nsh , .odc, .odp, .oil, .pas, .pat, .pef, .pfx, .ptx, .qbb, .qbm, .sas7bdat, .say, .st4, .st6, .stc, .sxc,. sxw, .tlg, .wad, .xlk, .aiff, .bin, .bmp, .cmt, .dat, .dit, .edb, .flvv

Nota di riscatto

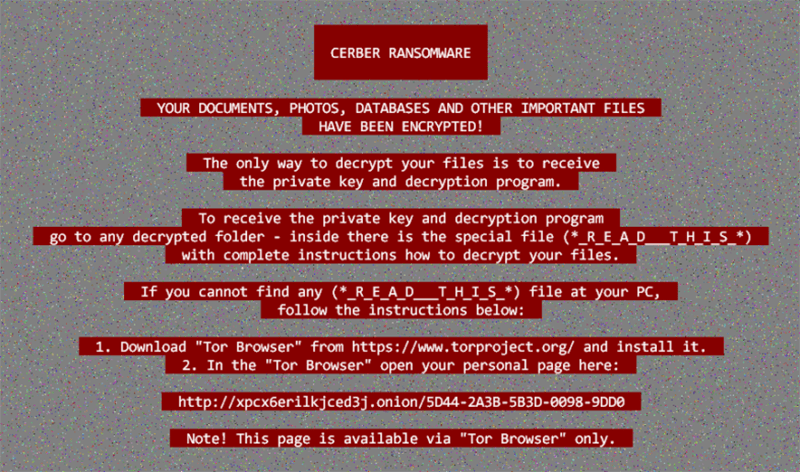

Alcune versioni di Cerber visualizzano la loro richiesta di riscatto come un'immagine di sfondo che sostituisce quella vecchia, mentre altre utilizzano HTML e file di testo normale per la nota. Tuttavia, il testo in tutte le note è sostanzialmente lo stesso:

CERBER RANSOMWARE

I tuoi documenti, foto, database e altri file importanti sono stati crittografati!

L'unico modo per decrittografare i file è ricevere la chiave privata e il programma di decrittografia.

Per ricevere la chiave privata e il programma di decrittografia, vai in una qualsiasi cartella decrittografata: all'interno c'è un file speciale (* README *) con le istruzioni complete su come decrittografare i tuoi file.

Se non riesci a trovare alcun file (* README *) sul tuo PC, segui le istruzioni seguenti:

[Tor url]

Nota! Questa pagina è disponibile solo tramite "Tor Browser".

La richiesta di riscatto associata a Cerber Ransomware conterrà le seguenti informazioni:

I tuoi documenti, foto, database e altri file importanti sono stati crittografati!

Per decrittografare i tuoi file segui le istruzioni:

-------------------------------------------------- -------------------------------------

1. Scarica e installa "Tor Browser" da https://www.torproject.org/

2. Eseguilo

3. Nel sito web "Tor Browser" apri: [redatto]

4. Seguire le istruzioni su questo sito web

-------------------------------------------------- -------------------------------------

CERBER DECRYPTOR

I tuoi documenti, foto, database e altri file importanti sono stati crittografati!

Per decrittografare i file è necessario acquistare il software speciale -.

Tutte le transazioni devono essere eseguite solo tramite la rete bitcoin.

Entro 7 giorni puoi acquistare questo prodotto a un prezzo speciale di 1,24 BTC (circa $ 524).

Dopo 7 giorni il prezzo di questo prodotto aumenterà fino a 2,48 BTC (circa $ 1048).

Le versioni HTML della richiesta di riscatto vengono fornite con uno snippet in Visual Basic che legge la richiesta di riscatto alla vittima: un tocco interessante, anche se in qualche modo inutile. L'URL di Tor nella richiesta di riscatto porta a una pagina personalizzata che può essere visualizzata in diverse lingue, per garantire che quante più vittime possibile siano in grado di provare a pagare il riscatto.

Cerber affittato come servizio

Nel corso della sua vita, Cerber si è trasformato in ransomware-as-a-service. La rete criminale che originariamente ha prodotto Cerber ha iniziato ad affittarlo ad altri criminali informatici che erano disposti a dividere i loro profitti. L'idea alla base di questo modello è che qualsiasi pagamento di riscatto effettuato dalle vittime dei criminali terzi che diffondono il malware sia diviso tra loro e gli autori originali di Cerber. Questo ha dimostrato di essere una modalità operativa molto redditizia per i cattivi attori dietro il ransomware, con stime di Cerber che guadagna circa $ 200.000 in Bitcoin ogni mese. Ciò consente agli autori del ransomware-as-a-service di non fare praticamente nulla di più mentre qualcun altro gestisce le campagne di diffusione di e-mail di spam per loro.

Il ransomware Cerber è stato sottoposto a numerose versioni, alcune delle quali fornite di descrittori numerici dai ricercatori sulla sicurezza. L'ultimo a cui è stato assegnato un numero ufficiale è Cerber 6, una versione che è uscita nel 2017. Vantava funzionalità anti-rilevamento migliorate grazie a un nuovo design multicomponente, controllava il software anti-malware attivo e se è in esecuzione o meno in un ambiente VM sandbox. Cerber 6 è stato anche trovato distribuito in archivi eseguibili autoestraenti che contenevano script VB e un componente DLL.

Negli ultimi anni, un nuovo ransomware ha causato danni, chiamato Magniber dai ricercatori di sicurezza. Il nome è un mashup del kit di exploit Magnitude e Cerber, poiché si credeva che il nuovo ransomware portato da Magnitude EK fosse Cerber. Tuttavia, si è scoperto che il carico utile Magniber proviene in realtà da una famiglia diversa da quella di Cerber e ne condivide poco sotto il cofano.

I ricercatori di sicurezza che lavorano con Checkpoint hanno rilasciato uno strumento di decrittazione, che funziona solo per alcune delle versioni del ransomware.

Trattare con Cerber Ransomware

Se Cerber Ransomware è stato installato sul tuo computer, la soluzione migliore è ripristinare i file crittografati da un backup. Per questo motivo, la migliore misura di protezione contro Cerber Ransomware e trojan di crittografia simili è eseguire regolarmente il backup di tutti i dati importanti. È necessario evitare siti Web che potrebbero essere associati a contenuti discutibili e utilizzare un programma di sicurezza affidabile e completamente aggiornato.

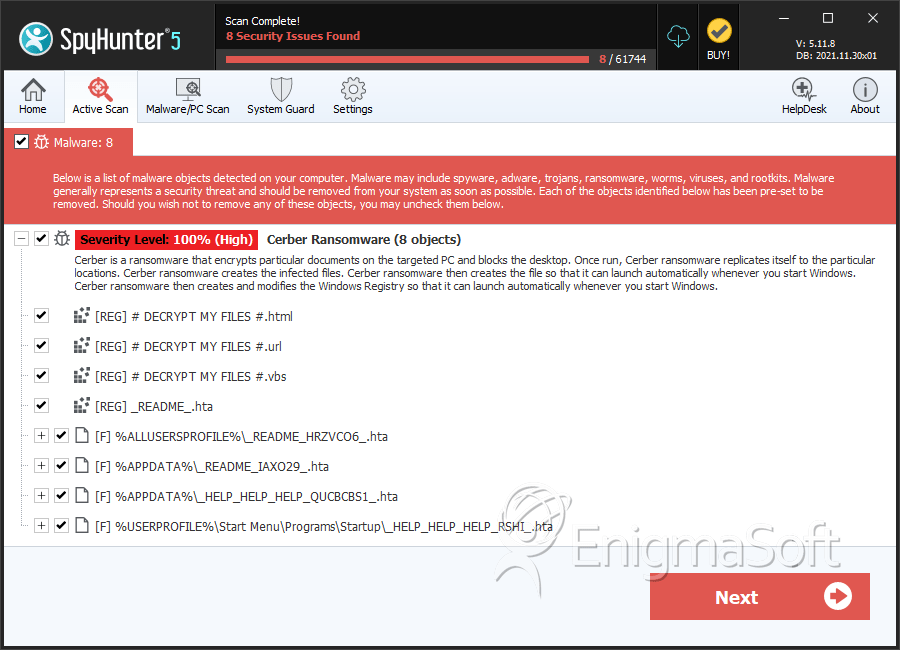

SpyHunter rileva e rimuove Cerber Ransomware

Dettagli del file system

| # | Nome del file | MD5 |

Rilevazioni

Rilevamenti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

|

|---|---|---|---|

| 1. | README.hta | 777e13c9a5cad4e1d2134d5104188ff6 | 43 |

| 2. | _HELP_HELP_HELP_QUCBCBS1_.hta | c042f1d91619e9b4f91bf1e1b78fee85 | 14 |

| 3. | _HELP_HELP_HELP_RSHI_.hta | a46e5f2ce8a20bbb8548959debb9ac0c | 10 |

| 4. | _HELP_HELP_HELP_STOV8H1_.hta | 1632ca0953d5499bf251455159a80ea0 | 6 |

| 5. | _HELP_HELP_HELP_ND8FZ.hta | 041ef4b6a12e0b3165172884301b0d1e | 5 |

| 6. | _HELP_HELP_HELP_Z49XU_.hta | 243d0fd4f4bee5f11698c20d43b958ff | 4 |

| 7. | _HELP_HELP_HELP_XJ7UC8.hta | 4ab1a256a5115d00fa7a3222936ddc03 | 3 |

| 8. | _HELP_HELP_HELP_WMB7F1L.hta | 9befacccf34d60ad1f141e531ddbba52 | 3 |

| 9. | _HELP_HELP_HELP_XFCV_.hta | 01ec9e50d17de043a23997d6562293ad | 3 |

| 10. | _HELP_HELP_HELP_2AK4U21_.hta | 55790c64ce1ff75647d5cadcadf3876e | 3 |

| 11. | _HELP_HELP_HELP_3NNARI.hta | 0ef13a9213c456db231825061eec294c | 2 |

| 12. | _HELP_HELP_HELP_L41VV_.hta | c63b4a524713e4c5f3802463cb46dab8 | 2 |

| 13. | _READ_THI$_FILE_L81EB65A_.hta | 2a6828d2ba37bb97efb4773619b80715 | 2 |

| 14. | _HELP_HELP_HELP_KJ2P.hta | 6689ad9f43ab19a1ccfad9db6a16b772 | 1 |

| 15. | _HELP_HELP_HELP_IGTRU.hta | c1ea46e1877d089983a4d9060997b04f | 1 |

| 16. | _HELP_HELP_HELP_5B3HEZ6.hta | b10e6f69d0c16008410b5c8cfaae0138 | 1 |

| 17. | _HELP_HELP_HELP_8EWN8.hta | 6f59455817d32c34ae35aac63043f285 | 1 |

| 18. | _HELP_HELP_HELP_2R9I63OS.hta | a2daec078c54bb6bc5e96038a1506f2c | 1 |

| 19. | _HELP_HELP_HELP_UYUR4YE.hta | bc0c75128b9cbc02c8c053c1155fb6d9 | 1 |

| 20. | _HELP_HELP_HELP_CKJ4GL.hta | 99d3fc208d3623107cfb18a9069e23bd | 1 |

| 21. | _HELP_HELP_HELP_SUXEZY_.hta | 5190e890725bf431ba44001e190c70f5 | 1 |

| 22. | _HELP_HELP_HELP_GLP9_.hta | 5f7533c663ddb4c0ae4dbbaafb50d491 | 1 |

| 23. | _HELP_HELP_HELP_HUUKTW_.hta | 0224da72bc3638b351cf509cdfc443c2 | 1 |

| 24. | _READ_THI$_FILE_DB3DT9_.hta | 7476a75b0680d99f5338b886bc7def62 | 1 |

| 25. | wP6fT.exe | 731279e3c09f8e52a849c0a9c1043bb5 | 1 |

| 26. | cmdkey.exe | 27cf39d205567505d840391e4761a7a0 | 1 |

| 27. | u.exe | 3dabcb3463ab266e734c83285c977106 | 0 |