REvil Ransomware

Os especialistas em segurança cibernética descobriram uma nova ameaça de ransomware circulando na Web recentemente. Esse Trojan de criptografia de dados é chamado REvil Ransomware e também é conhecido como Sodinokibi Ransomware.

Índice

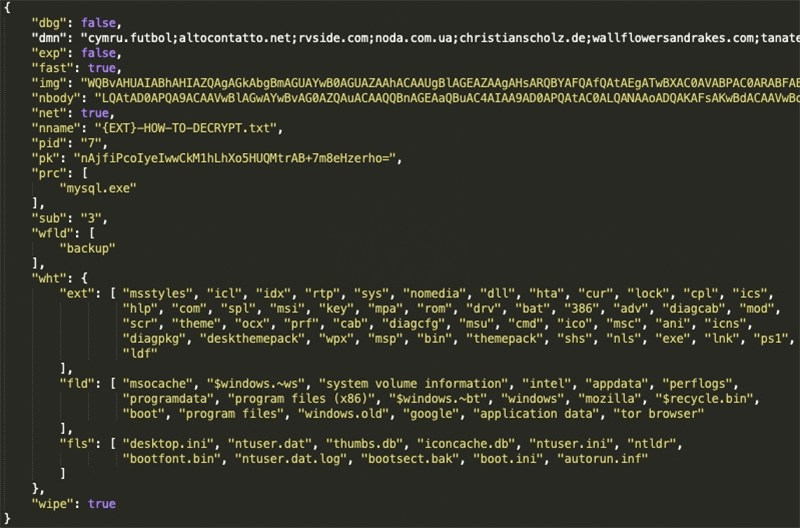

Infiltração e Criptografia

Os especialistas em malware não foram capazes de chegar a um consenso sobre qual método é empregado na propagação do REvil Ransomware. Acredita-se amplamente que os autores do REvil Ransomware podem estar usando algumas das técnicas mais comuns para espalhar esse Trojan de bloqueio de arquivos - atualizações de aplicativos falsos, software pirata infectado baixado de fontes não oficiais e e-mails de spam, que contêm anexos corrompidos. Se o REvil Ransomware conseguir penetrar em um sistema, ele iniciará o ataque com uma digitalização rápida dos arquivos presentes no computador. O objetivo é encontrar e localizar os arquivos que o REvil Ransomware foi programado para ir atrás. Em seguida, o processo de criptografia será acionado e todos os arquivos visados serão bloqueados usando um algoritmo de criptografia. Ao bloquear um arquivo, o REvil Ransomware adiciona uma extensão ao seu nome de arquivo, que consiste em uma string aleatória gerada exclusivamente para cada vítima, por exemplo '.294l0jaf59.' Isso significa que assim que um arquivo, originalmente denominado 'kitty-litter.jpg' passar pelo processo de criptografia do REvil Ransomware, seu nome será alterado para 'kitty-litter.jpg.294l0jaf59.'

Esta Semana em Malware Ep7: O Revil Ransomware Ataca Firma de Advocacia de Clientes de Alto Perfil

A Nota de Resgate

A próxima fase éa exibição da nota de resgate. A nota do REvil Ransomware será nomeada '294l0jaf59-HOW-TO-DECRYPT.txt' se continuarmos com o exemplo da extensão gerada exclusivamente anteriormente. A mensagem de resgate diz:

'- === Bem-vindo. Novamente. === ---

[+] O que acontece? [+]

Seus arquivos estão criptografados e indisponíveis no momento. Você pode verificar: todos os arquivos no seu computador tem a expansão 686l0tek69.

A propósito, é possível recuperar tudo (restaurar), mas você precisa seguir nossas instruções. Caso contrário, você não pode retornar seus dados (NUNCA).[+] Quais são as garantias? [+]

É apenas um negócio. Nós absolutamente não nos importamos com você e seus negócios, exceto obter benefícios. Se não fizermos nosso trabalho e responsabilidades - ninguém não vai cooperar conosco. Não é do nosso interesse.

Para verificar a capacidade de devolução de arquivos, você deve acessar nosso site. Lá você pode descriptografar um arquivo gratuitamente. Essa é a nossa garantia.

Se você não cooperar com nosso serviço - para nós, não importa. Mas você perderá seu tempo e dados, pois só temos a chave privada. Na prática, o tempo é muito mais valioso do que dinheiro.[+] Como acessar o site? [+]

Você tem duas maneiras:

1) [Recomendado] Usando um navegador TOR!

a) Baixe e instale o navegador TOR deste site: hxxps: //torproject.org/

b) Abra nosso site: hxxp: //aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D2) Se TOR bloqueado em seu país, tente usar VPN! Mas você pode usar nosso site secundário. Por esta:

a) Abra qualquer navegador (Chrome, Firefox, Opera, IE, Edge)

b) Abra nosso site secundário: http://decryptor.top/913AED0B5FE1497DAtenção: o site secundário pode ser bloqueado, por isso a primeira variante é muito melhor e mais disponível.

Ao abrir nosso site, coloque os seguintes dados no formulário de entrada:

Chave:-

Nome da extensão:

294l0jaf59

-------------------------------------------------- ---------------------------------------!!! PERIGO !!!

NÃO tente alterar os arquivos sozinho, NÃO use nenhum software de terceiros para restaurar seus dados ou soluções antivírus - isso pode causar danos à chave privada e, como resultado, a perda de todos os dados.

!!! !!! !!!

MAIS UMA VEZ: É do seu interesse recuperar seus arquivos. Da nossa parte, nós (os melhores especialistas) fazemos tudo para restaurar, mas por favor não devemos interferir.

!!! !!! !!!'

Os invasores exigem US $2.500 em Bitcoin como taxa de resgate. No entanto, se a quantia não for paga em 72 horas, ela dobra para $5.000.

A quantia exigida pelos autores do REvil Ransomware é bastante elevada, e recomendamos veementemente que você não pague e ceda a quaisquer demandas feitas pelos cibercriminosos como os responsáveis por este Trojan de bloqueio de dados. Uma opção mais sensata seria fazer o download e instalar um pacote de software anti-vírus confiável, que manteria o seu sistema seguro contra ameaças como o REvil Ransomware.

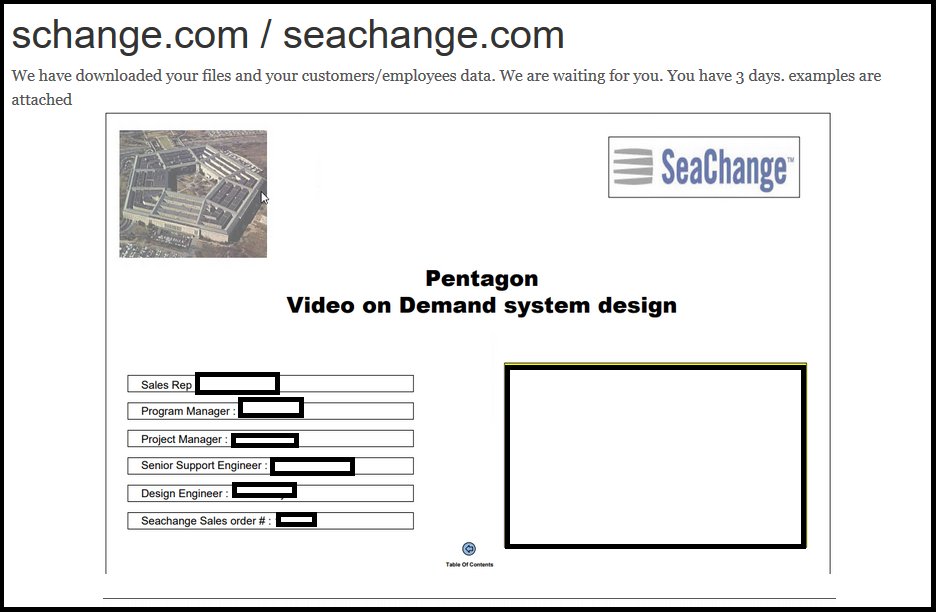

O Grubman Shire Meiselas & Sacks Hack e o Pedido de Resgate de US $ 42 Milhões

No início de maio de 2020, o grupo de hackers do REvil violou os sistemas do escritório de advocacia Grubman Shire Meiselas & Sacks (GSMS), com sede em Nova York, criptografando e roubando 756 GB de dados confidenciais.

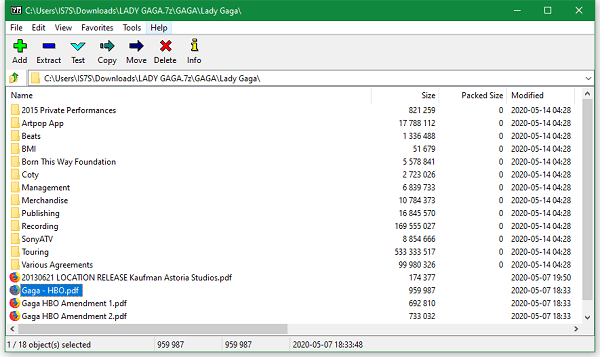

Os arquivos roubados incluíam correspondência pessoal, direitos musicais, acordos de sigilo, números de telefone e endereços de e-mail de várias celebridades da lista A, incluindo Elton John, Madonna, Bruce Springsteen, Nicky Minaj, Mariah Carey, Lady Gaga e U2.

Não apenas isso, mas os hackers alegaram que haviam posto as mãos em dados confidenciais sobre o presidente dos Estados Unidos, Donald Trump. Essa afitmação foi a razão para o impressionante pedido de resgate feito pelo grupo REvil. Inicialmente, os invasores exigiram US $21 milhões, mas o GSMS respondeu com uma oferta de apenas US $365.000.

Isso resultou na duplicação do pedido de resgate pelos cibercriminosos, bem como na publicação de um arquivo de 2,4 GB que continha documentos legais de Lady Gaga, incluindo shows, aparições na TV e contratos de merchandising.

O Conteúdo do Vazamento sobre Lady Gaga. Fonte: zdnet.com [/ caption]

O Conteúdo do Vazamento sobre Lady Gaga. Fonte: zdnet.com [/ caption]

O vazamento também continha uma ameaça sobre a liberação da "roupa suja" do presidente Trump:

"A próxima pessoa que publicaremos é Donald Trump. Há uma corrida eleitoral em andamento e encontramos uma tonelada de roupa suja na hora certa. Sr. Trump, se você quer permanecer presidente, cutuque os caras, do contrário você pode esquecer essa ambição para sempre. E para vocês, eleitores, podemos informá-los de que, depois de tal publicação, vocês certamente não querem vê-lo como presidente. Bem, vamos omitir os detalhes. O prazo é de uma semana. Grubman, destruiremos sua empresa se não vermos o dinheiro. Leia a história da Travelex, é muito instrutiva. Você está repetindo o cenário deles um a um."

A GSMS respondeu à ameaça dizendo que Trump nunca foi cliente da empresa. Os hackers publicaram um arquivo de 160 e-mails que supostamente continham "as informações mais inofensivas" sobre Trump. Ainda assim, eles mencionaram o presidente dos Estados Unidos apenas de passagem e não continham nenhuma sujeira real sobre ele. Aparentemente, os atores da ameaça haviam acabado de procurar qualquer menção a '' trunfo '' e muitos dos e-mails vazados continham apenas um verbo.

Enquanto isso, o GSMS respondeu, sugerindo que o FBI classificou a violação como um ato de terrorismo, declarando:

''Fomos informados por especialistas e pelo FBI que negociar ou pagar resgate a terroristas é uma violação da lei criminal federal.''

Isso não parece ter afetado a atitude da gangue do Revil, que diz que vai leiloar qualquer informação valiosa que tiver para quem estiver disposto a pagar seu preço.

Atualização Importante de Julho de 2021 - Os Hackers do REvil Ransomware Iniciam Novos Ataques

O REvil Ransomware deu início a uma nova campanha cibernética ao comprometer a disseminação do software de desktop remoto da Kaseya. Usando o software da Kaseya, o REvil atingiu mais de 200 empresas nos Estados Unidos, incluindo a AT&T, Sprint e Verizon, e mais de 40 clientes em todo o mundo. O ataque foi descoberto na sexta-feira, 2 de julho, pouco antes do feriado de 4 de julho, tornando menos provável que as empresas respondam com contramedidas.

O momento não poderia ter sido pior, já que a campanha cibernética ocorreu durante o fim de semana de 4 de julho. A maioria dos funcionários, principalmente os envolvidos em TI, não estavam no trabalho. A Kaseya está tentando proteger os dados dos seus clientes. De acordo com o CEO da Kaseya, Armen Movsisian, a empresa está "trabalhando 24 horas por dia" na implementação de soluções, enquanto trabalha com a aplicação da lei.

De acordo com o relatório, a nova campanha, conhecida como ataque à cadeia de suprimentos, usa o software remoto da Kaseya para se conectar a computadores e tentar instalar o ransomware REvil neles. Neste ponto, não está claro se o software da Kaseya foi planejado para ser usado por invasores para a instalação de ransomware. Relatórios afirmam que pelo menos mais de 200 empresas americanas foram afetadas pelo hackeamento.