REvil Ransomware

Cybersecurity-experts hebben onlangs een nieuwe ransomware-dreiging op het web ontdekt. Deze gegevensversleutelende trojan wordt REvil Ransomware genoemd en staat ook bekend als de Sodinokibi Ransomware .

Infiltratie en versleuteling

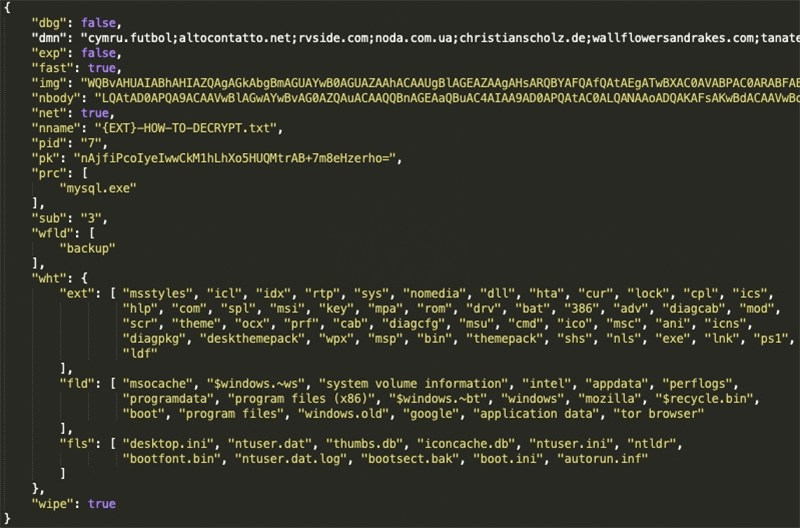

Malware-experts hebben geen consensus kunnen bereiken over de methode die wordt gebruikt bij de verspreiding van de REvil Ransomware. Er wordt grotendeels aangenomen dat de auteurs van de REvil Ransomware enkele van de meest gebruikelijke technieken gebruiken om deze Trojaanse paarden te verspreiden: nep-applicatie-updates, geïnfecteerde illegale software gedownload van niet-officiële bronnen en spam-e-mails, die beschadigde bijlagen bevatten. Als de REvil Ransomware erin slaagt een systeem binnen te dringen, begint het de aanval met een snelle scan van de bestanden die op de computer aanwezig zijn. Het doel is om de bestanden te vinden en te lokaliseren, waarvoor de REvil Ransomware was geprogrammeerd. Vervolgens wordt het coderingsproces geactiveerd en worden alle doelbestanden vergrendeld met behulp van een coderingsalgoritme. Bij het vergrendelen van een bestand voegt de REvil Ransomware een extensie toe aan de bestandsnaam, die bestaat uit een uniek gegenereerde willekeurige string voor elk slachtoffer, bijvoorbeeld '.294l0jaf59'. Dit betekent dat zodra een bestand, dat oorspronkelijk de naam 'kitty-litter.jpg' had, het versleutelingsproces van de REvil Ransomware ondergaat, de naam zal worden gewijzigd in 'kitty-litter.jpg.294l0jaf59'.

Deze week in Malware Ep7: Revil Ransomware valt advocatenkantoor met een hoog profiel aan

Het losgeldbriefje

De volgende fase is het laten vallen van het losgeldbriefje. De notitie van de REvil Ransomware krijgt de naam '294l0jaf59-HOW-TO-DECRYPT.txt' als we doorgaan met het voorbeeld van de uniek gegenereerde extensie voor eerder. Het losgeld bericht luidt:

'--=== Welkom. Opnieuw. ===---

[+] Wat gebeurt er? [+]

Uw bestanden zijn versleuteld en momenteel niet beschikbaar. U kunt het controleren: alle bestanden op uw computer hebben uitbreiding 686l0tek69.

Trouwens, alles is mogelijk om te herstellen (herstellen), maar je moet onze instructies volgen. Anders kunt u uw gegevens niet (NOOIT) retourneren.

[+] Welke garanties? [+]

Het is gewoon een bedrijf. Wij geven absoluut niets om u en uw deals, behalve het ontvangen van voordelen. Als we ons werk en onze verplichtingen niet doen, zal niemand niet met ons samenwerken. Het is niet in ons belang.

Om te controleren of u bestanden kunt retourneren, moet u naar onze website gaan. Daar kun je één bestand gratis decoderen. Dat is onze garantie.

Als u niet meewerkt aan onze service, maakt dat voor ons niet uit. Maar u verliest uw tijd en gegevens, want alleen wij hebben de privésleutel. In de praktijk is tijd veel waardevoller dan geld.

[+] Hoe krijg ik toegang op de website? [+]

Je hebt twee manieren:

1) [Aanbevolen] Een TOR-browser gebruiken!

a) Download en installeer de TOR-browser van deze site: hxxps://torproject.org/

b) Open onze website: hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Als TOR in uw land is geblokkeerd, probeer dan VPN te gebruiken! Maar u kunt onze secundaire website gebruiken. Voor deze:

a) Open uw browser (Chrome, Firefox, Opera, IE, Edge)

b) Open onze secundaire website: http://decryptor.top/913AED0B5FE1497D

Waarschuwing: secundaire website kan worden geblokkeerd, daarom is de eerste variant veel beter en meer beschikbaar.

Wanneer u onze website opent, vult u in het invoerformulier de volgende gegevens in:

Sleutel:

-

Extensie naam:

294l0jaf59

-------------------------------------------------- ---------------------------------------

!!! GEVAAR !!!

Probeer NIET zelf bestanden te wijzigen, gebruik GEEN software van derden voor het herstellen van uw gegevens of antivirusoplossingen - dit kan leiden tot beschadiging van de privésleutel en als gevolg daarvan het verlies van alle gegevens.

!!! !!! !!!

NOG EEN KEER: Het is in uw belang om uw bestanden terug te krijgen. Van onze kant maken wij (de beste specialisten) alles om te restaureren, maar bemoei je er alsjeblieft niet mee.

!!! !!! !!!'

De aanvallers eisen $ 2500 in Bitcoin als losgeld. Als het bedrag echter niet binnen 72 uur wordt betaald, verdubbelt het tot $ 5000.

Het bedrag dat door de auteurs van de REvil Ransomware wordt geëist, is behoorlijk hoog, en we raden u ten zeerste af om te betalen en niet toe te geven aan eisen van cybercriminelen zoals degenen die verantwoordelijk zijn voor deze gegevensvergrendelende trojan. Een verstandigere optie zou zijn om ervoor te zorgen dat u een gerenommeerde antivirussoftwaresuite downloadt en installeert, die uw systeem zou beschermen tegen bedreigingen zoals de REvil Ransomware.

Grubman Shire Meiselas & Sacks hacken en vraag om losgeld van $ 42 miljoen

Begin mei 2020 maakte de REvil-hackgroep een inbreuk op de systemen van het in New York gevestigde advocatenkantoor Grubman Shire Meiselas & Sacks (GSMS), waarbij maar liefst 756 GB aan gevoelige gegevens werd versleuteld en gestolen.

De gestolen bestanden bevatten persoonlijke correspondentie, muziekrechten, geheimhoudingsovereenkomsten, telefoonnummers en e-mailadressen van tal van A-lijst beroemdheden, waaronder Elton John, Madonna, Bruce Springsteen, Nicky Minaj, Mariah Carey, Lady Gaga en U2.

Niet alleen dat, maar de hackers beweerden dat ze gevoelige gegevens over de Amerikaanse president Donald Trump in handen hadden gekregen. Deze bewering was de reden voor de indrukwekkende eis van losgeld door de REvil-groep. Aanvankelijk eisten de aanvallers 21 miljoen dollar, maar GSMS ging daartegen in met een bod van slechts 365.000 dollar.

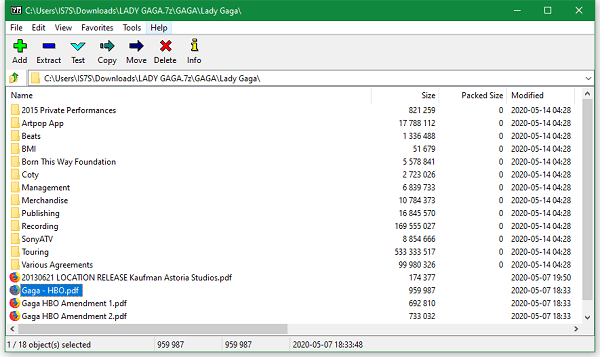

Dit resulteerde in een verdubbeling van de vraag om losgeld door de cybercriminelen, evenals de publicatie van een 2,4 GB-archief dat juridische documenten van Lady Gaga bevatte, waaronder concerten, tv-optredens en merchandisingcontracten.

[bijschrift id="attachment_501878" align="aligncenter" width="600"]  De inhoud van het Lady Gaga-lek. Bron: zdnet.com[/caption]

De inhoud van het Lady Gaga-lek. Bron: zdnet.com[/caption]

Het lek bevatte ook een dreigement over het vrijgeven van de ''vuile was'' van president Trump:

''De volgende persoon die we publiceren is Donald Trump. Er is een verkiezingsrace gaande en we hebben een hoop vuile was op tijd gevonden. Meneer Trump, als u president wilt blijven, steek dan een scherpe stok naar de jongens, anders vergeet u deze ambitie voor altijd. En aan u kiezers, kunnen we u laten weten dat u hem na zo'n publicatie zeker niet als president wilt zien. Laten we de details achterwege laten. De deadline is een week. Grubman, we vernietigen je bedrijf tot de grond toe als we het geld niet zien. Lees het verhaal van Travelex, het is erg leerzaam. Je herhaalt hun scenario één op één."

GSMS reageerde op de dreiging door te zeggen dat Trump nooit een klant van het bedrijf is geweest. Wel publiceerden de hackers een archief van 160 e-mails die naar verluidt ''de meest ongevaarlijke informatie'' over Trump bevatten. Toch noemden ze de Amerikaanse president slechts terloops en bevatten ze geen echt vuil over hem. Blijkbaar hadden de dreigingsactoren zojuist gezocht naar enige vermelding van 'troef', en veel van de gelekte e-mails bevatten het slechts als werkwoord.

Ondertussen reageerde GSMS door te suggereren dat de FBI de inbreuk als een terroristische daad heeft aangemerkt, met de vermelding:

"We zijn door de experts en de FBI geïnformeerd dat onderhandelen met of het betalen van losgeld aan terroristen een schending is van het federale strafrecht."

Dit lijkt de houding van de REvil-bende niet te hebben beïnvloed, die zeggen dat ze alle waardevolle informatie die ze hebben gaan veilen aan iedereen die bereid is hun prijs te betalen.