REvil Ransomware

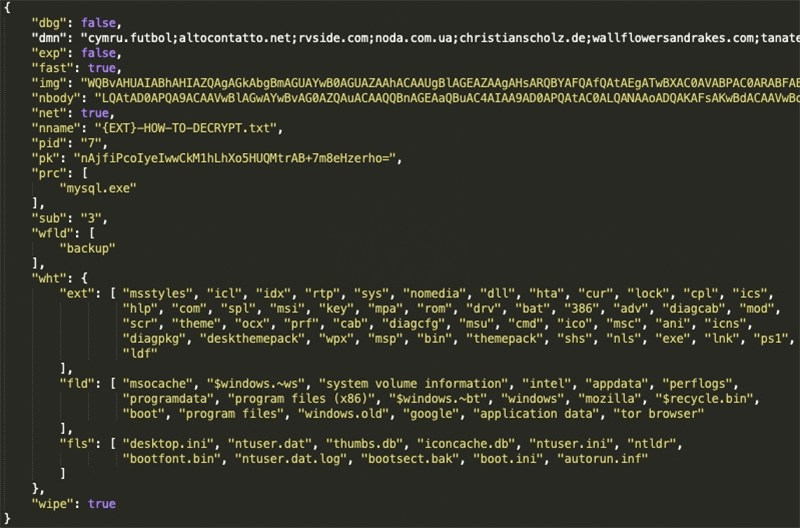

Eksperci ds. cyberbezpieczeństwa zauważyli niedawno nowe zagrożenie ransomware krążące w sieci. Ten trojan szyfrujący dane nosi nazwę REvil Ransomware i jest również znany jako Sodinokibi Ransomware .

Infiltracja i szyfrowanie

Eksperci od złośliwego oprogramowania nie byli w stanie osiągnąć konsensusu co do tego, jaka metoda jest wykorzystywana do rozprzestrzeniania się REvil Ransomware. W dużej mierze uważa się, że autorzy REvil Ransomware mogą używać jednych z najpopularniejszych technik do rozpowszechniania tego trojana blokującego pliki – fałszywych aktualizacji aplikacji, zainfekowanego pirackiego oprogramowania pobranego z nieoficjalnych źródeł oraz wiadomości spamowych zawierających uszkodzone załączniki. Jeśli REvil Ransomware zdoła przeniknąć do systemu, rozpocznie atak od szybkiego skanowania plików znajdujących się na komputerze. Celem jest odnalezienie i zlokalizowanie plików, do których program REvil Ransomware został zaprogramowany. Następnie zostanie uruchomiony proces szyfrowania, a wszystkie docelowe pliki zostaną zablokowane przy użyciu algorytmu szyfrowania. Po zablokowaniu pliku REvil Ransomware dodaje rozszerzenie do jego nazwy pliku, które składa się z losowo wygenerowanego ciągu znaków dla każdej ofiary, na przykład „.294l0jaf59". Oznacza to, że gdy plik, który pierwotnie nosił nazwę „kitty-litter.jpg", zostanie poddany procesowi szyfrowania przez REvil Ransomware, jego nazwa zostanie zmieniona na „kitty-litter.jpg.294l0jaf59".

W tym tygodniu w Malware Ep7: Revil Ransomware atakuje kancelarię prawną o wysokim profilu klienta

Notatka dotycząca okupu

Następną fazą jest zrzucenie listu z żądaniem okupu. Notatka REvil Ransomware zostanie nazwana „294l0jaf59-HOW-TO-DECRYPT.txt", jeśli będziemy kontynuować przykład z wcześniej wygenerowanym rozszerzeniem. Wiadomość z okupem brzmi:

'--=== Witaj. Jeszcze raz. ===---

[+] Co się stało? [+]

Twoje pliki są zaszyfrowane i obecnie niedostępne. Możesz to sprawdzić: wszystkie pliki na twoim komputerze mają rozszerzenie 686l0tek69.

Nawiasem mówiąc, wszystko można odzyskać (przywrócić), ale musisz postępować zgodnie z naszymi instrukcjami. W przeciwnym razie nie możesz zwrócić swoich danych (NIGDY).

[+] Jakie gwarancje? [+]

To tylko biznes. Absolutnie nie dbamy o Ciebie i Twoje oferty, z wyjątkiem uzyskiwania korzyści. Jeśli nie wykonamy swojej pracy i zobowiązań – nikt nie będzie z nami współpracował. To nie jest w naszym interesie.

Aby sprawdzić możliwość zwrotu plików, należy wejść na naszą stronę internetową. Tam możesz odszyfrować jeden plik za darmo. To nasza gwarancja.

Jeśli nie będziesz współpracować z naszym serwisem - dla nas to nie ma znaczenia. Ale stracisz swój czas i dane, bo tylko my mamy klucz prywatny. W praktyce czas jest o wiele cenniejszy niż pieniądze.

[+] Jak uzyskać dostęp na stronie? [+]

Masz dwa sposoby:

1) [Zalecane] Korzystanie z przeglądarki TOR!

a) Pobierz i zainstaluj przeglądarkę TOR z tej strony: hxxps://torproject.org/

b) Otwórz naszą stronę internetową: hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Jeśli TOR jest zablokowany w Twoim kraju, spróbuj użyć VPN! Ale możesz skorzystać z naszej dodatkowej strony internetowej. Dla tego:

a) Otwórz dowolną przeglądarkę (Chrome, Firefox, Opera, IE, Edge)

b) Otwórz naszą dodatkową stronę internetową: http://decryptor.top/913AED0B5FE1497D

Uwaga: strona wtórna może zostać zablokowana, dlatego pierwszy wariant jest znacznie lepszy i bardziej dostępny.

Po otwarciu naszej strony internetowej w formularzu wejściowym należy umieścić następujące dane:

Klucz:

-

Nazwa rozszerzenia:

294l0jaf59

-------------------------------------------------- ---------------------------------------

!!! NIEBEZPIECZEŃSTWO !!!

NIE próbuj samodzielnie zmieniać plików, NIE używaj oprogramowania firm trzecich do przywracania danych ani rozwiązań antywirusowych - może to spowodować uszkodzenie klucza prywatnego i w rezultacie utratę wszystkich danych.

!!! !!! !!!

JEDEN RAZ: W twoim interesie jest odzyskanie plików. Z naszej strony my (najlepsi specjaliści) robimy wszystko do przywrócenia, ale proszę nie przeszkadzać.

!!! !!! !!!'

Atakujący żądają 2500 dolarów w Bitcoin jako opłaty okupu. Jeśli jednak kwota nie zostanie zapłacona w ciągu 72 godzin, podwaja się do 5000 USD.

Suma żądana przez autorów REvil Ransomware jest dość wysoka i zdecydowanie odradzamy płacenie i poddawanie się żądaniom cyberprzestępców, takich jak osoby odpowiedzialne za tego trojana blokującego dane. Mądrzejszą opcją byłoby pobranie i zainstalowanie renomowanego oprogramowania antywirusowego, które zapewniłoby ochronę systemu przed zagrożeniami, takimi jak REvil Ransomware.

Grubman Shire Meiselas & Sacks Hack i żądanie okupu za 42 miliony dolarów

Na początku maja 2020 r. grupa hakerska REvil włamała się do systemów nowojorskiej firmy prawniczej Grubman Shire Meiselas & Sacks (GMS), szyfrując i kradnąc aż 756 GB poufnych danych.

Skradzione pliki zawierały osobistą korespondencję, prawa do muzyki, umowy o zachowaniu poufności, numery telefonów i adresy e-mail licznych celebrytów z listy A, w tym Eltona Johna, Madonny, Bruce'a Springsteena, Nicky Minaj, Mariah Carey, Lady Gagi i U2.

Co więcej, hakerzy twierdzili, że zdobyli wrażliwe dane na temat prezydenta USA Donalda Trumpa. To twierdzenie było przyczyną imponującego żądania okupu przez grupę REvil. Początkowo napastnicy żądali 21 milionów dolarów, ale GSMS odpowiedział ofertą zaledwie 365 000 dolarów.

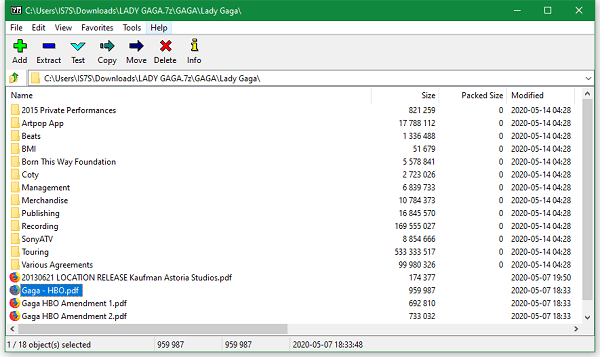

Spowodowało to podwojenie żądania okupu przez cyberprzestępców, a także opublikowanie archiwum o pojemności 2,4 GB, które zawierało dokumenty prawne Lady Gagi, w tym koncerty, występy telewizyjne i umowy handlowe.

[podpis id="attachment_501878" align="aligncenter" width="600"]  Treść przecieku Lady Gagi. Źródło: zdnet.com[/caption]

Treść przecieku Lady Gagi. Źródło: zdnet.com[/caption]

Przeciek zawierał również groźbę uwolnienia „brudnej bielizny" prezydenta Trumpa:

„Następną osobą, którą opublikujemy, jest Donald Trump. Trwa wyścig wyborczy i na czas znaleźliśmy tonę brudnego prania. Panie Trump, jeśli chcesz zostać prezydentem, szturchnij facetów ostrym kijem, w przeciwnym razie możesz zapomnieć o tej ambicji na zawsze. A Wam wyborcom możemy poinformować, że po takiej publikacji na pewno nie chcecie go widzieć jako prezydenta. Cóż, pomińmy szczegóły. Termin to jeden tydzień. Grubman, zniszczymy twoją firmę doszczętnie, jeśli nie zobaczymy pieniędzy. Przeczytaj historię Travelex, jest bardzo pouczająca. Powtarzasz ich scenariusz jeden do jednego.

GSMS odpowiedział na zagrożenie mówiąc, że Trump nigdy nie był klientem firmy. Hakerzy opublikowali archiwum 160 e-maili, które rzekomo zawierały „najbardziej nieszkodliwe informacje" na temat Trumpa. Mimo to wspomnieli o amerykańskim prezydencie tylko przelotnie i nie mieli na nim żadnego brudu. Najwyraźniej cyberprzestępcy właśnie szukali jakiejkolwiek wzmianki o „atucie" i wiele z wycieków e-maili zawierało je tylko jako czasownik.

Tymczasem GSMS odpowiedział, sugerując, że FBI uznało naruszenie za akt terroryzmu, stwierdzając:

„Zostaliśmy poinformowani przez ekspertów i FBI, że negocjowanie z terrorystami lub płacenie im okupu jest naruszeniem federalnego prawa karnego".

Wydaje się, że to nie wpłynęło na postawę gangu REvil, którzy twierdzą, że zamierzają sprzedać na aukcji wszelkie cenne informacje każdemu, kto jest gotów zapłacić ich cenę.