REvil ransomware

Gli esperti di sicurezza informatica hanno individuato di recente una nuova minaccia ransomware che circola sul Web. Questo Trojan per la crittografia dei dati si chiama REvil Ransomware ed è anche conosciuto come Sodinokibi Ransomware .

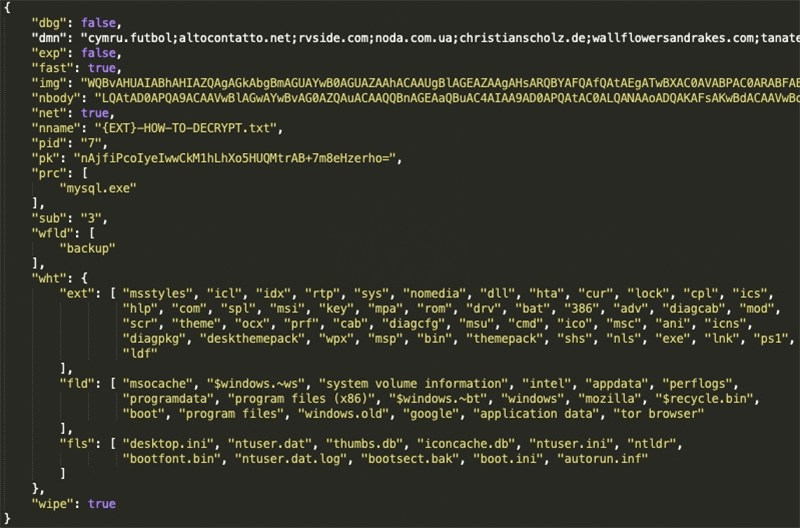

Infiltrazione e crittografia

Gli esperti di malware non sono stati in grado di raggiungere un consenso su quale metodo venga impiegato nella propagazione del REvil Ransomware. Si ritiene in gran parte che gli autori di REvil Ransomware possano utilizzare alcune delle tecniche più comuni per diffondere questo Trojan che blocca i file: aggiornamenti di applicazioni fasulle, software piratato infetto scaricato da fonti non ufficiali ed e-mail di spam, che contengono allegati danneggiati. Se REvil Ransomware riesce a penetrare in un sistema, inizierà l'attacco con una rapida scansione dei file presenti sul computer. L'obiettivo è trovare e individuare i file per i quali REvil Ransomware è stato programmato. Quindi, verrà attivato il processo di crittografia e tutti i file di destinazione verranno bloccati utilizzando un algoritmo di crittografia. Dopo aver bloccato un file, REvil Ransomware aggiunge un'estensione al suo nome file, che consiste in una stringa casuale generata in modo univoco per ogni vittima, ad esempio '.294l0jaf59.' Ciò significa che una volta che un file, originariamente chiamato "kitty-litter.jpg" viene sottoposto al processo di crittografia di REvil Ransomware, il suo nome verrà modificato in "kitty-litter.jpg.294l0jaf59".

Questa settimana in Malware Ep7: Revil ransomware attacca uno studio legale di clienti di alto profilo

La nota di riscatto

La fase successiva è l'abbandono della richiesta di riscatto. La nota di REvil Ransomware si chiamerà '294l0jaf59-HOW-TO-DECRYPT.txt' se continuiamo con l'esempio dell'estensione generata in modo univoco per prima. Il messaggio di riscatto recita:

'--=== Benvenuto. Ancora. ===---

[+] Cosa sta succedendo? [+]

I tuoi file sono crittografati e attualmente non disponibili. Puoi verificarlo: tutti i file sul tuo computer hanno l'espansione 686l0tek69.

A proposito, tutto è possibile recuperare (ripristinare), ma è necessario seguire le nostre istruzioni. In caso contrario, non potrai restituire i tuoi dati (MAI).

[+] Quali garanzie? [+]

È solo un affare. Non ci importa assolutamente di te e delle tue offerte, se non di ottenere vantaggi. Se non facciamo il nostro lavoro e le nostre responsabilità, nessuno non collaborerà con noi. Non è nel nostro interesse.

Per verificare la capacità di restituire i file, dovresti visitare il nostro sito web. Lì puoi decifrare un file gratuitamente. Questa è la nostra garanzia.

Se non collaborerai con il nostro servizio, per noi non importa. Ma perderai tempo e dati, perché solo noi abbiamo la chiave privata. In pratica, il tempo è molto più prezioso del denaro.

[+] Come accedere al sito web? [+]

Hai due modi:

1) [Consigliato] Utilizzando un browser TOR!

a) Scarica e installa il browser TOR da questo sito: hxxps://torproject.org/

b) Aprire il nostro sito Web: hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Se TOR è bloccato nel tuo paese, prova a usare VPN! Ma puoi usare il nostro sito web secondario. Per questo:

a) Apri il tuo qualsiasi browser (Chrome, Firefox, Opera, IE, Edge)

b) Aprire il nostro sito Web secondario: http://decryptor.top/913AED0B5FE1497D

Attenzione: il sito secondario può essere bloccato, ecco perché la prima variante è molto migliore e più disponibile.

Quando apri il nostro sito web, inserisci i seguenti dati nel modulo di input:

Chiave:

-

Nome dell'estensione:

294l0jaf59

--------------------------------------------------- ----------------------------------------

!!! PERICOLO !!!

NON provare a modificare i file da solo, NON utilizzare software di terze parti per ripristinare i tuoi dati o soluzioni antivirus: potrebbe comportare danni alla chiave privata e, di conseguenza, la perdita di tutti i dati.

!!! !!! !!!

UN'ALTRA VOLTA: È nel tuo interesse recuperare i tuoi file. Da parte nostra, noi (i migliori specialisti) facciamo tutto per il ripristino, ma per favore non dovremmo interferire.

!!! !!! !!!'

Gli aggressori chiedono $ 2500 in Bitcoin come commissione di riscatto. Tuttavia, se la somma non viene pagata entro 72 ore, raddoppia a $ 5000.

La somma richiesta dagli autori di REvil Ransomware è piuttosto elevata e sconsigliamo vivamente di pagare e cedere a qualsiasi richiesta avanzata da criminali informatici come i responsabili di questo Trojan che blocca i dati. Un'opzione più saggia sarebbe quella di assicurarti di scaricare e installare una suite di software antivirus affidabile, che manterrebbe il tuo sistema protetto da minacce come REvil Ransomware.

Grubman Shire Meiselas & Sacks Hack e richiesta di riscatto di 42 milioni di dollari

All'inizio di maggio 2020, il gruppo di hacker REvil ha violato i sistemi dello studio legale Grubman Shire Meiselas & Sacks (GSMS) con sede a New York, crittografando e rubando ben 756 GB di dati sensibili.

I file rubati includevano corrispondenza personale, diritti musicali, accordi di non divulgazione, numeri di telefono e indirizzi e-mail di numerose celebrità di serie A, tra cui Elton John, Madonna, Bruce Springsteen, Nicky Minaj, Mariah Carey, Lady Gaga e gli U2.

Non solo, ma gli hacker hanno affermato di aver messo le mani su dati sensibili sul presidente degli Stati Uniti Donald Trump. Questa affermazione è stata la ragione per l'impressionante richiesta di riscatto fatta dal gruppo REvil. Inizialmente, gli aggressori hanno chiesto 21 milioni di dollari, ma GSMS ha risposto con un'offerta di soli 365.000 dollari.

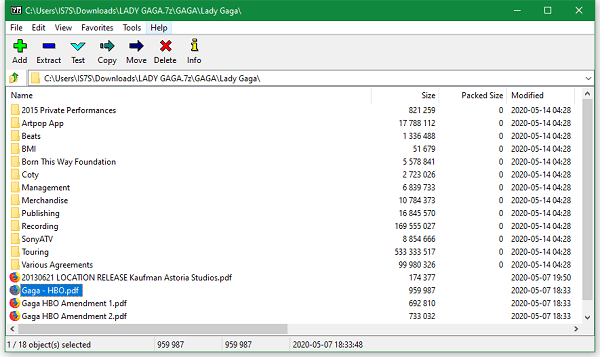

Ciò ha comportato il raddoppio della richiesta di riscatto da parte dei cyber-criminali, nonché la pubblicazione di un archivio da 2,4 GB che conteneva documenti legali di Lady Gaga, inclusi concerti, apparizioni televisive e contratti di merchandising.

Il contenuto del leak di Lady Gaga. Fonte: zdnet.com

La fuga di notizie conteneva anche una minaccia sul rilascio della "biancheria sporca" del presidente Trump:

''La prossima persona che pubblicheremo è Donald Trump. C'è una corsa elettorale in corso e abbiamo trovato un sacco di panni sporchi in tempo. Mr. Trump, se vuoi rimanere presidente, colpisci i ragazzi con un bastone affilato, altrimenti potresti dimenticare questa ambizione per sempre. E a voi elettori possiamo far sapere che dopo una simile pubblicazione, non vorrete certo vederlo presidente. Bene, tralasciamo i dettagli. La scadenza è una settimana. Grubman, distruggeremo la tua compagnia se non vediamo i soldi. Leggi la storia di Travelex, è molto istruttiva. Stai ripetendo il loro scenario uno a uno."

GSMS ha risposto alla minaccia affermando che Trump non è mai stato un cliente dell'azienda. Gli hacker hanno pubblicato un archivio di 160 email che presumibilmente contenevano "le informazioni più innocue" su Trump. Tuttavia, hanno menzionato il presidente degli Stati Uniti solo di sfuggita e non contenevano alcuna sporcizia reale su di lui. Apparentemente, gli attori della minaccia avevano appena cercato qualsiasi menzione di "trump" e molte delle e-mail trapelate lo contenevano semplicemente come un verbo.

Nel frattempo, GSMS ha risposto, suggerendo che l'FBI ha classificato la violazione come un atto di terrorismo, affermando:

"Siamo stati informati dagli esperti e dall'FBI che negoziare o pagare un riscatto ai terroristi è una violazione del diritto penale federale".

Questo non sembra aver influenzato l'atteggiamento della banda REvil, che dice che metterà all'asta tutte le informazioni preziose che ha a chiunque sia disposto a pagare il suo prezzo.