STOP Djvu Ransomware

La famiglia di ransomware STOP, denominata anche famiglia di ransomware STOP Djvu, è un malware minaccioso. STOP Djvu è solo una delle molteplici minacce che condividono caratteristiche comuni e provengono dal ransomware STOP, anche se alcuni dei loro metodi per influenzare i tipi di file e crittografare le estensioni dei file differiscono.

L'originale STOP Ransomware è stato individuato dai ricercatori di sicurezza già nel febbraio 2018. Tuttavia, da allora si è evoluto e la sua famiglia di cloni e derivati è cresciuta. Il metodo principale di distribuzione del ransomware STOP era costituito dalle campagne di posta elettronica di spam che utilizzavano allegati danneggiati.

Il ransomware STOP Djvu si comporta in modo simile ad altre minacce ransomware del suo genere, crittografando e bloccando l'accesso ai file chiave che gli utenti potrebbero utilizzare nel proprio sistema. File personali, immagini, documenti e altro possono essere crittografati ed essenzialmente disabilitati per tutti gli utenti sulla macchina. STOP Djvu ransomware è stato individuato per la prima volta nel dicembre 2018 in quella che sembrava essere una campagna di infezione online di grande successo. I ricercatori non erano a conoscenza del modo in cui il ransomware si diffondeva, ma le vittime successive hanno riferito di aver scoperto infezioni dopo aver scaricato keygen o crack. Una volta avvenuta l'infiltrazione, STOP Djvu ransomware modifica le impostazioni di Windows, aggiungendo file con una serie di nomi, come .djvu, .djvus, .djvuu, .uudjvu, .udjvu o .djvuq e le recenti estensioni .promorad e .promock. Le versioni più recenti non hanno ancora un decryptor, ma quelle più vecchie possono essere decrittate usando STOPDecrypter. Si consiglia agli utenti di evitare di pagare qualsiasi riscatto, qualunque cosa accada.

Il metodo utilizzato per bloccare l'accesso ai file utilizza l'algoritmo di crittografia RSA. Sebbene la decrittografia dei file possa sembrare difficile per gli utenti inesperti, non è assolutamente necessario fare alcuno sforzo per pagare le persone dietro la minaccia. Le false promesse vengono solitamente date in tali situazioni, quindi gli utenti potrebbero scoprire rapidamente che vengono ignorate una volta effettuati i pagamenti.

Gli attacchi del ransomware STOP Djvu sono stati segnalati per la prima volta alla fine del 2018. Il metodo di distribuzione principale per STOP Djvu sono rimasti le e-mail di spam e le modifiche al nucleo del ransomware erano relativamente minori. La maggior parte degli allegati falsi e compromessi utilizzati nelle e-mail di spam erano documenti di Office abilitati per le macro o file PDF falsi che avrebbero eseguito il ransomware all'insaputa della vittima. Anche il comportamento di STOP Djvu non è cambiato molto: il ransomware continua a eliminare tutte le istantanee di Shadow Volume per sbarazzarsi dei backup, quindi inizia a crittografare i file della vittima.

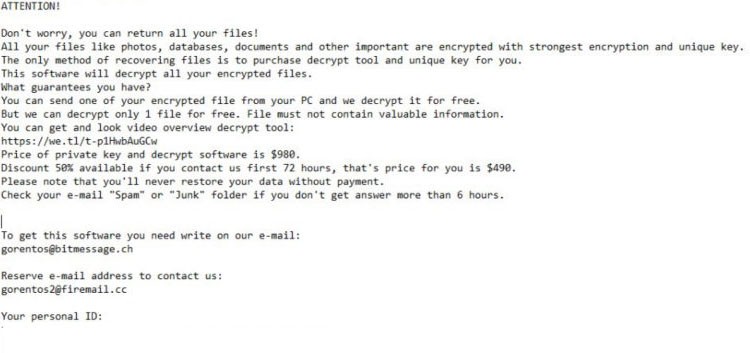

Sono state apportate piccole modifiche alla richiesta di riscatto, che viene salvata come "_openme.txt" sul desktop della vittima. Il testo della richiesta di riscatto può essere trovato qui:

"[inizio richiesta di riscatto]

———————— TUTTI I TUOI FILE SONO CRITTOGRAFATI ————————

Non preoccuparti, puoi restituire tutti i tuoi file!

Tutti i tuoi file, documenti, foto, database e altri importanti sono crittografati con la crittografia più potente e la chiave univoca.

L'unico metodo per recuperare i file è acquistare lo strumento di decrittografia e la chiave univoca per te.

Questo software decrittograferà tutti i tuoi file crittografati.

Quali garanzie ti diamo?

Puoi inviare uno dei tuoi file crittografati dal tuo PC e noi lo decifriamo gratuitamente.

Ma possiamo decifrare solo 1 file gratuitamente. Il file non deve contenere informazioni preziose

Non provare a utilizzare strumenti di decrittografia di terze parti perché distruggerà i tuoi file.

Sconto del 50% disponibile se ci contatti per le prime 72 ore.

——————————————————————————————————-

Per ottenere questo software è necessario scrivere sulla nostra e-mail:

helphadow@india.com

Prenota l'indirizzo e-mail per contattarci:

helphadow@firemail.cc

Il tuo ID personale: [stringa]

[fine richiesta di riscatto] "

Il ransomware si limitava a rinominare i file crittografati con l'estensione .djvu originariamente, che era una scelta curiosa perché .djvu è in realtà un formato di file legittimo sviluppato da AT&T Labs e utilizzato per l'archiviazione di documenti scansionati, in qualche modo simile al .pdf di Adobe. Le versioni successive del ransomware hanno adottato una serie di altre estensioni per i file crittografati, tra cui ".chech", ".luceq," .kroput1, ".charck," .kropun, ".luces," .pulsar1, ".uudjvu," .djvur, ".tfude," .tfudeq "e" .tfudet ".

Alcuni ceppi del ransomware STOP Djvu possono essere decrittografati gratuitamente, utilizzando il cosiddetto "STOPDecrypter" sviluppato dal ricercatore di sicurezza Michael Gillespie ed è disponibile online come download gratuito.

Sommario

STOP Djvu Ransomware Video

Suggerimento: attiva l' audio e guarda il video in modalità Schermo intero .

STOP Djvu Ransomware screenshot

Rapporto di analisi

Informazione Generale

| Family Name: | STOP/DJVU Ransomware |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

def8a7bfe5fe47d95a95085d8dbc7a53

SHA1:

7182d4b2f55a560d83edf0824e119f71fa8422b6

SHA256:

B83855EA63E7F28396099A5B6E877BE537E78E4A50DF720262461A1D13B02192

Dimensione del file:

6.29 MB, 6292105 bytes

|

|

MD5:

a6b8c0cb178c31dd347554c3e5a0d5f8

SHA1:

91864f269d696ee80869cfeb3c9a204f8031a3bb

SHA256:

4FFB8E9ADF508662B5E51CBEC75B2E07CE1CBBFAAB873F72EDC7BAC385421E2C

Dimensione del file:

3.47 MB, 3471869 bytes

|

|

MD5:

2336c9624d9a44c393d354206226f508

SHA1:

ea7edc388ad62990f52b9ed40df26d20f4e20190

SHA256:

CE48ED04C92143B7E91F9665DD9337B2EE0B9CC1B5AEE534D26C09E084F8ABB0

Dimensione del file:

1.36 MB, 1359918 bytes

|

|

MD5:

42f32aa699bc45a3638ddeb325ebebc1

SHA1:

508cea3ba2bf04cc6851295f92bf0e752071f6b8

SHA256:

16532B38591B713395C288B11610494BCC4C4537BE492D43C54D66FEB7B95FA4

Dimensione del file:

1.33 MB, 1328186 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have security information

- File has exports table

- File has TLS information

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

Show More

- File is Native application (NOT .NET application)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| Nome | Valore |

|---|---|

| Comments | This installation was built with Inno Setup. |

| Company Name |

|

| File Description |

|

| File Version |

|

| Internal Name |

|

| Legal Copyright | Copyright © Alexander Roshal 1993-2022 |

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- 2+ executable sections

- big overlay

- HighEntropy

- Installer Manifest

- No Version Info

- RAR (In Overlay)

- RARinO

- SusSec

- vb6

- WinRAR SFX

Show More

- WRARSFX

- x86

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| c:\users\user\appdata\local\temp\is-13e8d.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-88uan.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-pk5hm.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

| c:\users\user\appdata\local\temp\is-shkd6.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Other Suspicious |

|

| Anti Debug |

|

| User Data Access |

|

| Process Manipulation Evasion |

|

| Process Shell Execute |

|

| Keyboard Access |

|

Shell Command Execution

Shell Command Execution

This section lists Windows shell commands that are run by the samples in this family. Windows Shell commands are often leveraged by malware for nefarious purposes and can be used to elevate security privileges, download and launch other malware, exploit vulnerabilities, collect and exfiltrate data, and hide malicious activity.

"C:\Users\Lehsoaco\AppData\Local\Temp\is-88UAN.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp" /SL5="$5036E,928289,131584,c:\users\user\downloads\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918"

|

"C:\Users\Dfhrhqtz\AppData\Local\Temp\is-13E8D.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp" /SL5="$802E8,896816,131584,c:\users\user\downloads\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186"

|