STOP Djvu Ransomware

A família STOP ransomware, também denominada família STOP Djvu Ransomware, é uma peça ameaçadora de malware. O STOP Djvu é apenas uma das várias ameaças que compartilham características comuns e se originam do ransomware STOP, embora alguns de seus métodos para afetar os tipos de arquivo e criptografar as extensões de arquivo sejam diferentes.

O STOP Ransomware original foi detectado por pesquisadores de segurança já em fevereiro de 2018. No entanto, desde então, ele evoluiu e sua família de clones e ramificações cresceu. O principal método de distribuição do ransomware STOP eram as campanhas de e-mail de spam usando anexos corrompidos.

O ransomware STOP Djvu funciona de maneira semelhante a outras ameaças de ransomware de seu tipo, criptografando e bloqueando o acesso aos principais arquivos que os usuários podem estar utilizando em seu sistema. Arquivos pessoais, fotos, documentos e muito mais podem ser criptografados e basicamente desativados para todos os usuários da máquina. O ransomware STOP Djvu foi detectado pela primeira vez em dezembro de 2018 no que parecia ser uma campanha de infecção online bastante bem-sucedida. Os pesquisadores não sabiam como o ransomware se espalhou, mas as vítimas relataram que estavam descobrindo infecções depois de baixar keygens ou rachaduras. Assim que a infiltração ocorre, STOP Djvu ransomware altera as configurações do Windows, acrescentando arquivos com uma variedade de nomes, como .djvu, .djvus, .djvuu, .uudjvu, .udjvu ou .djvuq e as extensões .promorad e .promock recentes. As versões mais recentes ainda não têm um descriptografador, mas as mais antigas podem ser descriptografadas usando o STOPDecrypter. Os usuários são aconselhados a evitar pagar qualquer resgate, não importa o quê

O método usado para bloquear o acesso aos arquivos usa o algoritmo de criptografia RSA. Embora a descriptografia dos arquivos possa parecer difícil para usuários inexperientes, definitivamente não há necessidade de fazer qualquer esforço para pagar as pessoas por trás da ameaça. Em geral, são feitas falsas promessas em tais situações, de modo que os usuários podem descobrir rapidamente que foram ignorados assim que os pagamentos foram feitos.

Os ataques do ransomware STOP Djvu foram relatados pela primeira vez no final de 2018. O principal método de distribuição do STOP Djvu continuaram sendo os e-mails de spam e os ajustes no núcleo do ransomware eram relativamente pequenos. A maioria dos anexos falsos e comprometidos usados nos e-mails de spam eram documentos de escritório habilitados para macro ou arquivos PDF falsos que executariam o ransomware sem o conhecimento da vítima. O comportamento do STOP Djvu também não mudou muito - o ransomware ainda exclui todos os instantâneos do Shadow Volume para se livrar dos backups e, em seguida, começa a criptografar os arquivos da vítima.

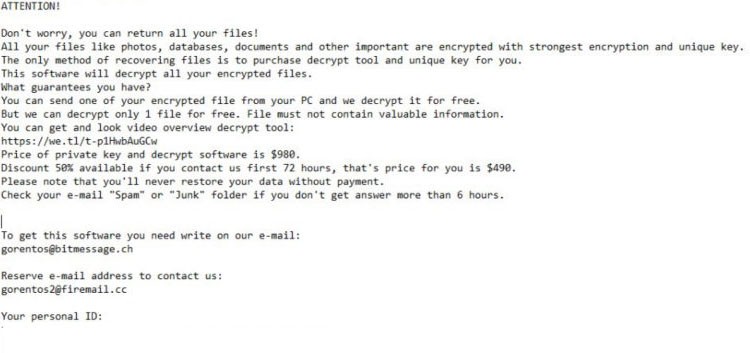

Existem pequenas alterações na nota de resgate, que é salva como '_openme.txt' na área de trabalho da vítima. O texto da nota de resgate pode ser encontrado aqui:

'[início da nota de resgate]

———————— TODOS OS SEUS ARQUIVOS SÃO ENCRIPTADOS ————————

Não se preocupe, você pode devolver todos os seus arquivos! Todos os seus documentos de arquivos, fotos, bancos de dados e outros importantes são criptografados com criptografia mais forte e chave única. O único método de recuperação de arquivos é comprar uma ferramenta de descriptografia e uma chave exclusiva para você. Este software irá descriptografar todos os seus arquivos criptografados. Que garantias damos a você? Você pode enviar um de seus arquivos criptografados do seu PC e nós o descriptografamos gratuitamente. Mas podemos descriptografar apenas 1 arquivo gratuitamente. O arquivo não deve conter informações valiosas Não tente usar ferramentas de descriptografia de terceiros, pois isso destruirá seus arquivos. Desconto de 50% disponível se nos contactar nas primeiras 72 horas.

————————————————————————————————————-

Para obter este software você precisa escrever em nosso e-mail: helphadow@india.com Reserve o endereço de e-mail para nos contatar: helphadow@firemail.cc Seu ID pessoal: [string] [final da nota de resgat

O ransomware se limitou a renomear os arquivos criptografados com a extensão .djvu originalmente, o que foi uma escolha curiosa porque .djvu é na verdade um formato de arquivo legítimo desenvolvido pela AT&T Labs e usado para armazenar documentos digitalizados, algo semelhante ao .pdf da Adobe. Versões posteriores do ransomware adotaram uma série de outras extensões para arquivos criptografados, incluindo '.chech,' '.luceq,' '.kroput1,' '.charck,' '.kropun ,,' .luces, '' .pulsar1, '' .uudjvu, '' .djvur, '' .tfude, '' .tfudeq 'e' .tfudet '.

A família do STOP/Djvu Ransomware é muito prolífica, porque os cibercriminosos usam seu modelo para criar inúmeras variantes ameaçadoras. Algumas dessas variantes incluem o Aeur Ransomware, Bbii Ransomware, Bbnm Ransomware, Bbzz Ransomware, Bbyy Ransomware, Bnrs Ransomware, Byya Ransomware, Ckae Ransomware, Dmay Ransomware, Dewd Ransomware, Dfwe Ransomware, Eegf Ransomware, Errz Ransomware, Ewdf Ransomware, Fdcv Ransomware, Fefg Ransomware, Gcyi Ransomware, Ghas Ransomware, Hruu Ransomware, Hhjk Ransomware, Ifla Ransomware, Jhbg Ransomware, Jhdd Ransomware, Kxde Ransomware, Kruu Ransomware, Loov Ransomware, Mine Ransomware, Mmob Ransomware, Nnuz Ransomware, Nuhb Ransomware, OOII Ransomware, PPHG Ransomware, Qall Ransomware, Qlnn Ransomware, Rrcc Ransomware, Rrbb Ransomware, Rryy Ransomware, Sijr Ransomware, Tuid Ransomware, Uihj Ransomware, Uyjh Ransomware, Vomm Ransomware, Wnlu Ransomware, Xcbg Ransomware, Ygvb Ransomware, Zfdv Ransomware and Zpps Ransomware.

Certas cepas do ransomware STOP Djvu podem ser descriptografadas gratuitamente, usando o chamado 'STOPDecrypter' que foi desenvolvido pelo pesquisador de segurança Michael Gillespie e está disponível online como um download gratuito.

Índice

STOP Djvu Ransomware Vídeo

Dica: Ligue o som e assistir o vídeo em modo de tela cheia.

STOP Djvu Ransomware capturas de tela

Relatório de análise

Informação geral

| Family Name: | STOP/DJVU Ransomware |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

def8a7bfe5fe47d95a95085d8dbc7a53

SHA1:

7182d4b2f55a560d83edf0824e119f71fa8422b6

SHA256:

B83855EA63E7F28396099A5B6E877BE537E78E4A50DF720262461A1D13B02192

Tamanho do Arquivo:

6.29 MB, 6292105 bytes

|

|

MD5:

a6b8c0cb178c31dd347554c3e5a0d5f8

SHA1:

91864f269d696ee80869cfeb3c9a204f8031a3bb

SHA256:

4FFB8E9ADF508662B5E51CBEC75B2E07CE1CBBFAAB873F72EDC7BAC385421E2C

Tamanho do Arquivo:

3.47 MB, 3471869 bytes

|

|

MD5:

2336c9624d9a44c393d354206226f508

SHA1:

ea7edc388ad62990f52b9ed40df26d20f4e20190

SHA256:

CE48ED04C92143B7E91F9665DD9337B2EE0B9CC1B5AEE534D26C09E084F8ABB0

Tamanho do Arquivo:

1.36 MB, 1359918 bytes

|

|

MD5:

42f32aa699bc45a3638ddeb325ebebc1

SHA1:

508cea3ba2bf04cc6851295f92bf0e752071f6b8

SHA256:

16532B38591B713395C288B11610494BCC4C4537BE492D43C54D66FEB7B95FA4

Tamanho do Arquivo:

1.33 MB, 1328186 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have security information

- File has exports table

- File has TLS information

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

Show More

- File is Native application (NOT .NET application)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| Nome | Valor |

|---|---|

| Comments | This installation was built with Inno Setup. |

| Company Name |

|

| File Description |

|

| File Version |

|

| Internal Name |

|

| Legal Copyright | Copyright © Alexander Roshal 1993-2022 |

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- 2+ executable sections

- big overlay

- HighEntropy

- Installer Manifest

- No Version Info

- RAR (In Overlay)

- RARinO

- SusSec

- vb6

- WinRAR SFX

Show More

- WRARSFX

- x86

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| c:\users\user\appdata\local\temp\is-13e8d.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-88uan.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-pk5hm.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

| c:\users\user\appdata\local\temp\is-shkd6.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Other Suspicious |

|

| Anti Debug |

|

| User Data Access |

|

| Process Manipulation Evasion |

|

| Process Shell Execute |

|

| Keyboard Access |

|

Shell Command Execution

Shell Command Execution

This section lists Windows shell commands that are run by the samples in this family. Windows Shell commands are often leveraged by malware for nefarious purposes and can be used to elevate security privileges, download and launch other malware, exploit vulnerabilities, collect and exfiltrate data, and hide malicious activity.

"C:\Users\Lehsoaco\AppData\Local\Temp\is-88UAN.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp" /SL5="$5036E,928289,131584,c:\users\user\downloads\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918"

|

"C:\Users\Dfhrhqtz\AppData\Local\Temp\is-13E8D.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp" /SL5="$802E8,896816,131584,c:\users\user\downloads\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186"

|