Scarab勒索软件

威胁评分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威胁记分卡是针对不同恶意软件威胁的评估报告,由我们的研究团队收集和分析。 EnigmaSoft 威胁记分卡使用多个指标对威胁进行评估和排名,包括现实世界和潜在风险因素、趋势、频率、普遍性和持续性。 EnigmaSoft 威胁记分卡会根据我们的研究数据和指标定期更新,对广泛的计算机用户有用,从寻求解决方案以从系统中删除恶意软件的最终用户到分析威胁的安全专家。

EnigmaSoft 威胁记分卡显示各种有用的信息,包括:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

严重性级别:根据我们的风险建模过程和研究,确定的对象的严重性级别,以数字形式表示,如我们的威胁评估标准中所述。

受感染计算机: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

另请参阅威胁评估标准。

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 1,767 |

| 初见: | June 14, 2017 |

| 最后一次露面: | October 24, 2025 |

| 受影响的操作系统: | Windows |

Scarab Ransomware是一种加密勒索软件木马,于2017年6月13日被观察到。ScarabRansomware是当前活跃的许多HiddenTear变体之一。 HiddenTear是2015年发布的开源勒索软件Trojan,自从其代码已提供给希望进行这些攻击的业余骗子以来,就产生了无数种威胁变体。分发Scarab Ransomware的最常见方法是将其作为损坏的文件附件包括在垃圾邮件中。 Scarab Ransomware易于识别,因为它将使用文件扩展名" .scarab"标记它加密的文件,该扩展名包含在受影响文件名称的末尾。 Scarab勒索软件与其他勒索软件木马几乎没有区别,后者对受害者的文件进行加密,然后要求支付赎金,以换取恢复受影响文件所需的解密密钥。

目录

神圣的甲虫致力于毁灭档案

在其感染过程中,圣甲虫勒索软件将扫描受害者的计算机,以搜索某些文件类型,然后使用强大的加密算法对其进行加密。在对受害者的文件进行加密之后,圣甲虫勒索软件将创建一个赎金记录,该便笺将以文本文件的形式出现在受感染计算机的桌面上以及圣甲虫勒索软件加密内容所在的目录中。在攻击过程中,圣甲虫勒索软件还会干扰其他恢复方法,删除Windows还原点和卷影副本,这些副本可用于将受影响的文件还原到以前的状态。用于提供Scarab Ransomware赎金记录的文本文件名为" IF_YOU_WANT_TO_GET_ALL_YOUR_FILES_BACK_PLEASE_READ_THIS.TXT",其中包含以下消息:

'***如果您想找回所有文件,请阅读此***

您的文件现已加密!

-----开始个人识别码-----

******************************************

-----结束个人识别码-----

由于PC的安全性问题,所有文件均已加密。

现在,您应该向我们发送包含您个人识别码的电子邮件。

这封电子邮件将确认您已准备好支付解密密钥。

您必须为比特币的解密支付费用。价格取决于您写给我们的速度。

付款后,我们将向您发送解密工具,该工具将解密所有文件。

使用此电子邮件地址与我们联系:qa458@yandex.ru

免费解密为保证!

付款之前,您最多可以向我们发送3个文件以进行免费解密。

文件的总大小必须小于5Mb(未归档),并且文件不应包含有价值的信息(数据库,备份,大型excel表等)。

如何获得比特币?

*购买比特币最简单的方法是LocalBitcoins网站。您必须注册,单击

"购买比特币",然后按付款方式和价格选择卖方:

hxxps://localbitcoins.com/buy_bitcoins

*您也可以在这里找到其他购买比特币的地方和入门指南:

hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins

注意!

*不要重命名加密文件。

*请勿尝试使用第三方软件解密您的数据,否则可能会导致永久性数据丢失。

*在第三方的帮助下解密您的文件可能会导致价格上涨(它们会增加我们的费用),或者您可能成为骗局的受害者。"

处理圣甲虫勒索软件感染

解决诸如金龟子勒索软件这样的加密勒索软件威胁的最佳方法是从备份副本还原文件。 PC用户必须避免支付Scarab Ransomware要求的赎金。负责Scarab Ransomware攻击的人员无视您的付款,就像他们要求更多资金或试图重新感染计算机一样。此外,支付圣甲虫勒索软件赎金可以使这些人继续制造这些威胁。幸运的是,在外部存储设备上进行备份可有效抵御诸如Scarab Ransomware之类的勒索软件木马,以至于如果有足够的计算机用户这样做,这些攻击将完全消失,因为这些人将不再对受害者施加任何手段来要求赎金。付款。

更新2018年11月10日-'dou876sh@tuta.io'勒索

'dou876sh@tuta.io'勒索软件是于2018年11月10日宣布的文件加密程序。'dou876sh@ tuta.io'勒索软件是由主要的威胁参与者生产的,您可能以Scarab Ransomware为名。计算机安全研究人员注意到," dou876sh@tuta.io"勒索软件被归类为Scarab Trojan的更新版本,它使用两个新的电子邮件,一个新的文件标记,新的命令服务器以及稍作改动的加密程序。 'dou876sh@tuta.io'勒索软件的名称可能有些晦涩,但是您应该考虑到,大多数版本的Scarab Ransomware功能在幕后都会发生变化,很难区分。此外,圣甲虫勒索软件是作为服务提供给第三方威胁参与者的,该第三方威胁参与者充当威胁产品的分发者。

" dou876sh@tuta.io"勒索软件通过垃圾邮件和启用宏的文档进行散布,这些文档可以作为Web服务的通知和社交媒体的更新显示。建议PC用户禁用其文字处理器中的宏功能,并忽略来自可疑电子邮件帐户的消息。已知该威胁会在受感染的设备上对照片,音乐,视频,文本和数据库进行编码。新的变体旨在将'.crypted034'后缀附加到文件名上,并建议受害者通过电子邮件购买解密器。例如," Pluto's Gate.docx"被重命名为" Pluto's Gate.docx.crypted034",并且在用户屏幕上出现了名为" HOW TO RECOVER ENCRYPTED FILES.TXT"的赎金记录。与'dou876sh@tuta.io'勒索软件一起使用的勒索通知与Scarab-Walker勒索软件所使用的勒索通知相同。除了提供给联系人的电子邮件以外,没有其他大变化。该木马使用" dou876sh@tuta.io"和" dou876sh@mail.ee"电子邮件帐户提供解密服务。

建议使用可靠的反恶意软件工具删除" dou876sh@tuta.io"勒索软件,并避免同时写入用于勒索软件活动的两封电子邮件。 " dou876sh@tuta.io"勒索软件可能在系统上以" osk.exe"运行,并尝试停止感染时可能正在运行的数据库进程。 AV引擎使用以下警报标记与" dou876sh@tuta.io"勒索软件关联的资源:

Mal / Generic-S

Ransom_SCARAB.THAAABAH

TR / AD.ZardRansom.dfarj

木马(004f700b1)

木马通用D26D41EA

Trojan.GenericKD.40714730

Trojan:Win32 / Skeeyah.A!rfn

W32 /木马.QMOM-8742

Win32 /文件编码器

恶意信任度80%(W

2018年11月26日更新-'stevenseagal@airmail.cc'勒索软件

该名称-'stevenseagal@airmail.cc'Ransomware与Scarab Ransomware的新变体相关联,该变体已于2018年11月26日得到报告。计算机安全专家警告说,该新变体是通过垃圾邮件,损坏的文档和广告分发的。托管在受损的网页上。特洛伊木马以攻击方式中最明显的变化命名。 " stevenseagal@airmail.cc"勒索软件对标准文件格式进行编码,并在文件扩展名中添加" .stevenseagal @ airmail.cc"扩展名。例如," Brisbane.docx"被加密并重命名为" Brisbane.docx.stevenseagal@airmail.cc"。该威胁会删除在受感染系统上找到的原始数据以及Windows保存的所有Shadow Volume快照。使用命令行工具删除系统还原点,然后将赎金记录放到屏幕上。 " stevenseagal@airmail.cc"勒索软件似乎使用了与圣甲虫轰炸机勒索软件相同的赎金票据。威胁行为者确保将"如何恢复加密的FILES.TXT"留给受害者的桌面,并提供以下消息:

'您的文件现已加密!

您的个人识别码:

[随机字符]

由于PC的安全性问题,所有文件均已加密。

现在,您应该向我们发送包含您个人识别码的电子邮件。

这封电子邮件将确认您已准备好支付解密密钥。

您必须为比特币的解密支付费用。

价格取决于您写给我们的速度。

付款后,我们将向您发送解密工具,该工具将解密所有文件。

使用此电子邮件地址与我们联系:stevenseagal@airmail.cc

如果您在12个小时内没有收到回复,或者电子邮件消失了,请使用jabber(XMPP)与我们联系。

在此处下载它的形式:https://www.pidgin.im/安装它下一步下载https://otr.cypherpunks.ca/安装它

在这里注册-https://www.xmpp.jp/signup?lang=zh-CN

在pidgin中打开OTR模块在pidgin中给我们写信后-helpersmasters@xmpp.jp(这不是邮件,xmpp)

免费解密为保证!付款之前,您最多可以向我们发送3个文件以进行免费解密。

文件的总大小必须小于10Mb(未归档),并且文件不应包含有价值的信息(数据库,备份,大型excel表等)。

如您在上面看到的,该木马程序指示用户将电子邮件发送到" stevenseagal@airmail.cc",并使用启用了XMPP的Messenger应用程序来联系" helpersmasters@xmpp.jp"。跟踪基于新的基于Scarab的威胁的计算机安全专家建议用户禁用其文字处理器中的宏,并安装最新的安全补丁,以最大程度地降低" stevenseagal@airmail.cc"勒索软件的感染风险。您应该使用可靠的反恶意软件实用程序消除网络威胁,并避免支付赎金。为新变体的生产提供资金应该是您要做的最后一件事。使用备份管理器还原您的数据并保留资金。

更新2018年11月26日—'lolitahelp@cock.li'勒索

木马的圣甲虫勒索软件系列的另一项更新涉及" lolitahelp@cock.li"勒索木马。有人报告了" lolitahelp@cock.li"勒索软件与" stevenseagal@airmail.cc"勒索软件同一天。 " stevenseagal@airmail.cc"勒索软件基于原始的圣甲虫勒索软件,该原始圣甲虫勒索软件于2017年底演变为一个Ransomware即服务平台。我们在2018年11月进行了报道。" lolitahelp@cock.li"勒索软件经过编程,可对在受感染机器上发现的家庭照片,文本,电子书,电子表格,数据库,视频和音频录音进行编码。 " lolitahelp@cock.li"勒索软件可能会通过损坏的DOCX文件和PDF进入系统。 " lolitahelp@cock.li"勒索软件的最显着特征是加密文件具有" .lolita"扩展名,并且诸如" Canberra.pptx"之类的名称被重命名为" Canberra.pptx.lolita"。赎金记录作为" _How to restore files.TXT"提供,内容为:

'您的文件现已加密!

您的个人识别码:

[随机字符]

由于PC的安全性问题,所有文件均已加密。

现在,您应该向我们发送包含您个人识别码的电子邮件。

这封电子邮件将确认您已准备好支付解密密钥。

您必须为比特币的解密支付费用。

价格取决于您写给我们的速度。

付款后,我们将向您发送解密工具,该工具将解密所有文件。

使用此电子邮件地址与我们联系:lolitahelp@cock.li

如果您在12个小时内没有收到回复,或者电子邮件消失了,请使用以下电子邮件与我们联系:lolitahelp@protonmail.com

免费解密为保证!付款之前,您最多可以向我们发送3个文件以进行免费解密。

文件的总大小必须小于10Mb(未归档),并且文件不应包含有价值的信息(数据库,备份,大型excel表等)。

威胁者正在使用两封电子邮件与受害者进行谈判。据报告,该威胁涉及" lolitahelp@cock.li"和" lolitahelp@protonmail.com"电子邮件帐户。可能错过了备份数据的PC用户可能愿意写信到'lolitahelp@cock.li'Ransomware提供的电子邮件。但是,这是一个坏主意,因为即使您已将数百美元转入其加密货币帐户,威胁参与者也可能不会向您发送解密程序。更好的选择是引导System Recovery磁盘,使用电子邮件服务还原您可能已发送给朋友的文档,并使用文件存储服务(例如Dropbox)下载文件的较早版本。请记住禁用处理器中的宏,因为它是这些攻击经常利用的功能。

" lolitahelp@cock.li"勒索软件的检测名称包括:

行为类似Win32.Ransom.hc

勒索:Win32 / Pulobe.A

Ransom_Pulobe.R011C0DKK18

Trojan.GenericKD.31358848

Trojan.Win32.Generic.4!c

木马/Win32.Msht

W32 / GenKryptik.CQSJ!tr

Win32.Trojan.Msht.Sueh

Win32 / Trojan.3fe

恶意信任度100%(W)

Win32 / Kryptik.GMXI的变体

2018年11月27日更新—'wewillhelp@airmail.cc'勒索软件

" wewillhelp@airmail.cc"勒索软件是通用加密木马,被归类为臭名昭著的圣甲虫勒索软件的变体。 " wewillhelp@airmail.cc"勒索软件的发布方式与大多数基于圣甲虫的威胁的传播方式相同,即带有启用了宏的文档的垃圾邮件。威胁参与者倾向于使用假冒的简历和亚马逊的产品交付报告。 " wewillhelp@airmail.cc"勒索软件是以其赎金记录中列出的联系人之一命名的。此外,已知该木马会推广名为" helpersmasters@xmpp.jp"的XMPP帐户以提供"技术支持"。 " wewillhelp@airmail.cc"勒索软件旨在将自定义密码应用于图像,音频,视频,数据库,文本,PDF和电子书。 " wewillhelp@airmail.cc"勒索软件遵循与Scarab-Enter勒索软件相同的原理,并附加一个自定义后缀,以便用户可以估计出该攻击危害了多少数据。与" wewillhelp@airmail.cc"勒索软件相关的第一波事件表明,该事件附加了" .wewillhelp @ airmail.cc"文件标记。例如,将" Melbourne.jpeg"重命名为" Melbourne.jpeg.wewillhelp@airmail.cc",然后可以在桌面上找到名为"如何恢复加密文件.TXT"的赎金记录。勒索软件" wewillhelp@airmail.cc"附带的赎金通知如下:

'您的文件现已加密!

您的个人识别码:

[随机字符]

由于PC的安全性问题,所有文件均已加密。

现在,您应该向我们发送包含您个人识别码的电子邮件。

这封电子邮件将确认您已准备好支付解密密钥。

您必须为比特币的解密支付费用。

价格取决于您写给我们的速度。

付款后,我们将向您发送解密工具,该工具将解密所有文件。

使用此电子邮件地址与我们联系:wewillhelp@airmail.cc

如果您在12个小时内没有收到回复,或者电子邮件消失了,请使用jabber(XMPP)与我们联系。

在此处下载它的形式:https://www.pidgin.im/安装它下一步下载https://otr.cypherpunks.ca/安装它

在这里注册-https://www.xmpp.jp/signup?lang=zh-CN

在pidgin中打开OTR模块在pidgin中给我们写信后-helpersmasters@xmpp.jp(这不是邮件,xmpp)

免费解密为保证!付款之前,您最多可以向我们发送3个文件以进行免费解密。

文件的总大小必须小于10Mb(未归档),并且文件不应包含有价值的信息(数据库,备份,大型excel表等)。

我们建议用户避免通过电子邮件" wewillhelp@airmail.cc",Pidgin帐户" helpersmasters@xmpp.jp"以及可能列出的其他联系人与威胁行为者联系。您应该借助可信任的反恶意软件工具和引导备份映像来消除" wewillhelp@airmail.cc"勒索软件的痕迹。不幸的是,诸如" wewillhelp@airmail.cc"勒索之类的威胁使用与主流互联网服务(例如,Facebook)相同的安全加密技术来保护数据传输,并且不可能破坏目前使用的计算机的加密。您可以选择保留加密的数据,以防万一将来有免费的解密器可用。防止文件永久损坏的唯一可靠保护是随时都有备份。

更新2018年11月29日-'online24files@airmail.cc'勒索软件

'online24files@airmail.cc'勒索软件是Scarab勒索软件木马家族的变种,后者是一个庞大的威胁家族,在2018年收到了众多变种。PC安全研究人员怀疑,Scarab已在Dark Web中作为RaaS(勒索软件即服务)或构建工具包,从而允许各种试图进行恶意软件攻击的犯罪分子创建这些威胁的多种变体。

” online24files@airmail.cc”勒索软件攻击的工作方式

" online24files@airmail.cc"勒索软件攻击不太复杂。通常," online24files@airmail.cc"勒索软件通过使用损坏的电子邮件附件传递到受害者的计算机。一旦安装了" online24files@airmail.cc"勒索软件,它将试图劫持受害者的文件。为此," online24files@airmail.cc"勒索软件将使用强大的加密算法来使受害者的文件无法访问。 " online24files@airmail.cc"勒索软件的攻击使用了AES和RSA加密。 " online24files@airmail.cc"勒索软件和类似的威胁针对用户生成的文件,这些文件可能包括各种各样的文件类型,例如数据库,媒体文件和文档。以下是受特洛伊木马威胁的文件示例,例如" online24files@airmail.cc"勒索软件:

.jpg,.jpeg,.raw,.tif,.gif,.png,.bmp,.3dm,.max,.accdb,.db,.dbf,.mdb,.pdb,.sql,.dwg,.dxf ,.cpp,.cs,.h,.php,.asp,.rb,.java,.jar,.class,.py,.js,.aaf,.aep,.aepx,.plb,.prel 、. prproj,.aet,.ppj,.psd,.indd,.indl,.indt,.indb,.inx,.idml,.pmd,.xqx,.xqx,.ai,.eps,.ps,.svg, .swf,.fla,.as3,.as,.txt,.doc,.dot,.docx,.docm,.dotx,.dotm,.docb,.rtf,.wpd,.wps,.msg,.pdf ,.xls,.xlt,.xlm,.xlsx,.xlsm,.xltx,.xltm,.xlsb,.xla,.xlam,.xll,.xlw,.ppt,.pot,.pps,.pptx 、. pptm,.potx,.potm,.ppam,.ppsx,.ppsm,.sldx,.sldm,.wav,.mp3,.aif,.iff,.m3u,.m4u,.mid,.mpa,.wma, .ra,.avi,.mov,.mp4,.3gp,.mpeg,.3g2,.asf,.asx,.flv,.mpg,.wmv,.vob,.m3u8,.dat,.csv,.efx ,.sdf,.vcf,.xml,.ses,.qbw,.qbb,.qbm,.qbi,.qbr,.cnt,.des,.v30,.qbo,.ini,.lgb,.qwc 、. qbp,.aif,.qba,.tlg,.qbx,.qby,.1pa,.qpd,.txt,.set,.iif,.nd,.rtp,.tlg,.wav,.qsm,.qss, .qst,.fx0,.fx1,.mx0,.fpx,.fxr,.fim,.ptb,.ai,.pfb,.cgn,.vsd 、. cdr,.cmx,.cpt,.csl,.cur,.des,.dsf,.ds4,.drw,.eps,.ps,.prn,.gif,.pcd,.pct,.pcx,.plt ,.rif,.svg,.swf,.tga,.tiff,.psp,.ttf,.wpd,.wpg,.wi,.raw,.wmf,.txt,.cal,.cpx,.shw 、. clk,.cdx,.cdt,.fpx,.fmv,.img,.gem,.xcf,.pic,.mac,.met,.pp4,.pp5,.ppf,.nap,.pat,.ps, .prn,.sct,.vsd,.wk3,.wk4,.xpm,.zip,.rar。

'online24files@airmail.cc'勒索软件的勒索要求

" online24files@airmail.cc"勒索软件将重命名其目标文件,加扰它们的名称并以新扩展名的形式添加其联系电子邮件地址,以用于感染文件。 " online24files@airmail.cc"勒索软件还以文本文件的形式提供了勒索票据,该文本文件被放置在受感染计算机的桌面上。 " online24files@airmail.cc"勒索软件赎金记录与其他Scarab变体使用的赎金记录几乎相同,内容如下:

'文件已使用RSA-2048算法加密,只有我们才能解密该文件。

=============

[联系电子邮件]

=============

您的文件已加密!

您的个人识别码:

[十六进制字符串]

=============

要解密文件,请通过电子邮件与我们联系:

infovip@airmail.cc

=============

该文件使用RSA-2048算法加密,只有我们才能解密该文件'

建议计算机用户不要与犯罪分子联系,也不要遵循" online24files@airmail.cc"勒索软件赎金说明中的说明。

保护数据免受威胁,例如” online24files@airmail.cc”勒索软件

防范诸如" online24files@airmail.cc"勒索之类的威胁的最佳方法是将文件备份存储在安全的位置。除了文件备份之外,任何用户还应该具有可靠的安全实用程序,该实用程序是最新的,可以在进行攻击之前拦截" online24files@airmail.cc"勒索软件等威胁。进行文件备份可确保计算机用户在遭受攻击后可以还原其文件。这一点特别重要,因为" online24files@airmail.cc"勒索软件使用了非常强大的加密方法,并且无法恢复当前受到其攻击破坏的数据。

更新2018年12月4日-'server.recover@mail.ru'Ransomware

'server.recover@mail.ru'勒索软件是Scarab勒索软件的一种变体,已于2018年12月第一周在野外引起注意。您可能知道,威胁参与者维护了Scarab Ransomware构建器,并将其租借给构建和分发自定义变体的第三方。 " server.recover@mail.ru"勒索软件通过垃圾邮件和损坏的DOCX文件部署给潜在的受害者。可能会遇到" server.recover@mail.ru"勒索软件的PC用户可能会注意到,该威胁在文件名后附加了" .danger"后缀。 " server.recover@mail.ru"勒索软件重命名加密的内容并覆盖目标数据容器。例如," 1956.pdf银行控股公司法"更名为" 1956.pdf.danger银行控股公司法"。就行为,部署和结构而言,该木马与其他圣甲虫变种没有不同。但是,此变体带有略有变化的赎金字样,其标准名称为" HOW TO RECOVER ENCRYPTED FILES.TXT"。 "如何恢复加密的FILES.TXT"中的消息显示为:

'您的所有文件都已加密!

您的个人识别码:

[随机字符]

您的IP地址:[机器的IP地址]

邮件发送您的IP地址

由于PC的安全性问题,所有文件均已加密。

现在,您应该向我们发送包含您个人识别码的电子邮件。这封电子邮件将确认您已准备好支付解密密钥。您必须为比特币的解密支付费用。价格取决于您写给我们的速度。付款后,我们将向您发送解密工具,该工具将解密所有文件。

使用此电子邮件地址与我们联系:server.recover@mail.ru'

" server.recover@mail.ru"勒索软件背后的威胁因素确保了在Scarab Ransomware构建器中启用了自毁选项。因此,没有使用数据备份,文件托管服务和系统恢复映像就无法恢复加密内容的方法。建议通过安装可靠的备份管理器并断开备份存储的连接来保护您的数据免受网络威胁,例如" server.recover@mail.ru"勒索。

2018年12月12日更新— Scarab-Crypted034勒索软件

Scarab-Crypted034 Ransomware是一个加密勒索软件木马,是Scarab家族恶意软件的一部分,Scarab-Crypted034 Ransomware于2018年12月12日首次发现,实际上是一个大型威胁家族,其中包括2018年发布的多种变体。与去年发现的金龟子其他变种相同。 Scarab-Crypted034勒索软件可以轻松识别,因为通过其攻击加密的文件标有文件扩展名" .crypted034"。

圣甲虫家族的另一个成员正在折磨PC用户

与大多数加密勒索软件特洛伊木马一样,Scarab-Crypted034勒索软件旨在使用AES加密来使受害者的文件不可访问。一旦受害者的文件被加密,Scarab-Crypted034勒索软件就会提供赎金记录。该赎金记录以文本文件" HOW TO RECOVER ENCRYPTED FILES.txt"的形式显示,其中包含以下文本:

'您的文件现已加密!

您的个人识别码:

[随机字符]

由于PC的安全性问题,所有文件均已加密。

现在,您应该向我们发送包含您个人识别码的电子邮件。

这封电子邮件将确认您已准备好支付解密密钥。

您必须为比特币的解密支付费用。价格取决于您写给我们的速度。

付款后,我们将向您发送解密工具,该工具将解密所有文件。

使用此电子邮件地址与我们联系:xcv786@mail.ee(xcv786@india.com,xcv786@tutanota.com)

如果您没有收到回复或电子邮件消失,请使用Bitmessage与我们联系。

在此处下载表格:https://github.com/Bitmessage/PyBitmessage/releases

运行它,单击"新身份",然后在BM-2cVX9BfFbwjVZSi9jMPY22F6aeKMTny46y向我们发送消息

免费解密为保证!

付款之前,您最多可以向我们发送3个文件以进行免费解密。

文件的总大小必须小于10Mb(未归档),并且文件中不得包含

有价值的信息(数据库,备份,大型Excel工作表等)。

Scarab勒索软件系列的威胁以这些攻击中用户生成的文件为目标,其中可能包括大量文档,媒体文件,配置文件和数据库。 Scarab-Crypted034 Ransomware等威胁所针对的文件将包括在这些攻击中:

.jpg,.jpeg,.raw,.tif,.gif,.png,.bmp,.3dm,.max,.accdb,.db,.dbf,.mdb,.pdb,.sql,.dwg,.dxf ,.cpp,.cs,.h,.php,.asp,.rb,.java,.jar,.class,.py,.js,.aaf,.aep,.aepx,.plb,.prel 、. prproj,.aet,.ppj,.psd,.indd,.indl,.indt,.indb,.inx,.idml,.pmd,.xqx,.xqx,.ai,.eps,.ps,.svg, .swf,.fla,.as3,.as,.txt,.doc,.dot,.docx,.docm,.dotx,.dotm,.docb,.rtf,.wpd,.wps,.msg,.pdf ,.xls,.xlt,.xlm,.xlsx,.xlsm,.xltx,.xltm,.xlsb,.xla,.xlam,.xll,.xlw,.ppt,.pot,.pps,.pptx 、. pptm,.potx,.potm,.ppam,.ppsx,.ppsm,.sldx,.sldm,.wav,.mp3,.aif,.iff,.m3u,.m4u,.mid,.mpa,.wma, .ra,.avi,.mov,.mp4,.3gp,.mpeg,.3g2,.asf,.asx,.flv,.mpg,.wmv,.vob,.m3u8,.dat,.csv,.efx ,.sdf,.vcf,.xml,.ses,.qbw,.qbb,.qbm,.qbi,.qbr,.cnt,.des,.v30,.qbo,.ini,.lgb,.qwc 、. qbp,.aif,.qba,.tlg,.qbx,.qby,.1pa,.qpd,.txt,.set,.iif,.nd,.rtp,.tlg,.wav,.qsm,.qss, .qst,.fx0,.fx1,.mx0,.fpx,.fxr,.fim,.ptb,.ai,.pfb,.cgn,.vsd 、. cdr,.cmx,.cpt,.csl,.cur,.des,.dsf,.ds4,.drw,.eps,.ps,.prn,.gif,.pcd,.pct,.pcx,.plt ,.rif,.svg,.swf,.tga,.tiff,.psp,.ttf,.wpd,.wpg,.wi,.raw,.wmf,.txt,.cal,.cpx,.shw 、. clk,.cdx,.cdt,.fpx,.fmv,.img,.gem,.xcf,.pic,.mac,.met,.pp4,.pp5,.ppf,.nap,.pat,.ps, .prn,.sct,.vsd,.wk3,.wk4,.xpm,.zip,.rar。

保护您的数据免受如Scarab-Crypted034勒索之类的威胁的威胁

为了保护您的数据免受Scarab-Crypted034 Ransomware等威胁的威胁,PC安全研究人员强烈建议拥有所有数据的备份副本。备份的数据应存储在外部设备上,以使威胁无法到达。除文件备份外,PC安全研究人员还建议计算机用户使用恶意软件清除程序,该程序应是最新的,并且能够检测和清除Scarab-Crypted034 Ransomware等威胁。

2018年12月13日更新— Scarab-Ironhead勒索软件

Scarab-Ironhead勒索软件木马被归类为Scarab勒索软件的相对较小的更新,它通过垃圾邮件和伪造软件更新在用户中传播。如上所述,圣甲虫勒索软件被用作开发平台,使威胁行为者能够产生其原始恶意软件的变种并进行分发。 Scarab-Ironhead勒索软件以其发行商选择的扩展名" .ironhead"命名。与Trojans的Scarab系列相关的扩展名被解释为分销商用来标记由其Scarab变体加密的数据的品牌。例如,对Scarab-Ironhead勒索软件进行编程,可以将" Sample.txt"重命名为" Sample.txt.ironhead",并留下标准的Scarab赎金字样。勒索消息将另存为"如何还原加密的files.txt"到桌面,并显示:

'您的文件现已加密!

您的个人识别码:

[随机字符]

由于PC的安全性问题,所有文件均已加密。

现在,您应该向我们发送包含您个人识别码的电子邮件。

这封电子邮件将确认您已准备好支付解密密钥。

您必须为比特币的解密支付费用。价格取决于您写给我们的速度。

付款后,我们将向您发送解密工具,该工具将解密所有文件。

请使用以下电子邮件地址与我们联系:fileisafe@tuta.io或fileisafe@protonmail.com'

上面提供的文字仅是摘录,包括该特定发行商所做的明显更改。通常,圣甲虫的消息包括有关如何从Localbitcoins.com和Coindesk.com购买比特币的简短指南。另外,警告受影响的用户不要使用第三方解密器,因为它们会损坏其数据。最后一部分已经过验证,但是使用备份映像和System Recovery磁盘可以使您将原始数据返回到内存驱动器中就可以了。我们鼓励用户使用备份管理器和文件托管服务来应对诸如Scarab-Ironhead Ransomware之类的网络威胁。不要写到'fileisafe@tuta.io'和'fileisafe@protonmail.com;'相反,请运行完整的系统扫描并删除可能被发现的威胁。

2018年12月19日更新—'aztecdecrypt@protonmail.com'勒索软件

在野外发现了另一种新威胁,称为" aztecdecrypt@protonmail.com"勒索软件,它属于多产的圣甲虫勒索软件家族。自从首次作为RaaS(勒索软件即服务)提供以来,我们一直在关注Scarab系列的扩展。在短短的几个月内,由于这种商业模式,许多圣甲虫变种日新月异。

它们之间的差异很小,与" aztecdecrypt@protonmail.com"勒索软件相同。这次,所有加密文件的扩展名都将更改为" .aztecdecrypt @ protonmail [。] com"。赎金记录将被放置在名为" HOW TO DECRYPT FILES.TXT"的文本文件中。赎金说明的文字是:

"由于PC的安全性问题,所有文件都已加密。

现在,您应该向我们发送包含您个人识别码的电子邮件。

这封电子邮件将确认您已准备好支付解密密钥。

您必须为比特币的解密支付费用。价格取决于您写给我们的速度。

付款后,我们将向您发送解密工具,该工具将解密所有文件。

使用以下电子邮件地址与我们联系:aztecdecrrypt@protonmail.com或aztecdecryptor@mailfence.com

如果您没有收到回复或电子邮件消失,请使用Bitmessage与我们联系。

免费解密作为保证:

付款之前,您可以向我们发送1个文件进行免费解密。

文件的总大小必须小于10Mb(未归档),并且文件中不应包含有价值的信息(数据库,备份,大型excel表等)。

赎金记录还包含一个个人标识符,每个受影响的用户应将其发送给网络罪犯的电子邮件中,以接收正确的解密密钥。

但是,不建议以任何方式联系罪犯或给他们钱。通过满足他们的需求,您将仅鼓励创建其他勒索软件变体。更不用说绝对不能保证即使您支付了所请求的比特币金额后,您仍会收到所需的解密密钥。最佳做法是使用合法的反恶意软件来删除此Scarab变体并从备份中还原受影响的文件。

更新2018年12月20日-'rapid.supp@qq.com'勒索软件

" rapid.supp@qq.com"勒索软件是一种文件加密木马,被归为圣甲虫勒索软件的新变种。这种新的网络威胁于2018年12月20日出现,并符合我们过去两年一直跟踪的标准圣甲虫威胁。考虑到" rapid.supp@qq.com"勒索软件使用的是标准赎金票据和与较旧版本相同的加密技术,因此被视为次要更新。此外," rapid.supp@qq.com"勒索软件主要在撰写此更新之时通过垃圾邮件发送。据报告,该威胁会加密图像,音频,视频,数据库和文本,从而迫使用户将解密器应用于受影响的数据。

" rapid.supp@qq.com"勒索软件经过编程,可将" .rap"后缀附加到文件名上,并将名为"如何恢复加密的文件.TXT"的勒索消息发送到桌面。例如," Baia do Sancho Beach-Brazil.png"被重命名为" Baia do Sancho Beach-Brazil.png.rap",其图标看起来像一张白纸,而不是普通的PNG文件。 Scarab Ransomware平台被威胁行为者广泛使用,并且这种新变种的幕后人们似乎正在使用" rapid.supp@qq.com"电子邮件帐户与受害者进行付款谈判。 "如何恢复加密的文件.TXT"中没有列出赎金数额,而最新的基于圣甲虫的木马程序则直接引导用户通过电子邮件与威胁操作员联系。人们相信,勒索软件运营商正在通过使用加密文件列表和有关其提供的解密服务的一般对话来对每个受害者进行概要分析。计算机安全专家鼓励用户避免与" rapid.supp@qq.com"勒索软件团队联系,并使用可用的数据备份。

2018年12月28日更新— Scarab-nano勒索软件

Scarab-nano勒索软件是对Scarab Ransomware系列网络威胁的更新。 Scarab-nano勒索软件的性能与先前发布的同一系列中的木马相同。特洛伊木马只有两个明显的区别。第一个是使用" .nano"扩展名,第二个是引入了" private-key@foxmail.com"电子邮件帐户,用于与潜在受害者进行联系。 Scarab-nano勒索软件支持与较早出现的'rapid.supp@qq.com'勒索软件和'aztecdecrypt@protonmail.com'勒索软件相同的密码。众所周知,Scarab-nano勒索软件可对本地和可移动存储设备上的数据进行加密,而不管它们的类型(SSD或HDD)如何。在继续覆盖目标数据之前,该威胁会删除在受感染主机上找到的系统还原点和影子卷快照。顾名思义,Scarab-nano勒索软件在文件名中添加了" .nano"后缀。例如," Sabathon-Carolus Rex.mp3"被重命名为" Sabathon-Carolus Rex.mp3.nano"。勒索警报以名为" RECOVER ENCRYPTED FILES.txt"的简单文本文件呈现,其中提供了典型的金龟子通知:

"由于PC的安全性问题,所有文件都已加密。

现在,您应该向我们发送包含您个人识别码的电子邮件。

这封电子邮件将确认您已准备好支付解密密钥。

您必须为比特币的解密支付费用。价格取决于您写给我们的速度。

付款后,我们将向您发送解密工具,该工具将解密所有文件。

使用以下电子邮件地址与我们联系:private-key@foxmail.com'

Scarab-nano勒索软件发出的通知可能包括不重命名加密对象以及不联系AV公司寻求帮助的说明。我们建议使用受人尊敬的反恶意软件实用程序删除Scarab-nano勒索软件,并启动数据备份,而不是向网络罪犯付款。 Scarab Ransomware系列是作为恶意软件生成器开发的,具有许多变体。您应采取措施,通过在设备上安装备份管理器来限制潜在勒索软件攻击的影响,并避免使用可能导致您打开可能损坏的文档的电子邮件。

2019年1月12日更新— Scarab-krab勒索软件

Scarab-krab勒索软件是2019年1月12日发布的Scarab Ransomware木马的自定义版本。与上面列出的版本相比,Scarab-krab勒索软件具有较小的更改。 Scarab-krab Ransomware已知用于对使用保护不良的远程桌面帐户和过时的软件基础结构的小型企业的攻击。据报道,Scarab-krab勒索软件对保存在本地存储器中的图像,音频,视频,数据库和办公文档进行加密。计算机安全研究人员警告说,Scarab-krab勒索软件会删除受感染设备上的系统还原点和卷影快照,因此,只有通过使用第三方备份解决方案才能进行恢复。加密后的文件的扩展名为"。[[crab1917@gmx.de]]。krab",诸如" The Isley Brothers-It's Your Thing.mp3"之类的名称被重命名为" The Isley Brothers-Its Your Thing.mp3"。[[ 'crab1917@gmx.de]]。krab。勒索消息显示为'!!!返回您的文件!!!。TXT'并显示:

'你好朋友!

您的所有文件都已加密...

您的个人识别码:

[随机字符]

有关解密文件的说明,请在此处写:

crab1917@gmx.de

crab1917@protonmail.com

请确保在信件中包含您的标识符!

如果您还没有收到答复,请再次给我写信!

Scarab-krab勒索软件的行为与许多其他Scarab变体相同,并且可以通过良好的备份策略来应对。建议用户和服务器管理员使用可靠的备份服务。您应该将数据备份导出到始终未连接到主系统的内存存储中。不要写到" crab1917@gmx.de"和" crab1917@protonmail.com"。而是使用受信任的反恶意软件产品清洁受影响的计算机。

2019年1月14日更新— Scarab-Zzz勒索软件

Scarab-Zzz勒索软件是Scarab勒索软件的通用版本,于2019年1月14日首次受到关注。该威胁是通过垃圾邮件和损坏的Microsoft Word文档分发的。与主要的网络威胁相比,Scarab-Zzz勒索软件的功能进行了很小的改动,从而使网络攻击的差异很小。与我们之前报道的版本相比,Scarab-Zzz勒索软件木马使用几乎相同的重命名模式,并且使用几乎相同的赎金票据。重命名模式描述为

'--- = ^ _ ^您的文件现已加密!! ^ _ ^ = ---

注意!

您的所有文件,文档,照片,数据库和其他重要文件均已加密

恢复文件的唯一方法是购买唯一的专用解密器。只有我们可以为您提供此解密器,也只有我们可以恢复您的文件。

为了防止数据损坏:

*请勿修改加密的文件

*请勿更改以下数据

*请勿重命名加密文件。

*请勿尝试使用第三方软件解密您的数据,否则可能会导致永久性数据丢失。

*在第三方的帮助下解密您的文件可能会导致价格上涨(它们会增加我们的费用),或者您可能成为骗局的受害者。

现在,您应该向我们发送包含密钥标识符和版本的电子邮件。

这封电子邮件将确认您已准备好支付解密密钥。

您必须支付以比特币或Dash进行解密的费用。价格取决于您写给我们的速度。

付款后,我们将向您发送解密工具,该工具将解密所有文件。

如果5天内未付款,解密文件的费用将增加一倍

我们可以为您提供免费解密作为保证!

付款之前,您最多可以向我们发送3个文件以进行免费解密。

文件的总大小必须小于100kb(未归档),并且文件不应包含有价值的信息(数据库,备份,大型excel表等)。

您可以通过以下电子邮件地址与我们联系:

----- rohitramses@protonmail.com ---或--- rohitramses@tutanota.com ------

如果您没有收到回复或电子邮件消失,请使用Bitmessage与我们联系。

在此处下载表格:h [tt] ps:// bitmessage [。] org / wiki / Main_Page

运行它,单击"新身份",然后在BM-2cSzfawmdGKeT8ny99qtMeiGb27TcVBJXz'向我们发送消息

2019年1月29日更新— Scarab-Joke Ransomware

Scarab-Joke勒索软件是2019年1月28日报告的Scarab勒索软件的通用变体。Scarab-Joke勒索软件是使用Scarab Ransomware Builder构建的,该生成器作为第三方服务维护。与同一个威胁系列中的其他变体相比,Scarab-Joke勒索软件具有较小的修改。 Scarab-Joke Ransomware可以连接到与其他Scarab变体相同的命令服务器,但是Trojan是从不同的IP地址和电子邮件帐户分发的。 Scarab-Joke勒索软件以放置在加密文件上的文件标记命名。考虑到损坏的代码没有重大变化,类似威胁这样的威胁很难命名。威胁分发者仅进行了表面更改。例如,特洛伊木马将'Deuce-Nightmare.mp3'重命名为'Deuce-Nightmare.mp3.joke',典型的赎金记录-'如何恢复加密的FILES.txt'被保存到桌面。

但是,Scarab-Joke勒索软件会指导受影响的用户在有兴趣购买解密器的情况下联系一组新的电子邮件帐户。根据用户报告判断,威胁参与者正在使用" projectjoke@india.com"和" projectJoke@aol.com"电子邮件帐户。与勒索软件运营商联系不是一个好主意,因为您可能会被指示将价值数百美元的比特币转移到网络犯罪分子的钱包中。相反,您可以使用干净副本加载数据备份并将文件还原为正常文件。应当使用可靠的计算机安全工具来删除Scarab-Joke勒索软件。

2019年2月7日更新— Scarab-nosafe勒索软件

Scarab-nosafe勒索软件是最近被恶意软件专家发现的勒索软件威胁。这种新威胁是圣甲虫勒索软件家族的一部分,该家族在过去几年中变得日益重要,并引起了全世界人们的头痛。与任何其他勒索软件威胁一样,Scarab-nosafe Ransomware的任务是进入您的PC,加密您的数据并扣留您的文件作为人质,直到您支付勒索费用为止(通常不是一笔不小的费用)。

Scarab-nosafe勒索软件很可能是通过垃圾邮件活动传播的,欺诈邮件中包含看似无害的附件,但它可以执行宏脚本,该脚本可以在后台静默解包并执行勒索软件。当圣甲虫安全的勒索软件潜入您的计算机时,它将开始锁定您的数据。加密文件后,Scarab-nosafe勒索软件会在文件名中加上'.nosafe'扩展名,这样,如果加密后有一首名为'yellow.mp3'的歌曲,它看起来就像这样-'yellow.mp3.nosafe 。"

无法使用Scarab的勒索软件勒索了一个名为"如何恢复加密的FILES.txt"的勒索票据。在注释中,Scarab-nosafe勒索软件的创建者没有提及交换解密密钥所需的确切金额,但是可以肯定地认为它并不便宜。像大多数网络犯罪分子一样,这种有害生物的作者更喜欢通过比特币开展"生意",因为被追踪的可能性要小得多,而且几乎不可能遭受任何后果。还提到了可以与他们联系的电子邮件地址-nosafe@india.com和nosafe@airmail.cc。

不幸的是,恶意软件研究人员尚未开发针对Scarab-nosafe Ransomware的解密工具,因此可能无法对数据进行免费解密。如果碰巧有文件备份,那么您就不用担心了-您可以撤消损坏并恢复数据。但是,如果您不这样做,事情将变得有些棘手。那么,您唯一的机会就是第三方文件恢复应用程序,该应用程序不可能恢复所有锁定的数据,但是,嘿,有些文件总比没有好。

无论如何,我们可以为您提供的最佳建议是下载并安装一个信誉良好的反间谍软件应用程序,该应用程序可以找到Scarab-nosafe Ransomware,并清除您的系统,而不会留下这种有害生物的痕迹。

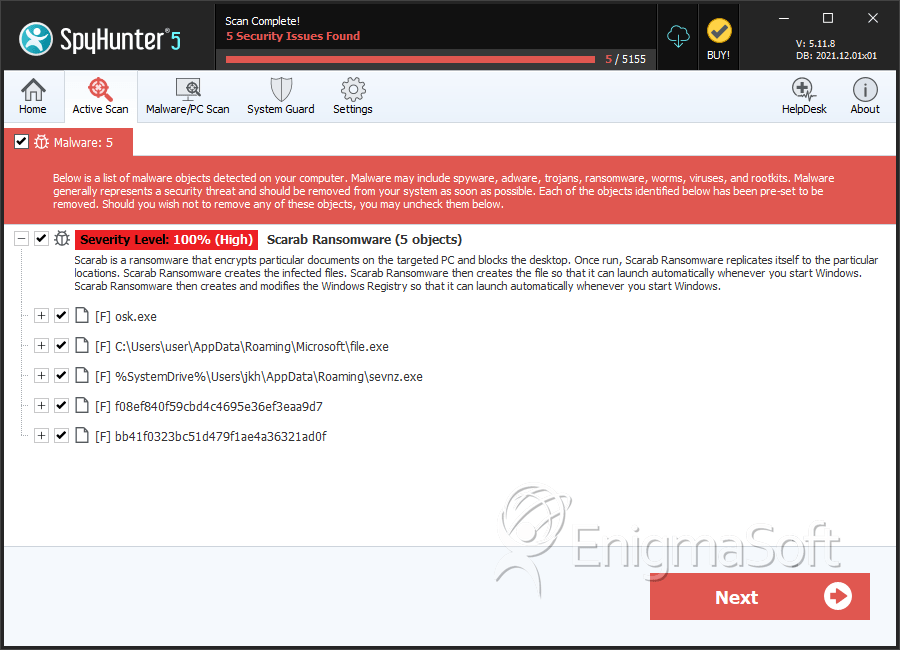

SpyHunter 检测并删除 Scarab勒索软件

文件系统详情

| # | 文件名 | MD5 |

检测

检测数: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

|

|---|---|---|---|

| 1. | Scarab.exe | 6899003aaa63ab4397f9e32e0a1daf43 | 9 |

| 2. | osk.exe | e339b602e7ec04db74891c836f39fa95 | 3 |

| 3. | f08ef840f59cbd4c4695e36ef3eaa9d7 | f08ef840f59cbd4c4695e36ef3eaa9d7 | 1 |

| 4. | file.exe | 9276ae8cea9c939ed6bbf9c6a082c564 | 1 |

| 5. | bb41f0323bc51d479f1ae4a36321ad0f | bb41f0323bc51d479f1ae4a36321ad0f | 0 |