Scarab Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 1,767 |

| Visto pela Primeira Vez: | June 14, 2017 |

| Visto pela Última Vez: | October 24, 2025 |

| SO (s) Afetados: | Windows |

O Scarab Ransomware é um Trojan ransomware de criptografia que foi observado em 13 de junho de 2017. O Scarab Ransomware é uma das muitas variantes do HiddenTear que estão ativas atualmente. O HiddenTear, um Trojan ransomware de código aberto lançado em 2015, gerou inúmeras variantes de ameaças desde de que o seu código foi disponibilizado para os trapaceiros amadores que desejam realizar esses ataques. A maneira mais comum de distribuir o Scarab Ransomware é incluí-lo como um anexo de arquivo corrompido em mensagens de spam. O Scarab Ransomware pode ser identificado facilmente porque marcará os arquivos que ele criptografa com a extensão de arquivo '.scarab', que é incluída no final do nome do arquivo afetado. Há pouco para diferenciar o Scarab Ransomware de outros Trojans ransomware que criptografam os arquivos da vítima e exigem o pagamento de um resgate em troca da chave de descriptografia necessária para recuperar os arquivos afetados.

Índice

O Besouro Sagrado que se Dedica a Arruinar Arquivos

Em seu processo de infecção, o Scarab Ransomware digitaliza o computador da vítima em busca de certos tipos de arquivos e os criptografa usando um algoritmo de criptografia forte. Depois de criptografar os arquivos da vítima, o Scarab Ransomware criará uma nota de resgate, que tomará a forma de um arquivo de texto que será deixado na área de trabalho do computador infectado e em diretórios onde está o conteúdo criptografado pelo Scarab Ransomware. Durante o ataque, o Scarab Ransomware também interferirá nos métodos de recuperação alternativos, excluindo os pontos de Restauração do Windows e as Cópias do Shadow Volume que podem ser usadas para restaurar os arquivos afetados para os seus estados anteriores. O arquivo de texto usado para entregar a nota de resgate do Scarab Ransomware é intitulado 'IF_YOU_WANT_TO_GET_ALL_YOUR_FILES_BACK_PLEASE_READ_THIS.TXT' e contém a seguinte mensagem:

'*** SE VOCÊ QUIZER RECEBER TODOS OS SEUS ARQUIVOS, POR FAVOR, LEIA ISSO ***

Seus arquivos agora estão criptografados!

----- COMEÇAR O IDENTIFICADOR PESSOAL -----

**************************************

----- FIM DO IDENTIFICADOR PESSOAL -----

Todos os seus arquivos foram criptografados devido a um problema de segurança no seu PC.

Agora você deve nos enviar um email com seu identificador pessoal.

Esse e-mail serirá como confirmação de que você está pronto para pagar pela chave de descriptografia.

Você tem que pagar pela descriptografia em Bitcoins. O preço depende da rapidez com que você escreve para nós.

Após o pagamento, enviaremos a ferramenta de descriptografia que descriptografará todos os seus arquivos.

Entre em contato conosco usando este endereço de e-mail: qa458@yandex.ru

Decodificação gratuita como garantia!

Antes de pagar, você pode nos enviar até 3 arquivos para descriptografia gratuita.

O tamanho total dos arquivos deve ser inferior a 5Mb (não arquivados) e os arquivos não devem conter informações valiosas (bancos de dados, backups, grandes planilhas do Excel, etc.).

Como obter Bitcoins?

* A maneira mais fácil de comprar bitcoins é no site LocalBitcoins. Você tem que se registrar, clique

'Comprar bitcoins', e selecione o vendedor pelo método de pagamento e preço:

hxxps://localbitcoins.com/buy_bitcoins

* Você também pode encontrar outros lugares para comprar Bitcoins e a guia para iniciantes aqui:

hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins

Atenção!

* Não renomeie os arquivos criptografados.

* Não tente descriptografar os seus dados usando um software de terceiros, isso pode causar a perda permanente de dados.

* A descriptografia dos seus arquivos com a ajuda de terceiros pode causar aumento no preço (eles adicionam a sua taxa à nossa) ou você pode se tornar vítima de uma fraude.'

Lidando com uma Infecção pelo Scarab Ransomware

A melhor maneira de lidar com as ameaças dos ransomware de criptografia como o Scarab Ransomware, é restaurando os seus arquivos de uma cópia de backup. Os usuários de PC devem abster-se de pagar o resgate exigido pelo Scarab Ransomware. As pessoas responsáveis pelo ataque do Scarab Ransomware são tão propensas a ignorar o seu pagamento quanto a exigir mais dinheiro ou a tentar infectar novamente o seu computador. Além disso, pagar o resgate do Scarab Ransomware permite que essas pessoas continuem criando essas ameaças. Felizmente, ter backups em um dispositivo de memória externo é tão eficaz cont os Trojans ransomware como o Scarab Ransomware que, se os usuários de computador o tiverem, esses ataques desaparecerão completamente, já que essas pessoas não teriam mais nenhuma vantagem sobre as suas vítimas para exigir o pagamento de um resgate.

Atualização de 29 de Novembro de 2018 — 'online24files@airmail.cc' Ransomware

O 'online24files@airmail.cc' Ransomware é uma variante da família Scarab de Trojans ransomware, uma grande família de ameaças que recebeu inúmeras variantes em 2018. Os pesquisadores de segurança do PC suspeitam que o Scarab foi lançado na Dark Web como um RaaS (Ransomware como um Serviço) ou como um kit de construção, permitindo que várias variantes dessas ameaças sejam criadas por vários criminosos tentando realizar ataques de malware.

Como Funciona o Ataque do 'online24files@airmail.cc' Ransomware

O ataque do 'online24files@airmail.cc' Ransomware não é muito sofisticado. Normalmente, o 'online24files@airmail.cc' Ransomware é entregue no computador da vítima usando anexos de e-mail corrompidos. Uma vez instalado o 'online24files@airmail.cc' Ransomware tentará tomar os arquivos da vítima como reféns. Para fazer isso, o 'online24files@airmail.cc' Ransomware usará um algoritmo de criptografia forte para tornar os arquivos da vítima inacessíveis. O ataque do 'online24files@airmail.cc' Ransomware usa as criptografias AES e RSA. O 'online24files@airmail.cc' Ransomware e ameaças semelhantes visam os arquivos gerados pelo usuário, que podem incluir uma ampla variedade de tipos de arquivos, tais como bancos de dados, arquivos de mídia e documentos. A seguir, estão exemplos dos arquivos ameaçados por Trojans como o 'online24files@airmail.cc' Ransomware:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf, .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, .prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx, .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, .qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, .cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, , .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt, .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, .clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

O Pedido de Resgate do 'online24files@airmail.cc' Ransomware

O 'online24files@airmail.cc' Ransomware irá renomear os arquivos que ele visa, misturando os seus nomes e adicionando o seu endereço de e-mail de contato na forma de uma nova extensão para os arquivos infectados. O 'online24files@airmail.cc' Ransomware também oferece uma nota de resgate na forma de um arquivo de texto colocado na área de trabalho do computador infectado. A nota de resgate do 'online24files@airmail.cc' Ransomware é quase idêntica àquelas usadas por outras variantes do Scarab, e diz o seguinte:

'O arquivo é criptografado com o algoritmo RSA-2048, somente podemos descriptografar o arquivo.

=============

[email de contato]

=============

Seus arquivos são criptografados!

Seu identificador pessoal:

[string hexadecimal]

=============

Para descriptografar arquivos, entre em contato conosco por e-mail:

infovip@airmail.cc

=============

O arquivo é criptografado com o algoritmo RSA-2048, só podemos descriptografar o arquivo'

Recomenda-se aos usuários de computador que não entrem em contato com os criminosos ou sigam as instruções da nota de resgate do 'online24files@airmail.cc' Ransomware.

Protegendo os Seus Dados contra ameaças como o 'online24files@airmail.cc' Ransomware

A melhor proteção contra ameaças como o 'online24files@airmail.cc' Ransomware é ter backups dos arquivos armazenados em um local seguro. Além dos backups dos arquivos, qualquer usuário também deve ter um utilitário de segurança confiável que esteja totalmente atualizado para interceptar ameaças como o 'online24files@airmail.cc' Ransomware antes que elas realizem os seus ataques. Ter backups dos arquivos garante que os usuários de computador possam restaurar os seus arquivos após um ataque. Isso é especialmente importante porque o 'online24files@airmail.cc' Ransomware usa um método de criptografia que é bastante forte e não é possível recuperar os dados comprometidos pelo seu ataque atualmente.

Atualização em 12 de dezembro de 2018 - Scarab-Crypted034 Ransomware

O Scarab-Crypted034 Ransomware é um Trojan ransomware de criptografia que faz parte da família de malware Scarab, uma grande família de ameaças que inclui inúmeras variantes lançadas em 2018. O Scarab-Crypted034 Ransomware foi observado pela primeira vez em 12 de dezembro de 2018 e é virtualmente idêntico às outras variantes do Scarab que foram observadas no ano passado. O Scarab-Crypted034 Ransomware pode ser identificado facilmente porque os arquivos criptografados pelo seu ataque são marcados com a extensão de arquivo '.crypted034'.

Outro Membro da Família Scarab está Atormentando os Usuários de PC

O Scarab-Crypted034 Ransomware, como a maioria dos Trojans ransomware de criptografia,foi projetado para usar a criptografia AES para tornar os arquivos da vítima inacessíveis. O Scarab-Crypted034 Ransomware oferece uma nota de resgate depois que os arquivos da vítima forem criptografados. Essa nota de resgate é apresentada como um arquivo de texto chamado 'COMO RECUPERAR OS ARQUIVOS CRIPTOGRAFADOS.txt', que contém o seguinte texto:

'Seus arquivos agora estão criptografados!

Seu identificador pessoal:

[caracteres aleatórios]

Todos os seus arquivos foram criptografados devido a um problema de segurança no seu PC.

Agora você deve nos enviar um email com seu identificador pessoal.

Este e-mail será como confirmação que você está pronto para pagar pela chave de descriptografia.

Você tem que pagar por descriptografia em Bitcoins. O preço depende da rapidez com que você escreve para nós.

Após o pagamento, enviaremos a ferramenta de descriptografia que descriptografará todos os seus arquivos.

Entre em contato conosco usando este endereço de e-mail: xcv786@mail.ee (xcv786@india.com, xcv786@tutanota.com)

Se você não receber uma resposta ou se o e-mail morrer, entre em contato conosco usando o Bitmessage.

Baixe o formulário aqui: https://github.com/Bitmessage/PyBitmessage/releases

Execute-o, clique em Nova Identidade e envie-nos uma mensagem no BM-2cVX9BfFbwjVZSi9jMPY22F6aeKMTny46y

Decodificação gratuita como garantia!

Antes de pagar, você pode nos enviar até 3 arquivos para descriptografia gratuita.

O tamanho total dos arquivos deve ser menor que 10Mb (não arquivado) e os arquivos não devem conter

informações valiosas (bancos de dados, backups, grandes planilhas do Excel, etc.)'

As ameaças da família de ransomware Scarab visam os arquivos gerados pelo usuário nesses ataques, que podem incluir vários documentos, arquivos de mídia, arquivos de configuração e bancos de dados. Os arquivos que ameaças como o Scarab-Crypted034 Ransomware terão como alvo nesses ataques incluem:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf, .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, .prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx, .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, .qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, .cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, , .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt, .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, .clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

Protegendo os Seus Dados contra Ameaças como o Scarab-Crypted034 Ransomware

Para proteger os seus dados contra ameaças como o Scarab-Crypted034 Ransomware, os pesquisadores de segurança do PC recomendam fortemente ter cópias de backup de todos os dados. Os dados de backup devem ser armazenados nos dispositivos externos para que a ameaça não consiga alcançá-los. Além dos backups dos arquivos, os pesquisadores de segurança do PC também recomendam que os usuários de computador tenham um programa de remoção de malware totalmente atualizado e capaz de detectar e remover ameaças como o Scarab-Crypted034 Ransomware.

Atualização em 19 de dezembro de 2018 - 'aztecdecrypt@protonmail.com' Ransomware

Outra nova ameaça chamada 'aztecdecrypt@protonmail.com' Ransomware, que pertence à prolífica família do Scarab Ransomware, foi detectada. Temos acompanhado a expansão da família Scarab desde que foi oferecida pela primeira vez como um RaaS (Ransomware-como-um-Serviço). Em apenas poucos meses, devido a esse modelo de negócios, uma infinidade de variantes do Scarab viram a luz do dia em rápida sucessão .

As diferenças entre eles foram mínimas, e o mesmo acontece com o 'aztecdecrypt@protonmail.com' Ransomware. Desta vez todos os arquivos criptografados terão as suas extensões alteradas para ‘.aztecdecrypt@protonmail[.]com.’ A nota de resgate será descartada em um arquivo de texto chamado 'COMO DECRIPTAR ARQUIVOS.TXT.' O texto da nota de resgate é :

’Todos os seus arquivos foram criptografados devido a um problema de segurança no seu PC.

Agora você deve nos enviar um email com seu identificador pessoal.

Este e-mail será como confirmação que você está pronto para pagar pela chave de descriptografia.

Você tem que pagar por descriptografia em Bitcoins. O preço depende da rapidez com que você nos escreve.

Após o pagamento, enviaremos a ferramenta de descriptografia que descriptografará todos os seus arquivos.

Contate-nos usando este endereço de e-mail: aztecdecrrypt@protonmail.com ou aztecdecryptor@mailfence.com

Se você não receber uma resposta ou se o e-mail morrer, entre em contato conosco usando o Bitmessage.

Decodificação livre como garantia:

Antes de pagar você pode nos enviar 1 arquivos para descriptografia livre.

O tamanho total do arquivo deve ser menor que 10Mb (não arquivado) e o arquivo não deve conter informações valiosas (bancos de dados, backups, grandes planilhas do Excel, etc’).

A nota de resgate também contém um identificador pessoal que cada usuário afetado deve enviar no e-mail aos cibercriminosos para receber a chave de descriptografia correta.

No entanto, não é recomendável contatar os criminosos de forma alguma ou dar-lhes dinheiro. Ao atender às suas exigências, você simplesmente incentivará a criação de outras variantes. Sem mencionar que não há absolutamente nenhuma garantia de que, mesmo depois de pagar o valor solicitado em Bitcoin, você receberá a chave de decodificação necessária. O melhor curso de ação é usar um software anti-malware legítimo para remover essa variante do Scarab e restaurar os arquivos afetados de um backup.

Atualização de 20 de dezembro de 2018 - 'rapid.supp@qq.com' Ransomware

O 'rapid.supp@qq.com' Ransomware é um Trojan de criptografia de arquivos que é classificado como uma nova variante do Scarab Ransomware. Essa nova ameaça cibernética surgiu em 20 de dezembro de 2018 e se adequou à ameaça padrão do Scarab que rastreamos nos últimos dois anos. O 'rapid.supp@qq.com' Ransomware é percebido como uma atualização menor, considerando-se que ele usa uma nota de resgate padrão e as mesmas tecnologias de criptografia das variantes mais antigas. Além disso, o 'rapid.supp@qq.com' Ransomware é distribuído principalmente via e-mails de spamno momento em que esta atualização foi escrita. A ameaça codifica imagens, áudio, vídeo, bancos de dados e texto, forçando os usuários a aplicar um decodificador aos dados afetados.

O 'rapid.supp@qq.com' Ransomware está programado para anexar o sufixo '.rap' aos nomes dos arquivos e exibir uma mensagem de resgate intitulada 'COMO RECUPERAR OS ARQUIVOS CODIFICADOS.TXT' na área de trabalho. Por exemplo, "Baía do Sancho Beach-Brazil.png" é renomeada para "Baía do Sancho Beach-Brazil.png.rap" e o seu ícone ficaria parecido com uma folha de papel em branco, ao contrário de um arquivo PNG comum. A plataforma Scarab Ransomware é amplamente utilizada pelos agentes de ameaças, e parece que as pessoas por trás dessa nova variante estão usando a conta de e-mail 'rapid.supp@qq.com' para negociar pagamentos com as suas vítimas. Não há nenhum valor de resgate listadono "COMO RECUPERAR OS ARQUIVOS CODIFICADOS.TXT" e os mais recentes Trojans baseados no Scarab direcionam os usuários para entrar em contato com os operadores de ameaças via e-mail. Acredita-se que os operadores de ransomware estejam criando perfis para cada vítima usando listas de arquivos criptografados e conversas gerais sobre o serviço de descriptografia que eles oferecem. Os especialistas na segurança dos computadores encorajam os usuários a evitarcontato com a equipe do 'rapid.supp@qq.com' Ransomware e usar backups dos dados conforme a disponibilidade.

Atualização de 28 de dezembro de 2018 - Scarab-nano Ransomware

O Scarab-nano Ransomware é uma atualização insignificante para a linha de ameaças cibernéticas do Scarab Ransomware. O Scarab-nano Ransomware funciona de forma idêntica aos Trojans da mesma família que foram lançados anteriormente. Existem apenas duas diferenças notáveis nesse Trojan. A primeira é o uso da extensão '.nano' e a segunda é a introdução da conta de e-mail 'private-key@foxmail.com' para contato com as possíveis vítimas. O Scarab-nano Ransomware suporta as mesmas cifras do 'rapid.supp@qq.com' Ransomware e do 'aztecdecrypt@protonmail.com' Ransomware que surgiram antes. O Scarab-nano Ransomware é conhecido por codificar dados em dispositivos de memória locais e removíveis, independentemente do seu tipo (SSD ou HDD). A ameaça remove os pontos de restauração do sistema e os instantâneos do Shadow Volume encontrados nos hosts infectados antes de continuar a sobrescrever os dados visados. Como o nome sugere, o Scarab-nano Ransomware adiciona o sufixo '.nano' aos nomes dos arquivos. Por exemplo, 'Sabathon-Carolus Rex.mp3' é renomeado como 'Sabathon-Carolus Rex.mp3.nano'. O alerta de resgate é apresentado como um arquivo de texto simples chamado 'RECUPERAR OS DADOS CODIFICADOS.txt' que oferece uma notificação típica do Scarab:

'Todos os seus arquivos foram criptografados devido a um problema de segurança no seu PC.

Agora você deve nos enviar um email com seu identificador pessoal.

Este e-mail será como confirmação que você está pronto para pagar pela chave de descriptografia.

Você tem que pagar por descriptografia em Bitcoins. O preço depende da rapidez com que você nos escreve.

Após o pagamento, enviaremos a ferramenta de descriptografia que descriptografará todos os seus arquivos.

Entre em contato conosco usando este endereço de e-mail: private-key@foxmail.com'

A notificação produzida pelo Scarab-nano Ransomware pode incluir instruções para não renomear os objetos criptografados e não entrar em contato com empresas de anti-vírus para obter ajuda. Sugerimos remover o Scarab-nano Ransomware usando um utilitário anti-malware respeitado e inicializar backups de dados em vez de pagar os cibercriminosos. A família Scarab Ransomware tem muitas variantes, uma vez que foi desenvolvida como um construtor de malware. Você deve tomar medidas para limitar o impacto de possíveis ataques de ransomware instalando um gerenciador de backups no seu dispositivo e evitando e-mails que possam direcioná-lo a abrir documentos potencialmente corrompidos.

Atualização de 12 de janeiro de 2019 - Scarab-krab Ransomware

O Scarab-krab Ransomware é uma versão personalizada do Trojan Scarab Ransomware, e foi lançado em 12 de janeiro de 2019. O Scarab-krab Ransomware apresenta pequenas alterações em comparação com a versão listada acima. O Scarab-krab Ransomware é conhecido por ser usado em ataques a pequenas empresas que usam contas remotas de desktop mal protegidas e infraestrutura de software desatualizada. O Scarab-krab Ransomware criptografa imagens, áudio, vídeo, bancos de dados e documentos de escritório salvos no armazenamento de memória local. Os pesquisadores da segurança dos computadores alertam que o Scarab-krab Ransomware remove os pontos de restauração do sistema e os instantâneos do Shadow Volume nos dispositivos infectados, tornando a recuperação possível apenas pelo uso de soluções de backup de terceiros. Os arquivos criptografados recebem a extensão '. [[Crab1917@gmx.de]]. Krab' e algo como 'The Isley Brothers - It's Your Thing.mp3' é renomeado como 'The Isley Brothers - It's Your Thing.mp3. crab1917@gmx.de]]. krab. ' A mensagem de resgate é apresentada como '!!!RETURN YOUR FILES!!!TXT' e diz:

Olá amigo!

Todos os seus arquivos são criptografados ...

Seu identificador pessoal:

[caracteres aleatórios]

Para instruções para descriptografar arquivos, por favor escreva aqui:

crab1917@gmx.de

crab1917@protonmail.com

Certifique-se de incluir seu identificador na carta!

Se você não recebeu e respondeu, escreva para mim novamente!'

O Scarab-krab Ransomware se comporta de forma idêntica a muitas outras variantes do Scarab e pode ser combatido por uma boa política de backup. Recomenda-se que os usuários e administradores de servidores empreguem um serviço de backup confiável. Você deve exportar os seus backups de dados para um armazenamento de memória que não está conectado ao seu sistema primário em todos os momentos. Não escreva para 'crab1917@gmx.de' e 'crab1917@protonmail.com;' em vez disso, limpe a máquina afetada usando um produto anti-malware confiável.

Atualização de 14 de janeiro de 2019 - Scarab-Zzz Ransomware

O Scarab-Zzz Ransomware é uma versão genérica do Scarab Ransomware que recebeu atenção pela primeira vez em 14 de janeiro de 2019. A ameaça é distribuída via e-mails de spam e documentos corrompidos do Microsoft Word. O Scarab-Zzz Ransomware apresenta pequenas modificações em comparação com a principal ameaça cibernética que se traduz em pequenas diferenças no ataque cibernético. O Trojan Scarab-Zzz Ransomware usa quase o mesmo padrão de renomeação, e uma nota de resgate quase idêntica em comparação com as versões que relatamos anteriormente. O padrão de renomeação é descrito como

'---= ^_^ Your files are now encrypted!! ^_^ =---

Atenção!

Todos os seus arquivos, documentos, fotos, bancos de dados e outros arquivos importantes são criptografados

O único método de recuperar arquivos é comprar um decodificador privado exclusivo. Só nós podemos lhe dar este decodificador e só podemos recuperar seus arquivos.

PARA PREVENIR DANOS DE DADOS:

* NÃO MODIFICAR ARQUIVOS ENCRIPTADOS

* NÃO MUDAR DADOS ABAIXO

* Não renomeie arquivos criptografados.

* Não tente descriptografar seus dados usando software de terceiros, isso pode causar perda permanente de dados.

* A descriptografia de seus arquivos com a ajuda de terceiros pode causar aumento de preço (eles adicionam sua taxa à nossa) ou você pode se tornar uma vítima de uma fraude.

Agora você deve nos enviar um e-mail com seu identificador de chave e versão.

Este e-mail será como confirmação que você está pronto para pagar pela chave de descriptografia.

Você tem que pagar por descriptografia em Bitcoins ou Dash. O preço depende da rapidez com que você escreve para nós.

Após o pagamento, enviaremos a ferramenta de descriptografia que descriptografará todos os seus arquivos.

Se o pagamento não for efetuado em 5 dias, o custo de descriptografar arquivos será dobrado

Podemos dar-lhe decodificação gratuita como garantia!

Antes de pagar, você pode nos enviar até 3 arquivos para descriptografia gratuita.

O tamanho total dos arquivos deve ser menor que 100kb (não arquivado) e os arquivos não devem conter informações valiosas (bancos de dados, backups, grandes planilhas do Excel, etc.).

Você pode nos contatar neste endereço de e-mail:

----- rohitramses@protonmail.com --- ou --- rohitramses@tutanota.com ------

Se você não receber uma resposta ou se o e-mail morrer, entre em contato conosco usando o Bitmessage.

Faça o download do formulário aqui: h[tt]ps://bitmessage[.]org/wiki/Main_Page

Execute-o, clique em Nova Identidade e envie-nos uma mensagem no BM-2cSzfawmdGKeT8ny99qtMeiGb27TcVBJXz'

Atualização em 28 de janeiro de 2019 - Scarab-Joke Ransomware

O Scarab-Joke Ransomware é uma variante genérica do Scarab Ransomware que foi publicada em 28 de janeiro de 2019. O Scarab-Joke Ransomware é produzido usando o Scarab Ransomware Construtor que é mantido como um serviço para terceiros. O Scarab-Joke Ransomware apresenta pequenas modificações em comparação com outras variantes da mesma família de ameaças. O Scarab-Joke Ransomware pode se conectar aos mesmos servidores de comando como outras variantes do Scarab, mas esse Trojan é distribuído a partir de diferentes endereços IP e contas de e-mail. O Scarab-Joke Ransomware é nomeado conforme o marcador de arquivo que ele coloca nos arquivos criptografados. Ameaças como essa são difíceis de se nomear, considerando que não há mudanças significativas no código corrompido. Os distribuidores de ameaças fizeram apenas mudanças superficiais. Por exemplo, 'Deuce-Nightmare.mp3' é renomeado pelo Trojan como 'Deuce-Nightmare.mp3.joke' e a típica nota de resgate - 'COMO RECUPERAR FILES ENCRYPTED.txt' é salva na área de trabalho.

No entanto, o Scarab-Joke Ransomware direciona os usuários afetados a entrar em contato com um novo conjunto de contas de email, caso estejam interessados em adquirir um decodificador. Os agentes de ameaças estão usando as contas de email 'projectjoke@india.com' e 'projectJoke@aol.com', a julgar pelos relatórios dos usuários. Não é uma boa ideia entrar em contato com os operadores do ransomware, pois você pode ser direcionado a transferir centenas de dólares em Bitcoin para a carteira dos cibercriminosos. Em vez disso, você pode carregar backups de dados e restaurar os seus arquivos para o normal usando cópias limpas. A remoção do Scarab-Joke Ransomware deve ser realizada usando um instrumento confiável de segurança do computador.

Atualização em 7 de fevereiro de 2019 - Scarab-nosafe Ransomware

O Scarab-nosafe Ransomware é uma ameaça de ransomware que foi descoberta recentemente pelos especialistas em malware. Essa nova ameaça faz parte da família Scarab Ransomware, que ganhou destaque nos últimos anos e causou dores de cabeça a pessoas de todo o mundo. Como qualquer outra ameaça de ransomware, a missão do Scarab-nosafe Ransomware é entrar no seu PC, criptografar os seus dados e manter os seus arquivos como reféns até que você pague uma taxa de resgate, que na maioria das vezes é uma soma bem grande.

O Scarab-nosafe Ransomware provavelmente está sendo propagado através de campanhas de e-mail de spam, onde os e-mails fraudulentos conteriam um anexo aparentemente inofensivo, mas ele pode executar um script de macro, que pode descompactar e executar o ransomware, em segundo plano e silenciosamente. Quando o Scarab-nosafe Ransomware entrar no seu computador, ele começará a bloquear os seus dados. Quando um arquivo é criptografado, o Scarab-nosafe Ransomware aplica a extensão '.nosafe' ao seu nome, de modo que, se você tivesse uma música chamada 'yellow.mp3' após a criptografia, ela ficaria assim: 'yellow.mp3.nosafe '

O Scarab-nosafe Ransomware deixa uma nota de resgate chamada 'COMO RECUPERAR OS ARQUIVOS CRIPTOGRAFADOS.' Na nota, os criadores do Scarab-nosafe Ransomware não mencionam a soma exata exigida em troca da chave de decodificação, mas é seguro assumir que ela não será barata. Como a maioria dos criminosos cibernéticos, os autores dessa praga preferem fazer o seu "negócio" via Bitcoin porque é muito menos provável que seja rastreado e é quase impossível que eles enfrentem quaisquer consequências. Também são mencionados os endereços de e-mail onde você poderia entrar em contato com eles - nosafe@india.com e nosafe@airmail.cc.

Infelizmente, os pesquisadores de malware ainda não desenvolveram uma ferramenta de descriptografia para o Scarab-nosafe Ransomware, de modo que a descriptografia grátis dos seus dados pode não ser possível. Se tiver backups dos seus arquivos, então você está livre de preocupações - você pode reverter os danos e restaurar os dados. No entanto, se você não tiver isso, as coisas ficam um pouco mais complicadas. A sua única chance, então, é um aplicativo de recuperação de arquivos de terceiros, que é improvável que seja capaz de restaurar todos os dados bloqueados, mas, ei, alguns dos arquivos são melhores do que nenhum, certo?

Em qualquer caso, o melhor conselho que podemos dar é baixar e instalar um aplicativo anti-spyware de boa reputação, que localizará o Scarab-nosafe Ransomware e limpará o seu sistema, sem deixar vestígios dessa praga.

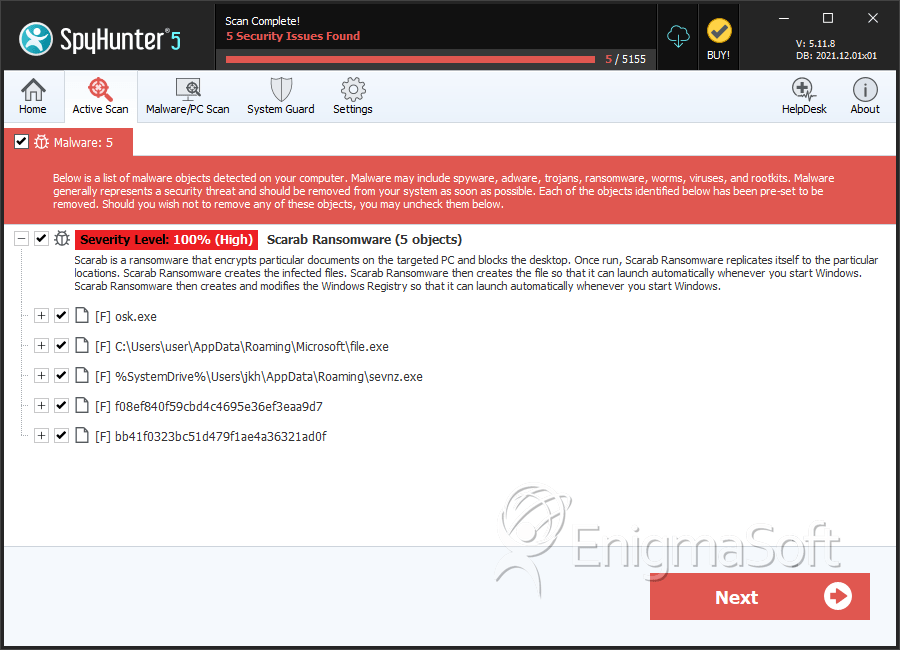

SpyHunter detecta e remove Scarab Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | Scarab.exe | 6899003aaa63ab4397f9e32e0a1daf43 | 9 |

| 2. | osk.exe | e339b602e7ec04db74891c836f39fa95 | 3 |

| 3. | f08ef840f59cbd4c4695e36ef3eaa9d7 | f08ef840f59cbd4c4695e36ef3eaa9d7 | 1 |

| 4. | file.exe | 9276ae8cea9c939ed6bbf9c6a082c564 | 1 |

| 5. | bb41f0323bc51d479f1ae4a36321ad0f | bb41f0323bc51d479f1ae4a36321ad0f | 0 |