Knight Ransomware

Knight Ransomware är speciellt utformad med avsikten att kryptera filer och därefter kräva lösensumma från sina offer. När Knight Ransomware körs på en komprometterad enhet är dess primära funktion att initiera krypteringsprocessen som påverkar många olika filtyper. Som ett resultat kommer filnamnen på de krypterade filerna också att ändras genom att tillägget V.knight_l' läggs till dem. Efter denna krypteringsfas placeras en lösennota med titeln "Hur du återställer dina filer.txt" i var och en av de krypterade mapparna i systemet.

Vad som är anmärkningsvärt är att gruppen som ansvarar för Knight Ransomware driver den i form av Ransomware-as-a-Service. Detta innebär att de tillhandahåller den infrastruktur och de verktyg som krävs för att andra hotaktörer ska kunna använda denna ransomware, möjligen som ett sätt att pressa ut lösensummor från offer. Dessutom erbjuder dessa cyberbrottslingar också skadlig programvara som är utformad för att samla in känslig information, vilket indikerar potentialen för ett dubbelt hot. Följaktligen kan dessa ransomware-attacker involvera inte bara kryptering av filer utan även stöld av värdefull data och utpressning.

Det har fastställts av forskare att Knight Ransomware i huvudsak är en omprofilering av det tidigare identifierade Cyclops Ransomware- hotet. Detta tyder på att det kan finnas ett samband mellan de två, med Knight Ransomware som möjligen är en utvecklad eller modifierad version av Cyclops Ransomware.

The Knight Ransomware låser filer och pressar ut offer

Lösenlappen som Knight Ransomware lämnat innehåller angriparnas krav. Det förmedlar att förövarna framgångsrikt har krypterat de viktiga filerna och dokumenten. Enligt innehållet i meddelandet är offrets enda utväg för att återfå tillgång till uppgifterna att följa angriparnas krav. Mer specifikt uppmanas offren att göra en betalning på 5000 USD i Bitcoin kryptovaluta. Viktigt är att detta lösensumma inte är förhandlingsbart och lämnar inget utrymme för diskussion.

När betalningen har slutförts får offren uttryckliga instruktioner att etablera kontakt med cyberbrottslingarna och tillhandahålla konkreta bevis för transaktionen. Dessutom fungerar hotets lösennota som en skarp varning. Skulle offret misslyckas med att uppfylla kraven på lösensumma inom fyra dagar, hotar gärningsmännen att vidta ytterligare åtgärder genom att säga att de kan sälja affärsrelaterad information stulen från det komprometterade systemet.

Komplexiteten i krypteringen som implementeras av ransomware gör vanligtvis dekrypteringsprocessen omöjlig utan direkt ingripande från angriparna. Detta faktum understryker den kontroll de har över offrets data.

Det är viktigt att erkänna att det tyvärr har funnits många fall där offer, trots att de uppfyllt kraven på lösen, inte har fått de utlovade dekrypteringsverktygen. Det betyder att betalning av lösensumman inte ger någon garanti för dataåterställning. Att välja att betala lösensumman av misstag stöder dessutom det kriminella företaget som är ansvarigt för lösensumman, och upprätthåller dess verksamhet. Det är också värt att notera att även om du tar bort Knight Ransomware från operativsystemet förhindrar ytterligare data från att krypteras, men det ger ingen lösning för filerna som redan har låsts.

Implementera tillräckliga säkerhetsåtgärder på dina enheter

Användare kan vidta flera effektiva säkerhetsåtgärder för att skydda sig mot ransomware-infektioner och minimera den potentiella effekten av sådana attacker:

- Regelbundna säkerhetskopior : Säkerhetskopiera regelbundet viktiga filer och data till en offline- eller molnbaserad lagringslösning. Detta säkerställer att även om dina filer är krypterade av ransomware, kan du återställa dem från en säkerhetskopia utan att betala lösensumman.

- Uppdaterad programvara : Håll ditt operativsystem, applikationer och säkerhetsprogram uppdaterade. Programvaruuppdateringar innehåller ofta patchar som adresserar kända sårbarheter som kan utnyttjas av ransomware.

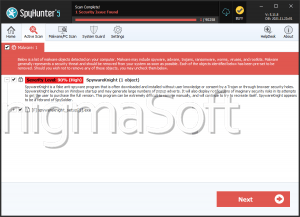

- Säkerhetsprogramvara : Installera ansedd och uppdaterad anti-malware-programvara. Dessa program kan hjälpa till att upptäcka och förhindra infektioner med ransomware.

- E-post och nedladdningar : Var försiktig när du öppnar e-postbilagor, särskilt om de kommer från okända källor. Undvik att ladda ner filer från opålitliga webbplatser eller öppna misstänkta länkar.

- Användarrättigheter : Begränsa användarbehörigheter och undvik att använda ett konto med administratörsrättigheter för vardagliga uppgifter. Detta kan förhindra att ransomware får tillgång till kritiska systemområden.

- Brandvägg : Aktivera och uppdatera din brandvägg regelbundet för att hantera inkommande och utgående nätverkstrafik och stoppa misstänkta aktiviteter.

- Inaktivera makron : Inaktivera makron i dokument, eftersom ransomware kan spridas genom skadliga makron i dokument som Word- eller Excel-filer.

- Multi-Factor Authentication (MFA) : Aktivera MFA där det är möjligt, särskilt för viktiga konton och system. Detta gör det svårare för obehörig åtkomst.

B genom att utföra en kombination av dessa säkerhetsåtgärder kan användare förkorta risken att falla offer för ransomware-attacker och skydda deras värdefulla data och system avsevärt.

Den fullständiga texten i lösennotan som lämnats till offren för Knight Ransomware är:

"Alla dina dokument, företagsfiler, bilder etc (och det finns mycket företagsdata) har krypterats och tillägget har ändrats till .knight_l .

Återhämtningen är endast möjlig med vår hjälp.

US $5000 i Bitcoin är priset för att återställa all din data. Detta är den genomsnittliga månadslönen för 1 anställd i ditt företag. Så tänk inte ens på att förhandla. Det skulle bara vara slöseri med tid och du kommer att ignoreras.Skicka Bitcoin till denna plånbok:14JJfrWQbud8c8KECHyc9jM6dammyjUb3Z (Detta är din enda betalningsadress, vänligen betala inte BTC till något annat än detta, annars kommer du inte att kunna få det dekrypterat!)

När du har slutfört Bitcoin-transaktionen, skicka ett e-postmeddelande till: - (Ladda ner och installera TOR Browser (hxxps://www.torproject.org/).[Om du inte vet hur du använder den, gör en Google-sökning!]) .Du får svar så snart som möjligt.

Jag förväntar mig ett meddelande från dig med överföring av BTC-bekräftelse (TXID). Så vi kan gå vidare för att dekryptera all din data. TXID är mycket viktigt eftersom det kommer att hjälpa oss att identifiera din betalning och koppla den till dina krypterade data. Använd inte att jag är här för att slösa bort min eller din tid.

Hur köper man BTC?

hxxps://www.binance.com/en/how-to-buy/bitcoin

hxxps://www.coinbase.com/how-to-buy/bitcoin

Notera:

Din data laddas upp till våra servrar innan den krypteras,

Allt relaterat till ditt företag (kunddata, POS-data, dokument relaterade till dina beställningar och leveranser och annat).

Om du inte kontaktar oss och inte bekräftar betalningen inom 4 dagar, går vi vidare och kommer att meddela försäljningen av den extraherade informationen.

ID:'