Knight Ransomware

El Knight Ransomware està dissenyat específicament amb la intenció de xifrar fitxers i, posteriorment, exigir pagaments de rescat a les seves víctimes. Quan el Knight Ransomware s'executa en un dispositiu compromès, la seva funció principal és iniciar el procés de xifratge que afecta nombrosos tipus de fitxers diferents. Com a resultat, els noms dels fitxers xifrats també es modificaran tenint l'extensió V.knight_l' annexa. Després d'aquesta fase de xifratge, es col·loca una nota de rescat titulada "Com restaurar els vostres fitxers.txt" dins de cadascuna de les carpetes xifrades del sistema.

El que cal destacar és que el grup responsable del Knight Ransomware el gestiona en forma de Ransomware-as-a-Service. Això vol dir que proporcionen la infraestructura i les eines necessàries perquè altres actors d'amenaça utilitzin aquest programari de ransom, possiblement com a mitjà per extorsionar rescats a les víctimes. A més, aquests ciberdelinqüents també ofereixen programari maliciós dissenyat per recollir informació sensible, cosa que indica el potencial d'un enfocament de doble amenaça. En conseqüència, aquests atacs de ransomware podrien implicar no només el xifratge de fitxers, sinó també el robatori de dades valuoses i l'extorsió.

Els investigadors han establert que Knight Ransomware és essencialment un canvi de marca de l'amenaça de Cyclops Ransomware prèviament identificada. Això suggereix que podria haver-hi una connexió entre tots dos, amb el Knight Ransomware possiblement una versió evolucionada o modificada del Cyclops Ransomware.

El ransomware Knight bloqueja fitxers i extorsiona les víctimes

La nota de rescat deixada pel Knight Ransomware conté les demandes dels atacants. Transmet que els autors han xifrat amb èxit els fitxers i documents essencials. Segons el contingut del missatge, l'únic recurs de la víctima per recuperar l'accés a les dades és atendre les demandes dels atacants. Més concretament, es demana a les víctimes que facin un pagament de 5000 USD en criptomoneda Bitcoin. És important destacar que aquesta quantitat de rescat no és negociable, i no deixa espai per a la discussió.

Un cop finalitzat el pagament, les víctimes reben instruccions explícites per establir contacte amb els ciberdelinqüents i aportar proves concretes de la transacció. A més, la nota de rescat de l'amenaça serveix com un avís dur. Si la víctima no compleix els requisits de rescat en un termini de quatre dies, els autors amenacen amb prendre més accions afirmant que podrien vendre informació relacionada amb el negoci robada del sistema compromès.

La complexitat del xifratge implementat pel ransomware normalment fa que el procés de desxifrat sigui impossible sense la intervenció directa dels atacants. Aquest fet posa de manifest el control que exerceixen sobre les dades de la víctima.

És crucial reconèixer que, lamentablement, hi ha hagut nombrosos casos en què les víctimes, tot i complir amb les demandes de rescat, no han rebut les eines de desxifrat promeses. Això vol dir que pagar el rescat no ofereix cap garantia de recuperació de dades. A més, optar per pagar el rescat inadvertidament dóna suport a l'empresa criminal responsable del ransomware, perpetuant les seves activitats. També val la pena assenyalar que, tot i que eliminar el Knight Ransomware del sistema operatiu evitarà que es xifrin més dades, no ofereix una solució per als fitxers que ja s'han bloquejat.

Implementeu mesures de seguretat suficients als vostres dispositius

Els usuaris poden prendre diverses mesures de seguretat efectives per protegir-se de les infeccions de ransomware i minimitzar l'impacte potencial d'aquests atacs:

- Còpies de seguretat regulars : feu una còpia de seguretat periòdica de fitxers i dades essencials en una solució d'emmagatzematge fora de línia o basada en núvol. Això garanteix que, fins i tot si els vostres fitxers estan xifrats per ransomware, podeu restaurar-los des d'una còpia de seguretat sense pagar el rescat.

- Programari actualitzat : manteniu el vostre sistema operatiu, les aplicacions i el programari de seguretat actualitzats. Les actualitzacions de programari sovint inclouen pedaços que aborden vulnerabilitats conegudes que podrien ser explotades pel ransomware.

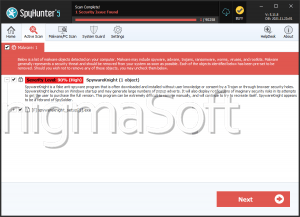

- Programari de seguretat : instal·leu programari anti-malware de bona reputació i actualitzat. Aquests programes poden ajudar a detectar i prevenir infeccions de ransomware.

- Correu electrònic i descàrregues : aneu amb compte a l'hora d'obrir fitxers adjunts de correu electrònic, especialment si provenen de fonts desconegudes. Eviteu baixar fitxers de llocs web no fiables o obrir enllaços sospitosos.

- Privilegis d'usuari : limiteu els privilegis d'usuari i eviteu utilitzar un compte amb drets d'administrador per a les tasques quotidianes. Això pot evitar que el ransomware tingui accés a àrees crítiques del sistema.

- Tallafoc : habiliteu i actualitzeu regularment el vostre tallafoc per gestionar el trànsit de xarxa entrant i sortint i aturar activitats sospitoses.

- Desactiva les macros : desactiveu les macros als documents, ja que el ransomware es pot estendre a través de macros malicioses en documents com ara fitxers de Word o Excel.

- Autenticació multifactor (MFA) : activeu MFA sempre que sigui possible, especialment per a comptes i sistemes crítics. Això fa que sigui més difícil l'accés no autoritzat.

Si executant una combinació d'aquestes mesures de seguretat, els usuaris poden reduir el risc de ser víctimes d'atacs de ransomware i protegir les seves dades i sistemes valuosos de manera significativa.

El text complet de la nota de rescat deixada a les víctimes del Knight Ransomware és:

'Tots els vostres documents, fitxers d'empresa, imatges, etc. (i hi ha moltes dades de l'empresa) s'han xifrat i l'extensió s'ha canviat a .knight_l .

La recuperació només és possible amb la nostra ajuda.

US $ 5000 en Bitcoin és el preu per restaurar totes les vostres dades. Aquest és el salari mitjà mensual d'1 empleat de la vostra empresa. Així que no us penseu ni a negociar. Això només seria una pèrdua de temps i se us ignorarà.Envieu el Bitcoin a aquesta cartera: 14JJfrWQbud8c8KECHyc9jM6dammyjUb3Z (Aquesta és la vostra única adreça de pagament, si us plau, no pagueu BTC a un altre que no sigui aquest o no podreu desxifrar-lo!)

Després de completar la transacció de Bitcoin, envieu un correu electrònic a: - (Descarregueu i instal·leu el navegador TOR (hxxps://www.torproject.org/).[Si no sabeu com utilitzar-lo, feu una cerca a Google!]) .Rebràs una resposta el més aviat possible.

Espero un missatge vostre amb la transferència de la confirmació de BTC (TXID). Així podem avançar per desxifrar totes les vostres dades. TXID és molt important perquè ens ajudarà a identificar el vostre pagament i connectar-lo a les vostres dades encriptades. No feu servir que estic aquí per perdre el meu o el vostre temps.

Com comprar el BTC?

hxxps://www.binance.com/en/how-to-buy/bitcoin

hxxps://www.coinbase.com/how-to-buy/bitcoin

Nota:

Les teves dades es pengen als nostres servidors abans de ser xifrades,

Tot el relacionat amb el teu negoci (dades del client, dades de TPV, documents relacionats amb les teves comandes i lliurament, entre d'altres).

Si no us poseu en contacte amb nosaltres i no confirmeu el pagament en un termini de 4 dies, avançarem i anunciarem les vendes de les dades extretes.

ID:'