Rycerz ransomware

Knight Ransomware jest specjalnie zaprojektowany z zamiarem szyfrowania plików, a następnie żądania zapłaty okupu od swoich ofiar. Kiedy Knight Ransomware jest uruchamiany na zaatakowanym urządzeniu, jego podstawową funkcją jest inicjowanie procesu szyfrowania wpływającego na wiele różnych typów plików. W rezultacie nazwy zaszyfrowanych plików również zostaną zmodyfikowane przez dodanie do nich rozszerzenia V.knight_l'. Po tej fazie szyfrowania w każdym z zaszyfrowanych folderów w systemie umieszczana jest informacja o okupie zatytułowana „How To Restore Your Files.txt”.

Warto zauważyć, że grupa odpowiedzialna za Knight Ransomware obsługuje go w formie Ransomware-as-a-Service. Oznacza to, że zapewniają infrastrukturę i narzędzia niezbędne innym cyberprzestępcom do wykorzystania tego oprogramowania ransomware, prawdopodobnie w celu wyłudzenia okupu od ofiar. Co więcej, ci cyberprzestępcy oferują również złośliwe oprogramowanie zaprojektowane do zbierania poufnych informacji, co wskazuje na możliwość podwójnego zagrożenia. W związku z tym ataki ransomware mogą obejmować nie tylko szyfrowanie plików, ale także kradzież cennych danych i wymuszenia.

Badacze ustalili, że Knight Ransomware jest zasadniczo rebrandingiem wcześniej zidentyfikowanego zagrożenia Cyclops Ransomware . Sugeruje to, że może istnieć związek między nimi, a Knight Ransomware prawdopodobnie jest rozwiniętą lub zmodyfikowaną wersją Cyclops Ransomware.

Knight Ransomware blokuje pliki i wyłudza ofiary

Żądanie okupu pozostawione przez Knight Ransomware zawiera żądania atakujących. Pokazuje, że sprawcom udało się zaszyfrować istotne pliki i dokumenty. Zgodnie z treścią wiadomości jedyną możliwością odzyskania dostępu do danych przez ofiarę jest spełnienie żądań atakujących. Mówiąc dokładniej, ofiary proszone są o dokonanie płatności w wysokości 5000 USD w kryptowalucie Bitcoin. Co ważne, ta kwota okupu nie podlega negocjacjom i nie pozostawia miejsca na dyskusję.

Po dokonaniu płatności ofiary otrzymują wyraźne instrukcje dotyczące nawiązania kontaktu z cyberprzestępcami i dostarczenia konkretnych dowodów transakcji. Ponadto żądanie okupu służy jako surowe ostrzeżenie. Jeśli ofiara nie spełni żądania okupu w ciągu czterech dni, sprawcy grożą podjęciem dalszych działań, twierdząc, że mogą sprzedać informacje biznesowe skradzione z zaatakowanego systemu.

Złożoność szyfrowania zastosowanego przez oprogramowanie ransomware zwykle uniemożliwia proces odszyfrowywania bez bezpośredniej interwencji atakujących. Fakt ten podkreśla kontrolę, jaką sprawują nad danymi ofiary.

Bardzo ważne jest, aby przyznać, że niestety było wiele przypadków, w których ofiary, pomimo spełnienia żądań okupu, nie otrzymały obiecanych narzędzi deszyfrujących. Oznacza to, że zapłacenie okupu nie gwarantuje odzyskania danych. Co więcej, nieumyślne zapłacenie okupu wspiera przestępcze przedsiębiorstwo odpowiedzialne za oprogramowanie ransomware, utrwalając jego działania. Warto również zauważyć, że usunięcie Knight Ransomware z systemu operacyjnego zapobiegnie dalszemu szyfrowaniu danych, ale nie zapewnia rozwiązania dla plików, które zostały już zablokowane.

Wdrażaj wystarczające środki bezpieczeństwa na swoich urządzeniach

Użytkownicy mogą zastosować kilka skutecznych środków bezpieczeństwa, aby chronić się przed infekcjami ransomware i zminimalizować potencjalny wpływ takich ataków:

- Regularne kopie zapasowe : regularnie twórz kopie zapasowe niezbędnych plików i danych w rozwiązaniu do przechowywania w trybie offline lub w chmurze. Gwarantuje to, że nawet jeśli Twoje pliki zostaną zaszyfrowane przez oprogramowanie ransomware, możesz je przywrócić z kopii zapasowej bez płacenia okupu.

- Aktualne oprogramowanie : dbaj o aktualność systemu operacyjnego, aplikacji i oprogramowania zabezpieczającego. Aktualizacje oprogramowania często zawierają poprawki usuwające znane luki w zabezpieczeniach, które mogą zostać wykorzystane przez oprogramowanie ransomware.

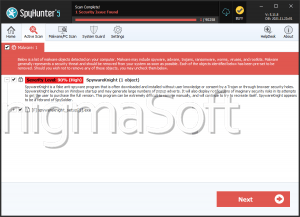

- Oprogramowanie zabezpieczające : zainstaluj renomowane i aktualne oprogramowanie chroniące przed złośliwym oprogramowaniem. Programy te mogą pomóc w wykrywaniu i zapobieganiu infekcjom ransomware.

- E-maile i pobieranie : Zachowaj ostrożność podczas otwierania załączników wiadomości e-mail, zwłaszcza jeśli pochodzą one z nieznanych źródeł. Unikaj pobierania plików z niezaufanych stron internetowych lub otwierania podejrzanych linków.

- Uprawnienia użytkownika : ogranicz uprawnienia użytkownika i unikaj używania konta z uprawnieniami administratora do codziennych zadań. Może to uniemożliwić ransomware uzyskanie dostępu do krytycznych obszarów systemu.

- Zapora sieciowa : Włącz i regularnie aktualizuj zaporę sieciową, aby zarządzać przychodzącym i wychodzącym ruchem sieciowym oraz zatrzymywać podejrzane działania.

- Wyłącz makra : Wyłącz makra w dokumentach, ponieważ oprogramowanie ransomware może rozprzestrzeniać się za pośrednictwem złośliwych makr w dokumentach, takich jak pliki Word lub Excel.

- Uwierzytelnianie wieloskładnikowe (MFA) : Włącz uwierzytelnianie wieloskładnikowe, gdy tylko jest to możliwe, zwłaszcza w przypadku krytycznych kont i systemów. Utrudnia to nieautoryzowany dostęp.

B wykonując kombinację tych środków bezpieczeństwa, użytkownicy mogą zmniejszyć ryzyko stania się ofiarą ataków ransomware i znacząco zabezpieczyć swoje cenne dane i systemy.

Pełny tekst żądania okupu pozostawionego ofiarom Knight Ransomware to:

„Wszystkie twoje dokumenty, pliki firmowe, obrazy itp. (a danych firmowych jest bardzo dużo) zostały zaszyfrowane, a rozszerzenie zostało zmienione na .knight_l .

Powrót do zdrowia jest możliwy tylko z naszą pomocą.

5000 USD w bitcoinach to cena za przywrócenie wszystkich danych. To jest średnie miesięczne wynagrodzenie na 1 pracownika w Twojej firmie. Więc nawet nie myśl o negocjacjach. To byłaby tylko strata czasu i zostaniesz zignorowany.Wyślij Bitcoin do tego portfela: 14JJfrWQbud8c8KECHyc9jM6dammyjUb3Z (To jest twój jedyny adres płatności, proszę nie płacić BTC na inny niż ten lub nie będziesz mógł go odszyfrować!)

Po zakończeniu transakcji Bitcoin wyślij wiadomość e-mail na adres: - (Pobierz i zainstaluj przeglądarkę TOR (hxxps://www.torproject.org/). [Jeśli nie wiesz, jak jej używać, wyszukaj w Google!]) .Otrzymasz odpowiedź tak szybko, jak to możliwe.

Oczekuję od Ciebie wiadomości z przekazaniem potwierdzenia BTC (TXID). Abyśmy mogli przejść dalej, aby odszyfrować wszystkie Twoje dane. TXID jest bardzo ważny, ponieważ pomoże nam zidentyfikować Twoją płatność i połączyć ją z zaszyfrowanymi danymi. Nie wykorzystuj tego, że jestem tutaj, aby marnować swój lub Twój czas.

Jak kupić BTC?

hxxps://www.binance.com/en/how-to-buy/bitcoin

hxxps://www.coinbase.com/how-to-buy/bitcoin

Notatka:

Twoje dane są przesyłane na nasze serwery przed zaszyfrowaniem,

Wszystko związane z Twoją działalnością (dane klientów, Dane POS, dokumenty związane z Twoimi zamówieniami i dostawami oraz inne).

Jeśli nie skontaktujesz się z nami i nie potwierdzisz płatności w ciągu 4 dni, przejdziemy dalej i ogłosimy sprzedaż wyodrębnionych danych.

ID:'