Oprogramowanie ransomware CONTI

Zagrożenia typu ransomware to jedne z najgorszych szkodników, jakie można napotkać w Internecie. Zagrożenie tego typu zainfekowałoby Twój komputer, zaszyfrowało Twoje dane i zażądałoby gotówki w zamian za klucz deszyfrujący. Wśród najnowszych wykrytych w sieci trojanów blokujących dane jest CONTI Ransomware.

Zagrożenia typu ransomware to jedne z najgorszych szkodników, jakie można napotkać w Internecie. Zagrożenie tego typu zainfekowałoby Twój komputer, zaszyfrowało Twoje dane i zażądałoby gotówki w zamian za klucz deszyfrujący. Wśród najnowszych wykrytych w sieci trojanów blokujących dane jest CONTI Ransomware.

Propagacja i szyfrowanie

CONTI Ransomware jest prawdopodobnie rozprzestrzeniane za pośrednictwem wiadomości spamowych. Zazwyczaj cyberprzestępcy atakowali przypadkowych użytkowników, którzy otrzymywali fałszywą wiadomość e-mail zawierającą zainfekowany załącznik. Jeśli użytkownik otworzy załączony plik, jego system zostanie naruszony. Kampanie malvertisingowe, pirackie treści, fałszywe aktualizacje oprogramowania i narzędzia do śledzenia torrentów to inne powszechnie wykorzystywane wektory infekcji. CONTI Ransomware przeskanuje system użytkownika, a następnie uruchomi proces szyfrowania. Ten trojan blokujący pliki wykorzystuje bezpieczny algorytm szyfrowania do blokowania wszystkich zaatakowanych plików. Jest prawdopodobne, że wszystkie dokumenty, obrazy, pliki audio, filmy, bazy danych i arkusze kalkulacyjne obecne w systemie zostaną zaszyfrowane. Nowo zablokowane pliki otrzymają dodatkowe rozszerzenie „.CONTI". Oznacza to, że po zakończeniu procesu szyfrowania nazwa pliku o nazwie „silver-can.jpg" zostanie zmieniona na „silver-can.jpg.CONTI".

W tym tygodniu złośliwe oprogramowanie, odcinek 18, część 1: CONTI Ransomware może być następcą PC-Hostage i szyfrującego dane Ryuk Ransomware

Na pozór CONTI działa jak inne tego rodzaju oprogramowanie ransomware, ale z pewnymi różnicami. Oprogramowanie ransomware CONTI może wspierać operacje wielowątkowe w ramach swojej pracy. Chociaż nie jest to wyjątkowe, ponieważ inne złośliwe oprogramowanie robi to samo, to konkretne oprogramowanie ransomware zarządza dużą liczbą wątków – dokładnie 32. Dzięki temu oprogramowanie ransomware CONTI może szybciej szyfrować pliki w porównaniu z innymi zagrożeniami tego rodzaju.

Inne unikalne szczegóły widoczne w CONTI obejmują wyjątkową kontrolę nad celami szyfrowania za pomocą klienta wiersza polecenia. Oprogramowanie ransomware można skonfigurować tak, aby pomijało szyfrowanie dysków lokalnych, dążąc do danych w sieciowych udziałach SMB za pomocą listy adresów IP podawanych z wiersza poleceń. Dzięki temu zagrożenie może spowodować ukierunkowane szkody w zainfekowanych środowiskach. Dodatkowa korzyść polegająca na zmniejszeniu ogólnego wpływu ataku umożliwia wykazanie mniejszej liczby oznak infekcji w wielu systemach, ponieważ infekcja może nie być widoczna przez pewien czas, chyba że użytkownik uzyska dostęp do danych.

Trzecia unikalna metoda wykorzystywana przez ransomware CONTI obejmuje nadużywanie Menedżera restartu systemu Windows. Menedżer umożliwia odblokowanie plików przed ponownym uruchomieniem systemu operacyjnego. Zagrożenie wykorzystuje menedżera do odblokowywania i zamykania aplikacji, aby móc zaszyfrować ich dane. Jest to szczególnie skuteczne na serwerach Windows, gdzie bazy danych są prawie zawsze uruchomione.

W tym tygodniu w 22. odcinku złośliwego oprogramowania, część 1: Conti Ransomware zaczyna obsługiwać strony internetowe z wyciekami danych, narastając problemy z cybergangami

Notatka dotycząca okupu

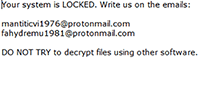

Następnie CONTI Ransomware upuszcza żądanie okupu na pulpicie użytkownika. Nazwa żądania okupu to „CONTI_README.txt". Często autorzy zagrożeń ransomware używali wielkich liter podczas nadawania żądaniu okupu nazwy, ponieważ zwiększa to szanse, że użytkownik wykryje wiadomość atakującego. Wiadomość o okupie jest bardzo krótka. Napastnicy nie mówią, jaka jest opłata okupu. Żądają jednak kontaktu za pośrednictwem poczty elektronicznej i podania w tym celu dwóch adresów e-mail – „mantiticvi1976@protonmail.com" i „fahydremu1981@protonmail.com".

Nie zaleca się nawiązywania kontaktu z cyberprzestępcami odpowiedzialnymi za oprogramowanie ransomware CONTI. Nawet jeśli zapłacisz opłatę okupu, atakujący zażądają, aby nie było gwarancji, że dotrzymają umowy i zapewnią narzędzie do deszyfrowania, którego potrzebujesz do odzyskania danych. Dlatego zamiast ufać słowu cyberprzestępców, powinieneś zainstalować legalne narzędzie anty-malware, które bezpiecznie usunie CONTI Ransomware z twojego systemu.